網絡攻擊是指個人或團體蓄意及惡意嘗試入侵機構或個人的資訊系統,以竊取資料、破壞業務作運或供應鏈,或修改資料及將其用於勒索行為。

目錄

為何要進行網絡攻擊

網絡攻擊因各種原因而發生,包括財務收益及政治原因。一些最常見的動機包括:

財務收益

許多網絡犯罪集團會竊取信用卡資料、登入憑證或銀行帳戶等敏感資料來取得金錢上的回報。勒索程式攻擊會鎖定用戶系統,並(有時)在支付贖金後始交回控制權。

間諜活動

企業間諜攻擊旨在竊取知識產權、商業秘密、研究和其他敏感資料,以獲得競爭優勢。這類攻擊通常是潛藏的,而且可能會長期被忽略。

報復或惡意行為

前員工或有名氣人士可能會進行網絡攻擊,以損害聲譽或破壞營運。

對成名的渴望

有些攻擊者,通常稱為黑帽黑客,會進行網絡攻擊以展示他們的技能、在黑客社群中賺取信譽,或造成混亂。

網絡攻擊的類型

網絡攻擊有多種形式,每一種都採用不同的技術來針對各種漏洞。以下是網絡攻擊的最常見類型:

惡意程式攻擊

惡意程式旨在滲透、損害或未經授權登入機構的資訊科技環境。在網絡保安方面,惡意程式是一個持續的威脅,可能會竊取敏感資料,並對用戶及機構造成廣泛損害。了解惡意程式的各種形式及效果,對於制定全面的網絡保安策略至關重要。

惡意程式通常會在機構的資訊科技環境中利用現有的漏洞,以達到預期目標。

網絡釣魚及魚叉式網絡釣魚

拒絕服務(DoS)及分散式阻斷服務 (DDoS)

分散式阻斷服務攻擊旨在中斷或關閉網絡、服務或網站。當攻擊者利用稱為殭屍網絡的遠程電腦網絡來阻礙其他系統的連接或處理者,導致拒絕對接收的合法流量提供服務時,就會發生分散式阻斷服務攻擊。其目標及最終結果是令目標伺服器的網站無法處理合法流量請求,從而打斷重要的業務流程。

中間人攻擊(MitM)

中間人攻擊在兩方之間截取及更改通訊,而他們並不知情。攻擊者可能會修改數據或獲取敏感資料,例如登入憑證。

SQL 注入

SQL 注入指非法操縱數據庫的攻擊,將非預期的結構化查詢語言(SQL)陳述注入具有關係數據庫(RDBMS)的應用程式。SQL 注入有幾種類型,具體取決於方法和目的,從網絡攻擊者的角度來看,它們包括竊取資訊、偽造數據和調查漏洞。

零時差入侵

零時差漏洞專門針對未知或開發商未有機會發出修補程式的軟件漏洞。由於沒有即時防禦,這些攻擊尤其危險。

勒索程式攻擊

勒索程式會將本機及網絡儲存的重要檔案加密,並要求贖金來解開檔案。黑客會開發此惡意程式以透過數碼勒索牟利。勒索程式是加密的,故無法找到解密鑰匙,而取回資料的唯一方法就是透過備份。勒索程式的操作模式令它更具破壞力,因為其他破壞或盜竊資料的惡意程式都會留有恢復資料的選項。但對勒索程式而言,假如沒有備份,受害者必須支付贖金才可取回資料。有時受害者即使付了贖金,黑客仍然不會發出解密鑰匙。

供應鏈攻擊

供應鏈攻擊是一種針對機構供應鏈中不安全元素的網絡攻擊,而非直接攻擊該機構。目標是透過入侵存可存取其資料、軟件或登入網絡基礎設施的第三方廠商、供應商或合作夥伴,滲透機構的網絡或系統。

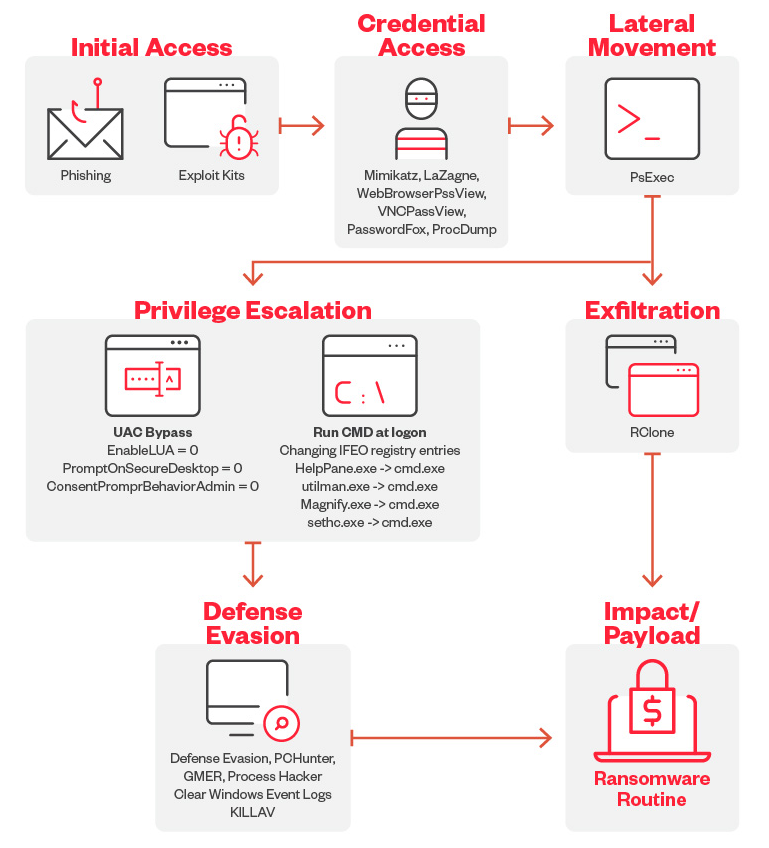

網絡攻擊階段的例子

我們將探討網絡攻擊的不同階段,看看知名的勒索程式集團8Base 如何執行攻擊。從初始滲透到資料加密及勒索,我們將會拆解勒索程式策略的每一步。

初始存取

8Base 勒索程式主要是利用網絡釣魚來作試探,用戶會被騙將他們的憑證輸入至看似合法的表格。

憑證存取

8Base 操作者使用 MIMIKATZ、LaZagne、WebBrowserPassView、VNCPassView、 PasswordFox 及 ProcDump 來取得儲存在受害者電腦上的密碼及憑證。

逃避防禦

8Base 勒索程式會躲避並執行名為 defoff.bat(命名為 KILLAV)的分批檔案來停用 Windows Defender 元件。8Base 勒索程式也採用垃圾碼、刪除影子複製、繞過 Cuckoo Sandbox、清除 Windows 事件記錄、停用防火牆,以及使用 SmokeLoader 來解密和傳送惡意程式。

橫向移動

在橫向移動方面,已經發現 8Base 黑客會利用 PsExec 部署分批檔案及勒索程式二進制檔案。PsExec 是濫用在 Windows 電腦上使用而不被視為惡意程式的正當工具的例子。

特權升級

8Base 勒索程式會修改某些註冊目錄來繞過用戶存取控制 (UAC)。他們還修改了 IFEO 登錄鍵,以將 cmd.exe 附加到可登入鎖定螢幕的輔助程式。

滲液

8Base 勒索程式背後的黑客已被偵測到利用第三方工具及網站服務 RClone 來取得被盜資料。

影響

8Base 勒索程式採用 AES-256 演算法來加密目標檔案,然後利用 RSA-1024 及硬編碼公有鑰加密每個加密金鑰。加密金鑰會附加到每個加密檔案的結尾。它有一個嵌入式配置(運行期間解密),其中包含要避免的副檔名、檔案名稱和資料夾。

網絡攻擊對機構的影響

網絡攻擊會嚴重影響企業,導致品牌聲譽受損、停機、數據遺失及財務損失。其中一些最重要的影響包括:

營運中斷

惡意軟件或阻斷服務攻擊可能導致伺服器及系統停機、服務中斷及造成財務損失。根據 2024 年資料外洩成本報告,目前全球的平均每宗資料外洩事故的成本為 445 萬美元,反映了這些干擾的價格極高。

數據洩露

SQL 攻擊讓黑客從公司數據庫更改、刪除或竊取關鍵數據,從而破壞業務運作及客戶信任。

金融詐騙

網絡釣魚攻擊會欺騙員工轉帳或分享機密資料,導致直接的財務損失及機構在未來面臨風險。

勒索程式付款

勒索程式攻擊會鎖定基本系統,直至勒索程式被支付為止。2024 年,每宗勒索程式平均支付贖金近 100 萬美元,凸顯這些攻擊對受影響公司造成的金融壓力。

每次網絡攻擊都可能留下持久的影響,需要大量資源來偵測、回應及復原,從而增加入侵的總成本。

如何預防網絡攻擊

員工培訓及意識

由於社交工程仍然是攻擊者的常見入侵點,因此定期培訓讓員工具備識別釣魚電郵的知識,避免社交工程陷阱,並遵循保護敏感數據的最佳做法。定期為員工提供這些策略的教育,減低成功攻擊的可能性。

受攻擊面風險管理

資料保安平台

資料保安平台全面監察系統內的資料存取及移動。這平台透過追蹤敏感資料、識別潛在違規及執行資料保護政策來協助防止未經授權的存取。中央化資料保安管理可集中分析資料,而無須收集分散在不同工具及壁壘中的重要資料,因此企業可強化資料視野,並提升整體網絡威脅韌性。

身份及存取管理

身份及存取管理方案對於控制用戶登入系統及存取數據至關重要。透過身份及存取管理,機構可實施角色為基存取,確保員工只能存取其工作職能所需的資訊。身份及存取管理工具亦支援身份驗證及監控,防止未經授權存取,並將被入侵帳戶的潛在損害減至最低。

定期進行保安審核及滲透測試

例行保安審核及滲透測試協助機構主動識別及減低漏洞。透過主動測試防禦及驗證保安措施,企業可加強對新興威脅的抵禦能力,並避免常見的攻擊媒介。

現代的滲透測試方法就是所謂的紅隊方法。

強大的密碼政策及多重認證

實施強有力的密碼政策及執行多重因素認證可顯著降低未經授權存取的風險。

如何偵測網絡攻擊

SIEM(保安資訊及事件管理)

SIEM 系統從機構資訊科技環境的不同來源收集和分析數據,以偵測可疑活動。SIEM 透過集中記錄及關聯保安事件,即時提供潛在威脅的分析,讓團隊識別可能顯示為攻擊的異常模式。

一種名為 Agentic SIEM 的創新方法可有效減少收集、歸一及關聯來自不同數據中心的數據。

EDR(用戶端偵測與回應)

EDR 工具可監控用戶端,例如電腦及流動裝置,以偵測異常行為。它們持續掃瞄入侵跡象,例如未經授權存取或惡意程式,並透過隔離受感染的用戶端來回應威脅。EDR 方案協助及早偵測攻擊,限制入侵的範圍及影響。

異常偵測

異常偵測涉及識別偏離既定基準的行為。透過追蹤網絡流量或用戶行為等指標,異常偵測工具可標記不正常活動,例如可能表示網絡正被攻擊的未經授權存取嘗試或突然轉移數據。

蜜罐

蜜罐是模仿系統或檔案等寶貴資產來吸引攻擊者的誘餌系統。當攻擊者與蜜罐互動時,就會被揭發其存在、策略及意圖,且不會影響實際數據或系統。蜜罐協助及早偵測攻擊,同時提供寶貴的攻擊手法情報。

威脅情報

威脅情報包括從外部收集已知威脅及漏洞資訊,以預測潛在的攻擊。此情報已整合至保安系統,以主動偵測入侵指標。威脅情報提供策略性的偵測層,提醒團隊針對同類機構或業界的活躍威脅。

威脅捕獵

威脅捕獵是辨識機構網絡中隱藏威脅的主動方法。熟練的保安分析師會搜尋可能已避開自動化防禦的惡意活動證據。透過主動尋找入侵指標,威脅捕獵團隊可在威脅升級前偵測精密的攻擊。

如何應對網絡攻擊

事故應變計劃

明確界定的事故回應是有效緩解攻擊的基石。該計劃概述了在偵測到網絡攻擊後需要立即採取的重要步驟,包括指定主要任務、通知持份者及隔離受影響的系統。目標是快速遏制威脅,確保所有團隊的協調回應,並制定明確的行動來保護關鍵資產,從而將損害減至最低。

SOAR(保安協調、自動化及回應)

SOAR 平台整合保安工具及自動化重複性任務,簡化回應程序。如遇襲擊,SOAR 可自動啟動隔離受感染系統、攔截惡意 IP 位址或部署修補程式等行動。SOAR 透過自動化作業流程來縮短回應時間,讓保安團隊能迅速回應威脅,並專注於複雜的高優先排序任務。

擴展式偵測與回應(XDR)

XDR 提供統一的方法來偵測與回應機構環境的多重威脅,包括用戶端、網絡及雲端基礎架構。在網絡攻擊中,XDR 會整合及分析所有來源的數據,以全面了解威脅的來源、範圍及影響。這種視野讓保安團隊可以採取針對性回應行動,更有效控制攻擊及防止擴散至系統。

記錄和分析事件

事件解決後,請務必建立詳細的文件來協助機構了解攻擊如何展開、甚麼最有效,以及找出任何保安漏洞。事故後分析亦有助改善事故回應計劃,因為所學知識可改善您的回應策略,處理之前可能欠缺的其他細節。

激進黑客主義

激進黑客主義是指涉及因政治或社會動機而入侵系統的網絡犯罪攻擊,通常用於發表聲明以支持一個動機或攻擊政府或組織。

源自結合黑客與活動主義,這術語於 1996 年由黑客集團 Cult of the Dead Cow 成員 Omega 首次採用。

鼓動激進黑客主義者的因素

過去,激進黑客的行動都被視為象徵性的數碼塗鴉。時至今日,激進黑客主義團體就像幫派一樣。這些團隊以往一般由低技術人士組成,但現時已發展為中至高技能團隊,雖然規模通常較小,但能力更大。技能升級直接增加了對機構帶來的風險。

激進黑客主義團體的定義為在攻擊性質及目標中體現的獨特政治信念。與網絡罪犯不同,激進黑客主義者通常不會尋求經濟利益,儘管我們發現他們有時與網絡罪行重疊。在大多數情況下,這些團體都專注於推廣他們的政治議程,而這些議程的透明度都有所不同。廣泛來說,他們的動機可以分為四個不同的群體:意識形態、政治、民族主義和機會主義。雖然某些群體嚴格緊隨一個類別,但其他群體則追求多個議程,而主要焦點則由次要原因補充。

網絡罪行

網絡罪行指使用電腦或網絡進行的有組織犯罪活動,通常為經濟利益而進行。這些攻擊通常針對個別人士、機構或金融機構竊取敏感資料、勒索金錢或破壞服務。

犯罪活動有時非常專業,而不同行為者會共同合作或提供特定用途的服務,例如在暗網市場提供勒索程式即服務或初始登入服務。

該術語包含之前描述的各種犯罪行為。

國家級攻擊

國家級網絡攻擊是由一個國家進行或贊助的網上行動以達到戰略目標,例如間諜、干擾或破壞。這些攻擊通常針對其他政府、關鍵基礎設施或大型私營企業。

國家級攻擊者擁有大量資源、尖端技術及熟練人員,讓他們能進行長期及高度精密的活動,通常稱為進階持續性威脅。

鼓動國家級攻擊者的原因

國家級攻擊通常因國家利益而驅動,包括收集情報、削弱競爭國家、影響外國選舉或準備地緣政治衝突。

這類操作通常是隱晦的,旨在長期不被偵測。與黑客或網絡罪犯不同,國家級攻擊者遵循由政府主導的結構化策略,並且經常因外交保護或司法轄區複雜性而免受懲罰。

他們的目標可分為多個類別,包括網絡間諜、網絡戰、經濟干擾及心理運作。這類攻擊的後果可能深遠,影響國際關係及全球保安。

Trend Vision One™ 平台

利用單一平台更快阻止威脅及管控網上風險。以人工智能、領導市場的威脅研究及情報為後盾,提供全面預防、偵測及回應功能以更有效管理保安運作。

Trend Vision One 支援各式各樣的資訊科技環境,自動化及協調工作流程,並提供專業的網絡保安服務,讓您可以整合及簡化保安運作。

Jon Clay has worked in the cybersecurity space for over 29 years. Jon uses his industry experience to educate and share insights on all Trend Micro externally published threat research and intelligence.