更早進行防護

在建構流程期間,為建立中的新影像進行驗證,並在部署後持續提供零時差保護。自動化掃瞄及回應,即時向開發人員反饋威脅及漏洞訊息。

可信賴的執行程序

將中央化容器登入管制成為容器防護程序的一部份。趨勢科技為影像提供政策為基管理,讓保安團隊決定容許部署那些最安全的 Kubernetes 管理容器。

全面防護

由建構期至運作期,自動偵測漏洞及保護容器化應用程式。在 CI/CD 流程加入深層次保安管控,以辨識、評估及緩解風險。以受攻擊面管理排序風險及提供保安。

為何選擇 Container Security

端對端容器防護

更早偵測威脅

expand_more

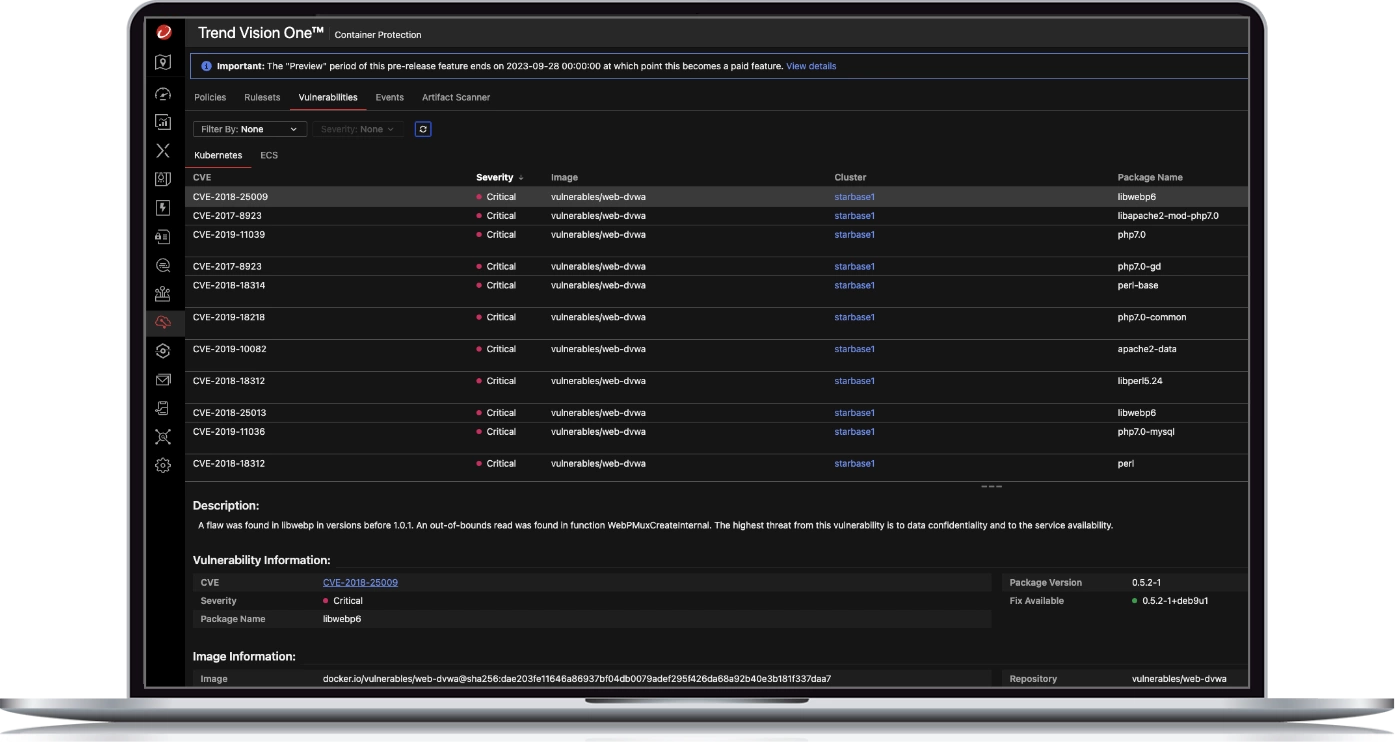

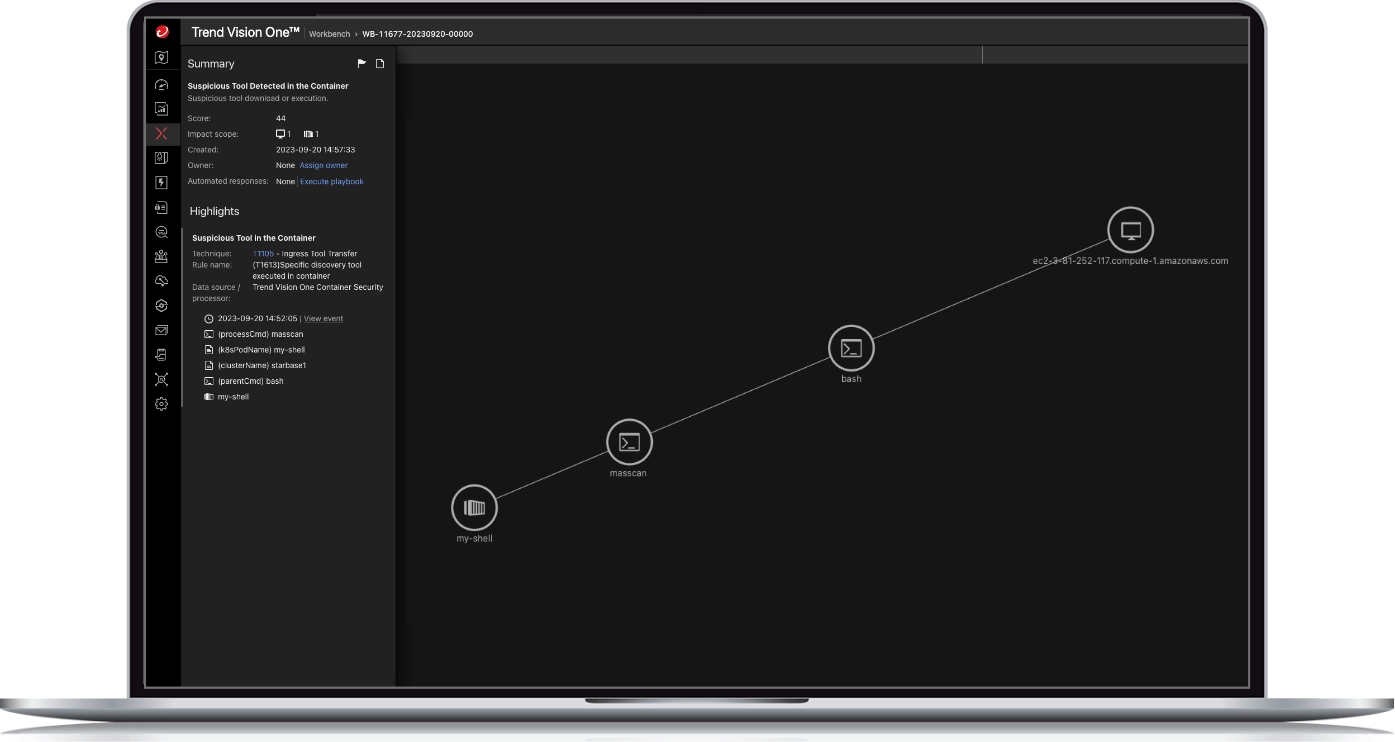

對應在投產期中可能出現的保安事件

- 發現在容器影像中的漏洞、惡意程式及違規情況

- 在建構流程的任何一個階段採取詳盡的掃瞄,並提供修正建議

- 對應及修正在投產期出現的事件

- 關聯在同一影像中擁有相同漏洞的修補程式以減低誤判

快速修正風險

expand_more

以可作行動參考的啟示來快速進行修正

- 讓開發人員在部署前以現有工具及工作流程修正保安問題

- 在不同流程分享常用的政策,避免因應掃瞄結果而要將規則硬編碼

- 透過指令列或工具套件手稿程式語言輕鬆檢討掃瞄結果,無須保安專家參與

更有把握進行部署

expand_more

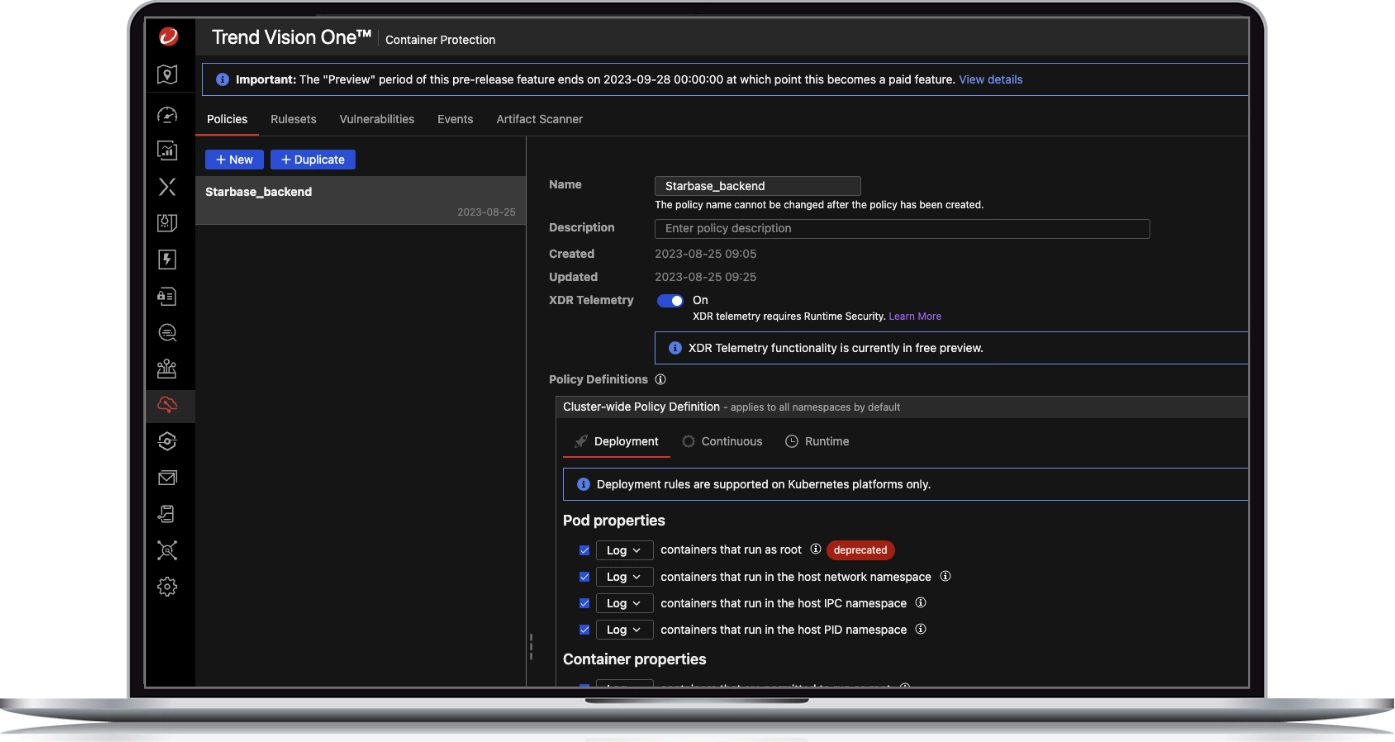

確保持續的容器防護

- 在開發初期已偵測保安問題、執行登入政策及確保只有最安全的容器才可以上生產線。

- 只容許符合特定應用方式或機構保安政策要求的影像才可以通過流程

- 可選用進階政策,包括不容許設定具特權容器,或以名稱或標籤容許例外情況

即時運作期視野

expand_more

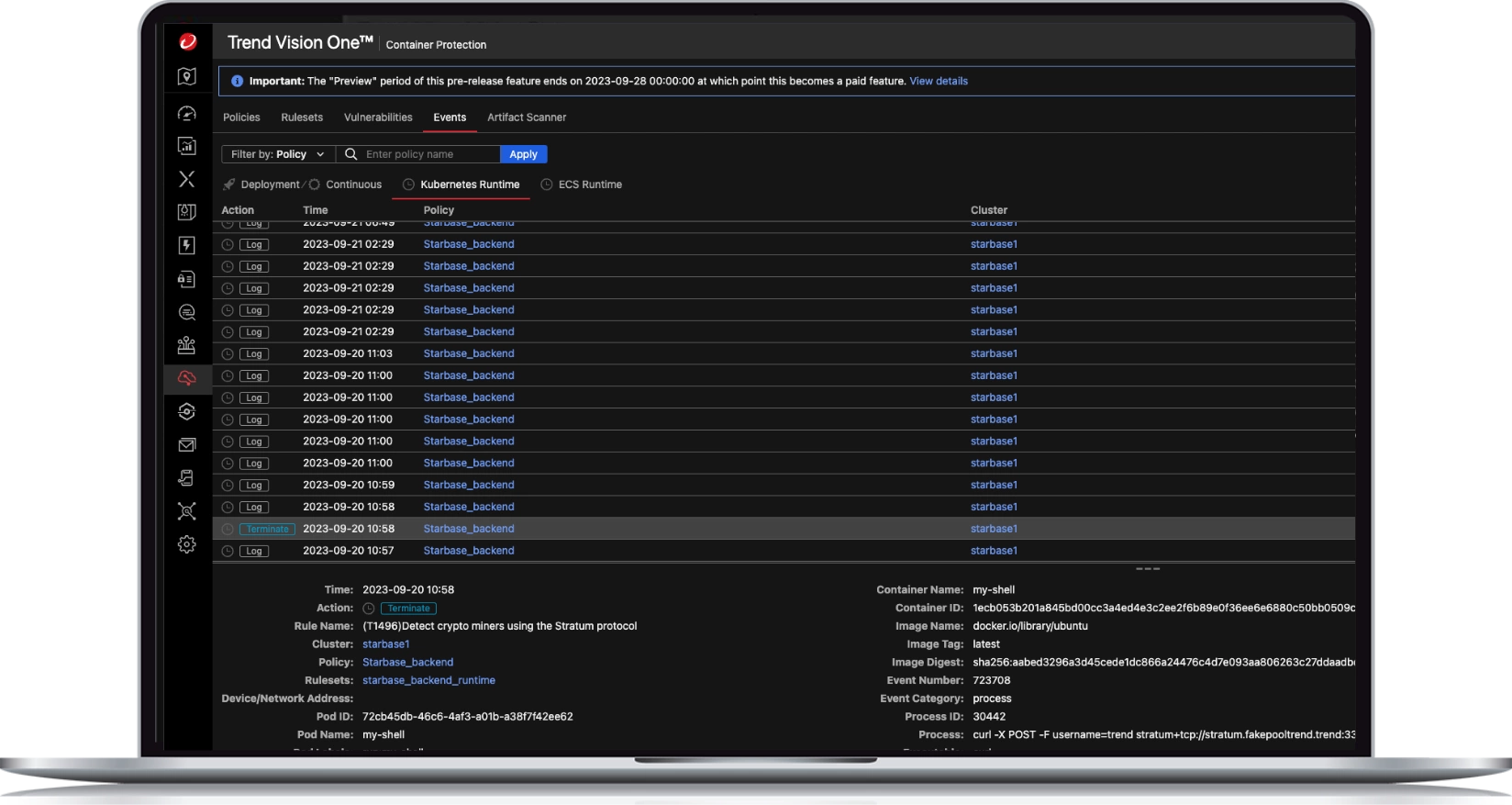

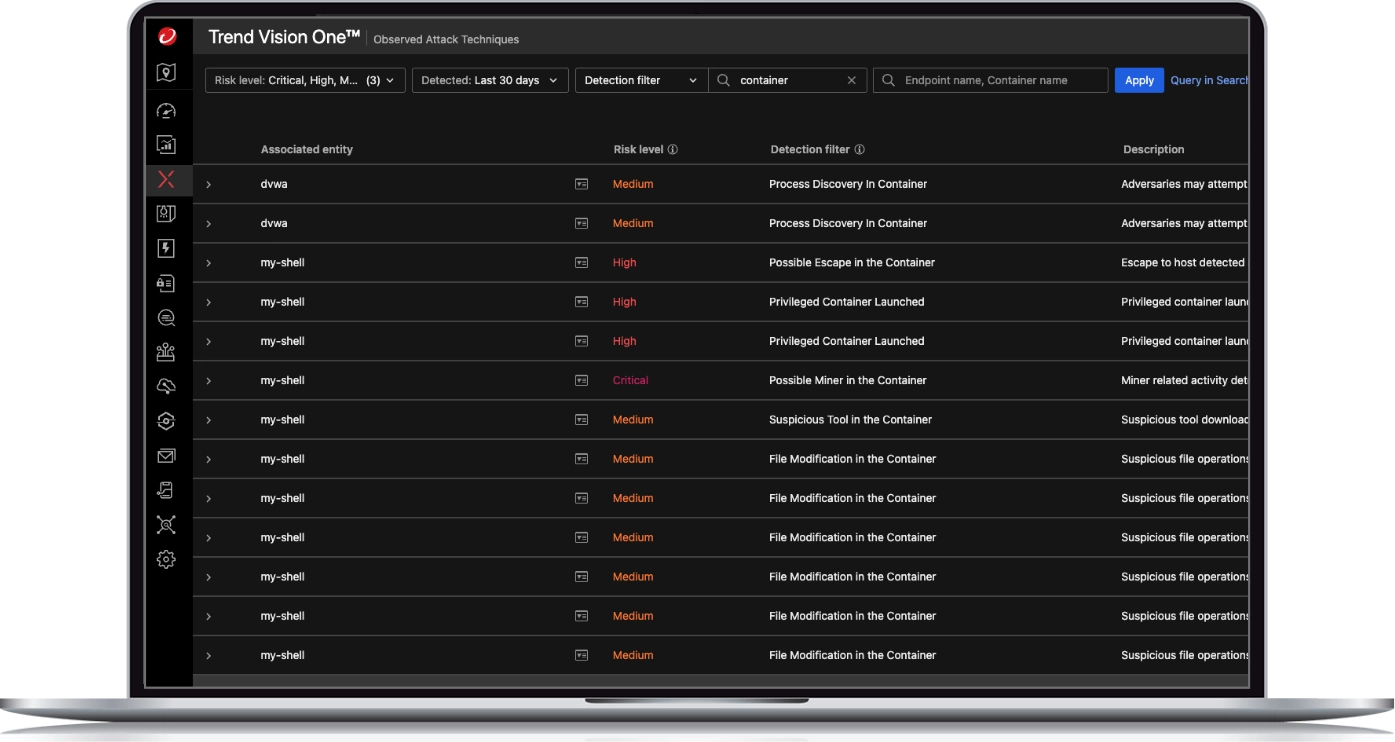

以全面視野、偵測與回應來進行防護

- 取得易受攻擊的容器及漂移容器的即時視野,並對應 MITRE ATT&CK 框架的啟示

- 搜尋及阻截試圖運作不獲允許指令或非法登入檔案的行為

- 以 XDR 偵測、追蹤及調查跨層面威脅及活動

網絡保安轉型

馬上體驗 Trend Vision One — Container Security