勒索程式是將本地及網絡儲存的重要檔案加密的惡意程式,受害者需要支付贖金來解密檔案。黑客開發此惡意程式是為了透過數碼勒索來歛財。

勒索程式已加密,因此不能強制使用鑰匙,而復原資料的唯一方法是從備份中取得。

勒索程式的操作模式令它更具破壞力,因為其他破壞或盜竊資料的惡意程式都會留有恢復資料的選項。但對勒索程式而言,假如沒有備份,受害者必須支付贖金才可取回資料。有時受害者即使付了贖金,黑客仍然不會發出解密鑰匙。

目錄

勒索程式專門針對重要資料

一旦勒索程式開始運作,它會掃瞄本機及網絡儲存裝置來找尋檔案進行加密。它會針對一些它認為對業務或個人重要的檔案,這包括可以協助恢復資料的備份檔案。以下為勒索程式會針對的檔案種類:

- Microsoft Office:.xlsx、.docx 及 .pptx,與及其他較舊的檔案版本

- 影像:.jpeg、.png、.jpeg 及 .gif

- 業務相關影像:.dwg

- 數據:.sql 及 .ai

- 影片:.avi、.m4a 及 .mp4

不同種類的勒索程式會針對不同類型的檔案,不過它們亦有一些共同對象,而大部份勒索程式都會針對 Microsoft Office 檔案,因為它們一般都包含關鍵的業務資料。針對重要檔案亦增加了受害者支付贖金的機會。

攻擊者要求贖金

攻擊者通常都會要求以虛擬貨幣支付贖金,主要是比特幣。因為此收款方式可減低歹徒被捕的風險。歹徒也會使用匿名網絡 TOR 背後的伺服器以避免身份被辨識。

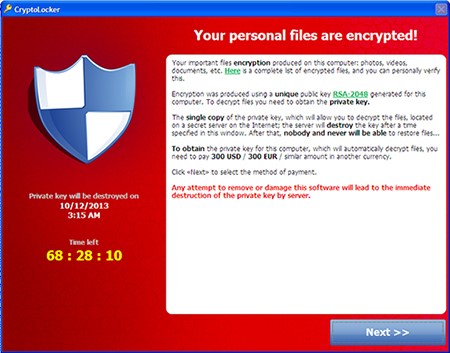

在勒索程式加密檔案後,螢幕上會出現一段訊息,要求受害者支付贖金以換取解鎖檔案的鑰匙,贖金數額由數百至數百萬美元不等。假如受害者不馬上支付,贖金數額也會不斷上調。

一些歹徒更會進行二次勒索。他們在要求解鎖費用的同時,亦會列出其他受攻擊但拒絕支付贖金的機構的名單,以逼使受害者支付贖金以避免影響商譽。

勒索程式正不斷演變

勒索程式有多個變種,各有不同加密方式防止受害者取得解密匙。舊有勒索程式會使用客戶端或伺服器非對稱加密模式,或是簡單的對稱加密模式。較新型的勒索程式會將兩者結合來增加攻擊效率。

對稱加密模式

今日的勒索程式歹徒都很少再單獨使用對稱加密模式。由於對稱加密模式只使用單一鑰匙作加密及解密,而此鑰匙是儲存在本機系統內,因此專家及研究人員都可以找出鑰匙並解密檔案,而無須支付贖金。為解決此問題,歹徒現時一般都使用混合加密模式。

客戶端非對稱加密模式

非對稱加密模式採用公有匙來加密數據,並使用獨立而私有的鑰匙來進行解密。其中一個常見的加密方式就是 HTTPS 也在使用的 RSA 加密模式。RSA 比對稱加密模式較慢,而所有檔案都必須完成加密,然後歹徒才可以將私有匙傳送至伺服器。

這亦即表示勒索程式伯在完成加密後才將私有匙傳送至歹徒的伺服器,然後再將私有匙從本機儲存中刪除。此做法的風險是假如電腦在加密完成前離線,私有匙將不會被傳送至歹徒的伺服器,而歹徒亦不能勒索贖金。

伺服器端非對稱加密模式

伺服器端非對稱加密模式透過在電腦上線時加密檔案的方式解決了客戶端加密的問題。歹徒的伺服器會產生一對私有 / 公有匙,並利用伺服器的公有匙加密檔案。

在支付贖金後,歹徒會傳送私有匙作解密之用。此模式對歹徒的風險是在傳送私有匙的途中可能會被攔截,而被截獲的鑰匙可被分享予其他被攻擊的機構使用,令整個勒索程式攻擊徒勞無功。

混合加密模式

由於早期版本的勒索程式都有不足之處,歹徒遂設計出混合模式的版本。在混合版本中,程式會產生兩套鑰匙及一個加密鏈,以解決舊版本的問題。加密鏈的操作模式是:

- 對稱匙加密檔案。

- 程式產生一對客戶端鑰匙。客戶端公有匙加密對稱匙的檔案。

- 程式產生一對伺服器端鑰匙。伺服器端公有匙加密客戶端私有匙,然後傳送公有匙予歹徒。

- 當受害者支付贖金後,伺服器端私有匙會解密客戶端私有匙,而此鑰匙會傳送予受害機構作解密之用。

以資料備份預防勒索程式攻擊

預防勒索程式攻擊的最佳方法就是保持資料備份。儲存在本機或網絡硬盤的備份檔案都很容易受攻擊,而由於雲端儲存不會被勒索程式網絡所掃瞄,因此是一個很好保護的方案。但用戶要留意切勿將雲端儲存指為本機硬盤或是子文件夾。

要預防受害,在勒索程式攻擊開始前已將之制止是一個最佳方法。大部份攻擊都源於用戶無意地直接或意外地透過執行惡意文本下載了程式。

阻止用戶下載勒索程式的兩個方法包括採用 DNS 為基的內容過濾及包含人工智能隔離功能的電郵保安。DNS 為基內容過濾防止用戶瀏覽被列入黑名單的網站,而電郵過濾則把惡意內容及附件隔離並送予管理員檢查。

最後,用戶應經常在所有裝置執行包含機器學習及行為監控的反惡意程式軟件,包括流動裝置。一個優良的反惡意程式可在勒索程式存取記憶體及加密檔案前已將之偵測。要達致更佳成效,反惡意程式需要維持最新的補丁,以確保它能識別最新的威脅。

勒索程式影響數以萬計企業

勒索程式在全球影響了數以萬計的用戶。在某些情況下,即使受害者以為已經制止勒索程式,但其後續影響依然陸續出現。反惡意程式可以捉到很多較舊版本的勒索程式,但歹徒會不斷開發新品種來避過偵測。

例如在 2018 及 2019 年,Ryuk 勒索程式就令 Windows System Restore 的功能失效,用戶因而不能從操作系統取回在之前恢復點的檔案。Ryuk 亦以此向受影響的企業勒索了數以千萬計的贖金。

CryptoLocker、WannaCry 及 Petya 都是不同型式的勒索程式,導致全世界不少基建停運,甚至銀行及政府機關都受到影響。其中 WannaCry 特別針對 Windows 裝置,並利用了由美國國家安全局(NSA)開發的一個漏洞來掃瞄開放的網絡硬盤及加密寶貴的資料。

其他經常出現的勒索程式包括 Gandcrab、SamSam、Zeppelin 及 REvil。這些變種雖然較新,但仍被視為危險的惡意程式,因為它們都有能力破壞企業系統。

勒索程式繼續是一個大威脅

勒索程式針對不同規模的企業,假如受害企業沒有進行備份,整個機構將被癱瘓。了解勒索程式如何運作及它會如何影響機構讓您可以更好保護自己。制止攻擊的最佳方法就是教導用戶、在所有裝置採用反惡意程式與及阻止用戶存取惡意電郵訊息。

Fernando Cardoso 是趨勢科技產品管理副總裁,專長於不斷演進的人工智能與雲端世界。他的職業生涯由擔任網路與銷售工程師開始,並在數據中心、雲端、DevOps 及網絡資訊保安領域都具備優異技能,而他對這些領域依然煥發了無比熱情。