- About Trend Micro

- The Storybook Approach to Mitre Attack

Retracer l’historique des menaces avec MITRE ATT&CK

Outil extrêmement précieux pour les stratégies de cybersécurité des entreprises, la base de données MITRE ATT&CK® renforce la maturité et la préparation de ces dernières face aux menaces. Offrant un cadre de référence permettant d’interpréter les différents modes opératoires, la plateforme fournit un langage commun pour décrire les comportements des cybercriminels.

Le but des évaluations conduites par MITRE Engenuity n’est pas de proposer des scores ou des classements, mais de présenter aux entreprises comment un fournisseur de sécurité peut les accompagner dans la détection rapide des menaces. Alignées au framework ATT&CK, ces évaluations fournissent un historique complet du scénario d’attaque.

Les équipes sécurité peuvent donc s’appuyer sur MITRE ATT&CK pour expliquer un scénario d’attaque et faciliter ainsi la compréhension des problématiques de sécurité au sein de leur organisation. MITRE ATT&CK permet également d’obtenir une meilleure visibilité sur l’efficacité de la couverture défensive. Les équipes pourront identifier les lacunes en matière de protection et découvrir où l’organisation peut s’avérer être la plus vulnérable. Grâce aux évaluations, elles seront ensuite à même de comparer les différentes offres du marché et de déterminer quelles solutions sont les mieux adaptées pour combler ces lacunes. Cette visibilité leur permettra d’optimiser les coûts en identifiant si les périmètres des solutions en place se chevauchent.

Si MITRE ATT&CK offre de multiples avantages, il nous semblait judicieux de vous apporter ici un éclairage additionnel et une lecture plus concise de l’ensemble des informations, parfois très denses à trier et à interpréter.

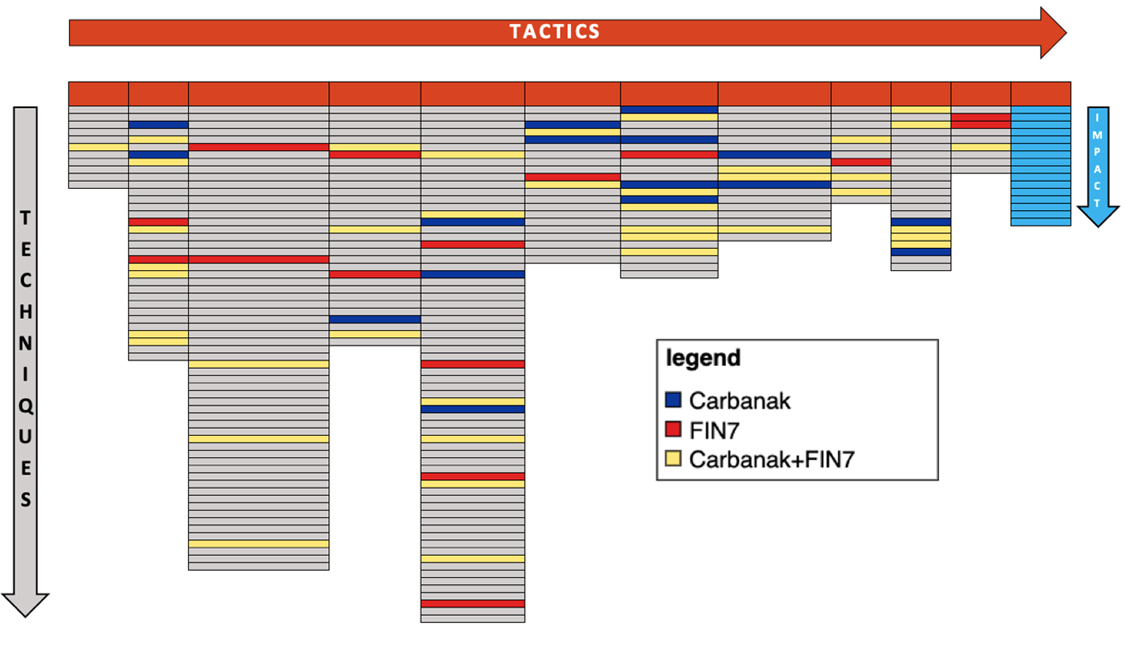

Avant d’entrer dans le vif du sujet, il est important de bien comprendre les différents scénarios d’attaques ayant eu lieu cette année. En effet, basées sur des menaces persistantes avancées (APT) bien réelles, les simulations de MITRE Engenuity imitent les techniques et modes opératoires de ces dernières. Cette année, l’évaluation a simulé séparément deux groupes de menaces à forte motivation financière et basées sur des comportements similaires : Carbanak le jour 1 et FIN7 le jour 2, incluant au total plus de 174 étapes.

MITRE ATT&CK a pour objectif de tester la capacité d’une solution de sécurité à détecter une attaque ciblée. Cela signifie que, contrairement aux tests traditionnels, l’évaluation se concentre uniquement sur les capacités de détection de la solution après une compromission. Toutefois, cette année, une évaluation additionnelle facultative a été mise en place pour tester la capacité de la solution à bloquer ou à prévenir une attaque, validant son efficacité à détecter une menace en cours et à la stopper avant qu’elle n’entraîne d’autres dommages dans le système.

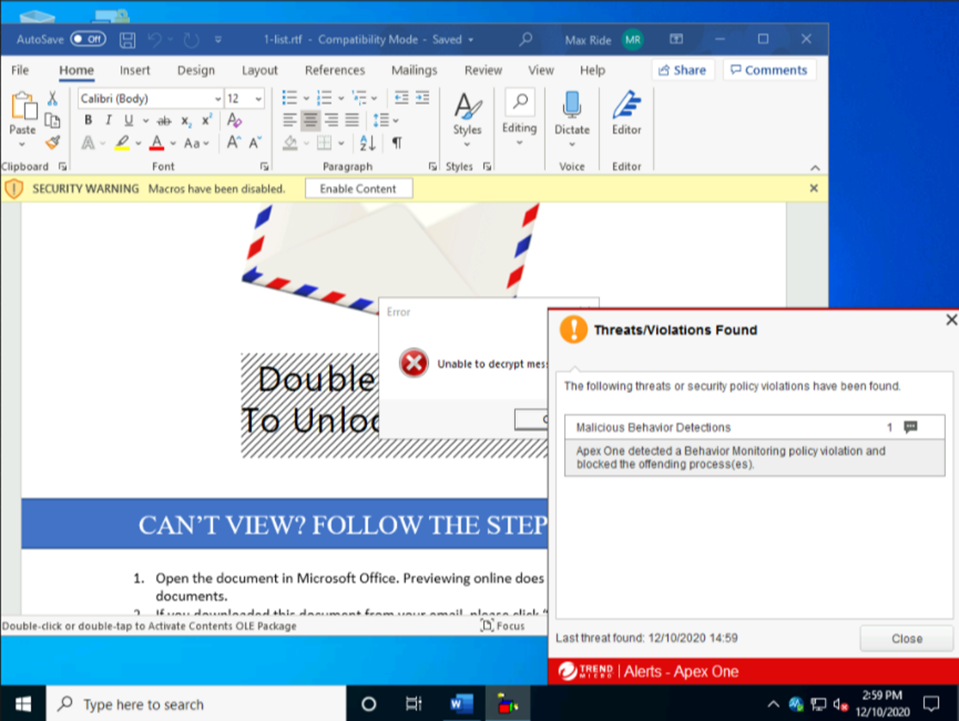

Tromper la cible

Les évaluations débutent par la compromission d’un membre de la direction au sein d’un établissement bancaire ou hôtelier. Les faux attaquants incitent cette personne à ouvrir la pièce jointe malveillante contenue dans l’e-mail de spear phishing qui lui est adressé. Une fois la pièce jointe ouverte, elle laisse libre accès aux attaquants.

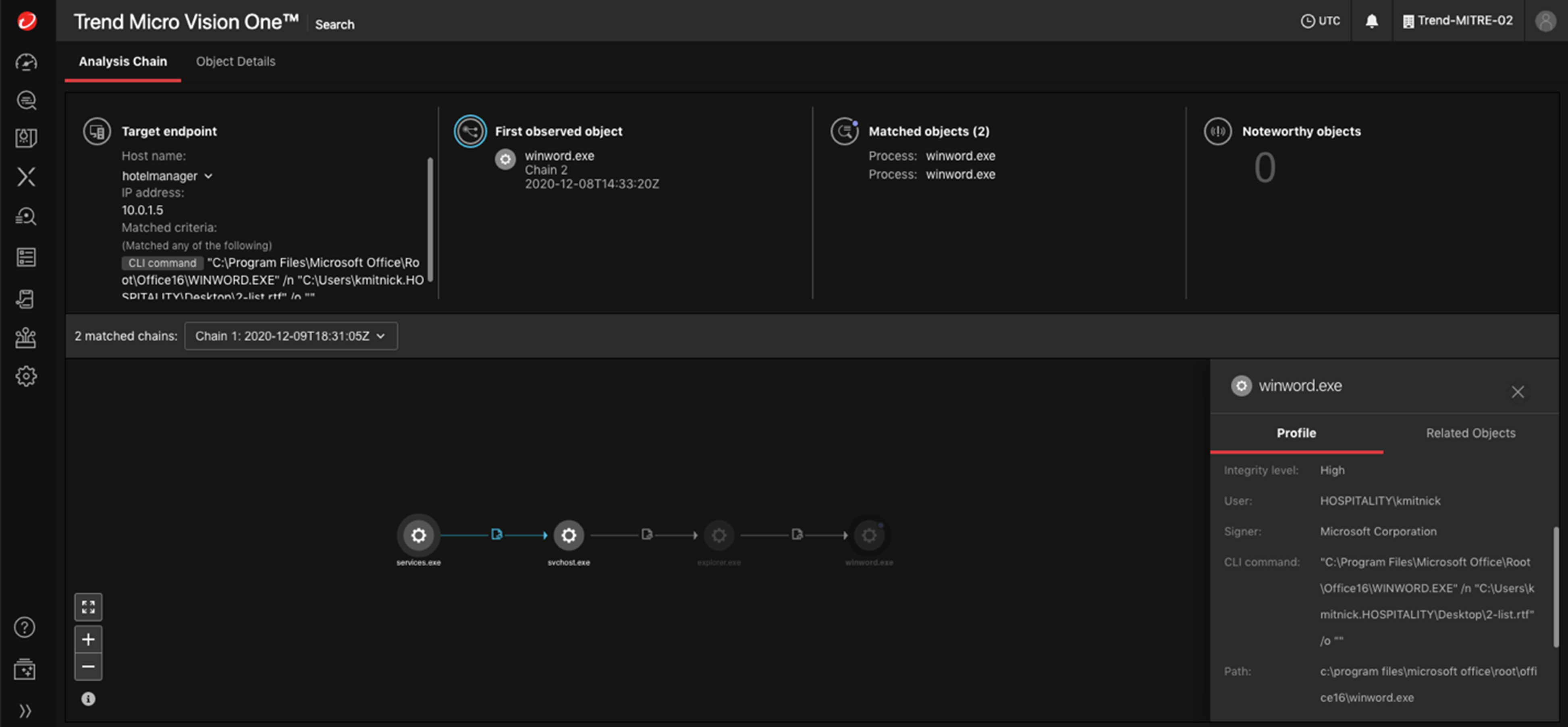

Figure 1 - La technique de détection « Exécution par l’utilisateur d’un document bureautique » est générée lorsque explorer.exe lance winword.exe une fois que l’utilisateur a cliqué sur 2-list.rtf.

Maintenir l’accès

Une fois que l’attaquant accède à la totalité du réseau de l’organisation, il doit rapidement recueillir les renseignements lui permettant d’atteindre son objectif. Plusieurs tactiques sont utilisées tout au long du parcours de l'attaquant pour maintenir l’accès et passer sous les radars, notamment des techniques de contournement des systèmes de sécurité.

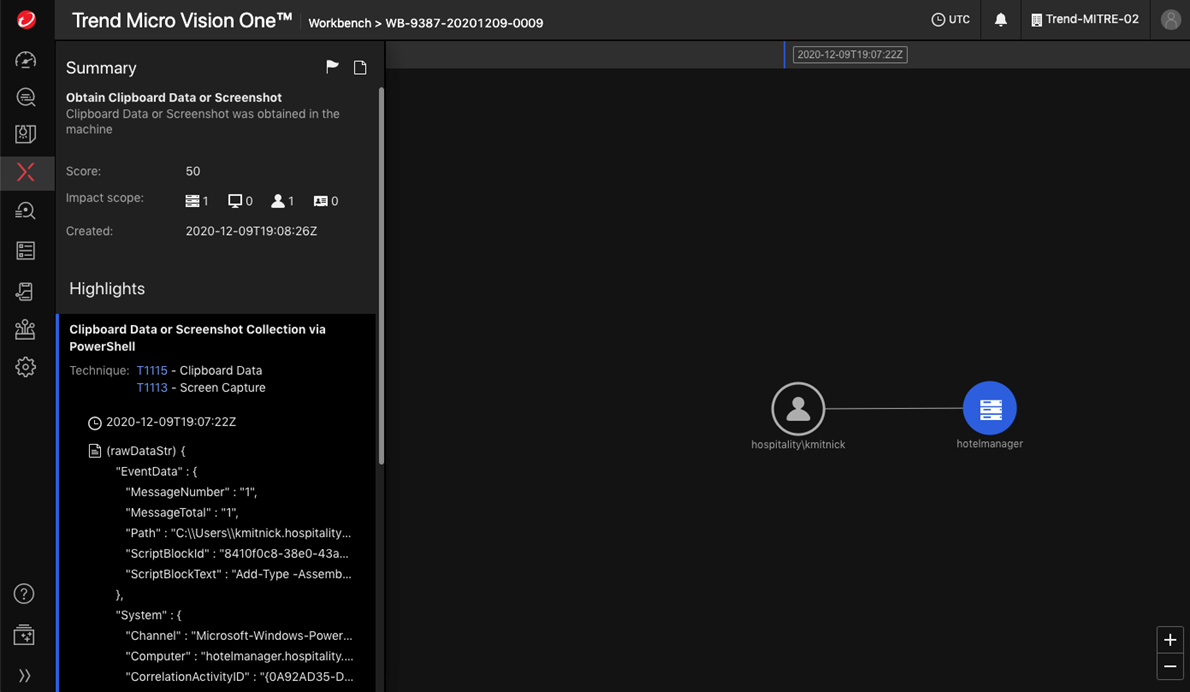

Figure 2 – Technique de détection « Collecte de données du presse-papiers ou de capture d’écran via PowerShell » a été générée lorsque powershell.exe a exécuté CopyFromScreen ().

L’assaillant utilise l’élévation de privilèges, c’est-à-dire qu’il capitalise en règle générale sur les faiblesses préexistantes du système, les erreurs de configuration et les vulnérabilités pour obtenir des autorisations plus élevées. De là, il accédera les identifiants, les collectera et s’attachera à découvrir les bons systèmes à cibler pour atteindre son objectif.

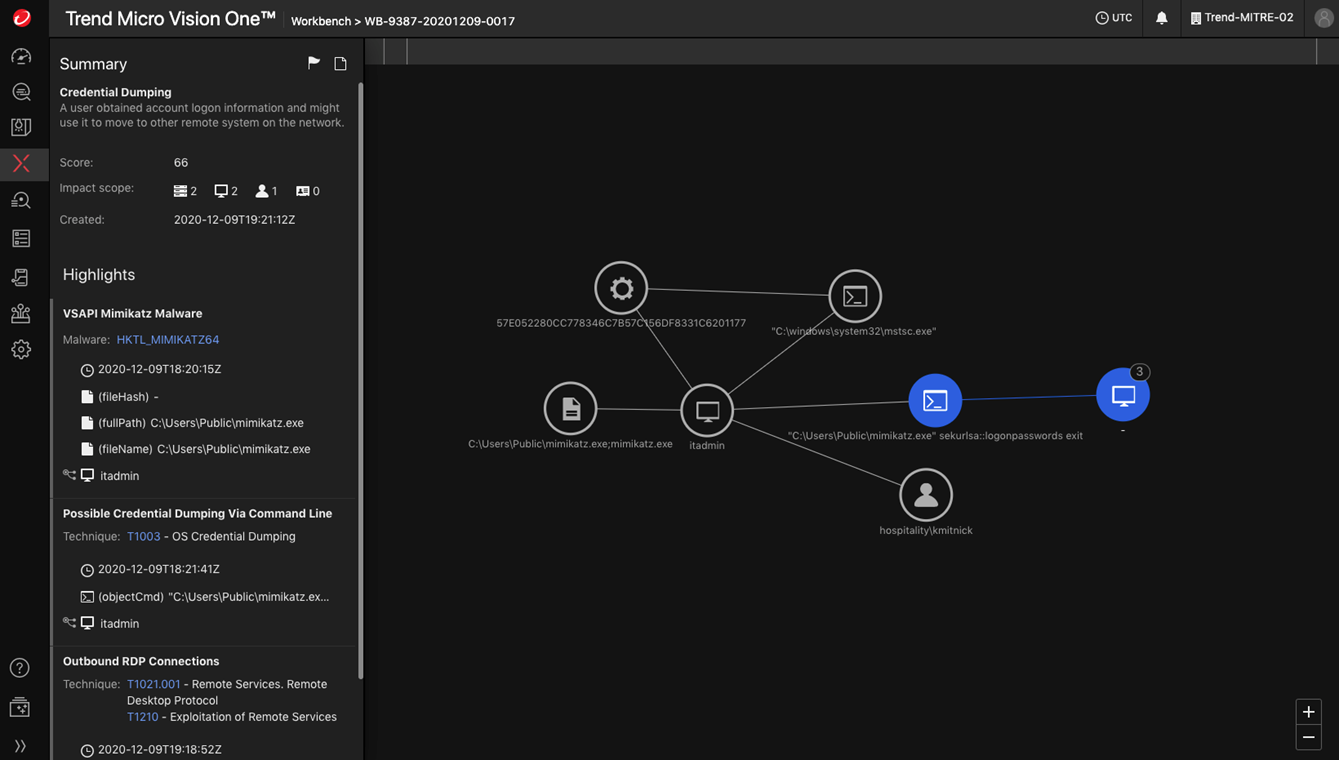

Figure 3 - Les résultats de Workbench ont permis de reconstituer la chaîne d’attaque impliquant un dumping d’informations d’identification à l’aide du malware Mimikatz

Motivés par l’appât du gain, les deux groupes de menaces sont à la recherche d’informations représentant la valeur monétaire la plus élevée. Ici, les malwares financiers Carbanak et FIN7 ont ciblé des informations personnellement identifiables (IIP) et des informations de cartes bancaires afin de les revendre.

Mouvement latéral : s’installer durablement pour atteindre ses objectifs

Les attaquants utilisent des techniques de mouvement latéral pour localiser le système ciblé dont ils prendront le contrôle à des fins de fraude ou pour dérober des données critiques destinées à être revendues sur le darknet. C’est ici que la détection des attaques prend tout son sens. Si les assaillants sont toujours dans votre réseau et s’y déplacent latéralement, la capacité à corréler les données dans l’ensemble de votre environnement est cruciale pour connecter les différentes couches de sécurité et bloquer l’attaquant avant qu’il ne puisse passer aux prochaines étapes.

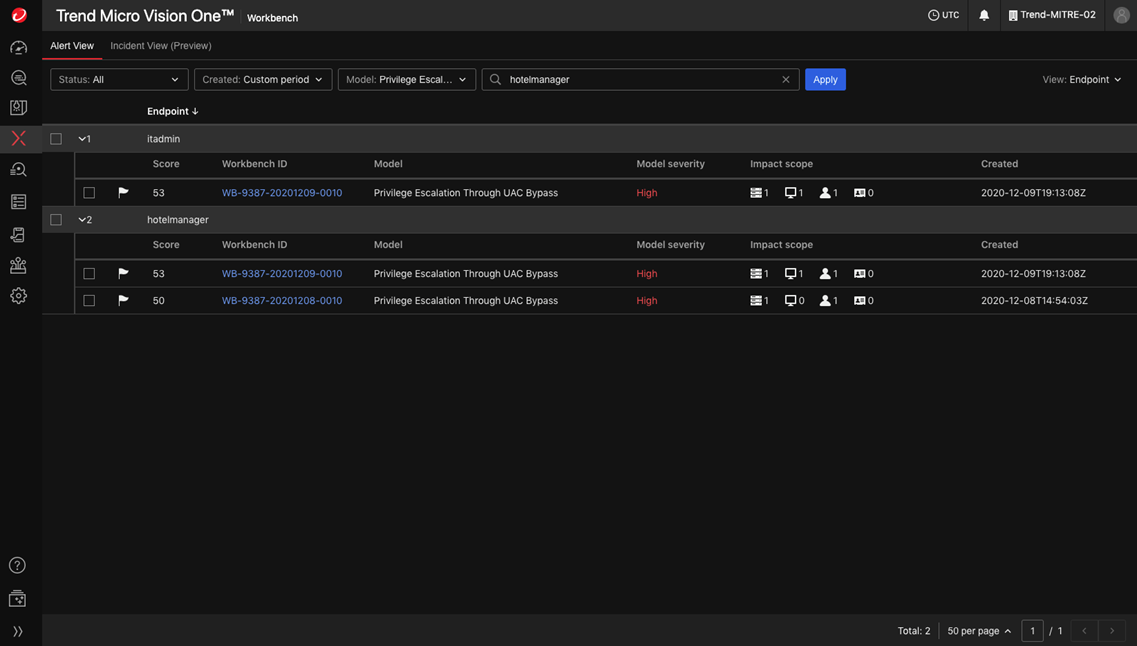

Figure 4 - Evénements corrélés prêts à faire l’objet d’une enquête plus approfondie.

Trend Micro Vision OneTM est la solution idéale pour adresser cette étape. La plateforme met automatiquement en corrélation les événements sur les menaces provenant de différentes zones des endpoints et du réseau, générant ainsi des alertes de sécurité plus fiables pour améliorer la détection d’évènements critiques. Nous ne présentons pas uniquement l’ensemble des événements de manière individuelle : nous les corrélons, ce qui permet de comprendre s’ils sont liés et si les indicateurs de compromission sont similaires à certaines typologies d’attaques.

Résumé de l’évaluation :

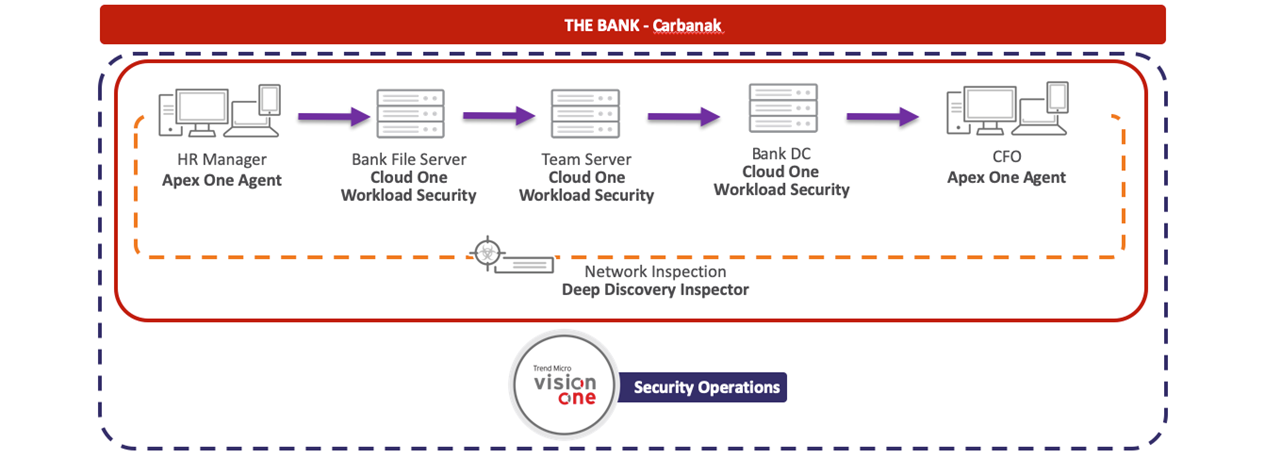

La première simulation d’attaque était celle du groupe Carbanak contre un établissement bancaire, l’une de ses cibles privilégiée. L’attaque a débuté par la compromission du DRH, se déplaçant latéralement pour localiser ensuite le système du Directeur financier à partir duquel la collecte de données sensibles et les transferts d’argent frauduleux ont été effectués.

Figure 5 - Environnement d’évaluation Carbanak avec les solutions Trend Micro pour les scénarios de détection et de prévention

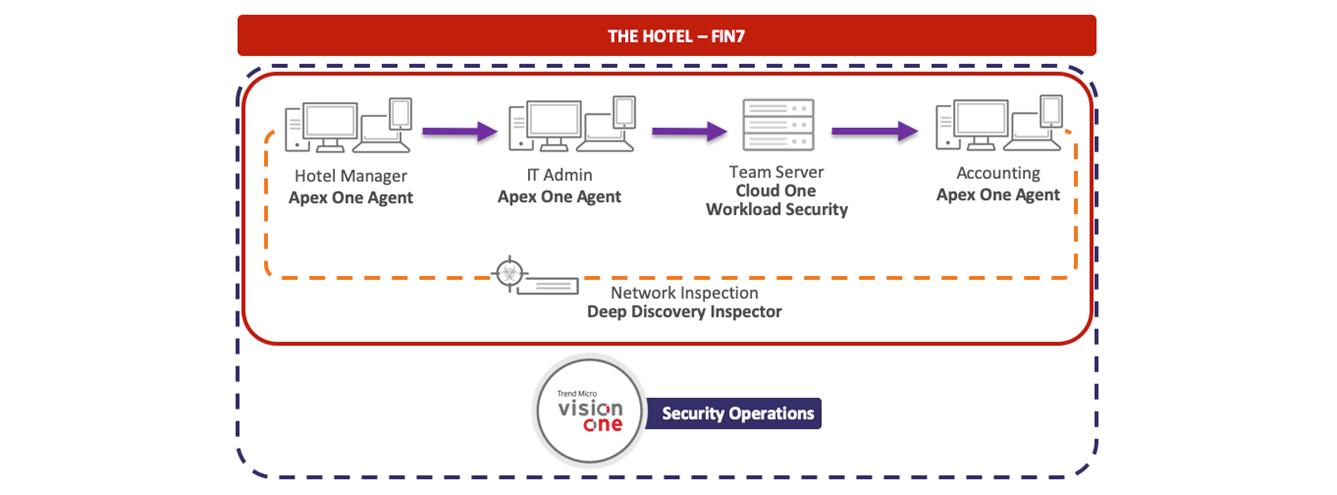

La deuxième simulation portait sur une attaque par étapes contre une chaîne hôtelière, conduite par le groupe FIN7, au cours de laquelle le directeur de l’hôtel a été compromis. L’accès au réseau a été maintenu de manière furtive jusqu’à la collecte des identifiants et la découverte d’un nouveau système à compromettre. A partir de là, le malware s’est déplacé latéralement vers le système d’administration informatique, pivotant vers le système comptable, puis a installé des composants permettant de collecter les informations bancaires des clients.

Figure 6 - Environnement d’évaluation FIN7 avec les solutions Trend Micro pour les scénarios de détection et de prévention.

Dans le troisième scénario, l’évaluation a simulé 10 scénarios d’attaques, soit 96 tests portant sur les techniques de prévention avancées utilisées pour réduire l’exposition aux risques et répondre aux menaces les moins courantes. On peut ici faire l’analogie avec une porte d’entrée verrouillée en lieu et place d’un système de vidéosurveillance : s’assurer d’implémenter des systèmes de prévention parallèlement à des techniques de détection avancées est un élément capital pour prévenir et détecter les menaces avancées comme celles évoquées précédemment.

Figure 7 - Un blocage en amont empêche la suite de l’attaque de se propager.

Bénéfices pour les entreprises

Fort de plus de 30 ans de recherches et de veille sur les données et les menaces, Trend Micro permet de regrouper facilement l’ensemble des données de télémétrie pour retracer l’historique d’une cyber-attaque. La plateforme Trend Micro Vision OneTM permet d’obtenir des résultats impressionnants.

Au cours de ces évaluations, la plateforme :

- A rendu visible 96% de la couverture d’attaque et 167 étapes simulées sur 174. Cette large visibilité permet aux équipes de réagir plus rapidement.

- A détecté 100% des attaques contre l’hôte Linux, capturant la totalité des 14 étapes de l’attaquant, ce qui est particulièrement notable compte tenu de la très forte empreinte de Linux au sein de nombreuses organisations.

- A enrichi 139 flux de télémétrie fournissant une visibilité extrêmement efficace sur la menace et facilitant l’investigation afin de mieux comprendre les attaques. Un élément essentiel pour les responsables SOC.

- A évité 90% des simulations d’attaques via des techniques de détection et de réponse automatisées mises en place très tôt dans chaque test. Détourner le risque en amont permet en effet de libérer des ressources d’investigation, ce qui permet aux équipes de se concentrer sur des problématiques de sécurité difficiles à résoudre.

Autres points à prendre en compte

Lors de l’évaluation de la performance des fournisseurs, il est important de tenir compte des différents types de détection. 5 ont été identifiés par le framework Mitre ATT&CK :

- Aucune : Ne signifie pas qu'aucune détection n'a eu lieu, mais que celle-ci n'a pas satisfait aux critères de détection définis par MITRE Engenuity.

- Télémétrie : Des données ont été traitées et montrent qu'un événement en lien avec le processus détecté s'est produit.

- Générique : Quelque chose a été jugé suspect, mais n’a pas été attribué à une tactique ou technique spécifique.

- Tactique : La détection peut être attribuée à un objectif que l’attaquant cherche à atteindre dans le système d’information compromis (par exemple, l’accès aux identifiants).

- Technique : La détection relève d’une action spécifique de l'attaquant (par exemple, le dumping d’informations d’identification).

Les résultats de détection des catégories « générique », « tactique et « technique » se basent sur des données enrichies, ce qui est positif. A l’instar de la technique individuelle MITRE ATT&CK et de la tactique associée, elles peuvent être utilisées pour retracer l’historique détaillé de l’attaque et de son mode opératoire.

Les détections de type générique, tactique et technique sont la priorité des fournisseurs. Les tactiques peuvent être comparées au chapitre d’un livre. Un CISO peut retracer un historique à partir des tactiques utilisées au cours d’une attaque, puis se référer aux techniques pour reconstituer un mode opératoire en fournissant des détails supplémentaires.

Figure 8 - Cette évaluation concerne Carbanak et FIN7, 65 techniques ATT&CK réparties sur 11 tactiques ATT&CK

Ainsi, lors de l’évaluation des fournisseurs, le principal type de détection à considérer est le nombre de détections générales, tactiques et techniques.

La télémétrie permet également aux analystes d’accéder à des données brutes avec une empreinte plus profonde, leur donnant une meilleure compréhension des données lorsqu’ils examinent l’activité détaillée des attaquants sur l’ensemble des environnements. Encore une fois, il est important, non seulement d’avoir accès aux données, mais aussi de leur donner un sens.

Trend Micro vous accompagne dans cette démarche. Nous commençons le processus de corrélation des données pour vous afin de mettre en évidence les principales campagnes d’attaque. Depuis la plateforme, vous avez également la possibilité d’explorer les synergies avec le framework MITRE ATT&CK plus en détails ou d’obtenir plus d’informations sur des types d’attaques ou des groupes d’attaquants spécifiques.

Figure 9 - Certaines organisations ont besoin de télémétrie, tandis que d’autres préfèrent une détection technique.

Au cours de la simulation, la plateforme Trend Micro Vision OneTM a détecté les deux attaques avec succès, offrant une visibilité complète en se basant sur une détection et une investigation centralisées. La collecte de plus de 167 éléments de télémétrie et leur corrélation avec plus de 139 données enrichies ont permis à l'équipe de décrire clairement ce que les attaquants tentaient de réaliser.

Un troisième scénario, facultatif, auquel 17 des 29 fournisseurs ont participé, a été mené pour tester les contrôles de prévention des risques. Pour ce test spécifique, Trend Micro a obtenu des résultats exceptionnels, avec un blocage automatique de 90% des simulations.

Enfin, un nouvel élément mérite d’être souligné cette année : l’introduction d’un serveur Linux, où nous avons détecté la totalité des 14 techniques exécutées dans le faux scénario d’attaque.

Nous sommes toujours ravis de participer aux évaluations de MITRE Engenuity ATT&CK afin de tester nos performances contre les attaques sophistiquées. Cliquez sur le lien suivant pour consulter les résultats complets et obtenir plus d’informations sur Trend Micro Vision OneTM : https://resources.trendmicro.com/MITRE-Attack-Evaluations.html.