Glosario de Tecnologías Nativas de la Nube

Use esta guía para entender mejor los servicios en la nube y sus beneficios.

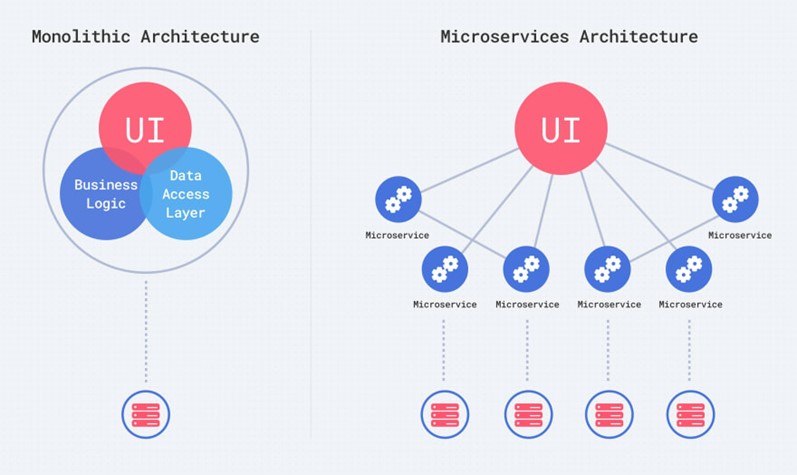

Una aplicación monolítica es un ejecutable lógico que está desarrollado y desplegado como una sola entidad. Incluye todas las funcionalidades, incluyendo UI, lógica de negocios, código de acceso a datos, etc.

Comenzar una nueva aplicación como una entidad pequeña y única es más fácil de desarrollar, desplegar y probar.

No modular. Difícil de actualizar, escalar, actualizar el stack de tecnología (actualizar/modernizar ciertas funciones de la aplicación).

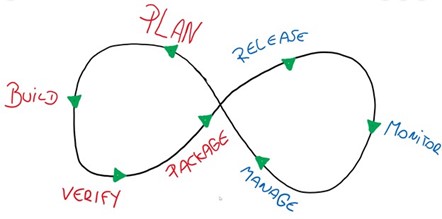

DevOps es un método de desarrollo de aplicaciones que incluye que grupos de ingenieros sean dueños de componentes pequeños (contra partes grandes de una aplicación) y enfatiza la automatización.

- Disminuciones en el número de handoffs, ineficiencias de lead time/queuing, errores de código, tiempo de lanzamiento y riesgo de despligue.

- Incremento de la cualidad y fiabilidad del código.

Integración continua/desarrollo continuo

- Integración continua – integrar/cometer cambios en el código a una aplicación lo más seguido posible y probarlos de varias maneras antes de su entrega. Las herramientas DevOps pueden ayudar con la fusión del código ya que pueden ocurrir cambios contradictorios cuando varios individuos están realizando cambios. Centralizar las pruebas en el código y la optimización de su calidad ahorra tiempo en el desarrollo.

- Despliegue continuo – después de que CI ha probado y validado los nuevos cambios hechos a una aplicación, el despliegue continuo automáticamente empuja estos cambios hacia los ambientes de prueba y producción. Esto mantiene el enfoque de los desarrolladores en el desarrollo y acelera el bucle de retroalimentación con los clientes.

Una aplicación basada en microservicios contiene componentes independientes, cada uno corriendo un proceso de la aplicación como un servicio. Se acoplan y comunican a través de APIs.

- Un acoplamiento más bajo hace que sea más fácil hacer cambios y agregar servicios sin impactar a toda la base del código.

Una arquitectura de microservicios es importante – sin ella, uno puede potenciar tecnologías nativas de la nube, como containers, pero sin obtener muchos de los beneficios de una arquitectura basada en microservicios.

Los repositorios de código mantienen todo el código, la documentación, las notas y otros recursos que soportan un proyecto de desarrollo de software.

Los repositorios privados son accesibles solamente a aquellos dentro de la organización. Típicamente, el código personalizado o propietario se mantiene en un repositorio privado para evitar que el público o la competencia acceda a la información.

Los repositorios públicos son accesibles al público en general y a menudo son el resultado de la colaboración de varias personas. La ventaja es que puede ahorrarse mucho tiempo al momento de desarrollar código personalizado – parte de lo que está buscando crear puede ya existir en un repositorio público.

Código fuente que cualquiera puede ver, alterar y mejorar. Representa más del 80% de la base del código de las aplicaciones modernas.

Difiere del software propietario, el cual solamente sus autores pueden ver, alterar y mejorar. Cualquiera puede usar código abierto, mientras que es necesario un acuerdo firmado para usar software propietario.

Para asegurar que los componentes de código abierto (y los subcomponentes que tal vez no tenga presentes) que se ingresan a la base de código de una organización estén libres de vulnerabilidades y otros problemas, es común utilizar herramientas de análisis de composición.

SCA – detecta y rastrea componentes de código abierto en la base de código de una organización y ayuda a los desarrolladores a administrarlos y actualizarlos. Hay varios niveles de automatización a lo largo de SDLC – elegir repositorios y actualizar repositorios, por ejemplo. Es mucho más fácil y eficiente identificar problemas en el código abierto en la etapa más temprana del SDLC, mucho antes de desplegar en la producción.

- Aunque es importante para los desarrolladores entender las implicaciones de seguridad que las dependencias de código abierto traen a la organización, los equipos de seguridad también deben entender la postura general de riesgo organizacional y su relación al software de código abierto.

- Trend Micro Cloud One™ - Open Source Securitye empodera a los equipos de operaciones de seguridad para identificar vulnerabilidades en el código abierto y riesgos a lo largo de los componentes de las aplicaciones para una visibilidad mejorada. Los equipos de seguridad deben de incluir los riesgos del código abierto como parte de conversaciones más amplias sobre riesgos y comprender cómo es que las dependencias directas e indirectas impactan su lista de materiales para software, superficie de ataque y postura de seguridad en general.

- Esto no significa que la seguridad debe de ralentizar las cosas – busque una herramienta SCA que se integre con sus herramientas existentes de desarrollo y entrega de aplicaciones. Las aplicaciones nunca serán perfectas, por lo que priorizar las vulnerabilidades más importantes es la clave para no abrumar a los desarrolladores y a los equipos DevOps. La idea es que las interacciones de los desarrolladores con esta herramienta sean casi indistinguibles de sus tareas diarias.

- Fácilmente escale la seguridad para código abierto junto con sus equipos de desarrollo y pague por proyecto o por archivos de manifiesto.

Las aplicaciones nativas de la nube típicamente requieren que la infraestructura de soporte en la nube funcione correctamente. Infrastructure as code (IaC) le permite aprovisionar automáticamente lo que sea necesario para correr la aplicación.

Ya que IaC es solamente código (en una plantilla), puede aplicar sus procesos DevOps de forma similar para un despliegue de infraestructura en la nube automatizado, consistente y repetible que puede ser mejorado y desplegado de forma continua.

Asegurar que la configuración “en vivo” de su infraestructura no se desvía de su estado designado puede ser un desafío si se realizan cambios manuales.

Aprenda rápidamente el valor de migrar la seguridad y el cumplimiento a las etapas más tempranas del pipeline CI/CD con Trend Micro Cloud One™ – Conformity. Nuestro escáner de templates infrastructure-as-code (IaC) puede revisar instantáneamente templates por medio de la API de Conformity mientras el código se escribe.

Esto permitirá una prevención automatizada y proactiva de las fallas de configuración y le dará la certeza de que el código debajo de su infraestructura de nube cumple y está alineado con las mejores prácticas de la industria, como el AWS Well Architected Framework.

El Conformity Template Scanner para infraestructura como código se incluye sin costo adicional, para que pueda escanear y volver a escanear sus templates para detectar cualquier riesgo potencial antes de desplegarlo.

El almacenamiento de objetos en la nube es una forma elástica y flexible de almacenar datos no estructurados, particularmente útil para el soporte de aplicaciones nativas de la nube que requieren infraestructura de soporte escalable.

Rastrear datos a escala no es una tarea sencilla, por lo que muchos servicios de almacenamiento de objetos ofrecen una forma de etiquetar objetos con metadatos personalizados.

- Puede usarse para mandar una señal a los flujos de trabajo, aplicar políticas de ciclo de vida (para retención, eliminación, etc.), y obtener insights sobre costos y la postura de seguridad en la nube.

El uso intensivo del almacenamiento de objetos introduce un nuevo vector de ataque vulnerable a archivos maliciosos. Trend Micro Cloud One™ – File Security protege sus workflows a través de escaneo de malware, integración con sus procesos personalizados nativos de la nube, amplio soporte de plataformas de almacenamiento en la nube y otras técnicas innovadoras. Tenga la certeza de saber que los archivos y datos que entran a su ambiente en la nube no impactarán a sistemas internos o afectarán su reputación externa.

Escale la seguridad junto con su almacenamiento de objetos en la nube con File Security y pago por objeto escaneado en el repositorio de almacenamiento, con precios menores para repositorios más pequeños.

Workload en la nube es un término general para aplicaciones o cómputo que corre en la nube.

Evolucionó de las máquinas virtuales para incluir containers, funciones serverless, bases de datos y otros servicios que consumen recursos basados en la nube.

Los servicios tradicionales de workloads en la nube ahora incluyen muchas más opciones a lo largo de sistemas operativos, tipos de procesador y configuraciones de procesador, incluso personalizando la oferta de cómputo para la inteligencia artificial, machine learning y cómputo de alto rendimiento (HPC).

Las ventajas del cómputo en la nube híbrida son muchas, pero existen nuevos riesgos y amenazas. Las organizaciones deben asegurarse de que se llegue a la meta con los requisitos de cumplimiento mientras que se mantiene una seguridad unificada a lo largo de todos los workloads – físicos, servidores, virtuales, nube o containers.

Trend Micro Cloud One™ – Workload Security ofrece detección y protección integrales en una sola solución creada para ambientes en servidores, nubes y containers. Workload Security permite una seguridad constante, sin importar el workload. También ofrece un conjunto variado de APIs, para que la seguridad pueda automatizarse sin impactar a sus equipos.

Las herramientas de seguridad de redes, como la prevención de intrusiones basada en host y escaneo de vulnerabilidades, detectan y detienen los ataques en la red y protegen aplicaciones y servidores vulnerables mientras que el análisis de comportamiento, anti-malware y de monitoreo de integridad de archivos detiene los ataques dirigidos y detecta actividades sospechosas.

Parcheo virtual nativo de la nube inspecciona y bloquea actividades maliciosas del tráfico crítico para el negocio, detecta y previene intrusiones, evita ataques a las aplicaciones de cara a la web y protege de manera adaptable las redes en la nube, workloads y containers. Potenciando el descifrado TLS y las investigaciones de la Zero Day Initiative, responda rápidamente ante amenazas que explotan vulnerabilidades conocidas y desconocidas sin ralentizar su aplicación.

Workload Security automáticamente escala con sus workloads para proteger su ambiente en la nube en constante cambio. Simplemente pague por hora workload protegida a lo largo de su ambiente multinube, y workloads más pequeñas cuestan menos.

Los containers son una forma de paquete de software que contienen todos los elementos necesarios (archivos de configuración, bibliotecas, dependencias, etc.) para correr en cualquier infraestructura, abstrayendo la capa de la aplicación.

Tradicionalmente, las aplicaciones se desarrollaban en un ambiente específico de cómputo, y a menudo tenían bugs cuando se ejecutaban en un ambiente distinto. Al utilizar una arquitectura contenerizada, los desarrolladores pueden crear más rápido y tener menos errores.

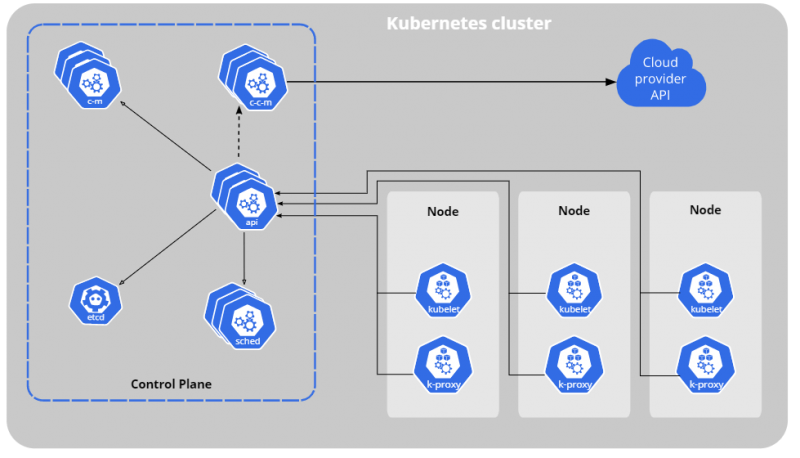

Desarrollar una aplicación en containers es una cosa, pero administrar un despliegue de containers es un reto operativo. Muchas organizaciones miran hacia Kubernetes para obtener asistencia con la automatización de procesos, como el despliegue y el escalamiento. Si está utilizando Kubernetes, sus containers se encuentran en pods que corren sobre nodos, y sus nodos forman parte de un cluster.

Muchas organizaciones buscan reducir los costos tradicionales con un servicio administrado de Kubernetes. Debido a las distintas dimensiones de un despliegue de Kubernetes, el proceso de escalar hacia arriba es más complejo que simplemente “añadir más containers.”

Un servicio administrado de Kubernetes soportará el escalamiento automático dentro de los pods y a lo largo de los clusters, e incrementará la fiabilidad y la portabilidad en caso de que elija mudar su despliegue a una infraestructura distinta. Otros procesos, como el parcheo y la actualización de hosts, también son parte de esto.

Otra opción para reducir la complejidad de administrar la infraestructura de containers es utilizar containers serverless, un tipo de containers-as-a-service. Eliminan la necesidad de administrar los elementos de soporte de la infraestructura del container como los clusters y las máquinas virtuales. Otros tipos de container-as-a-service le dan acceso al usuario a la infraestructura subyacente.

Con la esperanza de vida de los containers siendo tan corta como minutos, o incluso segundos, es difícil detallar la superficie de ataque y la postura de seguridad. Busque una solución de seguridad de containers que proteja el ciclo de vida del container y escale la detección y la protección con el despliegue de los containers.

Sin importar el nivel de la abstracción del despliegue de sus containers, Trend Micro Cloud One™ – Container Security puede ayudar a proteger su aplicación. Comenzando con escaneo automático de imágenes y registros de container en el desarrollo, está diseñado para desarrolladores y equipos de operaciones.

Container Security habilita una detección más temprana y rápida de malware, secrets/keys, violaciones de cumplimiento y vulnerabilidades, incluyendo aquellas que se encuentran en el código abierto.

Los equipos DevOps podrán entregar aplicaciones listas para la producción de forma continua, y cumplir con las necesidades del negocio sin impactar en los ciclos de desarrollo.

Conforme su ambiente de containers escala hacia arriba y hacia abajo dependiendo de las necesidades de su negocio, busque una solución de seguridad que sea igualmente flexible para soportar sus aplicaciones de negocio críticas nativas de la nube. Cloud One – Container Security solamente cobra por cada nodo de container protegido o por container serverless protegido.

Las funciones serverless llevan la abstracción a un mayor nivel y eliminan la necesidad de administrar cualquier tipo de infraestructura – todo lo que necesita es el código que desea correr, y el proveedor de la nube se encargará del resto.

Cada vez que se invoca una función serverless, los proveedores de la nube obtendrán la infraestructura apropiada y le cobrarán de acuerdo a lo que se use. Si no se invoca una función serverless, no se le cobrará.

Trend Micro Cloud One™ – Application Security protege sus funciones serverless ante los ataques más comunes en la ejecución, incluyendo inyecciones SQL, ejecución remota de comandos, acceso ilegal a archivos, cargas maliciosas, redireccionamientos de URLs y más.

Obtenga visibilidad de la postura de seguridad de sus aplicaciones web hasta el nivel de la línea del código con un impacto mínimo en el desempeño.

Integrado dentro de la función serverless, Application Security está unido a la aplicación en todo momento, asegurando que su función serverless no sea invocada de forma insegura.

Ya que su proveedor de la nube le cobra dependiendo de cuántas veces su función serverless ha sido invocada, ¿no debería de ser igual en la seguridad para esa aplicación? Application Security cobra por cada 1,000 invocaciones, por lo que solamente paga cuando corre su aplicación.

Las cuentas de la nube son lo que usan los desarrolladores para acceder a los servicios y recursos en la nube. Suena sencillo, pero estas cuentas pueden representar tanto usuarios humanos y entidades no humanas/máquinas, complicando un poco las cosas. Las identidades de las máquinas podrían representar sus workloads/aplicaciones en la nube, herramientas operativas u otros componentes. Se pueden establecer políticas para especificar qué recursos, servicios, acciones y otros derechos de acceso tienen las cuentas de la nube.

Cada uno de los 3 proveedores de la nube de gran escala ve este concepto de forma distinta:

- AWS: Llamadas cuentas, límites de acceso, límites de uso, etc. estas entidades se administran al nivel de la cuenta. Múltiples cuentas de AWS pueden integrarse en una cuenta de facturación/administración, pero IAM, el acceso API y otras políticas se establecen al nivel de la cuenta de AWS.

- Azure: De forma predecible, Azure busca en el Directorio Activo de la organización, donde cada identidad de AD se traduce a Azure.

- GCP: Puede usar su organización como un límite único para sus recursos en la nube, pero muchos optan por crear “proyectos” individuales, cada uno con su propia política IAM.

Administre fácilmente la configuración de los servicios de la nube a lo largo de AWS, Azure y GCP con Trend Micro Cloud One™ - Conformity. Conecte su cuenta de la nube, y en minutos obtendrá una vista integral de su postura de seguridad en la nube. Conformity usa una política de accesos personalizados para ver los metadatos de las configuraciones de su cuenta de la nube – sin necesitar acceso de lectura o escritura de los datos.

A menudo, los equipos que se preocupan por la seguridad de las configuraciones de los servicios de la nube pública no son los mismos equipos que las despliegan. Conformity se integra con varios canales de comunicación y sistemas de workflow para asegurar que las personas correctas tienen la información correcta para remediar los temas de configuración sin ralentizar el trabajo de los desarrolladores.

Automatización completamente habilitada por API elimina la necesidad de un elemento humano para realizar tareas repetitivas y propensas al error. Adopte DevOps sin la preocupación de que errores de configuración causen brechas de seguridad en su infraestructura en la nube.

Ya sea que se trate de una gran empresa migrando hacia la nube o una startup “cloud-first”, Conformity puede ayudarle a obtener rápidamente visibilidad y mejorar su postura de seguridad en la nube con precios flexibles. Simplemente pague por cada cuenta de la nube conectada a Conformity, y cuentas pequeñas con menos recursos pagan menos.

El uso de redes privadas en la nube pública permite que los usuarios desplieguen recursos hacia una red virtual definida, que puede ser similar a una red tradicional como la de los data centers. Los recursos en la red privada se aíslan de los demás recursos en la nube pública.

Esto se logra al aprovisionar subredes (capa 3 del modelo OSI), rangos reservados de direcciones IP que actúan como una división de la red de la nube pública para uso privado, y LANs virtuales (capa 2) como parte de la red virtual.

Las redes virtuales pueden personalizarse aún más con tablas de enrutamiento y traducción de direcciones de red. Las VPNs también pueden usarse para vincular la infraestructura on-premises a la red virtual en la nube a través de una conexión segura y privada.

Obtenga rápidamente seguridad grado enterprise en la capa de red para proteger todo en sus VPCs (Virtual Private Clouds). Al implementar dentro de la red en la nube, podrá proteger su infraestructura y segmentos de red rápida y fácilmente con seguridad accionable que no detiene a su negocio o al tráfico de su red.

Con un enfoque de implementación en línea y transparente que se integra con su infraestructura de nube existente, Trend Micro Cloud One™ – Network Security le permite comenzar inmediatamente la inspección del tráfico sin interrumpir a sus aplicaciones de negocio o las conexiones de red ya establecidas.

Con la seguridad de la red moviéndose a la velocidad de su nube, el esquema flexible de precios “pay-as-you-go” le permite pagar solamente por GB de tráfico inspeccionado.

Comience ahora