La seguridad de la tecnología operativa (OT) es la práctica de proteger los sistemas y las tecnologías que supervisan y controlan los procesos físicos en entornos industriales y operativos.

Índice

Su propósito es garantizar la fiabilidad, la seguridad y la resiliencia de los sistemas que afectan directamente al mundo físico.

La tecnología operativa (OT) se refiere a las tecnologías que interactúan con el mundo físico. La seguridad OT significa proteger los sistemas de control y los dispositivos utilizados para supervisar y operar entornos como la automatización de fábricas y operaciones de plantas, instalaciones de generación de energía, operaciones de refinación de acero, control de descarga de presas, manejo de contenedores en puertos y equipos médicos en hospitales.

El término "OT" se utiliza comúnmente en contraste con la seguridad IT, que se centra en proteger la información y los sistemas en el ciberespacio.

¿Qué es la Tecnología Operativa (OT)?

La tecnología operativa (OT) se refiere a los sistemas y dispositivos utilizados para supervisar, controlar y operar procesos físicos. Estas tecnologías han apoyado durante mucho tiempo los entornos industriales y de infraestructuras críticas, incluso antes de que el término "OT" se volviera ampliamente utilizado.

El término seguridad OT surgió principalmente como una forma de distinguir OT de la seguridad IT. Mucho antes de que "OT" se convirtiera en un término común, ya existían tecnologías para controlar y operar sistemas críticos que apoyan a la sociedad y la infraestructura industrial.

Dos ejemplos representativos de sistemas y dispositivos OT ampliamente utilizados en las industrias de fabricación, energía, petróleo y gas son:

- Sistemas SCADA (Supervisory Control and Data Acquisition) para la supervisión y el control remoto

- PLCs (Controladores Lógicos Programables) utilizados para la automatización y el control de procesos

Estos sistemas supervisan procesos y eventos físicos—como la propulsión y operación de trenes, o el control de la temperatura en la producción de acero—detectan cambios y ejecutan acciones de control en consecuencia. Mientras que la seguridad IT se centra principalmente en el procesamiento de información y datos, la OT puede definirse como tecnología que interactúa con el entorno físico.

El término OT a menudo se refiere a los sistemas de control industrial tradicionales (ICS), pero también puede incluir sistemas IIoT (Internet de las Cosas Industriales) que utilizan tecnologías más nuevas como servicios en la nube y 5G. Se espera que la seguridad OT proteja no solo la fiabilidad y la seguridad, sino también la resiliencia, es decir, la capacidad de recuperarse rápidamente y volver a las operaciones normales después de una interrupción.

¿Cuáles son Ejemplos de Sistemas OT?

Los sistemas OT incluyen una amplia gama de tecnologías utilizadas para supervisar y controlar procesos del mundo real en diversas industrias. Estos sistemas se encuentran comúnmente en infraestructuras críticas, fabricación, salud y entornos operativos.

Ejemplos de Sistemas OT:

Sala de supervisión y control de una planta de energía

Sistema de control de plantas

PLCs en una planta de fabricación

Bomba de infusión en un hospital

Nota: Un PLC (Controlador Lógico Programable) es un dispositivo utilizado en ICS (Sistemas de Control Industrial) para controlar maquinaria. Los ICS se refieren a sistemas que controlan instalaciones de producción y operaciones industriales.

¿Por Qué la Seguridad OT Está Ganando Atención?

La seguridad OT está ganando atención porque los riesgos cibernéticos ahora tienen consecuencias físicas, operativas y de seguridad directas. A medida que los sistemas OT e IT se vuelven cada vez más interconectados, los incidentes cibernéticos pueden interrumpir la producción y afectar a la sociedad.

En los últimos años, la seguridad OT se ha convertido en un enfoque principal debido a varios factores convergentes.

Convergencia de los Mundos Cibernético y Físico en la Sociedad y la Industria

Por ejemplo, la visión de la Sociedad 5.0 de Japón tiene como objetivo impulsar el desarrollo económico y resolver los desafíos sociales integrando el ciberespacio y el mundo físico. En la industria, los sistemas OT e IT están cada vez más interconectados como parte de la transformación de la cadena de suministro e iniciativas de transformación digital (DX) más amplias.

Como resultado, el riesgo cibernético puede impactar directamente las operaciones físicas—y los incidentes físicos también pueden tener consecuencias cibernéticas.

Adopción de Tecnologías Abiertas

Tradicionalmente, los sistemas OT se construían utilizando plataformas y protocolos específicos de OT—o específicos del proveedor. Hoy en día, los entornos OT están adoptando cada vez más las mismas plataformas y protocolos abiertos utilizados en IT, mejorando la interoperabilidad entre IT y OT.

Los entornos OT ya están comenzando a utilizar tecnologías como servidores y puntos finales basados en Windows y Linux, Ethernet, Wi-Fi y redes celulares. Esto amplía la superficie de ataque: las amenazas pueden explotar vulnerabilidades únicas en los diseños heredados de OT así como vulnerabilidades comunes en las plataformas abiertas de IT—con frecuencia con un impacto operativo amplio.

Incidentes de Alto Impacto y Fortalecimiento de las Regulaciones

Los incidentes de seguridad OT no ocurren necesariamente con la misma frecuencia que los incidentes IT. Sin embargo, cuando ocurren, el impacto puede ser severo. Ejemplos globales han mostrado que las paradas de producción en los sectores de fabricación y energía causan interrupciones significativas en la sociedad.

En respuesta, los gobiernos y los organismos industriales de todo el mundo han publicado regulaciones y directrices para promover y fortalecer la seguridad OT. En sectores designados como infraestructuras críticas, se espera cada vez más la responsabilidad y la gobernanza a nivel ejecutivo.

En última instancia, la seguridad OT tiene como objetivo proteger no solo los sistemas y dispositivos OT tradicionales, sino también los sistemas IIoT y los dispositivos IoT, salvaguardando la confianza y la seguridad en los dominios cibernético y físico.

¿Cómo Deberían las Organizaciones Estructurar e Impulsar la Seguridad OT?

La seguridad OT requiere una coordinación a nivel empresarial que abarque el liderazgo, las funciones de la sede y la ejecución a nivel de planta. Los programas efectivos alinean la gobernanza, la implementación, la supervisión y la respuesta a incidentes en toda la organización.

Estructura Organizacional para Impulsar la Seguridad OT

La seguridad OT requiere una coordinación a nivel empresarial—desde el liderazgo ejecutivo hasta la ejecución a nivel de planta. Si bien las estructuras varían según la organización, un modelo común incluye:

- Liderazgo ejecutivo (por ejemplo, CISO / CSO)

- Estrategia y planificación (equipo de seguridad IT de la sede)

- Ejecución (líderes de seguridad de planta / sitio)

- Supervisión (OT-SOC)

- Informe y coordinación (OT-SIRT)

En este artículo estilo glosario, los puntos clave se explican utilizando dos escenarios comunes:

- El equipo de seguridad IT de la sede impulsa la seguridad OT en los sitios de las fábricas

- Los responsables de seguridad OT de planta / sitio impulsan la seguridad OT localmente

¿Qué Deben Saber los Equipos de Seguridad IT Sobre la Seguridad OT?

Los equipos de seguridad IT deben entender que los entornos OT operan bajo diferentes prioridades y restricciones que los sistemas IT. Aplicar enfoques tradicionales de seguridad IT sin adaptación puede introducir riesgos operativos y de seguridad.

Cuando un equipo de seguridad IT de la sede define políticas y despliega controles en los sitios de las fábricas, primero debe entender las realidades, suposiciones y restricciones específicas de OT. Una diferencia importante respecto a la seguridad IT tradicional es que OT interactúa con el mundo físico.

Mientras que la seguridad IT se centra típicamente en proteger la tríada CIA—Confidencialidad, Integridad y Disponibilidad—los entornos OT a menudo priorizan la Disponibilidad por encima de todo, porque el tiempo de inactividad puede interrumpir directamente las operaciones. La seguridad OT también debe tener en cuenta los impactos en la Salud, Seguridad y Medio Ambiente (HSE).

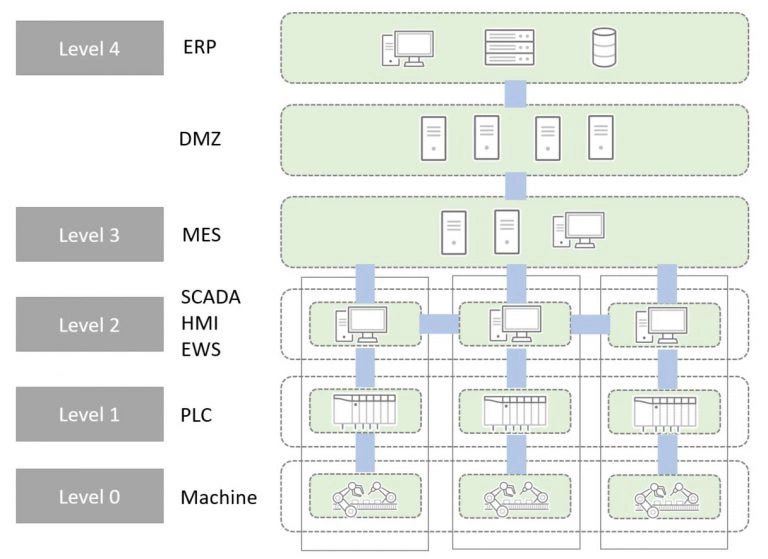

¿Qué es el Modelo Purdue y Cómo se Utiliza en la Seguridad OT?

El Modelo Purdue es un modelo arquitectónico en capas utilizado para entender y segmentar los sistemas OT e IT. Ayuda a las organizaciones a definir los requisitos de seguridad en función de la función y la conectividad del sistema.

El Modelo Purdue describe una arquitectura en capas, que típicamente incluye:

- Niveles 4–5: Sistemas IT como ERP

- Nivel 3.5: Una capa de frontera OT / IT como una DMZ

- Nivel 3: Sistemas de gestión de la ejecución como MES

- Nivel 2: Sistemas de control como SCADA

- Niveles 1–0: Procesos y dispositivos físicos

El objetivo es agrupar los requisitos de seguridad por nivel y facilitar la definición de los requisitos de seguridad para las conexiones entre los niveles. Esta arquitectura se referencia en normas internacionales como IEC 62443 y NIST SP 800-82.

¿Qué Controles Técnicos se Utilizan Comúnmente en la Seguridad OT?

Los controles de seguridad OT están diseñados para reducir el riesgo cibernético mientras preservan la estabilidad operativa. Deben tener en cuenta los sistemas heredados, las opciones limitadas de parcheo y las restricciones de producción.

Ejemplos de desafíos comunes de seguridad OT y los controles asociados incluyen:

- Segregación de redes IT y OT

- Protección de puntos finales donde el parcheo no es factible

- Validación de la seguridad de puntos finales fuera de línea

- Detección de dispositivos no autorizados

- Protección de puntos finales Windows en entornos OT

A medida que la transformación digital continúa, los equipos de seguridad IT también deben considerar la coherencia en la gobernanza de seguridad de la empresa y la adaptación a los nuevos sistemas dentro de OT, incluida la conectividad en la nube y 5G privada.

¿Qué Deben Saber los Equipos OT Sobre el Riesgo Cibernético?

Los equipos OT deben entender cómo el riesgo cibernético afecta directamente la fiabilidad operativa, la seguridad y la producción. Los incidentes cibernéticos en entornos OT pueden interrumpir la producción y crear peligros físicos.

El riesgo cibernético en entornos OT incluye impactos en:

- Confidencialidad

- Integridad

- Disponibilidad

- Salud, Seguridad y Medio Ambiente (HSE)

También es importante reconocer que las respuestas comunes de seguridad IT—como aislar puntos finales o bloquear tráfico sospechoso—pueden a veces introducir riesgos operativos que afectan la disponibilidad y la seguridad.

"Air-Gapped" No Significa Libre de Riesgo

Incluso los entornos OT sin conexión directa a Internet están expuestos al riesgo cibernético. Los incidentes de seguridad ocurren frecuentemente a través de vías fuera de línea como portátiles de mantenimiento, medios removibles y acceso de contratistas.

Algunos entornos OT se consideran seguros porque no están conectados a Internet. Sin embargo, los incidentes cada vez más se originan de conexiones internas o indirectas, y las organizaciones deben ser capaces de distinguir entre fallos de equipo y ciberataques.

¿Qué Normas y Marcos de Ciberseguridad se Aplican a la Seguridad OT?

Los marcos de ciberseguridad proporcionan orientación estructurada para la gestión de riesgos de seguridad OT. Ayudan a las organizaciones a equilibrar la prevención, detección, respuesta y recuperación.

Uno de los marcos más ampliamente utilizados es el Marco de Ciberseguridad del NIST (CSF), que define cinco funciones principales:

- Identificar

- Proteger

- Detectar

- Responder

- Recuperar

En términos generales, Identificar y Proteger reducen la probabilidad de ataques exitosos, mientras que Detectar, Responder y Recuperar minimizan el impacto y restauran las operaciones.

El Ciclo de Vida Completo de la Seguridad OT

La seguridad OT requiere medidas organizativas y técnicas coordinadas a lo largo de todo el ciclo de vida de la seguridad. Los programas efectivos abordan la prevención, detección, respuesta y recuperación juntos, en lugar de centrarse únicamente en detener los ataques.

Utilizando el NIST CSF como referencia, las medidas típicas de seguridad OT abarcan la gestión de activos, la evaluación de riesgos, la concienciación y formación, las tecnologías de protección, la supervisión, la respuesta a incidentes y la recuperación. Tanto la preparación organizativa como los controles técnicos son esenciales.

¿Dónde Puedo Obtener Ayuda con la Seguridad OT?

Trend Vision One™ ofrece capacidades completas para ayudar a las organizaciones a fortalecer la seguridad OT y reducir el riesgo operativo. Combina una gestión avanzada de la superficie de ataque, insights sobre riesgos y gestión de vulnerabilidades con estrategias de protección conscientes de OT, permitiendo visibilidad y control tanto en entornos IT como OT.

Con Vision One™, puedes identificar y priorizar las vulnerabilidades OT, monitorizar las amenazas en tiempo real e implementar controles compensatorios cuando el parcheo no es factible. Este enfoque ayuda a proteger las infraestructuras críticas y mantener la continuidad operativa sin comprometer la seguridad.

Trend Vision One™ puede ayudarte a proteger los sistemas OT, reducir el riesgo y construir resiliencia frente a las amenazas cibernéticas en evolución.

Preguntas frecuentes (FAQ)

¿Qué es la seguridad OT en ciberseguridad?

La seguridad OT protege los sistemas que supervisan y controlan los procesos físicos. Se centra en salvaguardar los entornos industriales y operativos de las amenazas cibernéticas mientras mantiene la seguridad, la fiabilidad y las operaciones continuas que afectan directamente a los activos físicos.

¿En qué se diferencia la seguridad OT de la seguridad IT?

La seguridad OT se diferencia de la seguridad IT al priorizar la disponibilidad y la seguridad. Mientras que la seguridad IT protege los datos y los sistemas de información, la seguridad OT protege los sistemas que interactúan con el mundo físico, donde el tiempo de inactividad o el mal funcionamiento pueden interrumpir las operaciones o causar daños.

¿Qué sistemas se consideran sistemas OT?

Los sistemas OT incluyen tecnologías utilizadas para controlar y supervisar las operaciones físicas. Ejemplos comunes son los sistemas SCADA, los PLCs, los sistemas de control industrial y los equipos conectados utilizados en entornos de fabricación, energía, transporte y salud.

¿Por qué es importante la seguridad OT?

La seguridad OT es importante porque los incidentes cibernéticos pueden impactar las operaciones físicas y la seguridad. Los ataques a los entornos OT pueden causar tiempos de inactividad en la producción, daños a los equipos o incidentes de seguridad que afectan a las personas y a las infraestructuras críticas.

¿Qué riesgos cibernéticos afectan a los entornos OT?

Los riesgos cibernéticos en los entornos OT afectan la confidencialidad, la integridad, la disponibilidad y la seguridad. Estos incluyen el acceso no autorizado, la manipulación de datos de control, las interrupciones del sistema y los incidentes que pueden provocar lesiones físicas o interrupciones operativas.