La llegada de las evaluaciones de MITRE ATT&CK es bienvenida al campo de pruebas de terceros. El framework de ATT&CK, y las evaluaciones en particular, han contribuido en gran medida al avance de la industria de la seguridad en su conjunto, y de los productos de seguridad individuales que sirven al mercado.

La información obtenida de estas evaluaciones es increíblemente útil. Pero admitamos que para todos, excepto para aquellos inmersos en el análisis, puede ser difícil de entender. La información es valiosa, pero densa. Hay múltiples maneras de mirar los datos y aún más maneras de interpretar y presentar los resultados (¡como sin duda ya se habrá dado cuenta después de leer todos los blogs de proveedores y artículos del sector!) Hemos estado mirando los datos de la última semana desde que se publicaron, y todavía tenemos más para examinar en los próximos días y semanas.

Cuanto más evaluamos la información, más clara se vuelve la historia, así que queríamos compartir con vosotros las 10 conclusiones clave de Trend Micro para obtener nuestros resultados:

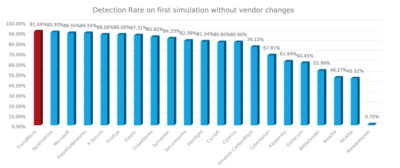

1. Es importante ver los resultados de la primera serie de la evaluación:

Trend Micro ocupó el primer lugar en detección general inicial. Somos el líder en detecciones basadas en las configuraciones iniciales de productos. Esta evaluación permitió a los proveedores realizar ajustes de producto después de una primera ejecución de la prueba para aumentar las tasas de detección en una nueva prueba. Los resultados de MITRE muestran los resultados finales después de todos los cambios de producto. Si se evalúa lo que el producto podía detectar como se proporcionó originalmente, tuvimos la mejor cobertura de detección entre el grupo de 21 proveedores.

- Esto es importante tenerlo en cuenta porque los ajustes del producto pueden variar en importancia y pueden o no estar disponibles inmediatamente en el producto actual de los proveedores. También creemos que es más fácil hacerlo mejor, una vez que se sabe lo que el atacante estaba haciendo - en el mundo real, los clientes no tienen un segundo intento contra un ataque.

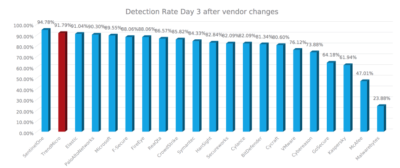

- Dicho esto, nosotros también aprovechamos la oportunidad de volver a realizar la prueba, ya que nos permite identificar las mejoras en el producto, pero nuestras detecciones generales fueron tan altas, que incluso eliminando las asociadas a un cambio de configuración, seguimos ocupando el primer puesto general.

Y así nadie piensa que solo estamos dando vueltas… sin hacer ningún tipo de exclusiones a los datos, y cogiendo solo los resultados de MITRE en su totalidad, Trend Micro tuvo la segunda tasa de detección más alta, con una cobertura de detección del +91%.

2. Existe una jerarquía en el tipo de detecciones principales: las técnicas son más significativas

- Hay una jerarquía natural en el valor de los diferentes tipos de detecciones principales.

- Una detección general indica que algo se consideró sospechoso pero no se asignó a una táctica o técnica específica.

- Una detección en la táctica significa que la detección puede atribuirse a un objetivo táctico (por ejemplo, acceso a credenciales).

- Por último, una detección en la técnica significa que la detección puede atribuirse a una acción de confrontación específica (por ejemplo, el dumping de credenciales).

- Tenemos una fuerte detección en las técnicas, que es una mejor medida de detección. Con la técnica individual de MITRE identificada, se puede determinar la táctica asociada, ya que típicamente, solo hay un puñado de tácticas que se aplicarían a una técnica específica. Al comparar los resultados, se puede observar que los proveedores tuvieron en general detecciones tácticas más bajas, lo que demuestra un reconocimiento general de dónde debería estar la prioridad.

Asimismo, el hecho de que tuviéramos detecciones generales más bajas comparadas con las detecciones técnicas es positivo. Las detecciones generales están típicamente asociadas a una firma; como tal, esto prueba que tenemos una baja dependencia de AV. También es importante tener en cuenta que lo hicimos bien en telemetría, que brinda a los analistas de seguridad acceso al tipo y la profundidad de visibilidad que necesitan al examinar en detalle la actividad de los atacantes a través de los activos.

https://attackevals.mitre.org/APT29/detection-categories.html

3. Más alertas no es igual a una mejor alerta, sino todo lo contrario.

- A primera vista, algunos pueden esperar que se tenga el mismo número de alertas que de detecciones. Pero no todas las detecciones son creadas iguales, y no todo debería tener una alerta (recuerde, estas detecciones son para pasos de ataque de bajo nivel, no para ataques separados).

- Demasiadas alertas pueden llevar a una fatiga de alerta y añadir a la dificultad de clasificar a través del ruido lo que es más importante.

- Si se consideran las alertas asociadas a nuestras detecciones de mayor fidelidad (por ejemplo, la detección de la técnica), se puede ver que los resultados muestran que Trend Micro lo hizo muy bien al reducir el ruido de todas las detecciones a un volumen mínimo de alertas significativas/accionables.

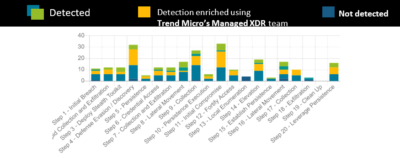

4. Las detecciones del Servicio Gestionado no son exclusivas

- Nuestros analistas de MDR contribuyeron a la categoría de «detección retardada». Aquí es donde la detección involucró la acción humana y puede no haberse iniciado automáticamente.

- Nuestros resultados muestran la fortaleza de nuestro servicio MDR como una forma de detección y enriquecimiento. Si se incluyera un servicio MDR en esta evaluación, creemos que le gustaría ver que proporciona una buena cobertura, ya que demuestra que el equipo es capaz de detectar basándose en la telemetría recogida.

- Sin embargo, lo que es importante señalar es que los números para la detección retardada no significan necesariamente que era fuera única manera de hacer una detección; la misma detección podría ser identificada por otros medios. Hay superposiciones entre las categorías de detección.

- Nuestros resultados de cobertura de detección se habrían mantenido sólidos sin esta participación humana – aproximadamente el 86% de cobertura de detección (con el MDR, aumentó hasta el 91%).

5. ¡No nos olvidemos de la eficacia y la necesidad del bloqueo!

- En esta evaluación de MITRE no se comprobó la capacidad de un producto para bloquear/protegerse de un ataque, sino que se examina exclusivamente la eficacia de un producto para detectar un evento que ha ocurrido, por lo que no se incluye ninguna medida de la eficacia de la prevención.

- Esto es significativo para Trend Micro, ya que nuestra filosofía es bloquear y prevenir tanto como se pueda para que los clientes tengan menos que limpiar/mitigar.

6. Necesitamos mirar más allá de Windows

- Esta evaluación se centró en los endpoints y servidores de Windows solamente; no se consideró Linux por ejemplo, donde por supuesto Trend Micro tiene una gran fuerza en cuanto a capacidad.

- Esperamos con interés la expansión de los sistemas operativos a su alcance. Mitre ya ha anunciado que la próxima ronda incluirá un sistema Linux.

7. La evaluación muestra hacia dónde va nuestro producto

- Creemos que la máxima prioridad de esta evaluación son las detecciones principales (por ejemplo, la detección en técnicas como las mencionadas anteriormente). La correlación entra dentro de la categoría de detección de modificador, que analiza lo que sucede por encima y más allá de una detección inicial.

- Estamos satisfechos con nuestras principales detecciones, y vemos una gran oportunidad de aumentar nuestras capacidades de correlación con Trend Micro XDR, en la que hemos invertido fuertemente y que es el núcleo de las capacidades que ofreceremos en producto a los clientes a finales de junio de 2020.

- Esta prueba no evaluó nuestra correlación con la seguridad del correo electrónico, por lo que existe un valor de correlación que podemos ofrecer a los clientes más allá de lo que se representa aquí.

8. Esta evaluación nos está ayudando a mejorar nuestro producto

- La información que nos ha proporcionado esta evaluaciónha sido inestimable y nos ha ayudado a identificar áreas de mejora y, como resultado, hemos iniciado las actualizaciones de productos.

- Además, tener un producto con una opción de modo “solo detección” ayuda a aumentar la inteligencia del SOC, por lo que nuestra participación en esta evaluación nos ha permitido hacer que nuestro producto sea aún más flexible de configurar; y por lo tanto, una herramienta más poderosa para el SOC.

- Mientras que algunos proveedores intentan utilizarlo contra nosotros, nuestras detecciones adicionales después del cambio de configuración muestran que podemos adaptarnos al cambiante panorama de amenazas rápidamente cuando es necesario.

9. MITRE es más que la evaluación

- Si bien la evaluación es importante, no lo es menos reconocer que MITRE ATT&CK es una importante base de conocimiento con la que la industria de la seguridad puede alinearse y contribuir.

- El hecho de tener un lenguaje y un marco común para explicar mejor cómo se comportan los adversarios, qué es lo que intentan hacer y cómo tratan de hacerlo, hace que toda la industria sea más potente.

- Entre las muchas cosas que hacemos con MITRE o en torno a él, Trend ha contribuido y continúa aportando nuevas técnicas a las matrices del framework y lo está aprovechando dentro de nuestros productos utilizando ATT&CK como lenguaje común para las descripciones de alertas y detección, y para los parámetros de búsqueda.

10. ¡Es difícil no confundirse con el fud*!

- MITRE no califica, clasifica o proporciona una comparación de productos, así que a diferencia de otras pruebas o informes de analistas de la industria, no hay un conjunto de “líderes” identificados.

- Como esta evaluación considera múltiples factores, hay muchas maneras diferentes de ver, interpretar y presentar los resultados (tal y como lo hemos hecho aquí en este blog).

- Es importante que las organizaciones individuales comprendan el marco, la evaluación y, lo que es más importante, cuáles son sus propias prioridades y necesidades, ya que es la única manera de asignar los resultados a los casos de uso individuales.

- Busque a sus proveedores para que le ayuden a explicar los resultados, en el contexto que tenga sentido para usted. Debería ser nuestra responsabilidad ayudar a educar, no explotar.

*Nota: FUD es una estrategia simple pero eficaz que se basa en proporcionar a la audiencia información negativa para influir en sus decisiones, y es fácil ver por qué se ha convertido en algo frecuente en el mundo de la ciberseguridad, con la amenaza siempre presente de otro ataque importante.