Tome el control del ciberriesgo

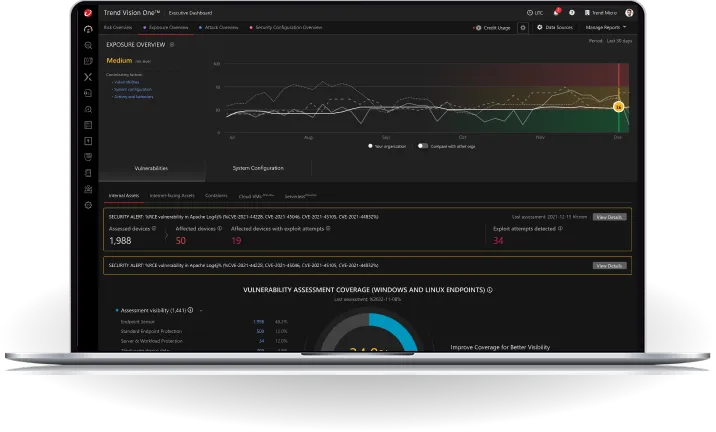

Cyber Risk Exposure Management (CREM), que forma parte de Trend Vision OneTM, reduce proactivamente el ciberriesgo al descubrir todos los activos, evaluar el riesgo en tiempo real y automatizar la mitigación en cualquier entorno. Cambie de una seguridad reactiva a una proactiva, para desarrollar una verdadera resiliencia al riesgo.

¿Por qué la gestión de la exposición al ciberriesgo?

Vea todo, proteja todo

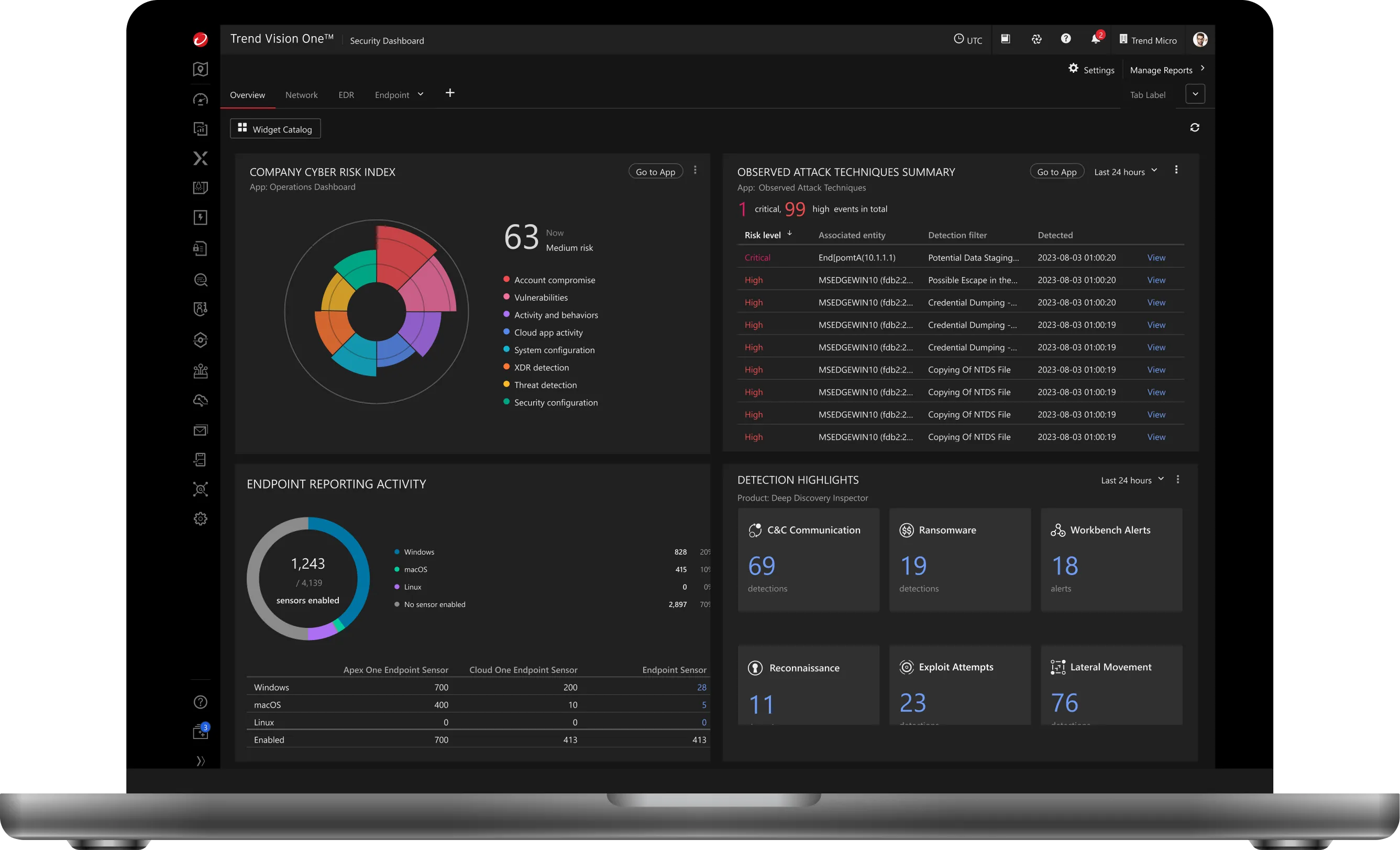

Consiga una visibilidad continua y en tiempo real de toda su superficie de ataque, incluidos activos desconocidos, no gestionados y de terceros. Elimine puntos ciegos y asigne exposiciones al impacto empresarial para una mejor toma de decisiones. Evalúe la postura y cree cuadros de mando personalizados para las partes interesadas.

Solucione primero lo que importa

Priorice los riesgos con una puntuación inteligente y basada en el contexto que tenga en cuenta la criticidad de los activos, la actividad de amenazas y el impacto en el negocio. Predice movimientos con información de IA y centra la remediación en las vulnerabilidades y exposiciones de mayor riesgo.

Automatice para mantenerse a la vanguardia

Acelere la respuesta a amenazas y la remediación con recomendaciones impulsadas por IA y manuales de seguridad automatizados. Reduzca su tiempo medio de respuesta (MTTR), liberando a sus equipos para que se centren en iniciativas estratégicas.

Una solución, una imagen de riesgo

Reduzca los costes, la complejidad y la proliferación de herramientas consolidando disciplinas críticas de seguridad y riesgos como la gestión de la superficie de ataque externa (EASM), la gestión de la postura de seguridad en la nube (CSPM), la gestión del riesgo de vulnerabilidad (VRM), la postura de seguridad de la identidad, la concienciación sobre la seguridad y mucho más en una única solución de gestión de la exposición al ciberriesgo. CREM simplifica las operaciones de seguridad y empresariales para permitir una reducción más rápida y estratégica del riesgo mediante la sustitución de soluciones puntuales fragmentadas en estos dominios.

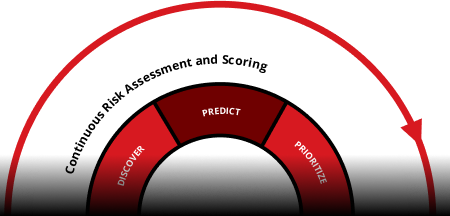

El ciclo de vida de CREM: convertir el conocimiento del riesgo en una reducción del riesgo

Consiga visibilidad continua, priorice riesgos, obtenga información predictiva, garantice el cumplimiento de normativa, cuantifique impactos y mitigue proactivamente las amenazas a la vez que anticipa los movimientos de los adversarios.

Descubra

Descubra todos los activos de su entorno, desde servicios en la nube hasta dispositivos y APIs. CREM utiliza detección en tiempo real y gestión de vulnerabilidades basada en riesgos para eliminar los puntos ciegos. Con telemetría nativa e integraciones de terceros, crea perfiles de activos con tecnología de IA, descubriendo riesgos ocultos y garantizando una visibilidad y cobertura de seguridad completas.

Mapee toda su superficie de ataque para descubrir al instante las vulnerabilidades cibernéticas ocultas.

Utilice la IA para pronosticar amenazas y simular posibles rutas de ataque.

Predecir

Anticípese a los ataques antes de que ocurran. Mediante la asignación de los riesgos descubiertos a los activos críticos y la visualización de las rutas de ataque, CREM pone de relieve los puntos de estrangulamiento y las posibles oportunidades de explotación. La información avanzada sobre amenazas ayuda a pronosticar dónde llegarán los adversarios para ayudar a los equipos a cerrar de forma proactiva las brechas y evitar filtraciones.

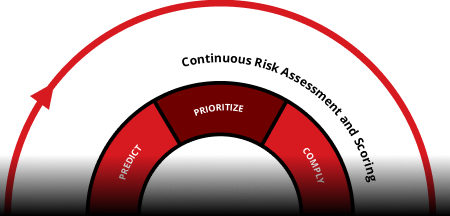

Priorice

Céntrese en lo que más importa, rápido. La puntuación de riesgos inteligente y basada en el contexto va más allá de las calificaciones básicas de gravedad, ya que tiene en cuenta el valor de los activos, la criticidad empresarial y la actividad de las amenazas. Los indicadores tempranos alertan a los equipos de los riesgos emergentes, y la orientación basada en IA ayuda a dirigir primero los recursos a los problemas de mayor impacto, reduciendo el tiempo de espera y reforzando su postura de seguridad.

Identifique los riesgos de alto impacto y priorice la corrección en función del contexto empresarial.

Aplique continuamente controles de seguridad y demuestre el cumplimiento en todos los entornos.

Cumplimiento

Haga que el cumplimiento de normativa sea sencillo y proactivo. Asigne esfuerzos de seguridad a estándares globales líderes como NIST, FedRAMP y GDPR. Genere informes listos para la auditoría de forma instantánea, automatice los procesos rutinarios de cumplimiento y comunique la postura de riesgo con claridad a la dirección y a las partes interesadas para reducir la responsabilidad y demostrar la diligencia debida.

Cuantificar

Traduzca el ciberriesgo en términos empresariales con la cuantificación integrada del ciberriesgo. Comunique claramente su postura de riesgo a las partes interesadas y al consejo de administración, impulsando decisiones estratégicas fundamentadas y la justificación de las inversiones.

Traducir el ciberriesgo en términos financieros para fundamentar las decisiones ejecutivas.

Acelere la respuesta con acciones guiadas para contener y neutralizar amenazas.

Mitigar

Solucione con previsión, velocidad y precisión. Se ajusta automáticamente a los cambios en la postura de riesgo mediante manuales guiados por IA y acciones de remediación orquestadas. Ya sea en la nube, endpoints o redes, Trend Vision One permite a los equipos reducir proactivamente el riesgo a escala, ahorrando tiempo y permitiendo centrarse en iniciativas de seguridad estratégicas.

Gestione la exposición a ciberriesgos desde todos los ángulos

Concienciación sobre seguridad

Empodere a los empleados para que reconozcan y detengan las amenazas antes de que se propaguen. Proporcione formación interactiva y atractiva que construya un firewall humano fuerte.

Gestión de riesgos en la nube

Obtenga una visibilidad completa de los activos, riesgos y cumplimiento de normativa en la nube. Identifique y priorice proactivamente las amenazas para mantener sus entornos de nube seguros y resilientes.

Gestión de vulnerabilidades basada en el riesgo

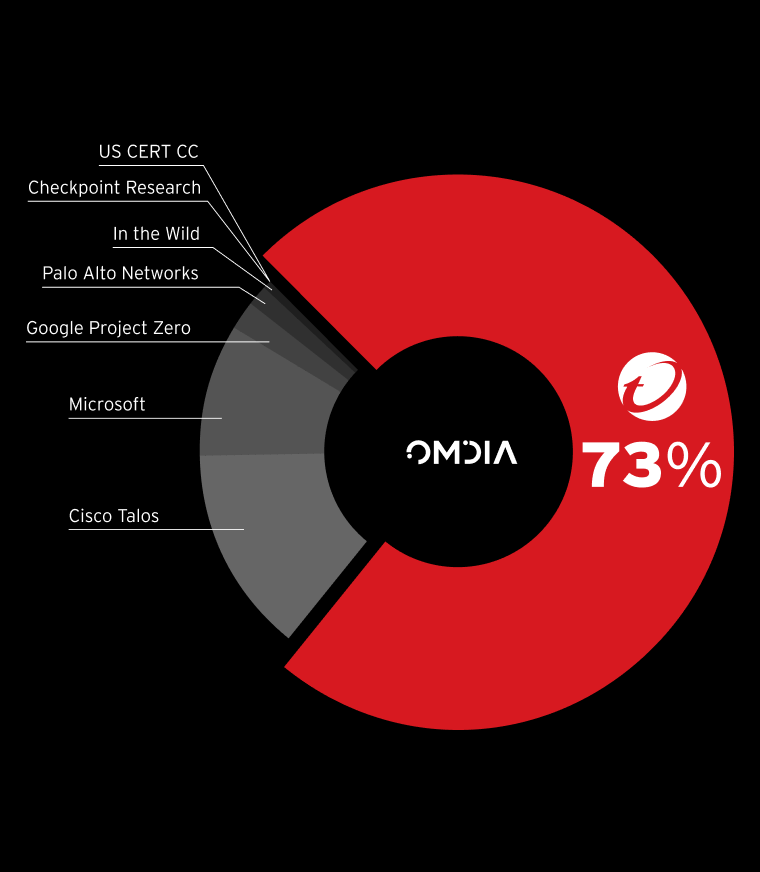

Aproveche una protección frente a amenazas más rápida e inteligente con visibilidad en tiempo real, tiempos de respuesta rápidos y la mejor información sobre amenazas del mundo.

Gestión de cumplimiento

Automatice el cumplimiento de normativa, ahorre tiempo y mitigue el riesgo.

Innovación gemela digital

Fortalezca la concienciación y la preparación del riesgo utilizando gemelos digitales e IA de agentes para la planificación y la resiliencia.

Experimente la gestión de exposición a ciberriesgos en directo

Combata los ataques, evalúe los riesgos en tiempo real y priorice las acciones de mitigación, reduciendo la exposición al riesgo. Te mostramos cómo vivirlo