資料防護是指結合治理、多層式技術、系統管理手段,以及涵蓋不同環境的持續性風險導向流程,來管理與保護敏感數位資訊的完整生命週期。

目錄

現代化運算中的資料防護

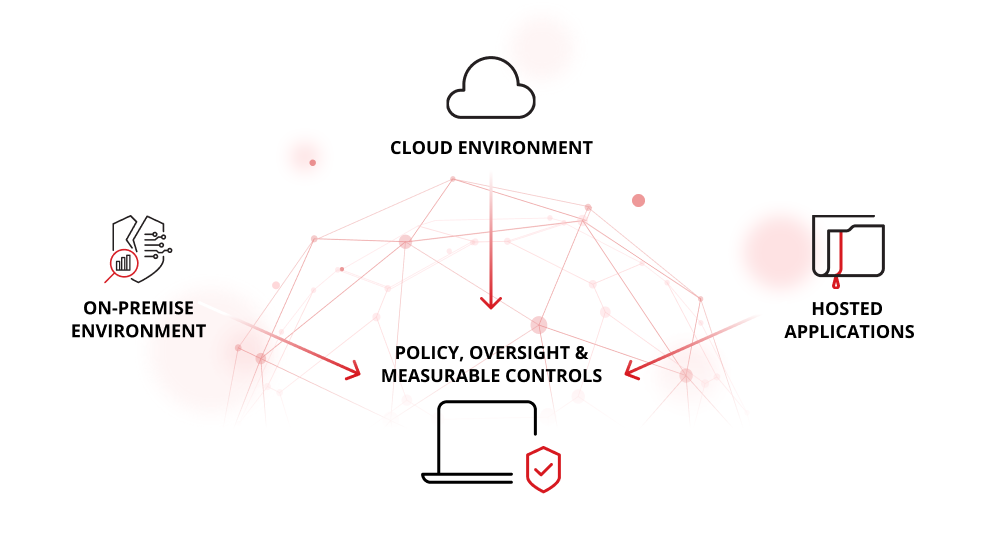

在分散式運算的世界裡,企業的營運通常橫跨企業內系統、多重雲端環境,還有以「即服務」(as-a-service) 方式供應的服務。因此,資料防護必須要能保護所有環境中的敏感資料。凡是風險導向的企業都了解,要保護資料不能只單靠防火牆,而是需要一整套政策、監督以及可衡量的控管措施。

美國國家標準與技術局 (National Institute of Standards and Technology,簡稱 NIST) 將資訊的生命週期定義為五個階段:建立、處理、使用、儲存,以及處置,這是現代化資料防護策略的基石 (NIST,2016 年)。同一份研究也指出,了解資料如何流動,以及哪些地方需要控管,是有效防護的基礎。

根據美國政府估計,惡意的網路活動在一年內可造成的經濟衝擊大約介於 570 億美元至 1,090 億美元之間,突顯出:將資料防護視為一種企業風險而非單純的 IT 問題對企業領導人來說至關重要 (美國白宮,2018 年)。

資料防護政策、標準與最佳實務原則

嚴密的資料防護必須從政策開始:明確定義資料類型、分類方式以及整個生命週期當中的責任劃分。像 NIST SP 800-64 標準以及其他類似的生命週期導向框架,都清楚說明了企業該如何在資產保護與高效率營運之間取得平衡 (NIST,2008 年)。

企業應在這個基礎之上建構多層式控管:儲存中與傳輸中加密以及金鑰管理、個別平台的身分識別與存取管理、活動記錄與稽核軌跡,以及 SaaS 和雲端環境的出口監控。

若要符合最佳實務原則,企業的政策必須與風險策略一致,並且要套用至整個混合式基礎架構 (企業內、混合、雲端),而且持續更新。跨平台的標準化可提供法規上的一致性、營運韌性,以及自動化與衡量所需的基礎。

在雲端實施資料防護最佳實務原則

雲端的普及與服務模式的出現,改變了資料防護的運作方式。資料可能位於多個地區,也可能在 SaaS 應用程式之間移動,並經由行動裝置或遠端裝置存取,使得規模和曝險都因而增加。企業通常有許多資料複本和資料孤島散布在整個混合式基礎架構中,讓治理和控管變得複雜。

現代化框架強調資料的生命週期控管,因此需要能橫跨所有儲存和服務平台的整合式搜尋、分類、存取控管以及監控。NIST Research Data Framework (RDaF) 2.0 版將整個生命週期分為六個階段,並支援整個企業與混合環境的資料管理策略 (NIST,2024 年)。

將各個運算平台的資料外洩防護、政策監控、傳輸中與儲存中加密,以及身分導向存取整合在一起,企業就能隨時掌控資料,即使工作負載不斷調整和演變也無妨。關鍵就在於,將資料視為受保護的資產,而非只是環境的一部分。

資料防護與傳統邊界防護的差異

面向

資料防護

傳統邊界防護

防護範圍

適用於儲存中、傳輸中,以及跨系統與平台使用的資料。

專注於保護網路的邊界 (如防火牆、路由器)。

作法

套用到儲存中、傳輸中,以及跨系統與平台使用的資料。

提供基於位置的廣泛性防護,依靠的是攔截未經授權的存取。

合規與治理

符合資料保護法規 (如 GDPR、HIPAA)。

可能無法完全達到資料相關的合規要求。

技術範例

加密、記號化 (tokenization)、DLP (資料外洩防護)、零信任、IAM (身分識別與存取管理)。

防火牆、VPN、IDS/IPS、DMZ (非軍事區)。

資料防護與單純合規的差異

合規框架有其價值,它們設定了最低的防護門檻、提供稽核證據,並支援合規作業。然而光是合規還不夠,單純只想做到合規的心態,容易導致營運漏洞、技術盲點以及韌性不足。

資料防護必須融入到策略當中,而非單純只是一個檢核項目。當企業能讓資料防護控管與企業風險一致、衡量其成果,並且動態更新政策/流程/技術時,企業就能同時獲得績效與防護。隨著時間推移,政策將逐漸演變成最佳實務原則,而系統也將變得可衡量與可問責。

面向

資料防護

單純合規的作法

主要目標

防止資料遭到外洩與未經授權的存取。

達成法規要求並避免罰鍰。

焦點

降低風險與主動式防禦。

文件與稽核準備度。

關鍵活動

加密、存取控管、威脅監控、漏洞修補。

政策、程序、報表、認證。

成果

強大的網路攻擊韌性。

合規,但有潛在的資安漏洞。

風險

降低資料外洩風險。

如果合規被視為最終目標,那風險將會更高。

資料防護治理與持續改進

治理可確保政策、控管與系統隨時符合企業策略、技術變革以及威脅演進。像 NIST SP 800-37 (風險管理框架) 這樣的框架可指導企業做好準備、評估、監控與持續改進 (NIST,2019 年)。

其關鍵指標能帶來可視性:資料分類百分比、加密涵蓋範圍、金鑰更換落實狀況、平均復原時間、異常存取或資料外傳偵測時間。這些就是高階主管和董事會理解風險與進展的方式。

藉由將資料防護的責任融入企業風險管理當中,資料防護的定位將不再是成本中心,而是策略的驅動力。涵蓋所有平台的整合式監督、一致的政策強制執行與可衡量的成果,這些都有助於建立信任與永續性。

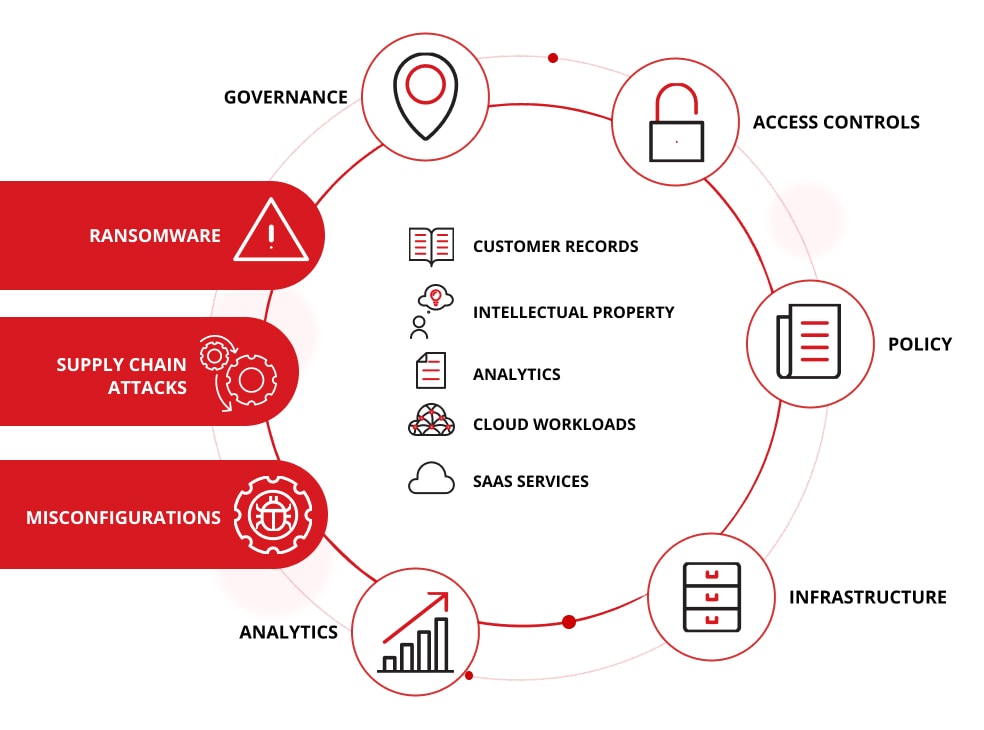

為何資料防護對今日企業很重要

資料是現代化企業的命脈:客戶記錄、智慧財產、數據分析、雲端工作負載以及 SaaS 服務都能創造價值。然而,資料也是今日威脅覬覦的目標,例如:勒索病毒、供應鏈攻擊,以及雲端組態設定錯誤遭到利用。零散不連貫的資料監督、不受支援的基礎架構,或是老舊的控管措施,都會讓企業暴露於風險。

採用全方位的作法來打造資料防護,將政策、基礎架構、存取、控管、數據分析以及治理全部串聯在一起,企業就能降低風險、實現創新,並建立韌性。這樣不僅能履行法規義務,還能強化利害關係人的信任。此外,還會將資料變成一種策略性資產,而非負債。

哪裡可以取得有關資料防護的協助?

資料防護需要的不僅有合規檢核表,更需要一套主動、風險導向的作法來保護每一個環境的敏感資訊。Trend Vision One™ 藉由 AI 驅動的企業網路資安平台來提供這項能力,不論資料位於何處,都能給予妥善的保護。

Trend Vision One 能整合雲端、端點、電子郵件及網路層的可視性,將資料防護、隱私權強制機制以及合規報表集中在一起。其原生內建的 AI 引擎 Trend Cybertron™ 會分析全球監測資料來發掘新興風險,並且在發生曝險之前預先提供防範建議。看看 Trend Vision One 如何提升您今日的資料資安態勢。

Scott Sargeant 是趨勢科技產品管理副總裁,也是一名經驗豐富的技術領導人,在開發網路資安與 IT 領域企業級解決方案方面擁有 25 年以上經驗。

常見問題:

資料是如何儲存的?

資料會儲存在實體硬碟、雲端伺服器或網路系統上,並且整理到資料庫內以供擷取和分析。

是不是所有資料都會永久儲存?

不是。合乎道德的作法會遵守一些保存期限,所以資料一旦不再需要或法律期限一到,就會被刪除或匿名化。

資料防護的基礎是什麼?

透過存取控管、加密和監控來保護資訊,以防範未經授權使用、遺失或損毀。

簡單來說,什麼是資料防護?

藉由技術、政策和負責任的行為來保護數位資訊的安全,防止資訊遭到竊取、損壞或濫用。

資料防護的五大要素為何?

保密性、完整性、可用性、認證,以及問責性,共同確保資料準確、可存取,且值得信賴。

資料防護的三大原則是什麼?

機密性、完整性與可用性 (也就是「CIA」三要素),這是每個安全的系統所必需的基礎。

資料防護的範例有哪些?

加密、資料遮罩 (data masking)、威脅偵測,以及曝險管理,這些全部都能保護敏感的數位資產。

GDPR 代表什麼?

通用資料保護法 (GDPR) 是歐盟的隱私權法律,可讓一般人掌控企業如何蒐集和使用他們的資料。

GDPR 的七項要求是什麼?

「合法性、公平性與透明度」、目的限制、資料最少化、準確性、儲存限制、「一致性與機密性」,以及問責性。

資料的四大威脅是什麼?

惡意程式、網路釣魚、登入憑證濫用,以及裝置遺失,它們都會危及機密性與系統可靠性。