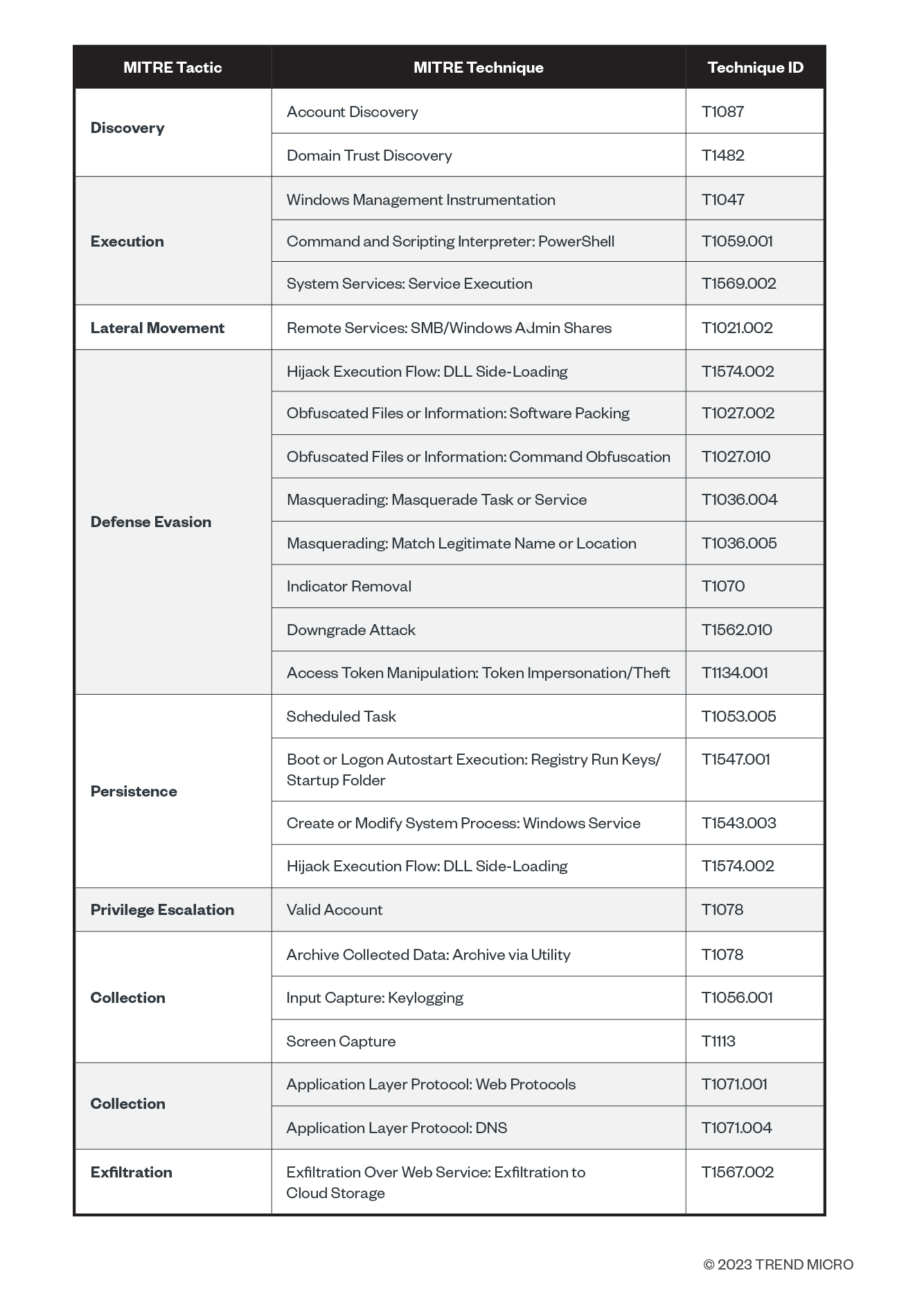

今年稍早,趨勢科技發現了一起新的網路間諜行動,其背後是一個名為「Earth Estries」的駭客集團。根據我們的觀察,Earth Estries 的活動最早至少可追溯至 2020 年,此外我們也發現,該集團跟進階持續性滲透攻擊 (APT) 集團 FamousSparrow 所用的攻擊手法、技巧與程序 (TTP) 有許多雷同之處。

從該這項持續性攻擊行動所用的工具和技巧整體來看,我們相信 Earth Estries 集團的駭客擁有充沛的資源,並且在網路間諜和非法活動方面的技術和經驗都相當豐富。此外,駭客也使用了多個後門程式和工具來強化其入侵管道。為了盡可能不留下痕跡,他們會使用 PowerShell 降級攻擊 (downgrade attack) 手法來躲避 Windows 惡意程式掃描介面 (Antimalware Scan Interface,簡稱 AMSI) 記錄檔機制的偵測。不僅如此,駭客還利用一些公開的服務 (如 Github、Gmail、AnonFiles 及 File.io) 來交換或傳輸指令以及竊取到的資料。

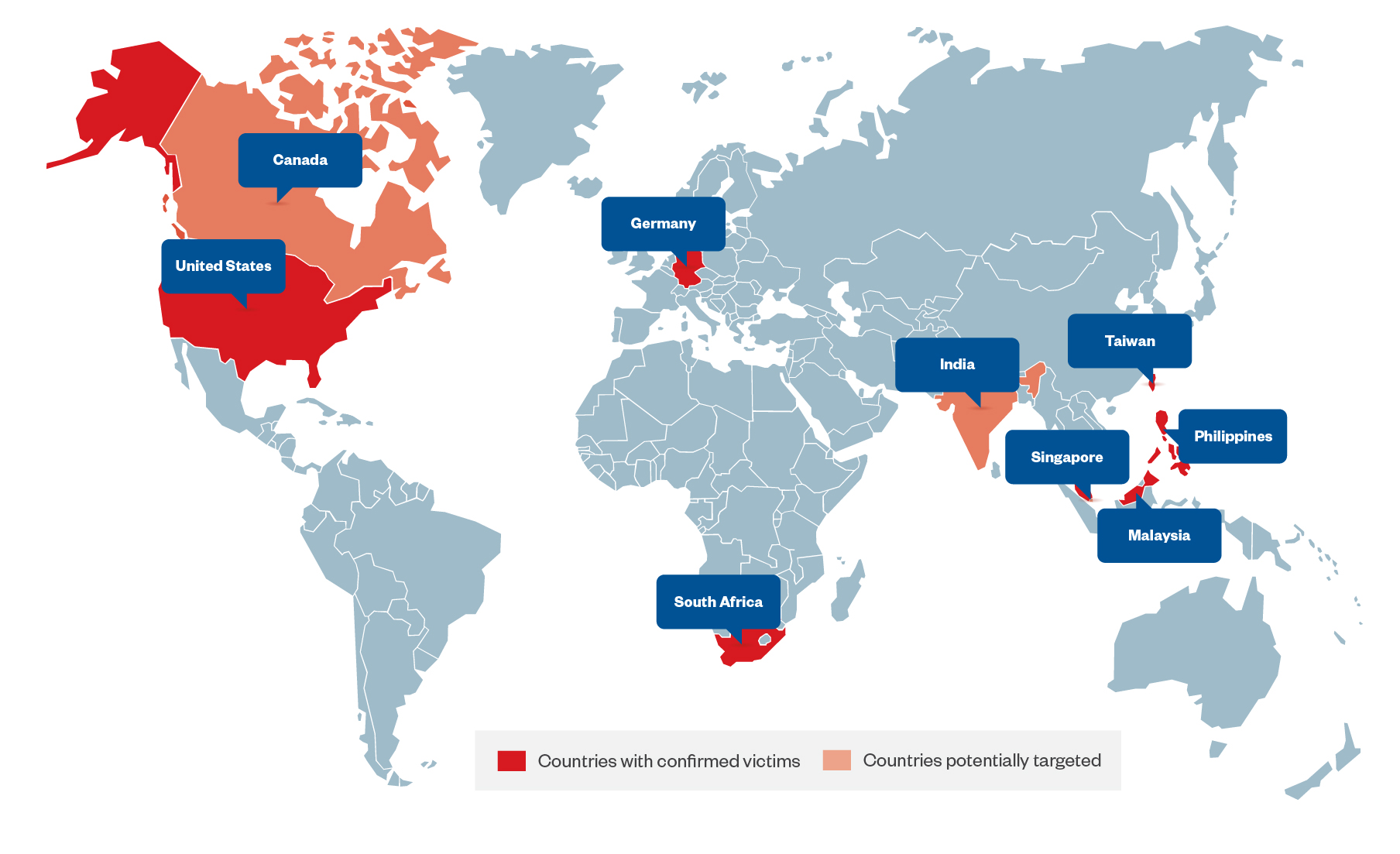

這起目前仍在活躍的行動專門攻擊菲律賓、台灣、馬來西亞、南非、德國以及美國的政府機關和科技產業。本文詳細說明我們的發現,並提供技術分析來協助資安團隊和企業機構重新檢視自身的相關數位資產,並且提升現有的資安組態設定。

感染途徑

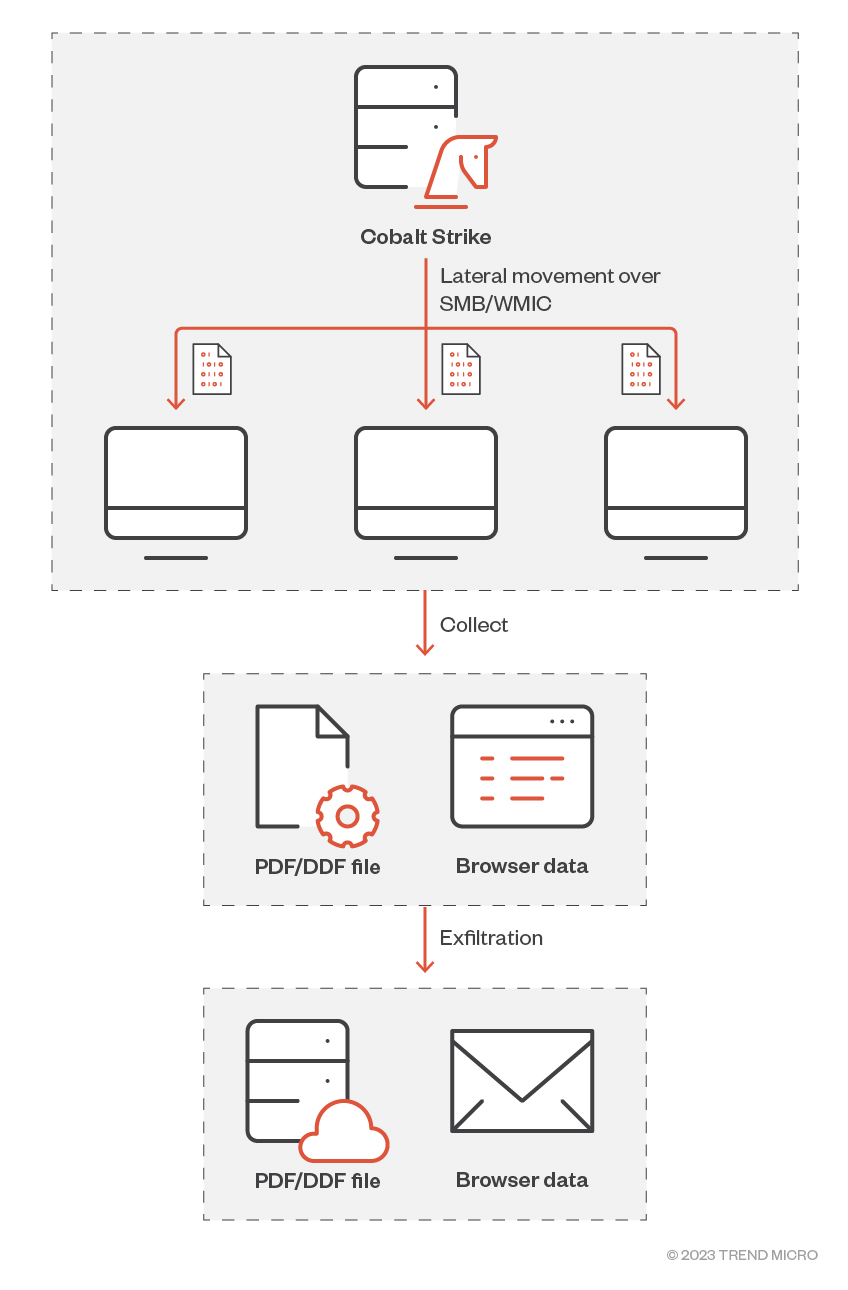

我們發現 Earth Estries 在成功感染了企業某台內部伺服器之後,會使用系統管理權限駭入一些現有的帳號。駭客會在系統上安裝 Cobalt Strike,這樣就能部署更多惡意程式並執行橫向移動。駭客會透過 Server Message Block (SMB) 和 WMI 指令列介面 (WMIC),將後門程式和駭客工具散播到受害者環境內部的其他電腦。在一系列部署動作的每一輪作業之後,他們就會將蒐集到某個資料夾中的資料壓縮起來。根據我們分析到的樣本,駭客專門竊取 PDF 和 DDF 兩種檔案,並使用「curl.exe」將這些資料上傳至 AnonFiles 或 File.io 網路儲存空間。

我們還注意到,駭客在每完成一輪作業之後就會定期清除現有的後門程式,然後部署新的惡意程式,接著開始另一輪作業。我們認為這樣做是為了降低行跡暴露以及被偵測的風險。

後門程式與駭客工具

我們發現駭客在這起行動中使用了多種工具,包括:資訊竊取程式、瀏覽器資料竊取程式、連接埠掃描程式等等。本節的重點將放在一些新發現並值得注意的工具,並討論其技術細節。

Zingdoor

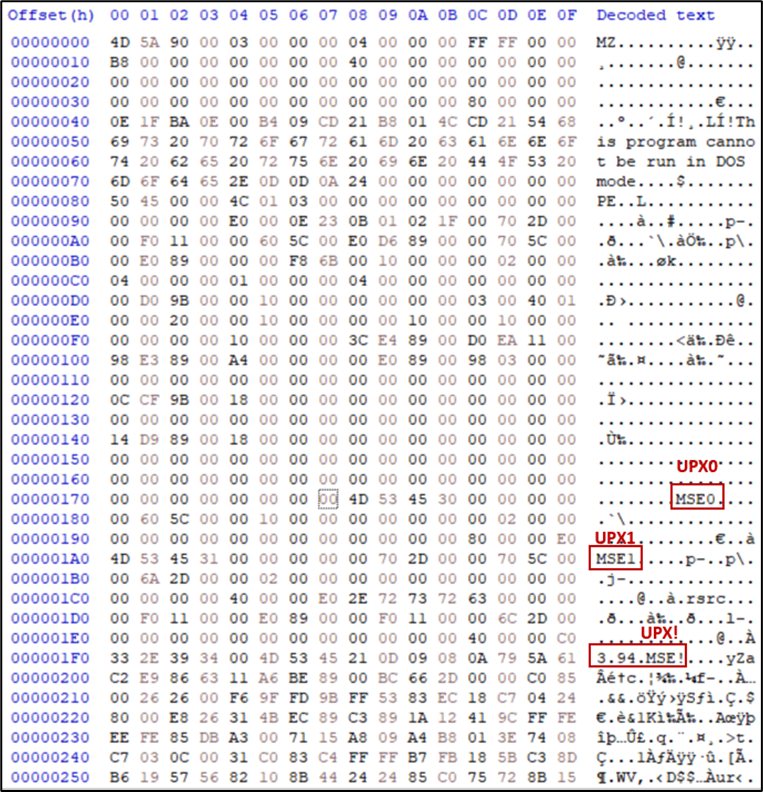

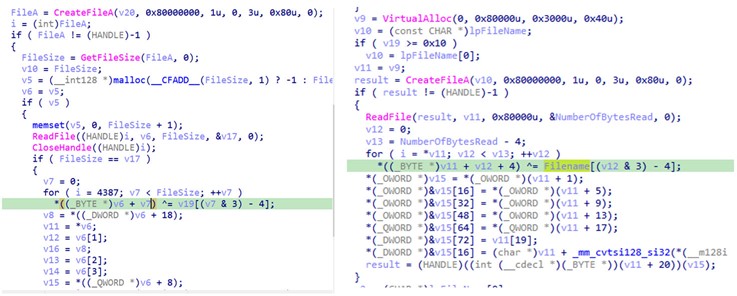

Zingdoor 是一個新的 HTTP 後門程式,採用 Go 語言撰寫。我們第一次發現 Zingdoor 是在 2023 年 4 月,但有些記錄檔顯示此後門程式的發展最早可追溯至 2022 年 6 月。不過,它在網路上很少見,而且僅發現某些受害者,有可能是一個全新設計、具備跨平台能力的後門程式。Zingdoor 採用 UPX 壓縮,並使用一個客製化的加密編碼引擎來加密編碼。

我們發現 Zingdoor 使用了一些 UPX 解壓縮反制技巧。一般來說,UPX 壓縮檔標頭中的神奇數字是「UPX!」,但此處卻被修改成「MSE!」,所以 UPX 應用程式就無法解壓縮這種被修改過的檔案。這項技巧非常簡單,而且在物聯網 (IoT) 類型的惡意程式很常見,但在 APT 攻擊行動應該算是少見。

Zingdoor 會偽裝成「mpclient.dll」,在設計上須透過 DLL 側載機制來執行,使用 Windows Defender 防毒軟體的檔案「MsSecEs.exe」來將它側載。在執行時,Zingdoor 會使用「MsSecEsSvc」這個名稱來將其當前的父處理程序註冊成一個 Windows 服務 (藉此常駐在系統) 並將它啟動。以服務處理程序執行之後,Zingdoor 會連上幕後操縱 (C&C) 伺服器來等候進一步指令。根據後門程式當中定義的函式,它支援以下功能:

- 取得系統資訊。

- 取得 Windows 服務資訊。

- 磁碟管理 (檔案上傳/下載、檔案列表)。

- 執行任意指令。

TrillClient

TrillClient 工具組是一套資訊竊取程式,專門用來竊取瀏覽器資料,採用單一「.cab」檔案的壓縮方式,並透過 expand.exe 這個工具程式來解壓縮。CAB 檔案內含一個 TrillClient 安裝程式與一個資訊竊取程式。此安裝程式會根據下列不同參數而有不同的行為:

| 參數 | 說明 |

|---|---|

| -install | 將自己安裝成一個名為「Net Connection」的 Windows 服務。 |

| -start {victim id} |

|

| -remove | 清除安裝痕跡 (刪除服務)。 |

由於 TrillClient 是一個採用 Go 撰寫的客製化瀏覽器資料竊取程式,它會使用一個客製化加密編碼器來對它執行複雜的加密編碼以反制分析。一旦啟動之後,它會尋找安裝程式產生的受害者清單檔案「7C809B4866086EF7FB1AB722F94DF5AF493B80DB」。接著,它會連上某個 GitHub 儲存庫來取得下一步動作的指令。儲存庫的位址已寫死惡意程式當中:hxxps://raw[.]githubusercontent[.]com/trillgb/codebox/main/config.json。

其中,「value.name」代表受害者識別碼,「value.value」則是指令。在收到這份組態設定之後,TrillClient 就會在 value.name 清單中找到自己對應的受害者識別碼,然後根據「value.value」當中的指令執行惡意活動。TrillClient 支援以下指令:

| 指令 | 功能 |

|---|---|

| 1 | 不做任何事。 |

| 2 | 開始蒐集瀏覽器登入憑證。 |

| 3 | 建立一個排程工作在今日或明日的中午 12 點開始蒐集瀏覽器登入憑證。 |

| 4 | 在一定秒數之後開始蒐集瀏覽器登入憑證 (無固定秒數,推測應該是一個隨機值)。 |

TrillClient 會竊取下列目錄中的敏感資料:

- %LOCALAPPDATA%\Google\Chrome\User Data\Local State

- %LOCALAPPDATA%\Google\Chrome\User Data\<PROFILE>\Login Data

- %LOCALAPPDATA%\Google\Chrome\User Data\<PROFILE>\Network\Cookies

- %APPDATA%\Microsoft\Protect\*

蒐集到的資料會暫時複製到 <%TEMP%\browser_temp_data<RANDOM>> 目錄,並使用 tar 指令來壓縮,並使用 XOR 演算法來加密。接著,蒐集到的資料會透過 SMTP (Simple Mail Transfer Protocol) 協定發送至駭客的電子郵件信箱:trillgamby@gmail[.]com。TrillClient 另一個值得注意功能就是能夠自我更新。當下載到的組態設定檔中的「version」(版本) 比目前的版本還新,就會從 GitHub 儲存庫下載較新的版本來更新自己。

HemiGate

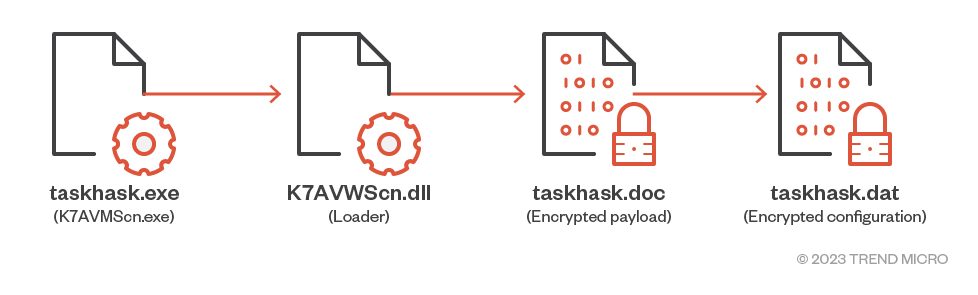

HemiGate 是 Earth Estries 所使用的一個後門程式,如同這個駭客集團所用的大多數工具一樣,這個後門程式也是透過 DLL 側載功能來執行,它使用的是支援可替換酬載的載入器。例如 K7 Computing 所開發的 K7AVMScn.exe 就是此後門程式使用的側載工具之一,這個側載工具則會偽裝成 K7AVWScn.dll 檔案。主要的後門程式是一個名為 taskhask.doc 的加密檔案,另一個名為 taskhask.dat 的加密檔案則是組態設定檔案。

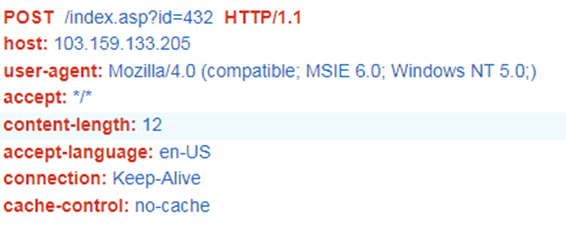

HemiGate 會透過連接埠 443 與它的 C&C 伺服器通訊,如果所在的環境需要透過代理器 (Proxy) 來連線,它也能經由代理器連線。C&C 伺服器的通訊位址是從組態設定檔中取得,包括 C&C 伺服器位址和連接埠的組合。組態設定檔是採用 RC4 演算法加密,使用的金鑰為「4376dsygdYTFde3」。這個 RC4 金鑰也用於後門程式絕大部分行為所用到的加/解密功能。與伺服器的通訊是透過 POST 請求,並使用以下預先定義的標頭:

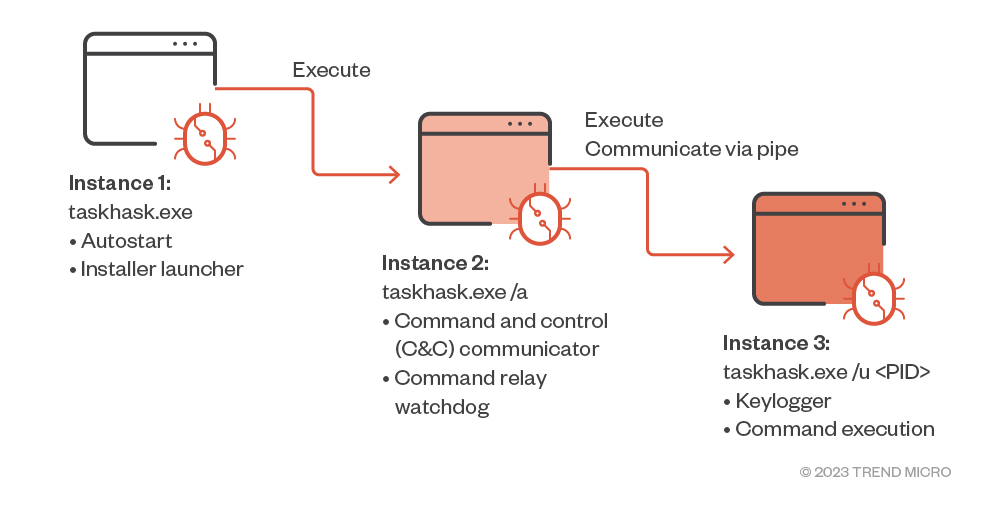

HemiGate 總共會執行三份執行個體:

- 第一份執行個體:這一份是直接啟動程式而不帶任何參數,主要目的是要安裝啟動機制並執行第二份執行個體。在達成目的之後,這份執行個體就會結束。

- 啟動工作 1. 在系統登錄當中建立一個名為「Windrive」的自動執行機碼。

- 啟動工作 2. 建立一個名為「Windrive」的服務作為另一種啟動的機制,服務的全名為「Windows Drive Security」。

- 第二份執行個體:執行時指定「/a」作為參數,這份執行個體負責讀取組態設定檔案,並與 C&C 伺服器通訊。此外,也擔任啟動器的工作,並透過具名管道 (named pipe) 機制與第三份執行個體溝通。此外,第二份執行個體也負責執行下列功能:

- 更新組態設定檔。

- 透過管道 (pipe) 機制與記錄檔接收鍵盤側錄程式所擷取到的資料。

- 負責擔任第三個執行個體的看守員。

- 如果參數指定的條件已經達到,或者如果無法建立管道 (pipe) 機制 ,則直接執行後門程式指令。

- 如果 C&C 傳來的參數為「true」,且成功建立了管道,則將後門程式指令傳給第三份執行個體來執行。

- 在收到來自 C&C 的解除安裝指令時,將自己徹底清除乾淨。

- 第三份執行個體。這份執行個體在執行時指定了「/u <PID of instance 2>」作為參數,它具備兩大主要功能:

- 執行鍵盤側錄程式行為,並將擷取到的資料經由管道傳送給第二份執行個體。

- 與鍵盤側錄程式的通訊是經由以下道:\\[.]\pipe\Key[500]

- 開啟一個管道來接收並執行第二份執行個體傳來的指令。

- 指令是經由以下管道來接收:\\[.]\pipe\<username>\[<session number>]

- 執行鍵盤側錄程式行為,並將擷取到的資料經由管道傳送給第二份執行個體。

鍵盤側錄程式使用了一個非互動式靜態控制視窗,也就是使用預先定義的「static」類別來建立。接著,使用一個計時器函式再搭配一個鍵盤勾掛 (hook) 函式來持續記錄活躍中視窗 (active window) 的鍵盤輸入 (只要該視窗一值在活躍中就會持續記錄),並使用以下資料結構來記錄按鍵:

- 使用者:按鍵記錄時的活躍中使用者。

- 標題:活躍中視窗的標題。

- 時間:按鍵記錄的時間 (格式:dd/mm hh:mm:ss)。

- 按鍵:記錄到的按鍵。

除了鍵盤側錄之外,該程式還支援以下功能:

- 目錄監控:設定一個目錄通知處理函式來接收一些檔案作業的通知,例如在目標目錄當中新增檔案、刪除檔案、變更檔案、變更檔案名稱 (記錄舊檔名與新檔名)。這些變更記錄會保存在一個名為「fm」的檔案中。

- 檔案內容讀/寫:可將內容寫入一個目標檔案,或者讀取目標檔案的內容。

- 檔案作業:執行各種檔案相關的作業,例如:列出所有的磁碟機,移動、複製、重新命名或刪除檔案,建立目錄,或者使用預設的應用程式開啟檔案。

- 指令列介面:啟動互動式指令列介面 (shell)。

- 指令:透過「cmd」執行某個指令 (一次性)。

- 螢幕截圖:擷取桌面上活躍中視窗的畫面。

- 處理程序監控:列出系統上目前執行的處理程序,並且可終止某個處理程序。

大量使用 DLL 側載

我們發現 Earth Estries 大量使用了 DLL 側載技術來載入各種它能使用的工具。除了前面提到的後門程式之外,這套入侵工具還在多個攻擊階段當中交叉運用一些常見的遠端遙控工具,例如:Cobalt Strike、PlugX 或 Meterpreter 多階段程式。這些工具都是以加密酬載的方式被客製化載入器 (DLL) 載入記憶體中。

這些載入器另一個值得關注的特點是解密金鑰是存在於加密的酬載當中。我們發現這套入侵工具在目標環境當中載入另一個不同的酬載時還是使用相同的載入器檔案。

我們在調查時發現 Earth Estries 使用了多種側載的組合,這些都整理在下表當中:

| 受影響的廠商 | 合法的執行檔 | 側載的 DLL |

|---|---|---|

| Canon Inc. | ijplmui.exe | IJPLMCOM.dll |

| Brother Industries Ltd (簽署機構:Dell Inc.) | brdifxapi.exe | brlogapi.dll / brlogapi64.dll |

| IObit Malware Fighter | imfsbCrypto.exe | imfsbDll.dll |

| K7 Computing Pvt Ltd | K7AVMScn.exe | K7AVWScn.dll |

| K7 Computing Pvt Ltd | K7TSVlog.exe | K7UI.dll |

| K7 Computing Pvt Ltd | K7SysMon.EXE | K7SysMn1.dll |

| Microsoft Corporation | iisexpresstray.exe | mscoree.dll |

| Netgate Technologies s.r.o. | seanalyzertool.exe | msimg32.dll |

| Oracle Corporation | jps.exe | jli.dll |

| iTop Inc. (Signer: Orange View Ltd) | graphics-check.exe (駭客將它重新命名為:sfc.exe) | dxgi.dll |

| Xanasoft.com | SandboxieBITS.exe | SbieDll.dll |

大致來說,我們見過的 DLL 側載攻擊都是針對合法檔案的舊版本,有些甚至是十年前的版本,目的就是希望將它們當成就地取材的執行檔 (LOLBins) 來使用。駭客之所以運用這種投機的作法,就是希望不被資安產品所偵測。針對這樣的情況,採用版本控管並建立應用程式基準環境來偵測異常狀況、防止駭客滲透企業環境就顯得更加重要。

C&C 伺服器基礎架構

我們發現,某些 Earth Estries 經由 Cobalt Strike 植入的檔案會使用 Fastly CDN 服務來隱藏實際的 IP 位址。先前我們也曾在 APT41 相關集團發動的其他攻擊行動當中觀察到使用 Fastly CDN 的情況,例如:Earth Longzhi 和 GroupCC 駭客集團。

趨勢科技在觀察受害環境的其他 Earth Estries C&C 活動時,發現其註冊人資訊當中含有一些值得注意的資料:

| 網域 | 註冊人資訊 |

|---|---|

|

|

| cdn728a66b0.smartlinkcorp[.]net |

|

| cdn-6dd0035.oxcdntech[.]com | 機構:De Wang Mao Yi You Xian Gong Si (De Wang 貿易有限公司) |

| vultr-dns[.]com | 電子郵件:3280132818@qq.com |

表 4 中所列出的網域來自真實發生的案件,根據公開資料顯示,這些 C&C 網域的註冊人資料有一些共通點。推測這些網域在註冊人資訊上有些偏好。此外,這些網域的 C&C 位址格式都類似,其中有些是我們在追查駭客集團時所發現的。雖然趨勢科技還在調查這些網域和註冊人資料是否與歹徒有所關聯,但我們知道這些資訊可用來追查駭客集團所用到的其他相關 C&C 網域。

我們根據這些註冊人資訊找到了更多駭客註冊的一些舊網域。

| 網域搜尋關鍵字:「De Wang Mao Yi You Xian Gong Si」 | ||

|---|---|---|

| 網域 | 註冊/第一次看到 | 到期/最後一次看到 |

| rtsafetech[.]com | 2022 年 10 月 8 日 | 2023 年 10 月 8 日 |

| keyplancorp[.]com | 2021 年 12 月 22 日 | 2023 年 12 月 16 日 |

| trhammer[.]com | 2022 年 9 月 5 日 | 2023 年 7 月 12 日 (最後一次看到) |

| rthtrade[.]com | 2021 年 11 月 23 日 | 2023 年 11 月 23 日 |

| smartlinkcorp[.]net | 2022 年 5 月 2 日 (第一次看到) | 2023 年 7 月 12 日 (最後一次看到) |

| oxcdntech[.]com | 2023 年 2 月 15 日 (第一次看到) | 2023 年 7 月 12 日 (最後一次看到) |

| rtwebmaster[.]com | 2021 年 11 月 20 日 (第一次看到) | 2023 年 7 月 12 日 (最後一次看到) |

| 網域搜尋關鍵字:「3280132818@qq.com」 | ||

|---|---|---|

| 網域 | 註冊 | 到期 |

| mncdntech[.]com | 2023 年 7 月 4 日 | 2024 年 7 月 4 日 |

| substantialeconomy[.]com | 2023 年 6 月 30 日 | 2024 年 5 月 25 日 |

| jptomorrow[.]com | 2023 年 6 月 19 日 | 2024 年 4 月 19 日 |

| vultr-dns[.]com | 2023 年 6 月 10 日 | 2024 年 6 月 10 日 |

| jttoday[.]net | 2023 年 5 月 21 日 | 2024 年 3 月 21 日 |

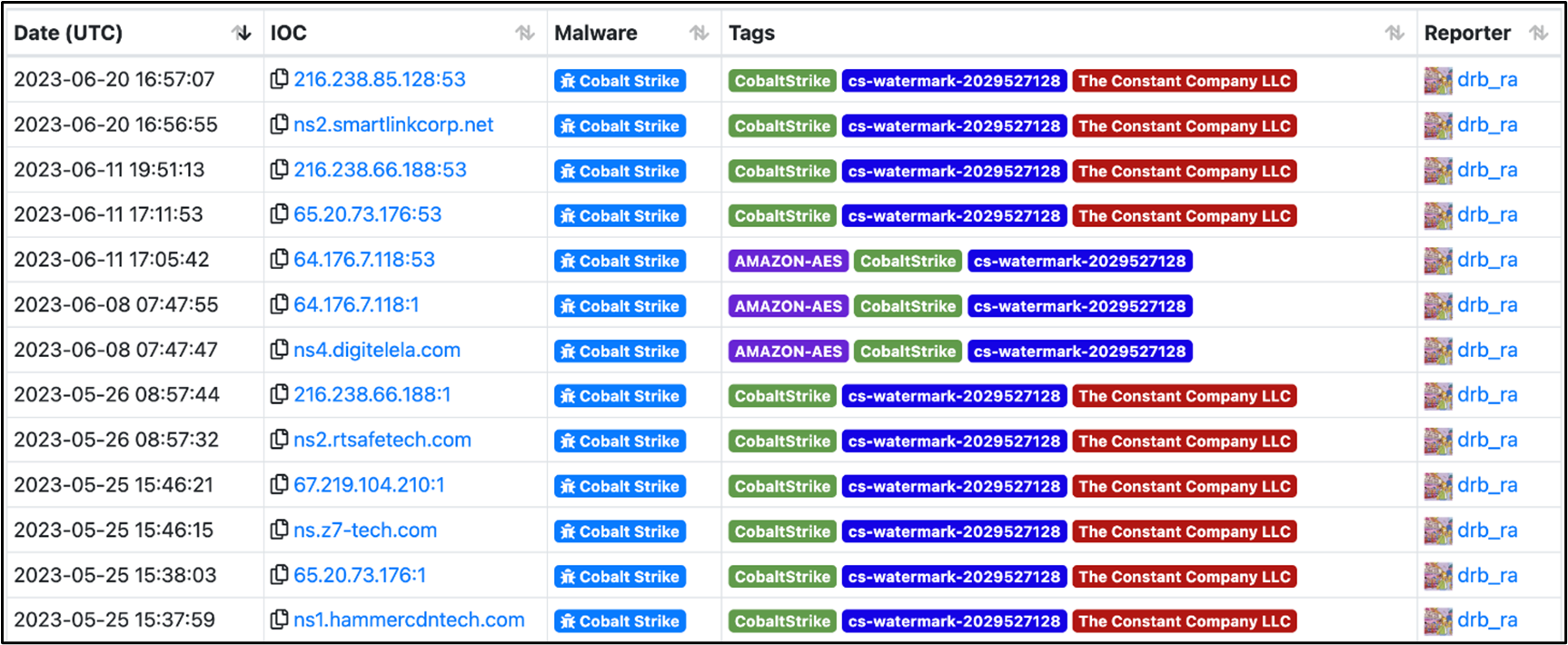

在檢查過所有的網域之後,我們發現 smartlinkcorp[.]net 這個網域可從公開資料庫以及威脅情報社群查到的資訊最多。深入追查該網域後,我們發現了一個相關的子網域:ns2.smartlinkcorp[.]net。此外,ns2.smartlinkcor[.]net 也曾經散播過 Cobalt Strike,其浮水印 (watermark) 編號為:2029527128。根據浮水印,我們發現了更多相關的網域和 IP 記錄。

我們注意到這些 Cobalt Strike 的資料當中有兩個網域:digitelela[.]com 和 z7-tech[.]com 是我們在一開始的調查時沒發現的。接著,我們又找到另一組駭客可能使用的網域 (根據註冊人資料)。

| 網域搜尋關鍵字:「3087384364@qq.com」 | ||

|---|---|---|

| 網域 | 註冊 | 到期 |

| z7-tech[.]com | 2023 年 4 月 8 日上午 07:40:13 | 2024 年 5 月 7 日上午 06:12:13 |

| hammercdntech[.]com | 2023 年 4 月 2 日下午 09:06:05 | 2024 年 2 月 1 日上午 01:10:53 |

| linkaircdn[.]com | 2023 年 3 月 20 日下午 11:00:31 | 2024 年 4 月 6 日上午 07:56:21 |

| rtsoftcorp[.]com | 2023 年 3 月 12 日下午 11:30:17 | 2024 年 3 月 13 日下午 06:31:22 |

| publicdnsau[.]com | 2023 年 2 月 2 日下午 10:40:27 | 2024 年 3 月 7 日下午 06:11:58 |

| uswatchcorp[.]com | 2023 年 1 月 1 日下午 10:48:42 | 2024 年 2 月 11 日下午 06:40:36 |

| anynucleus[.]com | 2022 年 10 月 30 日上午 06:11:31 | 2023 年 11 月 15 日上午 11:12:23 |

| digitelela[.]com | 2022 年 10 月 7 日下午 07:27:56 | 2023 年 10 月 2 日下午 06:00:40 |

| dns2021[.]net | 2022 年 4 月 10 日上午 09:33:30 | 2023 年 2 月 27 日上午 07:59:16 |

| lyncidc[.]com | 無 | 2021 年 8 月 19 日上午 01:00:32 |

就像我們在表 4 中發現的網域一樣,這裡有許多資訊相同,例如:這些網域和子網域的註冊國家。尤其,網域都依循著某種格式:ns{number}.{domain},而且是設計給 Cobalt Strike 信標用來透過 DNS Tunneling 發送和接收指令。

- cdn-xxxxx.{domain}

- cdnxxxxxxxx.{domain}

- xxxxxx.ns1.{domain}

- xxxxxx.ns2.{domain}

- xxxxxx.ns3.{domain}

- xxxxxx.ns4.{domain}

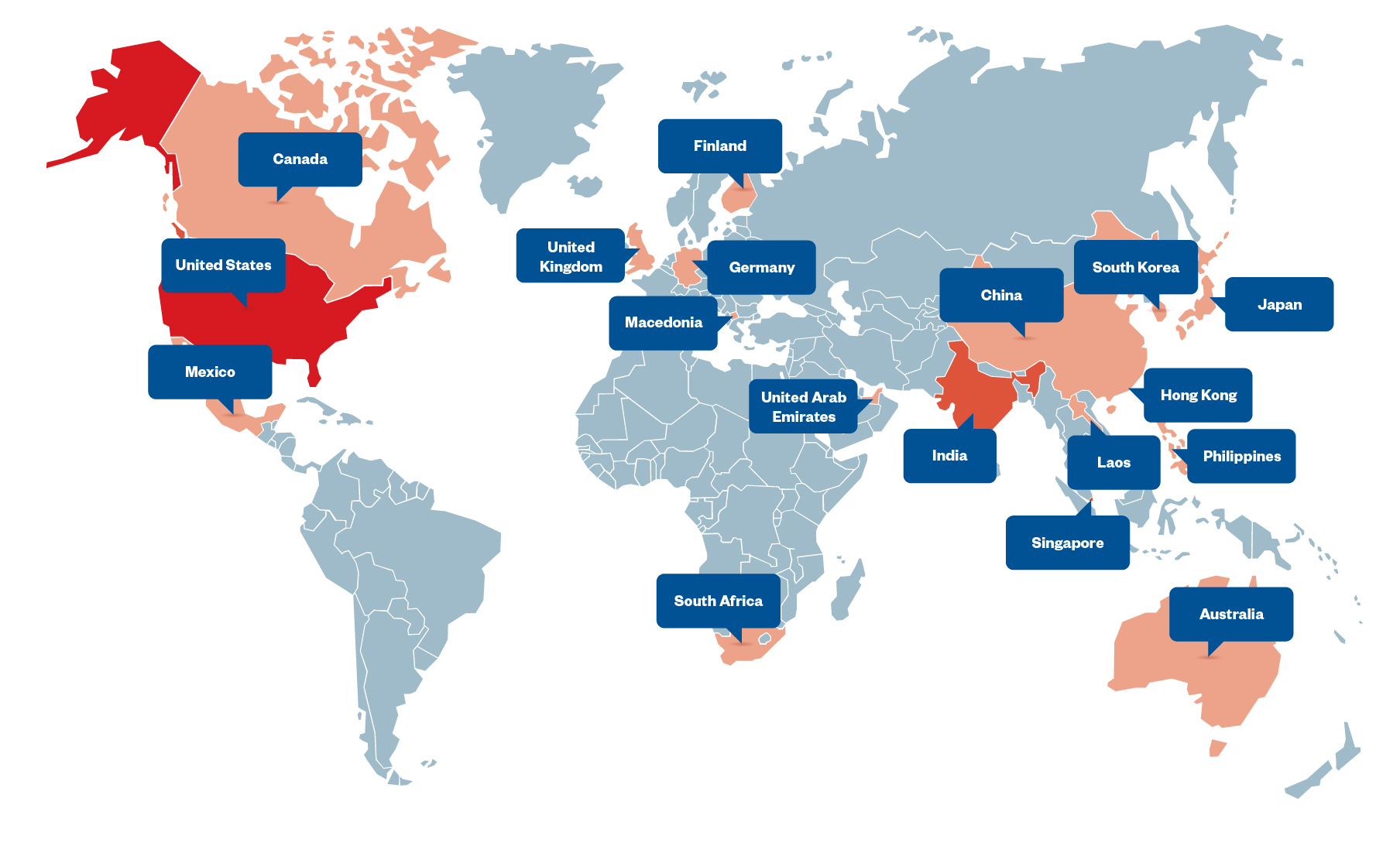

在分析前述的 C&C 網域以及對應的 IP 位址之後,我們發現他們的 C&C 伺服器使用了多個不同國家的虛擬私人伺服器 (VPS) 服務。我們將 C&C 伺服器的分布情況摘要整理成下圖:

受害者分析

根據我們的調查,Earth Estries 的攻擊主要集中在台灣、菲律賓、馬來西亞、南非、德國及美國的政府相關機構與科技產業。此外,我們也在加拿大觀察到 C&C 伺服器的流量,並且在印度和新加坡偵測到駭客所用的工具組,因此這些區域有可能也是受害嚴重的地區。前述國家的企業機構不僅應該重新檢視自己的系統看看是否有潛在的入侵和未經授權流量,同時也要進一步強化現有的資安措施。

幕後黑手

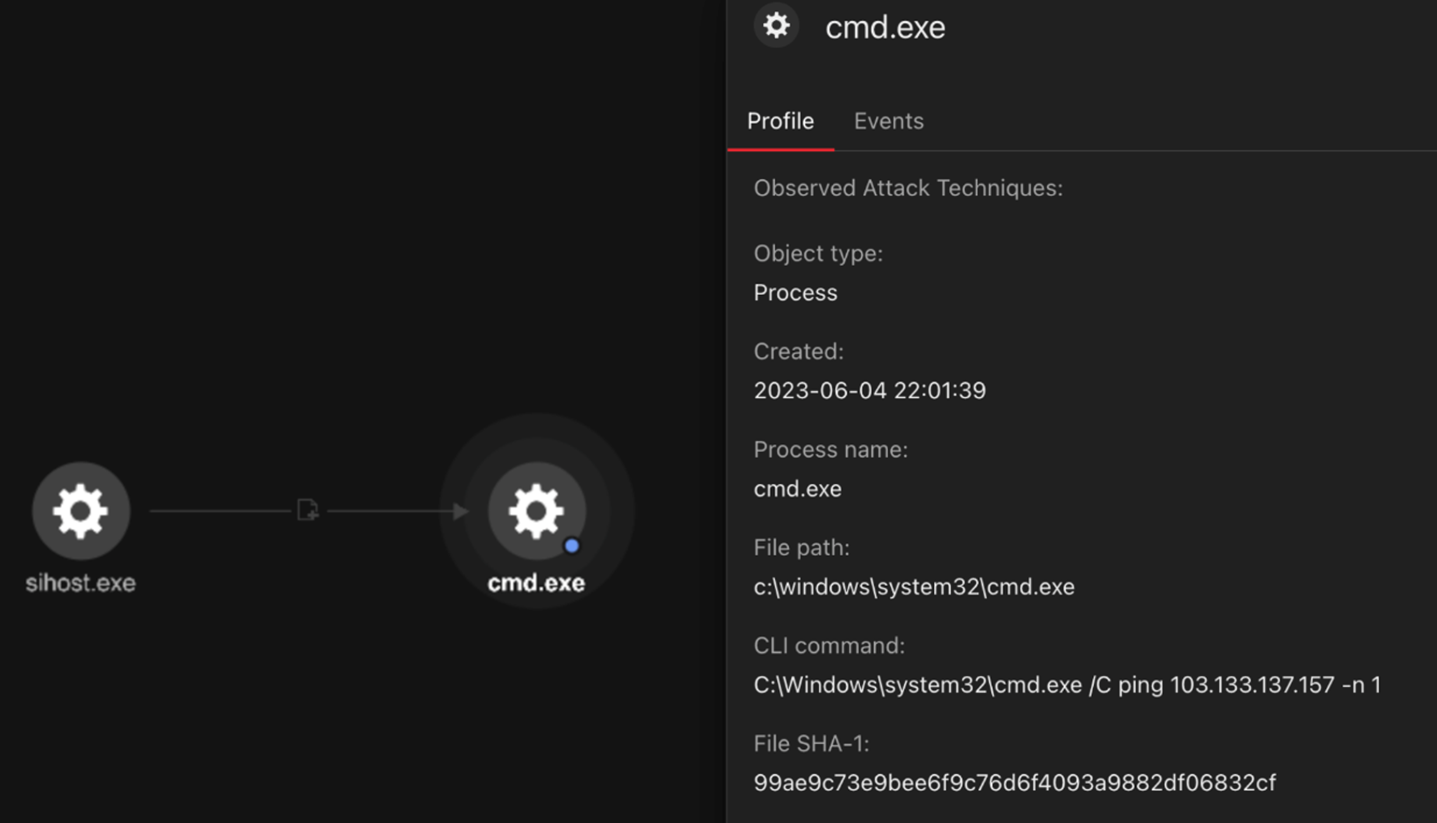

在追查這起攻擊行動的過程中,我們注意到駭客在連上某個遠端伺服器之前會先使用「ping」指令來測試伺服器是否有回應。圖 10 顯示 Earth Estries 執行的測試範例,我們可以看到駭客正在測試 IP 位址 103.133.137[.]157 的遠端伺服器是否有回應。

結論

Earth Estries 活躍於 2020 年,甚至更早,是一個手法相當精密,專門從事網路間諜行動的駭客集團,該集團專門鎖定某些國家的政府機關與科技產業,運用各種先進的技巧 (例如後門程式和駭客工具) 來駭入受害機構。

在駭入了企業內部伺服器和合法帳號之後,駭客就能在受害者的網路內橫向移動,暗中執行各種惡意活動。攻擊中使用了 Zingdoor 後門程式來確保後門程式不會被輕易地解壓縮,為分析人員和資安團隊帶來更多挑戰,使分析更加困難。此外,駭客也使用一些像 PowerShell 降級攻擊 (downgrade attack) 與特殊的 DLL 側載組合來躲避偵測。不只如此,Earth Estries 與 FamousSparrow 兩者在程式碼與 TTP 方面的相似性,也顯示兩者可能有所關聯。其他證據,如 IP 位址與技術格式上的相同,也顯示兩者之間有很強的連結,值得後續研究和分析。

了解 Earth Estries 所使用的方法,有助於企業機構提升自己的資安措施並保護數位資產。不論一般個人或企業都應該隨時保持警戒,採取必要的動作來強化網路資安以防範這類網路間諜行動。Trend Vision One™ 能讓資安團隊和分析師將企業分散的資安要素視覺化,從單一平台監控和追蹤駭客試圖在企業內部網路、系統與基礎架構間移動以及執行的工具、行為和惡意檔案,並且盡可能提前在攻擊與感染流程的早期就偵測並攔截威脅。

MITRE ATT&CK

入侵指標 (IoC)

詳細的 IoC 清單請至此處下載。