TargetCompany 勒索病毒家族自 2021 年 6 月被首次發現以來,如今已經歷了多次改名,象徵該家族的多次重大更新,例如加密演算法的修改,以及不同的解密器特性。

TargetCompany 勒索病毒最早的樣本會在被加密的檔案名稱末端增加一個「.tohnichi」副檔名,這同時也當時受害企業的名稱,換句話說,這是一起專門瞄準該公司的針對性攻擊。也因此,該病毒最早被稱為 Tohnichi 勒索病毒。

從此之後,該集團便不斷使用受害機構的名稱來當成被加密檔案的副檔名,例如「.artis」就是荷蘭的阿提斯動物園 (Artis Zoo)。其他的副檔名還有「.herrco」、「.brg」及「.carone」。後來資安專家根據這樣的特性,將此勒索病毒命名為「TargetCompany」。

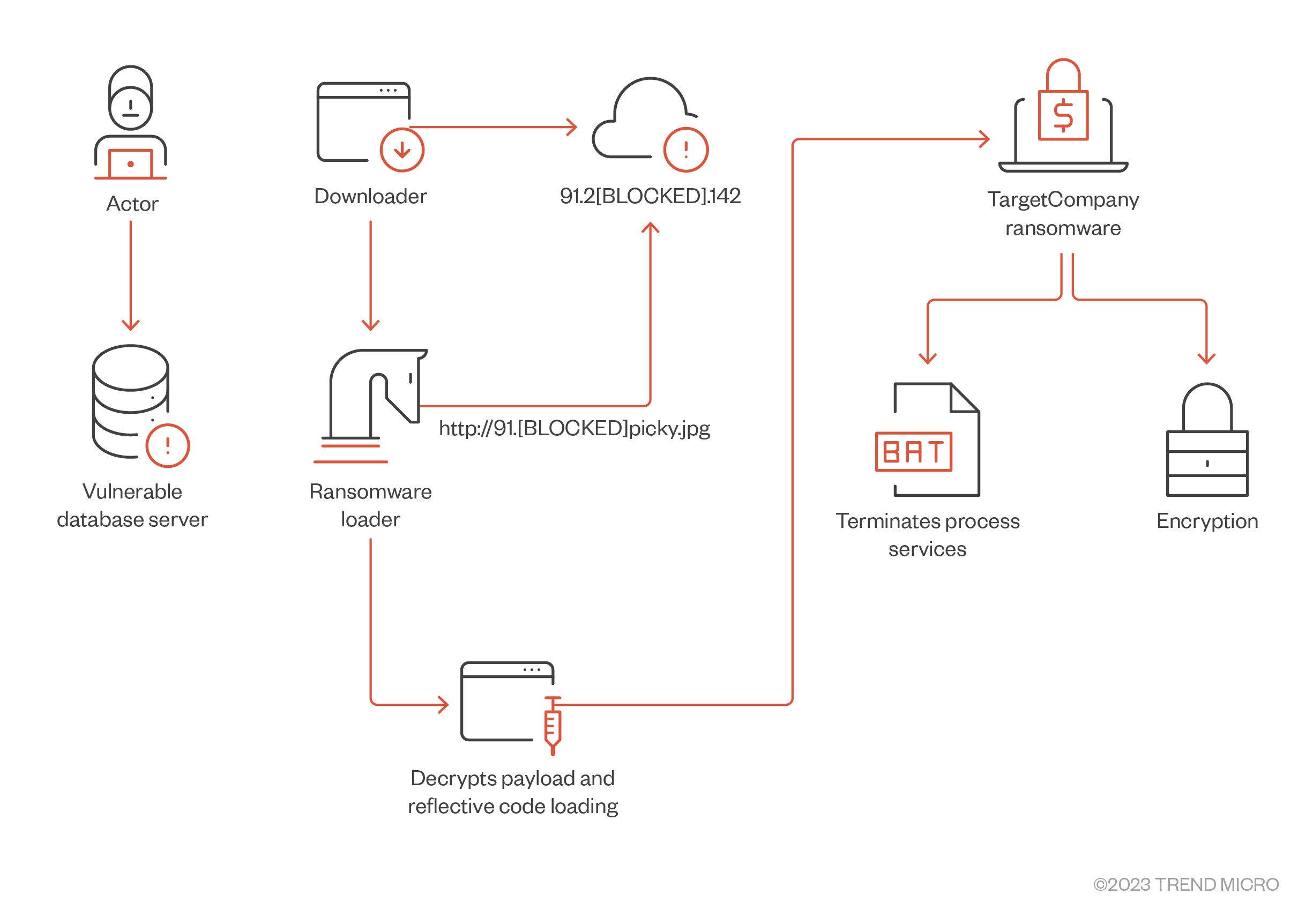

此家族的幾個變種,如:Tohnichi (活躍於 2021 年)、Mallox 和 Fargo (兩者都活躍於 2022 年) 專門利用 Microsoft SQL (MS SQL) Server 的漏洞來突破企業防線。我們在勒索病毒聚光燈:TargetCompany 一文當中對這些變種的行為有詳細描述。

根據我們的研究,目前最新的 Xollam 變種已經不再採用該集團慣用的方式來突破企業防線。以下說明 TargetCompany 勒索病毒行為的最新發展,以及之前的感染過程。

活躍於同一時期的兩個變種:Xollam 與 Mallox

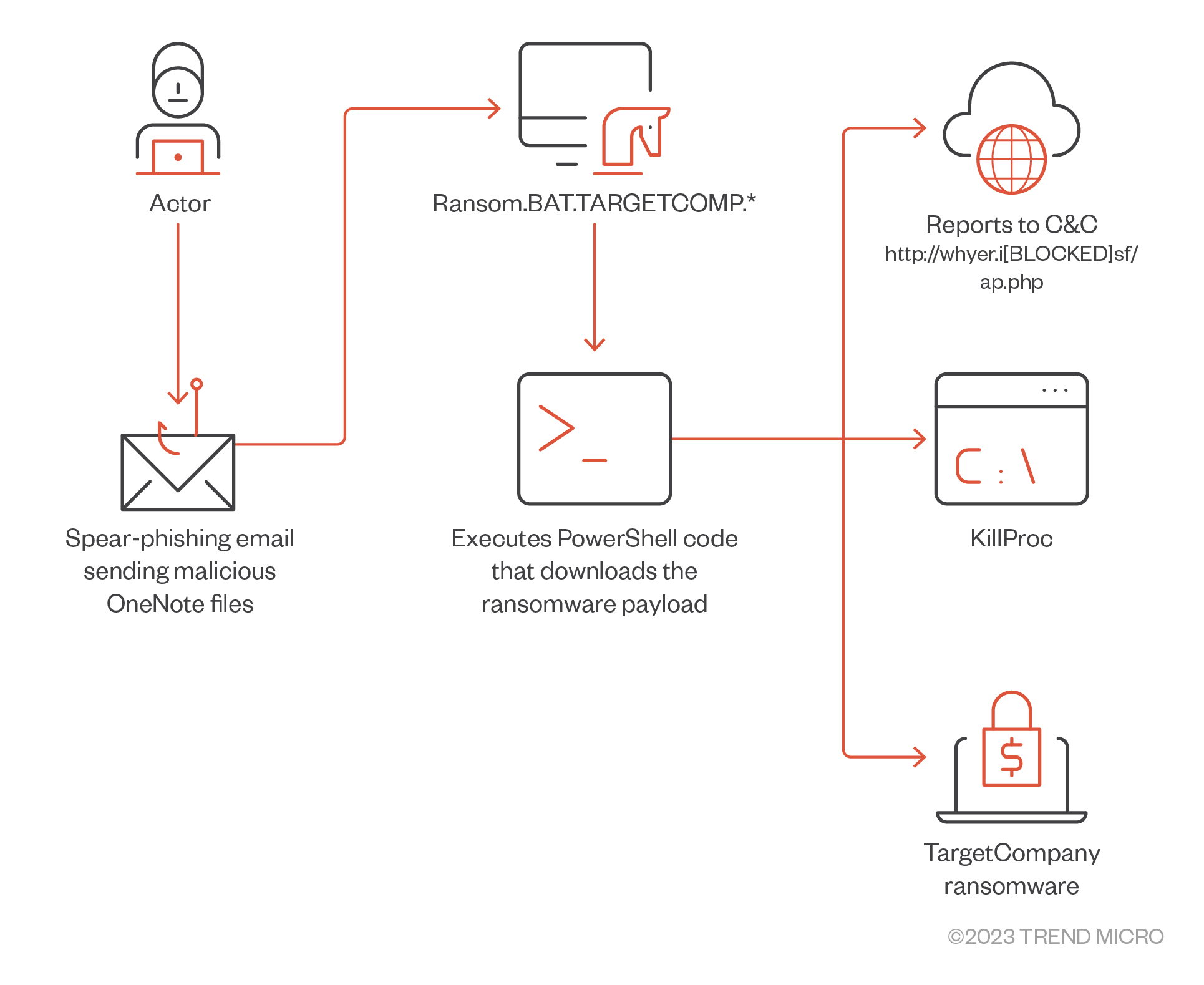

2023 年,我們發現 Xollam 採用一種類似網路釣魚攻擊的技巧,利用 Microsoft OneNote 檔案來滲透企業並散播惡意程式。這個 TargetCompany 最新變種會散發含有惡意 OneNote附件檔案的垃圾郵件,不再像以前一樣攻擊 MS SQL 資料庫的漏洞。

根據我們研究,Xollam 採用類似無檔案的技巧,使用 PowerShell 執行反射載入 (Reflective Loading) 來下載惡意檔案。後面會提到,我們也在 TargetCompany 勒索病毒較早的變種看過這類技巧。

Xollam 變種最早在今年 2 月現身。

同月,稍早現身的 Mallox 變種也仍在活躍當中,不久前才宣稱攻擊了印度工商聯合會 (Federation of Indian Chambers of Commerce and Industry,簡稱 FICCI)。歹徒釋出 1.28 GB 的壓縮資料,裡面包含該機構的資產負債表、員工報帳資料、銀行對帳單、網路銀行登入憑證、產業稽核報告、FICCI 次級委員會相關文件等等。

Mallox 與 Fargo 變種也使用反射載入技巧

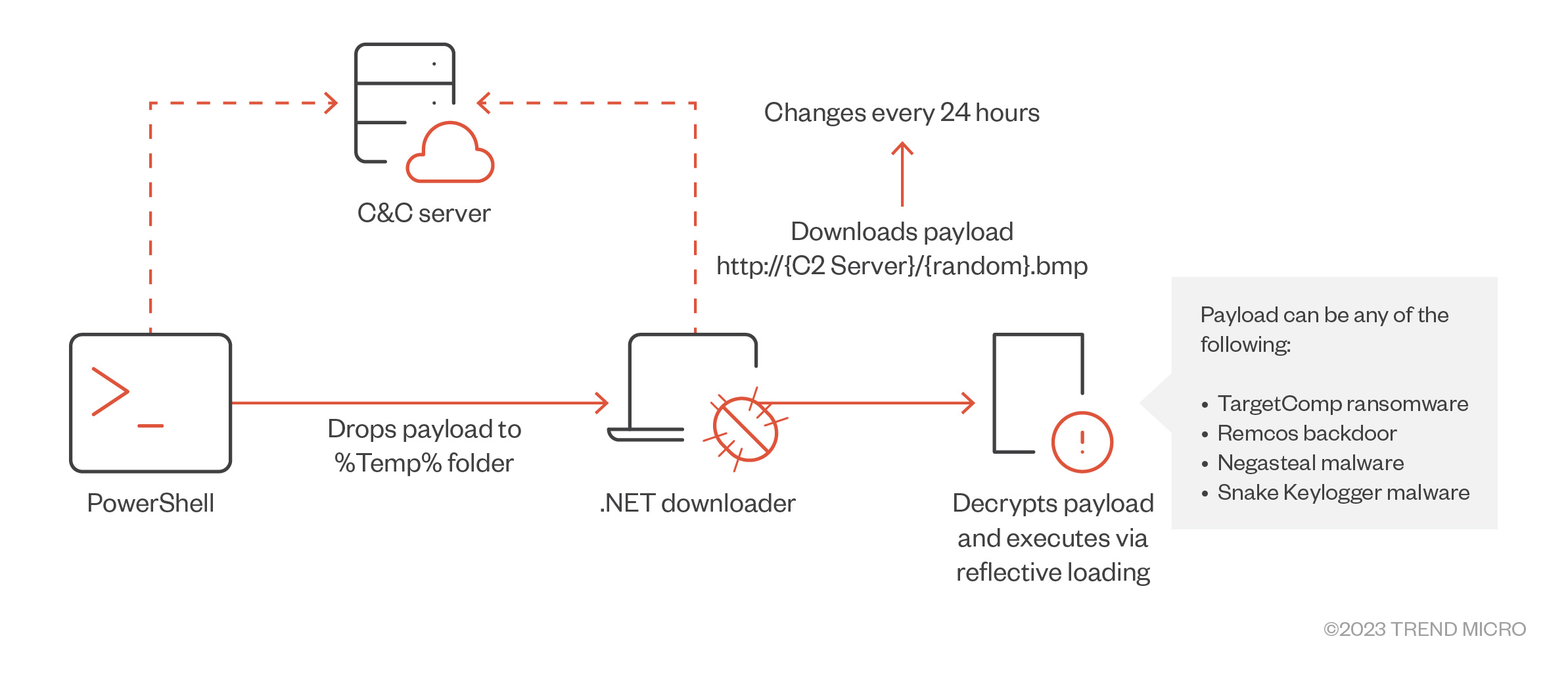

此勒索病毒的 Mallox 變種是在 2021 年 10 月首次被發現,從隔年一月出現的樣本即可看到該集團已經開始採用反射載入技巧來躲避偵測。Mallox 變種會連線至一個 IP 位址來載入加密的勒索病毒,其下載網址大約只有 24 小時的有效期限,這使得資安人員很難對其舊樣本進行動態分析。

我們的研究顯示,PowerShell 腳本所下載的惡意檔案是一個 .NET 下載器,它會從幕後操縱 (C&C) 伺服器下載一個加密的惡意檔案。被下載的檔案使用隨機的檔名以及各種不同的副檔名,如:「.png」、「.bmp」、「.jpg」等等。

被下載的惡意檔案接著會在記憶體內使用 XOR 或反轉 (reverse) 演算法解密並執行,被下載的確切檔案視 .NET 下載器的連結而定。

值得注意的是,由於 Mallox 變種採用了反射載入技巧,因此能躲過傳統的防毒產品,使得企業更難防範它的攻擊。

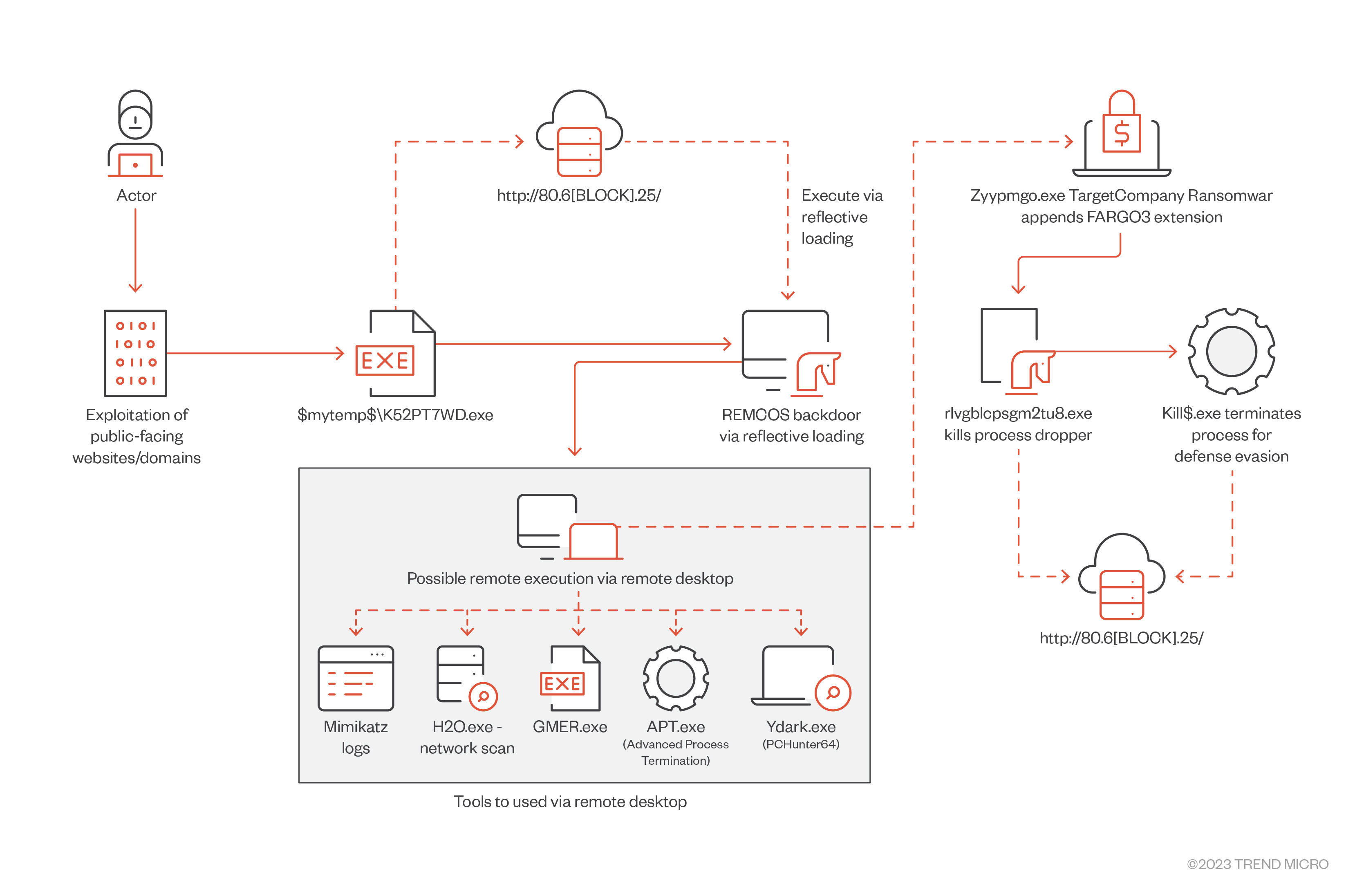

而且,它還會透過 WmiPrvSE.exe 執行 Remcos 後門程式,此惡意檔案很可能是利用對外網站和網域的漏洞下載而來。

我們的研究顯示,歹徒使用各種躲避防毒軟體與從事偵查的工具 (如 GMER 和 Advance Process Termination) 來將目標系統上的防毒產品手動解除安裝。我們也發現系統上出現可能用來執行 Rrootkit 行為的 YDArk.exe (PCHunter64)。同時,TargetCompany 會試圖在系統植入 KILLAV 程式來終止資安軟體的處理程序和服務。

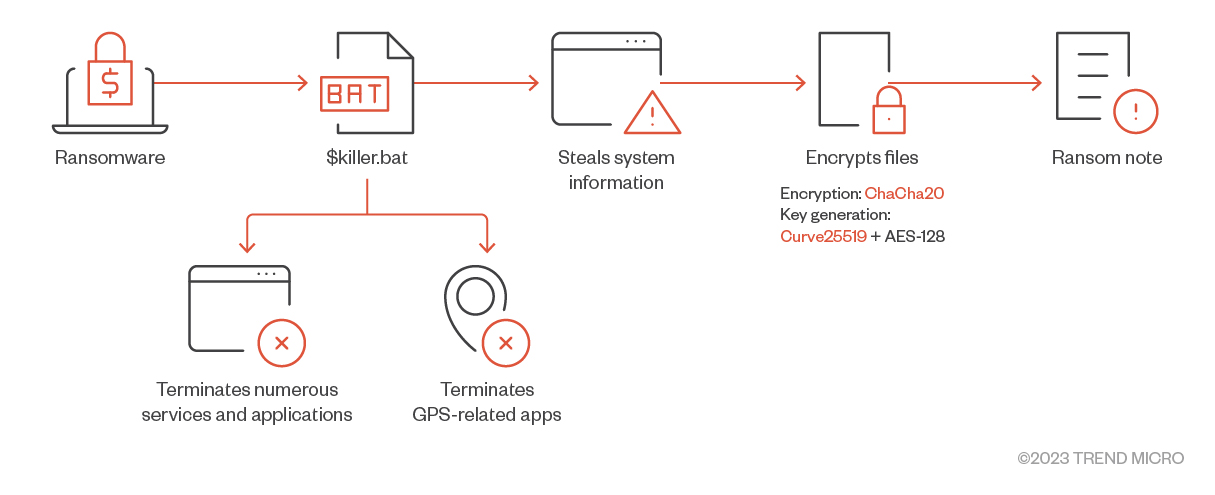

不但如此,勒索病毒也會安裝一個名為「 killer.bat」的批次檔案來終止各種服務和應用程式 (包括 GPS 相關服務)。隨後,它會竊取系統資訊,如:電腦詳細資訊與其他相關資料。

此勒索病毒會使用 ChaCha20 加密演算法將受害者的檔案加密,並結合 Curve25519 (一種 Elliptic Curve Cryptography [ECC] 演算法) 和 AES-128 演算法。

2022 年 6 月,歹徒攻擊了其他受害者,被加密的檔案使用「.fargo」為副檔名。我們發現 Fargo 也跟 Mallox 變種一樣採用反射載入技巧。

2022 年底的兩個月當中,TargetCompany 勒索病毒集團利用 Mallox 變種發動攻擊的案例變多。

勒索

2022 年,當 Mallox 和 Fargo 兩個變種都在活躍時,TargetCompany 便開始使用雙重勒索手法,他們建立了一個 Telegram 頻道來公開他們偷來的資訊。

2022 年 8 月,就在該集團推出 Fargo 變種的二個月後,Mallox 申請了一個 Twitter 帳號專門用來公布受害者名稱。這個帳號隨後被停用,但歹徒又申請了一個新的帳號。

同年 11 月,Mallox 架設了自己的資料外洩網站,截至本文撰稿為止,他們僅公布了 20 家受害企業。但我們的監測資料顯示其攻擊次數遠遠超過這個數字,趨勢科技客戶從 2022 年 3 月至 2023 年 4 月期間就遭遇到 269 次攻擊。

在 2023 年 1 月的一次訪談中,TargetCompany 集團表示他們僅挑選一小部分受害者公布在資料外洩網站上。此外,他們也只會挑出一些他們覺得特別有趣的資料來公布,沒有打算將一切資料公開。

儘管該集團宣稱他們的規模不大而且很封閉,但卻也「很樂意聽聽各方意見」。有趣的是,網路犯罪地下論壇 RAMP 上有一位名叫「Mallx」的會員正在幫 Mallox 勒索病毒服務 (RaaS) 招募加盟夥伴。

此外,我們的研究也顯示,該集團可能還與其他集團有所關聯,例如:BlueSky 勒索病毒以及一些專門從事 MS SQL Server 暴力破解的駭客集團。因為,TargetCompany 集團不論是歹徒的背景、攻擊的目標、使用的遠端工具,以及加密的演算法,都與這些集團有相似之處。我們在勒索病毒聚光燈專欄當中對該集團的其他可能關聯以及受害者的背景與行為都有詳盡分析。

結論

TargetCompany 勒索病毒正大膽捨棄原本慣用的技巧,改用 OneNote 網路釣魚來滲透企業,這 麼做能讓他們擴大攻擊目標,進而增加獲利。短短不到兩年的時間,該集團似乎事業越做越大,推出了 RaaS 加盟方案,並架設了多個平台來公布受害者名稱和偷來的資料。

我們預料 TargetCompany 未來的作法將更為大膽,尤其該集團已表示它們創造 TargetCompany 的用意就是要擺脫之前集團的限制和框架,而現在已經拋開束縛,自然會盡量從受害者身上撈更多錢。

要保護系統免於勒索病毒攻擊,我們建議不論是一般使用者或企業都應該養成良好資安習慣並採取最佳實務原則,例如透過資料防護、備份及復原措施來保護可能被加密或清除的資料。定期執行漏洞評估並隨時修補系統,如此可降低那些專門攻擊漏洞的勒索病毒家族所帶來的危害。

我們建議企業機構及使用者都應讓自己的系統隨時保持更新,並採用多層式防禦機制。企業和一般使用者可採取以下資安措施來降低感染 TargetCompany 勒索病毒這類新威脅的風險: