在企業持續追求數位轉型的道路上,資安營運團隊必須承擔起更多新的責任,不但要保護企業資料,還要確保企業永續性。然而要做到這點,他們需要新的方法與解決方案來讓他們更靈活、更主動,並且減輕負擔:最佳化延伸式偵測及回應 (XDR)、主動式資安風險管理,以及一套全方位資安平台。

隨著企業朝數位轉型不斷邁進,IT 與資安團隊也開始承擔一些新的責任來支援業務發展。要達成任務,他們必須將資安營運現代化來提升警報通知的交叉關聯與優先次序判斷能力、化被動為主動來對付威脅、簡化工具來提升可視性,好讓作業更加流暢。而這一切都可藉由採用最佳化延伸式偵測及回應 (XDR)、主動式資安風險管理以及一套全方位資安平台來達成。欲了解更多詳細資訊,請參閱我們的報告「 資安營運進化的三種方式」(Three Ways to Evolve Your Security Operations)。

毫無疑問,數位轉型已使得資安營運在今日的企業當中扮演更多角色。資安團隊不僅要保護企業資料,還要確保企業永續性,同時還要保護企業商譽。董事會和高階領導人都覺得資安很重要,但正如 McKinsey 所說,他們並不確定如何擬定一套策略來「解決今日及未來幾年的威脅,包括所有形態。」

越來越顯而易見的是,任何這樣的策略都需要一套現代化資安營運方法,也就是:一套全面且結合最新技術與最佳實務原則的防禦系統。其中最關鍵的三大要素是:最佳化延伸式偵測及回應 (XDR)、主動式資安風險管理,以及一套全方位資安平台。

資安營運進化的驅動力

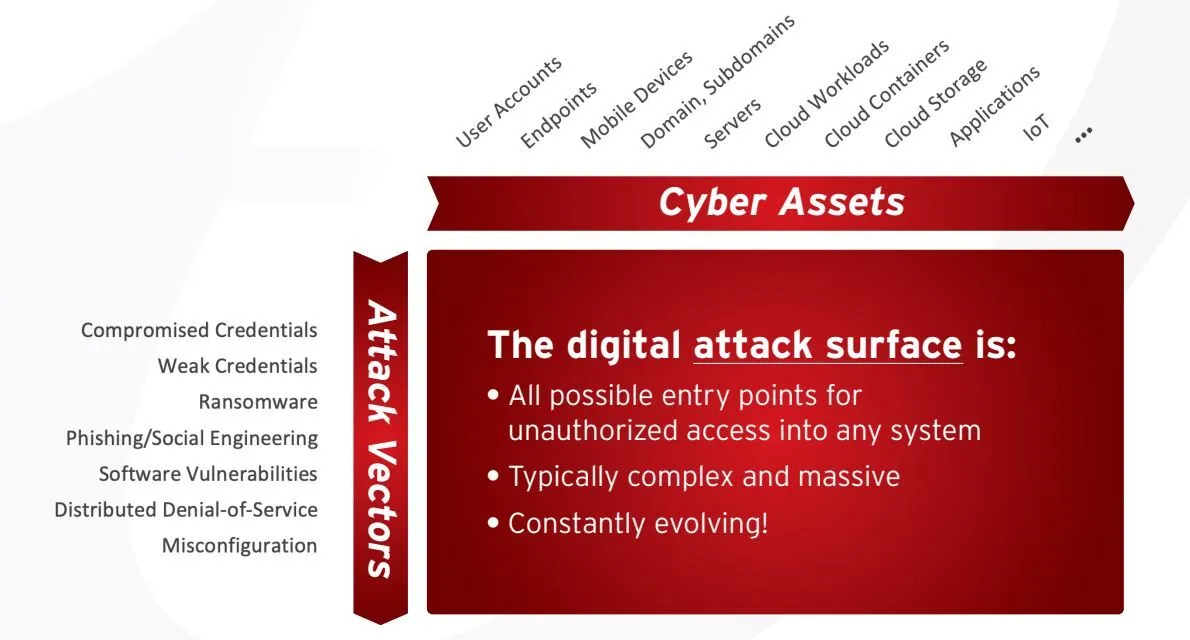

將 IT 移轉至雲端、採用服務的商業模式,以及支援混合上班,這些全都會讓企業的受攻擊面發生改變並因而擴大。以往企業需要保護的是網路邊界,但現在新的邊界是「身分」。這樣的轉變讓資安營運中心 (SOC) 團隊更難攔截威脅,而且當發生資安事件時也更難加以回應。許多 SOC 領導人都表示他們的人員已經疲於奔命:過多的警報讓他們難以應付,而且使用的工具也太多。但縱使這樣,他們的企業還是有某些地方未受到保護。

SOC 團隊需要更有效的方式來對警報進行交叉關聯,並判斷警報的優先次序,這樣才能過濾出真正重要的警報,進而搶先威脅一步,而非只是被動回應。此外,他們還需要將工具簡化以便更有效加以管理。而關鍵就在於:將 XDR 最佳化、持續評估風險、汰換單一面項解決方案。

步驟 1:採用最佳化 XDR 來提升資安營運

大部分資安營運團隊都會採用一套資安事件管理 (SIEM) 系統來記錄及分析警報。但由於 SIEM 無法提供交叉關聯能力,再加上今日必須監控的資料量龐大,結果就是 SOC 團隊經常被數以萬計的警報所疲勞轟炸,卻苦無適當的分類方法。

反觀 XDR 能自動交叉關聯多個防護層的資料,加快威脅偵測、調查及回應的速度。它能簡化工作流程,加速或消除手動步驟,提供比以往更好的可視性及更豐富的數據分析。

發揮綜效

當 XDR 與 SIEM 結合,兩者都將發揮更大威力:SIEM 的資料能讓 XDR 的偵測及調查變得更有深度,而 XDR 的交叉關聯能力則為 SIEM 的記錄檔提供了情境,更容易偵測長期威脅。

當 XDR 最佳化之後,SOC 團隊就更容易判斷事件的優先次序,更清楚知道該聚焦在哪裡,該採取什麼行動。他們將掌握雲端工作負載、整體網路、還有端點和應用程式 (如電子郵件) 層次的可視性。不僅如此,有了最佳化 XDR 就能防範並解決企業登入憑證遭到濫用的問題,將資安營運延伸至「新的邊界」,也就身分。

如需更多有關趨勢科技對 XDR 的看法,請參閱「威脅偵測及回應 (XDR) 改善指南」(Guide to Better Threat Detection and Response)。

步驟 2:導入主動式資安風險管理

最佳化 XDR 所提供的資料、數據分析與整合能力可直接支援持續性風險評估,讓資安營運團隊化被動為主動。它能降低遭到攻擊或駭客入侵的可能性,並有助於資安團隊脫離隨時處於「救火」的狀態。

主動式資安已逐漸被許多企業領導團隊與企業治理單位視為一種必要措施。根據 Gartner 的「 2022 年資安與風險管理規劃指南」(2022 Planning Guide for Security and Risk Management) 指出:「一套可供資料導向風險決策並量化處置方式的永續性資安計畫,對於管理新的『常態』至關重要。即時的風險評估及溝通,是改善現況的驅動力,正如我們最近與客戶的互動所示。」

採用零信任來管理風險

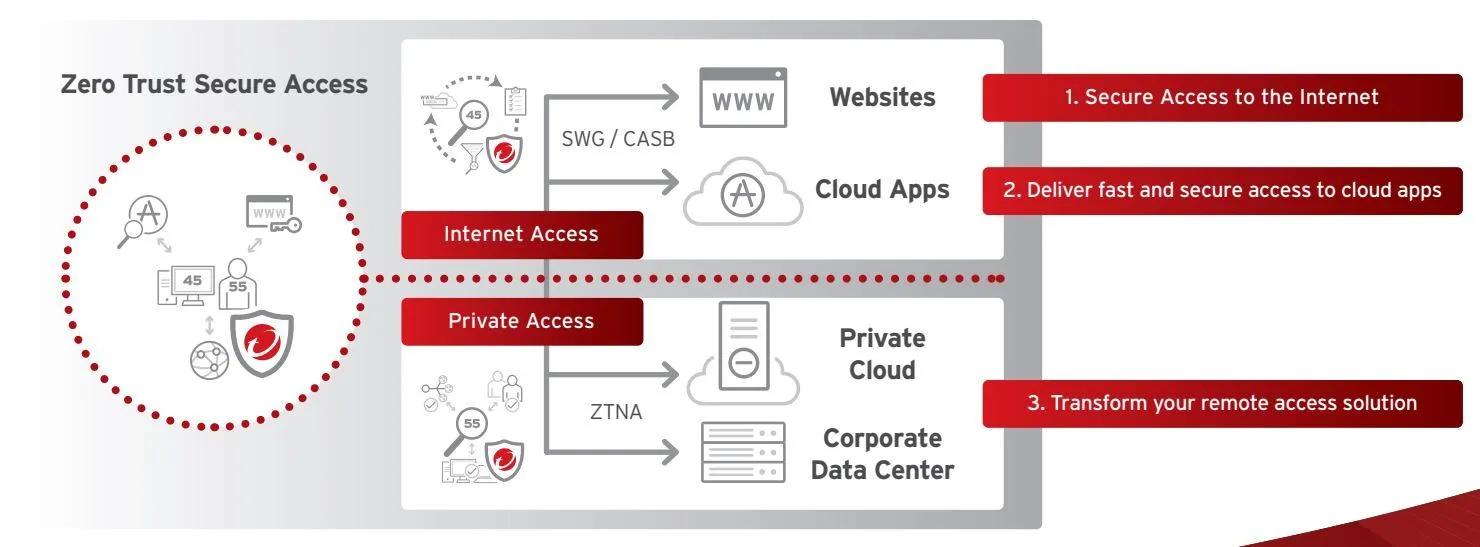

採取主動需要全新且詳盡的風險與企業資安狀態評估,涵蓋與身分、使用者/裝置活動、應用程式、漏洞以及裝置組態設定相關的各種因素。此外還需要一套零信任資安方法,任何連線 (不論來自企業網路內部或外部) 都應被視為不可信任。

在零信任系統中,即使使用者、裝置或應用程式已通過認證,它們還是只被授予最低可行的權限。此外,零信任會隨時動態變化:沒有使用者能獲得永久信任。即使在單一連線階段當中,風險的狀態也是隨時會被重新評估。

有鑑於進入點與潛在連線的數量龐大 (從您的自備裝置到遠距上班環境、雲端元素,還有採用服務方式供應的解決方案),零信任實際運作起來可能相當複雜。這方面,將風險管理與最佳化 XDR 的威脅偵測及回應能力整合起來會有所幫助,還有就是部署安全存取服務邊緣 (SASE) 工具。

協同合作同樣是關鍵

資安能否發揮最佳成效,取決於 IT 與資安營運團隊之間能否合作無間:打破各自為政的藩籬、提高可視性、確保主動式風險管理與被動式威脅偵測及回應無縫接軌。這就是為何從間歇性高階風險評估轉換至持續性風險評估是如此重要。當風險評估變成了一項持續性活動,就能變得更加靈活,並且更容易跨越職務功能的界線。

如需有關主動式資安風險評估的更多資訊,請參閱這篇趨勢科技部落格文章「受攻擊面管理策略」(Attack Surface Management Strategies)。

步驟 3:將解決方案彙整到同一套全方位平台當中

即使有了最佳化 XDR 與持續性風險評估,SOC 團隊依然可能單純因為使用了大量的工具與控管措施來保護整個企業環境而疲於奔命。

過去 10 年左右,企業因為擔心資安威脅快速演變且日益精密而採購了各種最佳的單一面項產品,目的就是希望能擁有最強的技術來保護自己。但 10 年下來卻也造就了大量各自為政的資安解決方案,不僅效果大打折扣,而且使用率不佳。根據 Trend Micro Research 指出,有超過半數 (55%) 的 SOC 都有一些沒用到的資安基礎架構,其最大的原因就是缺乏整合。

這使得越來越多企業開始尋找一套全方位平台來將各種資安工具和作業整合在一起,好讓資安營運更加流暢。企業希望透過整合來提升可視性、改善分析、強化控管,並且提升防護、擴充性及效能,涵蓋多重防護層及資料來源,包括混合雲和多重雲端環境。

很重要的一點是,改用一套全方位資安平台並非要徹底「砍掉重練」。企業仍可保留目前已經投資的單一面向解決方案,然後利用一種能解決長期痛點的方式將他們整合在一起。根據 ESG 指出,有 66% 的企業正在積極減少他們所使用的資安營運工具數量。

儘管過去只有大型企業 (也就是有能力自行建構資安生態系的企業) 才負擔得起全方位平台,但這樣的情況已經改觀。現在,所有企業,不論規模大小,都能從資安廠商那邊獲得一套現成的平台,而且若要配合自身的需求而加以客製化也相對容易。

如需有關改用一套平台式方法的進一步觀點,請參閱我們的部落格文章「全方位網路資安平台:為何資安長 (CISO) 的想法正在改變」(Unified Cybersecurity Platform: Why CISOs are Shifting)。

資安營運已成為業務的關鍵

為了讓資安營運能跟上今日 (及明日) 威脅環境的要求,同時也滿足企業的業務需求,就必須打破現狀。SOC 團隊需要新的偵測及回應工具、更多的整合、更主動地對付資安威脅,並且整合解決方案好讓 SOC 能加快腳步、提高準確度與信心。

藉由最佳化 XDR、持續主動管理資安風險以及改用一套全方位資安平台來將資安營運現代化,不僅能滿足 SOC 團隊的需求,還能增加他們為企業創造的價值。