2023 年 3 月下旬,資安研究人員發現駭客正積極濫用 3CX 公司開發的一套熱門商用通訊軟體,尤其有多份 報告提到 3CX VoIP (網際網路語音通訊協定) 桌面用戶端正被用來攻擊 3CX 的客戶。

3CX 已在自家的論壇上發布一則最新訊息建議使用者解除安裝此桌面用戶端程式,並使用漸進式網頁應用程式 (Progressive Web App,簡稱 PWA) 版本的用戶端來代替。此外,該公司也表示他們正在開發桌面應用程式的更新。

除了 3CX 的建議之外,趨勢科技解決方案也有助於防範潛在攻擊。趨勢科技網站信譽評等服務 (WRS) 已經能攔截多個被判定為幕後操縱 (C&C) 連線位置的網域 (詳情請看本文最後的清單)。此應用程式已知木馬化的版本在趨勢科技端點、伺服器、郵件及閘道的雲端智慧掃描病毒碼 TBL 21474.300.40 的偵測名稱為「Trojan.Win64.DEEFFACE.A」。

此外,趨勢科技也在客戶支援網頁提供了進一步的防護與偵測指引。

同時,被駭客用於攻擊階段中的 GitHub 網頁 (raw.githubusercontent[.]com/IconStorages/images/main/) 在本文撰寫時已經下架。請注意,當該網頁無法存取時,惡意程式的處理程序就會直接結束。

哪個應用程式遭駭?

3CX 應用程式是一種 PBX (電話交換機) 軟體,能為使用者提供各種通訊功能,包括:視訊會議、即時聊天及通話管理。這個應用程式支援大多數的主流作業系統,如:Windows、macOS 和 Linux。此外也提供 Android 和 iOS 行動裝置用戶端,而 Chrome 擴充功能和 PWA 版本的用戶端,則是讓使用者透過自己的瀏覽器來使用該軟體的功能。

此次的問題據稱只出現在 Electron (非網頁版本) 的 Windows 安裝套件 (版本 18.12.407 與 18.12.416) 以及 macOS 用戶端 (版本 18.11.1213、18.12.402、18.12.407 及 18.12.416)。

根據該公司網站,全球每天約有超過 60 萬家企業與 1,200 萬名使用者正在使用 3CX 的 VoIP IPBX 軟體。

這起攻擊如何運作?

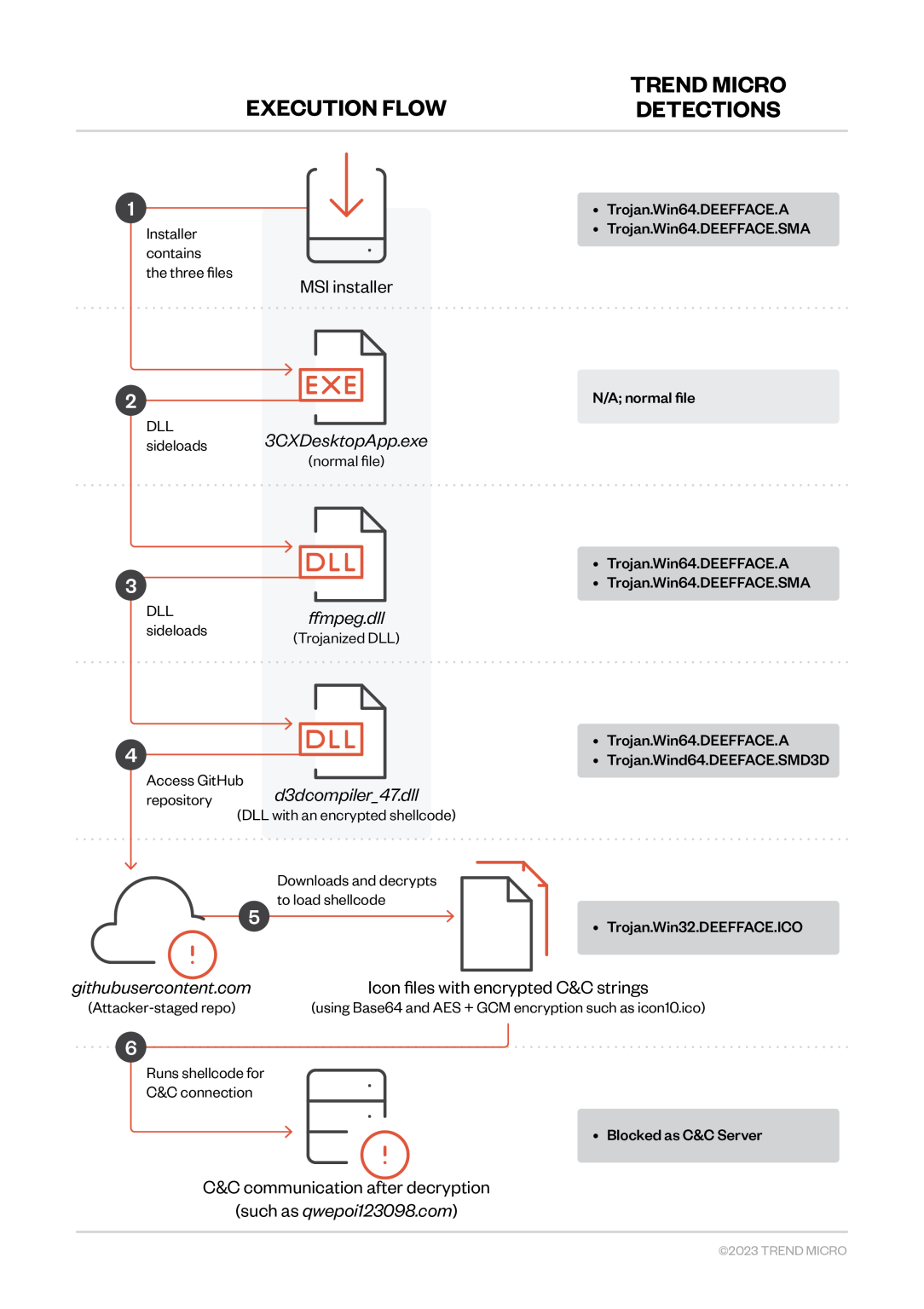

根據報導,這起攻擊是一個多重階段攻擊,一開始會先駭入 3CX 桌面應用程式。根據初步分析,其 MSI 安裝套件 (趨勢科技偵測名稱:Trojan.Win64.DEEFFACE.A 及 Trojan.Win64.DEEFFACE.SMA) 當中含有已遭木馬化的 DLL,而 .exe 檔案的名稱則不變。

在感染過程一開始,3CXDesktopApp.exe 會載入 ffmpeg.dll (偵測名稱:Trojan.Win64.DEEFFACE.A 及 Trojan.Win64.DEEFFACE.SMA)。接著,ffmpeg.dll 會從 d3dcompiler_47.dll (偵測名稱:Trojan.Win64.DEEFFACE.A 及 Trojan.Wind64.DEEFACE.SMD3D) 讀取並解密出惡意程式碼。解密後的惡意程式碼似乎是個後門程式,它會試圖連上 IconStorages GiHub 網頁來取得一個 .ico 檔案 (偵測名稱:Trojan.Win32.DEEFFACE.ICO),內含加密後的 C&C 伺服器位址,後門程式就是連上這些位址來取得最後的惡意檔案。

攻擊過程會試圖連上本文最後所列入侵指標 (IoC) 清單中的伺服器。趨勢科技網站信譽評等服務 (WRS) 目前都已能攔截這些網域。

攻擊的最後一個階段似乎具備資訊竊取能力,惡意程式會擷取系統資訊以及 Chrome、Edge、Brave 及 Firefox 瀏覽器的資料與已儲存的登入憑證。截至本文撰稿為止,我們還未分析到任何這起攻擊相關的資訊竊取程式樣本。

攻擊執行程序

攻擊執行時,MSI 安裝套件會在系統植入下列與惡意行為相關的檔案。趨勢科技雲端智慧掃描病毒碼 TBL 21474.300.40 已可偵測這些檔案 (偵測名稱為 Trojan.Win64.DEEFFACE.A)。

執行時,必須滿足幾項條件,例如,其設定的睡眠時間戳記會隨以下條件而變化:首先,它會檢查 manifest 檔案是否存在,以及是否為使用某個特定日期。如果檔案不存在,或者不是使用某個特定日期,那麼就使用「rand() % 1800000 + 當前時間 + 604800」這道公式來產生時間戳記 (其中 604,800 代表 7 天)。日期計算出來之後,惡意程式接著執行其他行為。

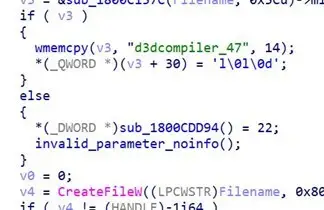

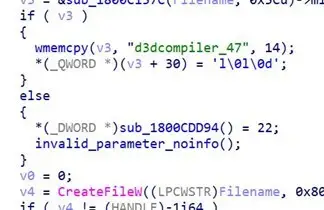

3CXDesktopApp.exe 執行時會載入木馬化或修改過的 ffmpeg.dll。此函式庫保留了原本的正常功能,但卻增加了一個惡意函式,用來讀取 d3dcompiler_47.dll 並搜尋其中一段加密後的 shellcode (位置在「fe ed fa ce」這個十六進位字串之後)。

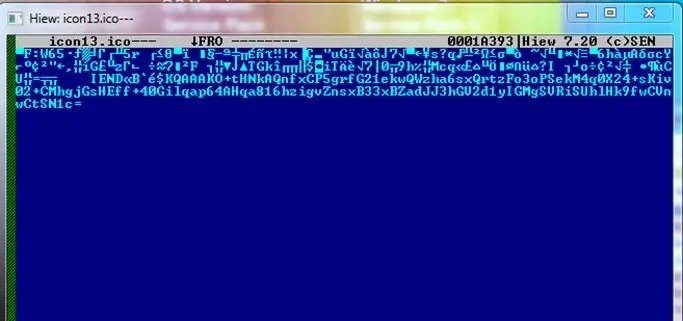

這段 shellcode 需使用 RC4 與金鑰「3jB(2bsG#@c7」來解密,接著 shellcode 試著連上 GitHub 儲存庫來讀取含有加密編碼 C&C 位址的 ICO 檔案,這些位址採用 Base64 編碼及 AES + GCM 加密並放在圖片最後。

這些 B64 字串看來是 shellcode 在下載其他惡意檔案時試圖連線的 C&C 網域。不過,由於 GitHub 儲存庫在本文撰寫時已經被下架,我們無法證實這些惡意檔案的真正用途。

前述說明適用於 Windows 版本,Mac 版本的行為大致相同,但只用到 Windows 版本的其中某些 C&C 網域。

潛在的衝擊為何?

由於該軟體在企業內使用廣泛,而且對其通訊系統相當重要,因此駭客可能對使用此軟體的企業造成重大傷害 (例如監控或重導內部與外部通訊)。

企業可以做些什麼?

凡是有潛在危險的企業,最好立即停用該軟體含有漏洞的版本,並在廠商釋出修補更新時立即套用,或採取一些替代方案來避開此問題。此外,IT 與資安團隊也應掃描一下自己是否正在使用含有漏洞的二進位檔案與程式版本,並監控 3CX 的處理程序是否出現異常行為,尤其是 C&C 流量。

此外,開啟資安產品的行為監控功能也有助於偵測系統上是否存在著這起攻擊。

入侵指標 (IoC)

| SHA256 | 檔案名稱 | 趨勢科技偵測名稱 |

| dde03348075512796241389dfea5560c20a3d2a2eac95c894e7bbed5e85a0acc Installer: aa124a4b4df12b34e74ee7f6c683b2ebec4ce9a8edcf9be345823b4fdcf5d868 |

3cxdesktopapp-18.12.407.msi (Windows) | Trojan.Win64.DEEFFACE.A |

| fad482ded2e25ce9e1dd3d3ecc3227af714bdfbbde04347dbc1b21d6a3670405 Installer:59e1edf4d82fae4978e97512b0331b7eb21dd4b838b850ba46794d9c7a2c0983 |

(Windows) | Trojan.Win64.DEEFFACE.A |

| c485674ee63ec8d4e8fde9800788175a8b02d3f9416d0e763360fff7f8eb4e02 | ffmpeg.dll | Trojan.Win64.DEEFFACE.A |

| 7986bbaee8940da11ce089383521ab420c443ab7b15ed42aed91fd31ce833896 | ffmpeg.dll | Trojan.Win64.DEEFFACE.A |

| 11be1803e2e307b647a8a7e02d128335c448ff741bf06bf52b332e0bbf423b03 | d3dcompiler.dll | Trojan.Win64.DEEFFACE.A |

| 4e08e4ffc699e0a1de4a5225a0b4920933fbb9cf123cde33e1674fde6d61444f | Trojan.Win32.DEEFFACE.ICO |

以下是 Mac 系統的入侵指標 (IoC):

| SHA256 | 檔案名稱 | 趨勢科技偵測名稱 |

| 5a017652531eebfcef7011c37a04f11621d89084f8f9507201f071ce359bea3f | 3CX Desktop App-darwin-x64-18.11.1213.zip | libffmpeg.dylib 的子 Mach-O 檔案。 |

| 5407cda7d3a75e7b1e030b1f33337a56f293578ffa8b3ae19c671051ed314290 | 3CXDesktopApp-18.11.1213.dmg | libffmpeg.dylib 的子 Mach-O 檔案。 |

| fee4f9dabc094df24d83ec1a8c4e4ff573e5d9973caa676f58086c99561382d7 | libffmpeg.dylib | libffmpeg.dylib 的子 Mach-O 檔案。 |

| a14deb30d47670485dbdf100e7a89e0e56b186aa0b22a39a3f74e0012f29d956 | libffmpeg.dylib 的子 Mach-O 檔案。 | libffmpeg.dylib 的子 Mach-O 檔案。 |

| 5009c7d1590c1f8c05827122172583ddf924c53b55a46826abf66da46725505a | libffmpeg.dylib 的子 Mach-O 檔案。 | libffmpeg.dylib 的子 Mach-O 檔案。 |

| e6bbc33815b9f20b0cf832d7401dd893fbc467c800728b5891336706da0dbce | 3CXDesktopApp-18.12.416.dmg | libffmpeg.dylib 的子 Mach-O 檔案。 |

| a64fa9f1c76457ecc58402142a8728ce34ccba378c17318b3340083eeb7acc67 | libffmpeg.dylib | libffmpeg.dylib 的子 Mach-O 檔案。 |

| 4723b610a86b1eda85fb914216fc75044a910f4f744f56f8dbff83ee62a86ab | libffmpeg.dylib 的子 Mach-O 檔案。 | libffmpeg.dylib 的子 Mach-O 檔案。 |

| 87c5d0c93b80acf61d24e7aaf0faae231ab507ca45483ad3d441b5d1acebc43c | libffmpeg.dylib 的子 Mach-O 檔案。 | libffmpeg.dylib 的子 Mach-O 檔案。 |

趨勢科技網站信譽評等服務 (WRS) 目前已能攔截以下網域:

- · akamaicontainer[.]com

- · akamaitechcloudservices[.]com

- · azuredeploystore[.]com

- · azureonlinecloud[.]com

- · ·azureonlinestorage[.]com

- · dunamistrd[.]com

- · glcloudservice[.]com

- · journalide[.]org

- · msedgepackageinfo[.]com

- · msstorageazure[.]com

- · msstorageboxes[.]com

- · officeaddons[.]com

- · officestoragebox[.]com

- · pbxcloudeservices[.]com

- · pbxphonenetwork[.]com

- · pbxsources[.]com

- · qwepoi123098[.]com

- · sbmsa[.]wiki

- · sourceslabs[.]com

- · visualstudiofactory[.]com

- zacharryblogs[.]com

適用於端點、伺服器 (如 Apex One、Worry-Free Business Security Services、Worry-Free Business Security Standard/Advanced、具備惡意程式掃描功能的 Deep Security 等等)、郵件及閘道 (如 Cloud App Security、ScanMail for Exchange、IMSVA) 的趨勢科技惡意程式偵測病毒碼:

- 從趨勢科技雲端智慧掃描病毒碼 TBL 21474.200.40 版本起,此應用程式已知的木馬化版本偵測名稱皆為:Trojan Win64.DEEFFACE.A。

◉原文出處:Preventing and Detecting Attacks Involving 3CX Desktop App