攻擊手法:

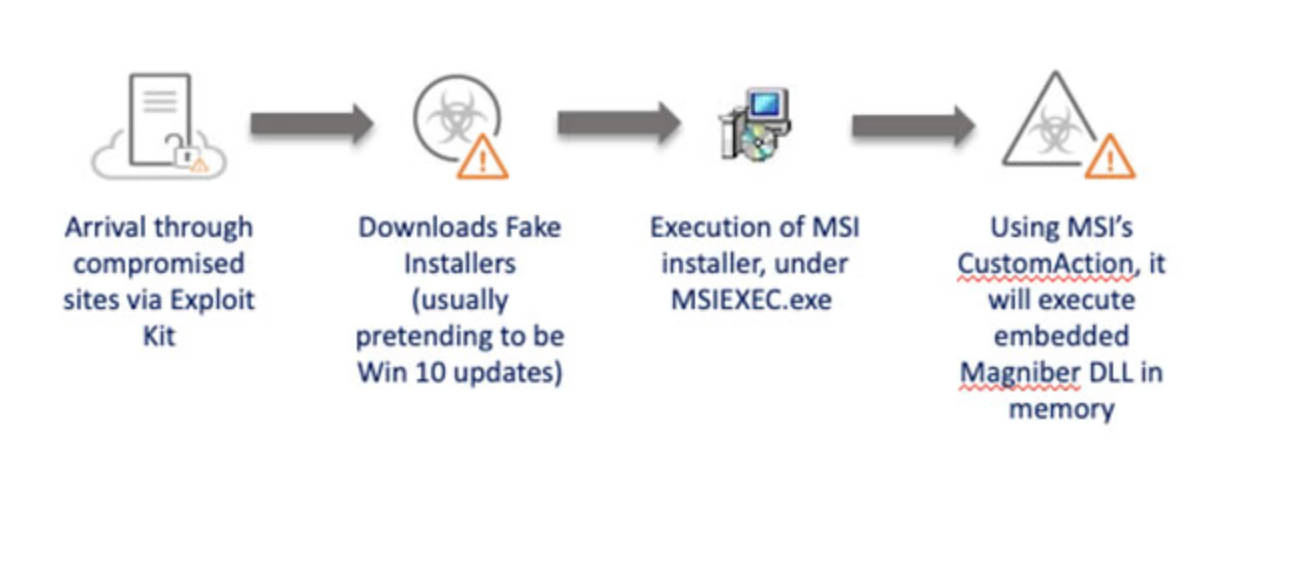

此類攻擊手法主要透過以下幾個步驟:

- 入侵正常網站之後,上傳惡意程式,或透過惡意廣告進行擴散。或是將惡意程式放置在非常規的網站中。

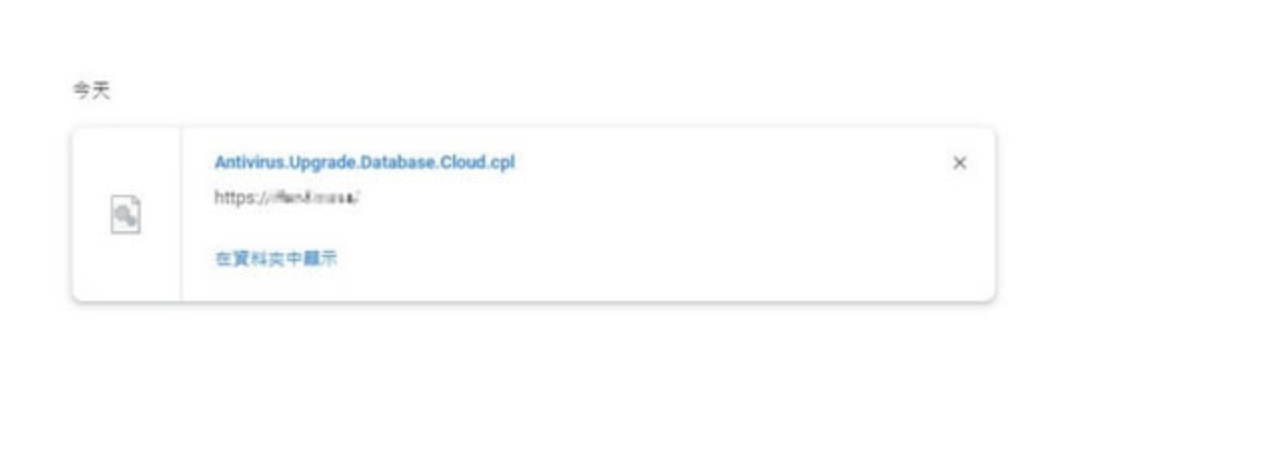

- 當用戶瀏覽影音串流網頁時,吸引受害者下載偽冒的Installer安裝程式的下載(通常會偽裝成Windows 10的更新檔案)或,是Windows控制台項目的檔案CPL(通常會偽裝成防毒軟體的更新檔案)。

- 透過執行MSIEXEC.exe進行上述MSI檔案的安裝,或是透過Control.exe執行控制台項目的CPL檔案。

趨勢科技已將該勒索病毒偵測為

- Ransom.Win64.MAGNIBER.YNCGK

- Ransom.Win64.MAGNIBER.J

- Ransom.Win64.MAGNIBER.SMYXCD1

- Trojan.Win64.INJECTOR.AN

- Ransom.5C670FAC

- TROJ_FRS.VSNTGQ22

- Troj.Win32.TRX.XXPE50FFF059

建議用戶維持病毒碼正常更新(病毒碼17.711.00或以上)。同時,趨勢科技先前就曾提出警告,一些合法的工具將廣泛遭到駭客利用,這些工具不僅將成為勒索病毒攻擊的幫兇,更會讓駭客手法不容易發現。對企業的資安防護機制會是個嚴峻的挑戰,讓管理者更難以掌握威脅全貌察覺攻擊的存在。

◾延伸閱讀:上膛的武器落入壞人手中:合法工具變成勒索病毒的超級武器

防護建議 :

- 確認所有軟體與作業系統安全性更新的來源與方式,避免執行不明來源的檔案。

- 請檢視並加強網路存取控制嚴謹程度,若可能建議以正向表列方式,僅允許用戶端存取可連接網站的類別,關閉其他非必要對外網路服務,例如影音串流網站等。

- 啟用趨勢科技Web Reputation Service(WRS)防護功能將防護等級設定為”高”,並且勾選啟用”未測試的URL” 。

🔴請注意:由於駭客會將惡意程式放置在非常規的網站藉此規避資安產品檢查,開啟“未測試的URL”可以有效阻絕此類攻擊,但可能會影響使用者瀏覽網頁的體驗(例如部分網頁內容可能無法正常開啟),建議先做小規模測試確認無影響公司正常營運後再開啟此功能。

- 限縮高權限的管理者帳號(Domain Admins、Enterprise Admins、本機管理員等)的登入來源與登入方式,例如限制Domain Admins群組帳號僅允許安全的管理主機登入。

- 檢視重要伺服器或電腦上是否出現異常的工作排程、異常檔案。

- 在HTTP閘道阻擋副檔名為 .msi 與 .cpl 檔案的下載。

- 善用DDI以及Deep Security監控及過濾網路中出現的可疑內網擴散等活動。

- 部署多層次資安防護機制解決方案,除了端點防護解決方案以外,進階沙箱分析隔離不明檔案,應用程式控管與行為監控則可防止可以檔案執行,並避免系統遭到未經授權的變更。

- 勒索病毒攻擊手法日新月異防不勝防,務必以三二一原則妥善備份重要檔案(三份備份,分別存放在兩種不同類型的裝置,一份放在異地或安全地點)

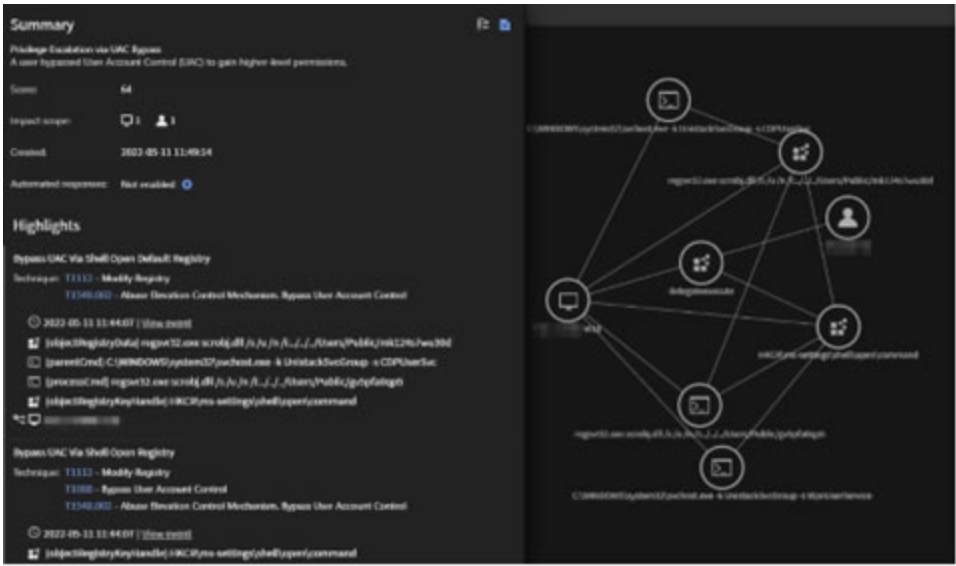

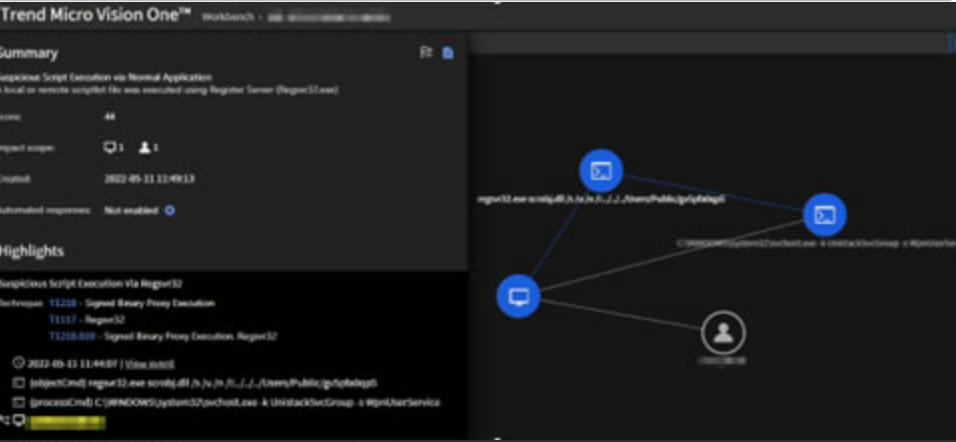

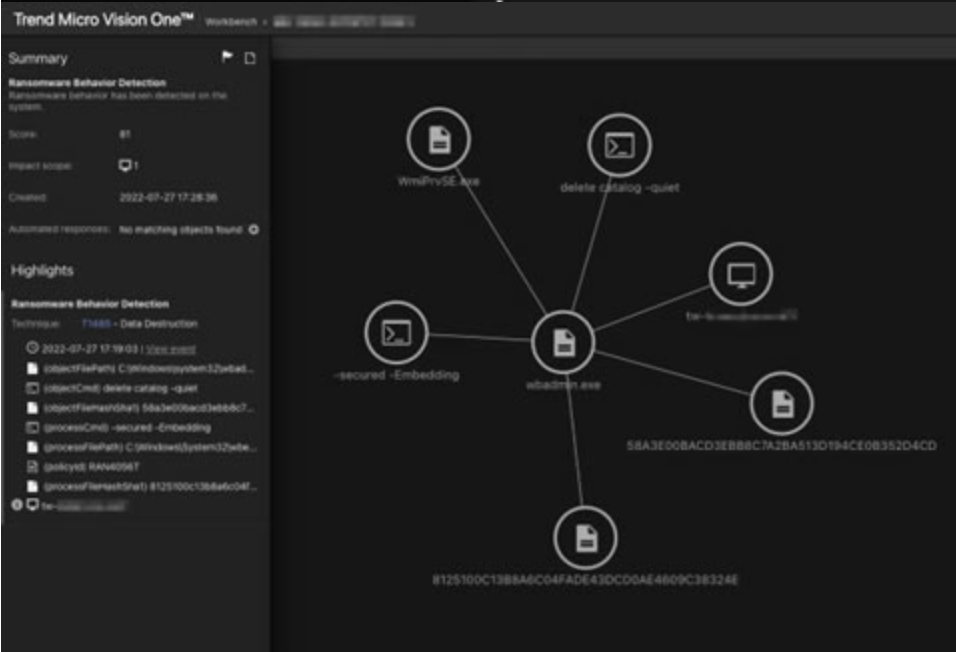

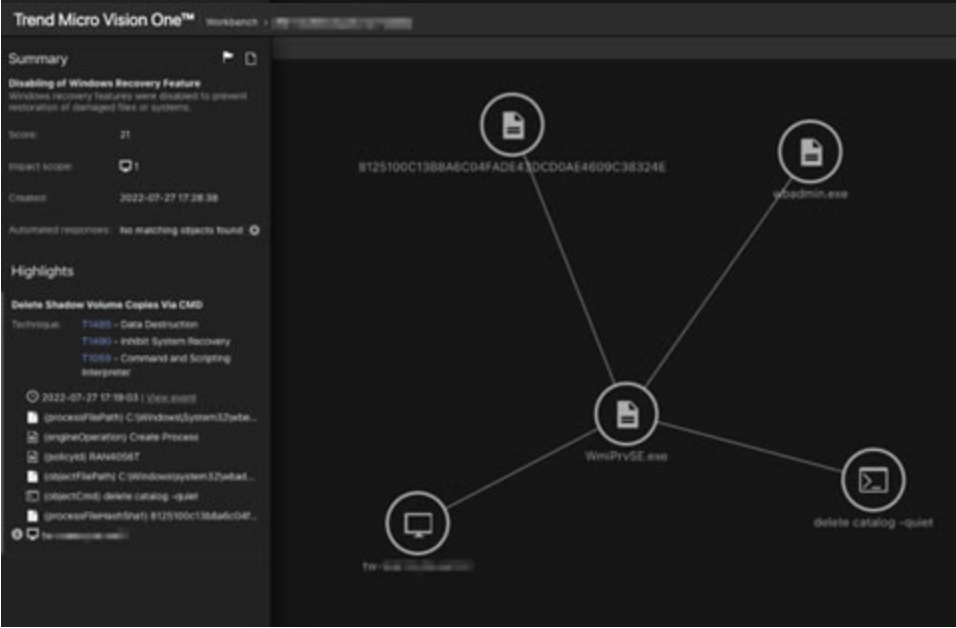

透過Vision One檢查異常攻擊事件:

透過趨勢科技Vision One並搭配XDR功能可檢查這一類攻擊的可疑活動。

進入Workbench之後,檢查是否有下列異常攻擊事項:

- “Privileage Escalation via UAC Bypass”

- ”Suspicious Script Execution via Normal Application”

- ”Ransomware Behavior Detection”

- ”Disable of Windows Recovery Feature”

趨勢科技企業用戶,若需要進一步的協助,可連繫趨勢科技技術支援部門 Trend Micro Technical Support.

Tags