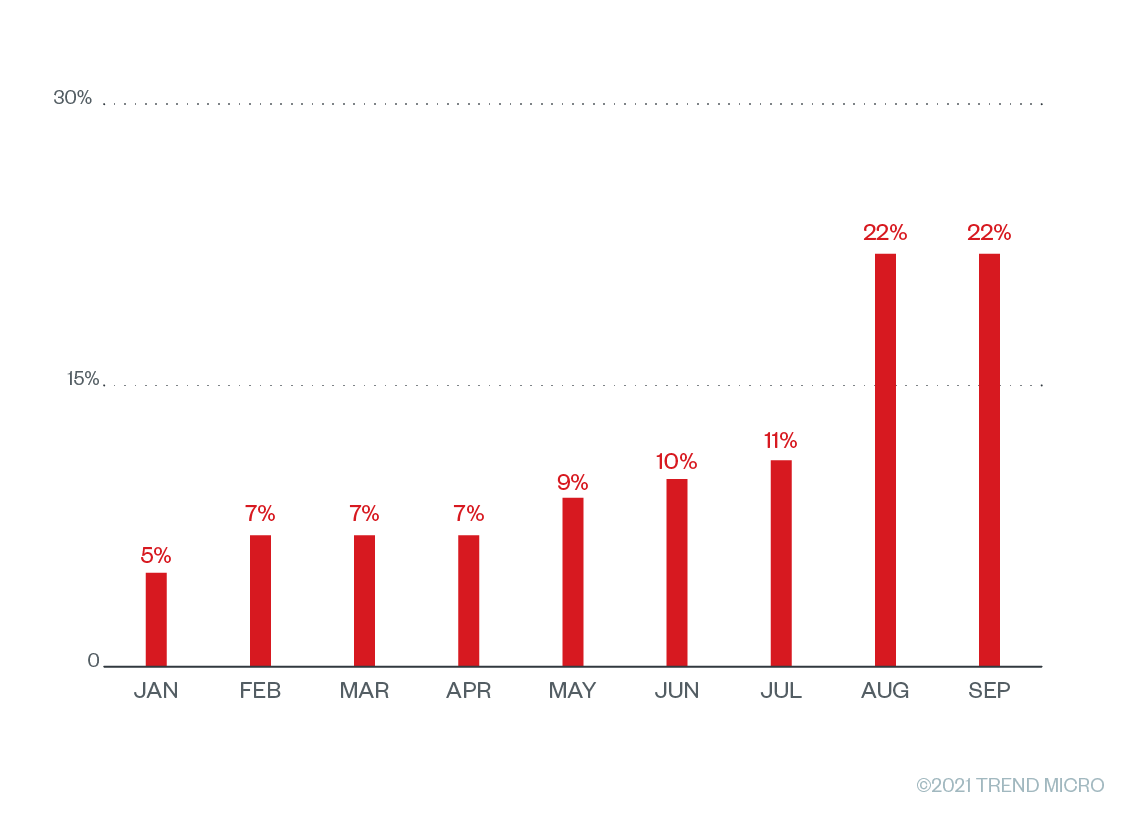

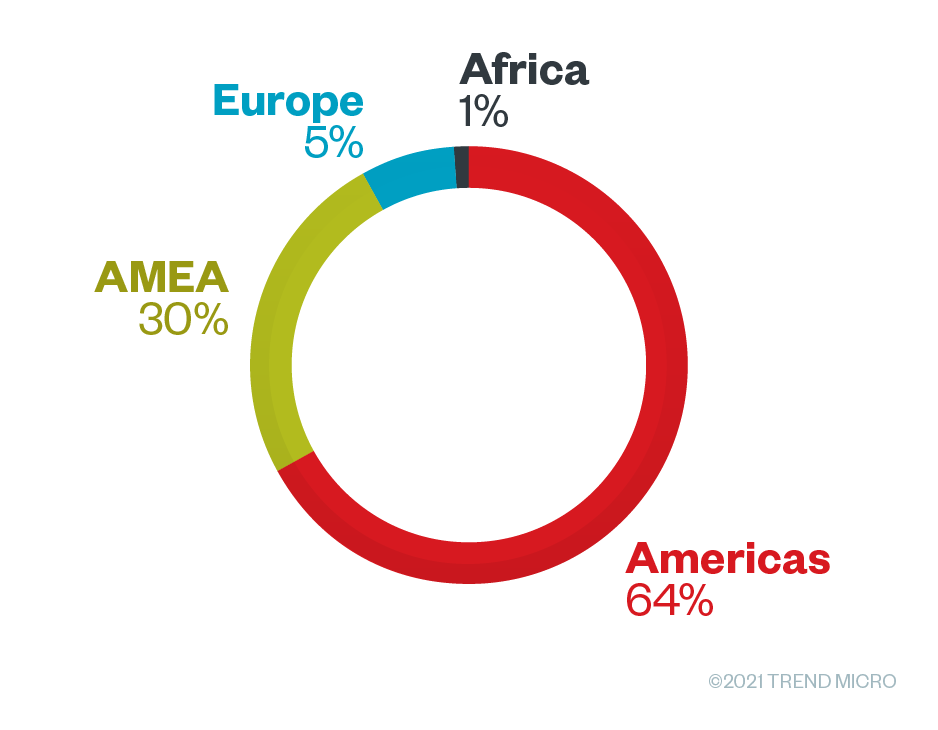

趨勢科技一直有在持續觀察這股穩定的成長趨勢,但它在 8 月份突然竄升,也因此特別引起我們注意。有別於過去幾年變臉詐騙大多假冒企業高階主管或最高管理階層,我們發現變臉詐騙出現一種趨勢是專門冒用一般員工的姓名。這類假冒一般員工身分的危險郵件數量突然暴增,而其手法大多是誘騙受害人進行銀行轉帳、變更薪資轉帳帳戶,或騙取其他企業相關資訊。今年第 1 季我們針對趨勢科技 Cloud App Security 雲端應用程式防護推出了「姓名冒用」(Display Name Spoofing) 變臉詐騙偵測技術來解決這項問題。隨後,我們就在美洲地區偵測到最多的變臉詐騙。

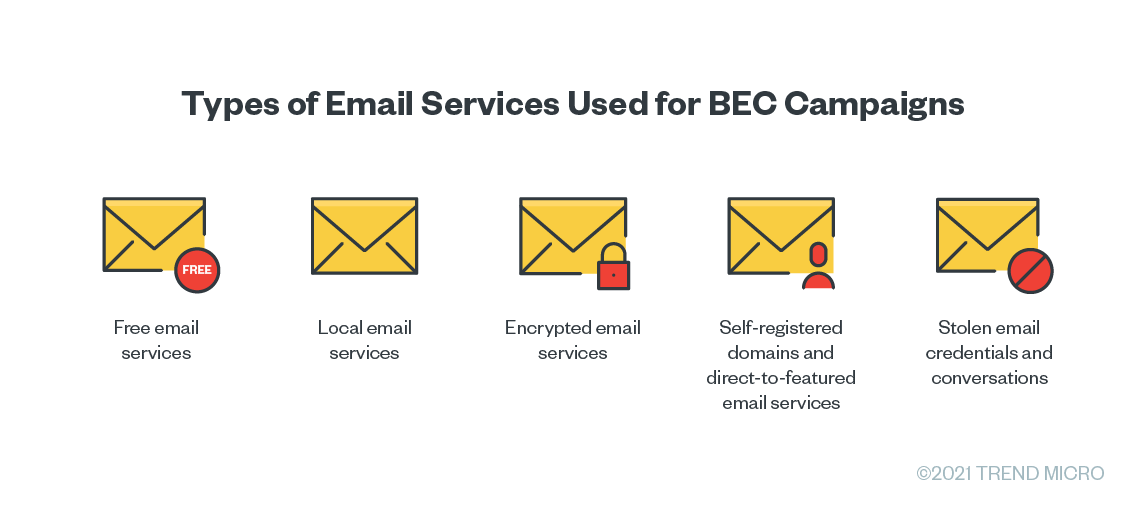

變臉詐騙是一種以電子郵件為管道並充分利用一般使用者皆使用電子郵件來處理日常事務的一種網路詐騙,我們發現,變臉詐騙集團目前主要運用的電子郵件服務有五種。在我們監控變臉詐騙活動的過程中,我們也發現,變臉詐騙集團會長時間使用相同的管道和技巧,而非只用於一次的攻擊行動,這樣他們才能追蹤被假冒或被詐騙的受害人是否有反映任何問題。同時,我們也觀察了詐騙集團使用何種關鍵字與網域名稱來欺騙受害人,以及收件人在收到郵件時應特別留意哪些變臉詐騙徵兆。

變臉詐騙集團使用的五種電子郵件服務

我們分析了變臉詐騙集團習慣使用的電子郵件服務以及攻擊技巧。

1.免費電子郵件服務:最愛 Gmail、Hotmail 及 Outlook

根據我們觀察,變臉詐騙集團偏愛使用一些全球知名的免費電子郵件服務,因為進入門檻較低,此外,且這類服務的品質以及對使用者的保障也較值得信賴,而且還有可用的工具來大量建立帳號,方便駭客建立很多的帳號。我們發現 Gmail、Hotmail 及 Outlook 是變臉詐騙集團最愛的三大電子郵件服務。

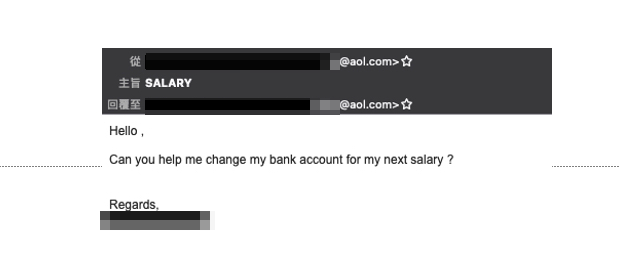

這些服務讓變臉詐騙集團很容易冒用大型企業員工的姓名及個人的電子郵件地址。駭客的典型作法是冒用員工的個人電子郵件地址發信給公司,要求變更其薪資轉帳銀行帳號。

10個常見的Gmail執行長(CEO)變臉詐騙電子帳號

此外,我們也發現,有些執行長 (CEO) 變臉詐騙會使用一些像「office」、「president」、「chief」、「director」等高階職務名稱為電子郵件帳號的使用者名稱。在我們觀察的這段期間,Gmail似乎是所有免費電子郵件服務當中最受變臉詐騙集團青睞的。以下列出 10 個常見的電子郵件地址範例:

- chiefexecutiveoffice <BLOCKED> [@]gmail.com

- chiefexecutiveofficer <BLOCKED> [@]gmail.com

- directorexecutiveofficer <BLOCKED> [@]gmail.com

- officepresident <BLOCKED> [@]gmail.com

- officepro <BLOCKED> [@]gmail.com

- officeproject <BLOCKED> [@]gmail.com

- officework <BLOCKED> [@]gmail.com

- offshoreoffice <BLOCKED> [@]gmail.com

- presidentoffice <BLOCKED> [@]gmail.com

- rev.office <BLOCKED> [@]gmail.com

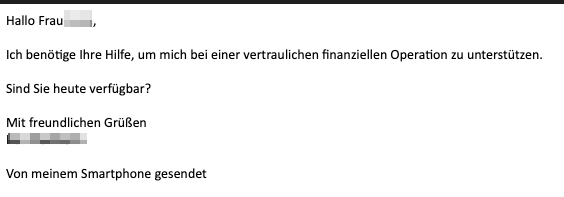

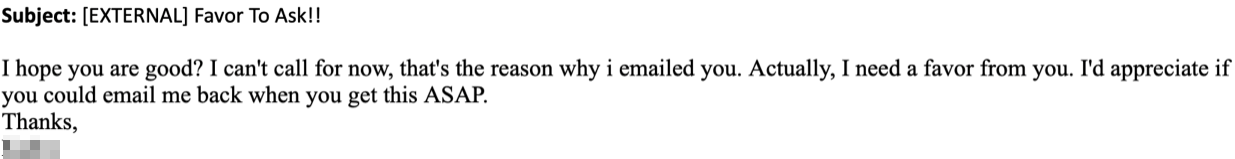

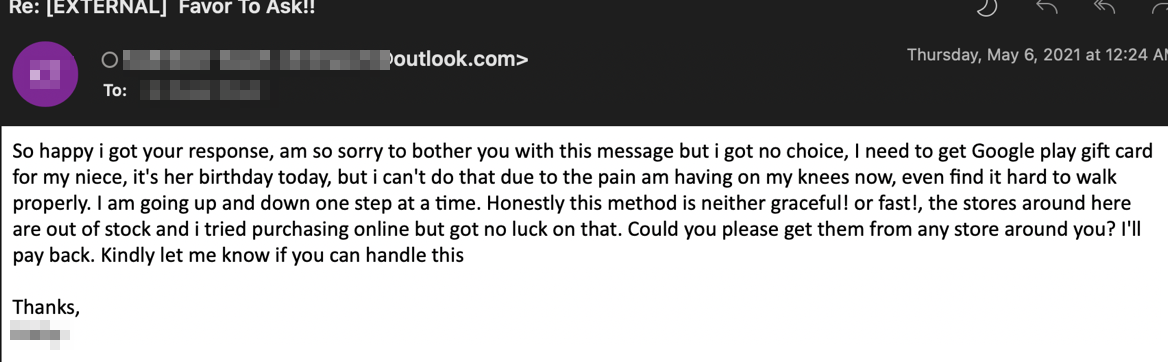

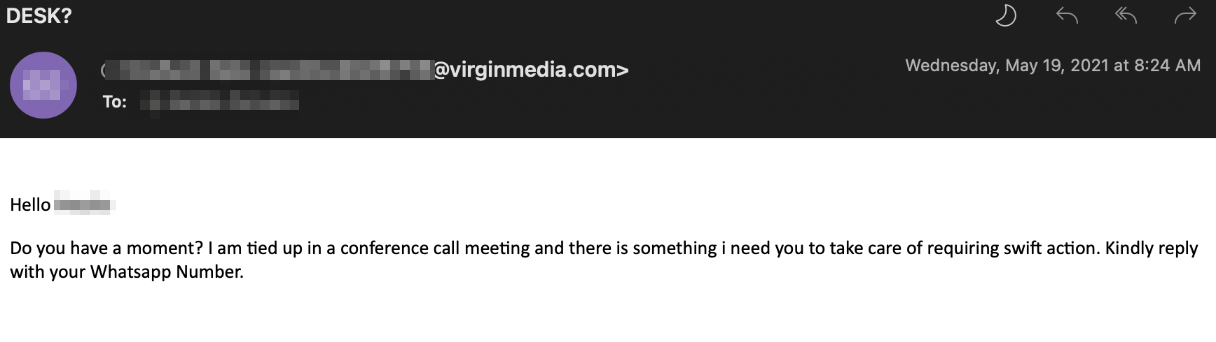

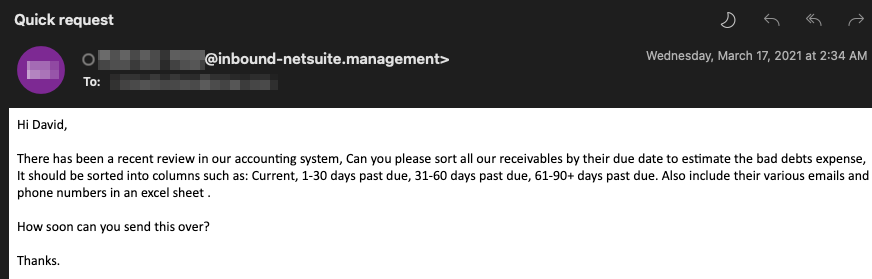

至於變臉詐騙郵件的內容,一般都是要求收件人執行一些金融相關作業或匯款至某個帳戶。但也有歹徒會採取較委婉的作法,先詢問收件人是否能幫個忙,如果得到收件人的回覆,那就表示收件人已經相信寄件人的身分。

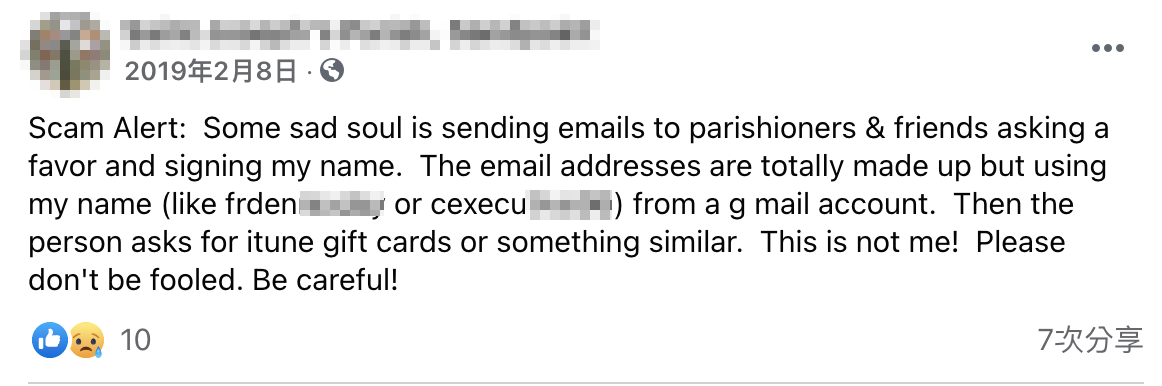

此外我們也發現,有些變臉詐騙郵件的地址只存在幾天,但有些則長達數年。例如,「cexecutive9<BLOCKED>[@]gmail.com」這個電子郵件帳號就存在了三年以上,我們在 2018 上半年偵測到來自這個郵件地址的變臉詐騙郵件,過了三年多之後,我們還持續看到來自這個郵件地址的變臉詐騙郵件。而且,我們也在社群媒體上看到有使用者抱怨收到來自該址的電子郵件詐騙。

2.區域性電子郵件服務

有些電子郵件服務是屬於區域性的電子郵件服務,變臉詐騙集團也經常使用這類服務來從事變臉詐騙攻擊 (使用遭到外洩的登入憑證或建立新的帳號)。我們在 15 個國家以上都有發現這類使用區域性電子郵件服務的變臉詐騙,包括:美國、英國、德國、捷克、波蘭、紐西蘭、南韓、烏克蘭、俄羅斯、葡萄牙、澳洲、挪威、義大利、法國及加拿大。表 1 列出我們偵測到的五個區域性電子郵件服務和變臉詐騙電子郵件寄件人帳號:

| 國家 | 電子郵件服務 | 變臉詐騙子郵件地址 |

| 英國 | virginmedia.com | officelink <BLOCKED> [@]virginmedia.com |

| 美國 | optimum.net | ceo <BLOCKED> [@]optimum.net |

| 捷克 | seznam.cz | officeport <BLOCKED> [@]seznam.cz |

| 德國 | mail.com | officeonlyme <BLOCKED> [@]mail.com |

| 南韓 | naver.com | mail_ceoofficial <BLOCKED> [@]naver.com |

| 表 1:歹徒使用的區域性免費電子郵件服務與變臉詐騙電子郵件地址的範例。 | ||

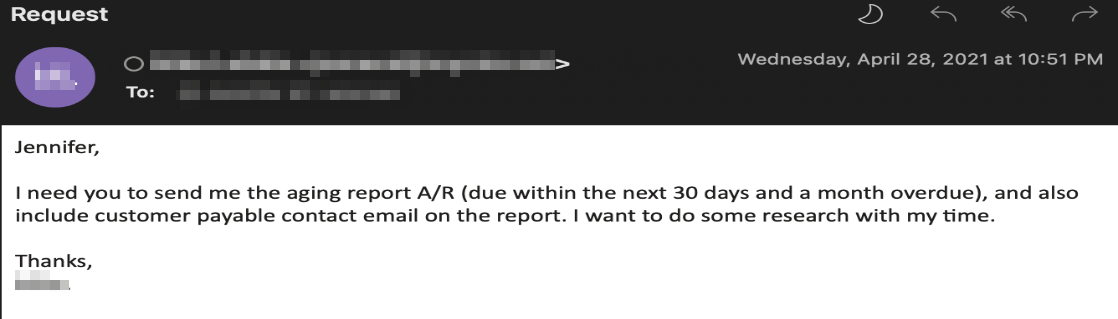

我們發現,變臉詐騙集團對於受害者的聯絡資訊或來自公司的資料 (如 應收帳款報表) 都有興趣。他們會試圖從受害者蒐集各種資訊,以便用於其他社交工程(social engineering )攻擊。

3.加密電子郵件服務-將實際的電子郵件地址 (ceoof<BLOCKED>[@]protonmail.com) 暗藏在「Reply-to」欄位,一回信詐騙集團就接收

如同其他犯罪集團一樣,變臉詐騙集團也希望能隱藏自己的足跡以防止被任何系統追蹤。加密電子郵件服務能提供更好的隱私與機密性,相較於其他電子郵件服務,其資安功能也更強。我們發現變臉詐騙集團也會使用加密電子郵件服務,以下列出幾個範例:

| 加密電子郵件服務 | 變臉詐騙子郵件地址範例 |

| Protonmail | officeiccon <BLOCKED> [@]protonmail.com |

| Tutanota | eye.adimn <BLOCKED> [@]tutanota.com |

| Criptext.com | iphone <BLOCKED> [@]criptext.com |

| 表 2:變臉詐騙使用的加密電子郵件服務範例。 | |

這些電子郵件地址不僅會出現在郵件標頭的「From」(寄件人) 欄位,有時也會出現在「Reply-to」(回覆地址) 欄位。像變臉詐騙這樣的詐騙郵件常用的一種技巧就是偽造「From」欄位,讓郵件看似來自正常的寄件人,然後再將詐騙集團真正的郵件地址暗藏在「Reply-to」欄位中。當使用者在郵件軟體中直接點選回信按鈕來回覆信件時,郵件軟體會自動使用 Reply-to 欄位中的地址來當成收件人地址 (但一般受害人並不知道這點),如此一來,變臉詐騙集團就收到受害人的回覆,接著再繼續聯繫受害人。圖 11 中的範例顯示變臉詐騙集團將其實際的電子郵件地址 (ceoof<BLOCKED>[@]protonmail.com) 暗藏在「Reply-to」欄位。

4.註冊自己的網域和提供轉寄功能的電子郵件服務

除了使用全球知名的電子郵件服務之外,變臉詐騙集團有時也會註冊自己的網域。這樣做,對詐騙集團有兩項好處:

1. 他們可以註冊一些跟知名企業很像的網域來騙過受害人,詐騙集團會註冊一些跟知名網域很像的網域,只不過稍微變換了某些字元。一些常見的技巧包括將某些英文字母和數字互換:

- l (小寫 L)、I (大寫 i) 跟數字 1 互換,例如:example.com、exampIe.com 跟 examp1e.com

- o 跟 0 互換,例如:trendmicro.com 跟 trendmicr0.com

- d 跟 cl 互換,例如:trendmicro.com 跟 trenclmicro.com

- m 跟 rn 互換,例如:example.com 跟 exarnple.com

- i 跟 j 互換,例如:trendmicro.com 跟 trendmjcro.com

- g 跟 q 互換

- u 跟 v 互換

- w 跟 vv 互換

或者,使用連字號 (-) 跟英文句點 (.) 來將一個字斷開,或者多加一個後綴代碼 (例如國碼),例如:example.com 變成了 example-tw.com。這項技巧也經常用於網路釣魚詐騙以及其他電子郵件詐騙,而且屢試不爽。

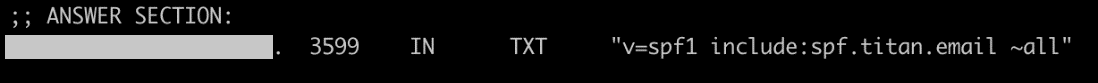

2. 在發信給受害者時操弄電子郵件的認證結果,例如:Sender Policy Framework (SPF) 或 DomainKeys Identified Mail (DKIM) 認證。

雖然 SPF 或 DKIM 驗證通過 (spf=pass 或 dkim=pass) 並不代表該電子郵件沒有威脅,但卻會給人一種寄件人合法的印象,進而取得收件人的信任,甚至騙過某些詐騙防護產品。

5.竊取電子郵件登入憑證與攔截電子郵件對話串

變臉詐騙集團還會利用一些已遭駭入的電子郵件帳號來發信。在大多數使用這項技巧的情況下,詐騙集團會發送一波垃圾郵件並附上惡意檔案以便在受害系統上植入一些惡意程式,例如鍵盤側錄程式、 Lokibot 資訊竊盜木馬程式、 Fareit、 Remcos 木馬程式,以及 Negasteal (亦稱 Agent Tesla)。這些惡意程式可竊取某些應用程式 (如瀏覽器、SMTP、FTP、VPN) 或電腦上儲存的登入憑證。駭客會搜刮各種登入憑證,然後用來試圖登入使用者的信箱或網頁郵件。一旦登入成功,就可以用該帳號來發送變臉詐騙郵件。

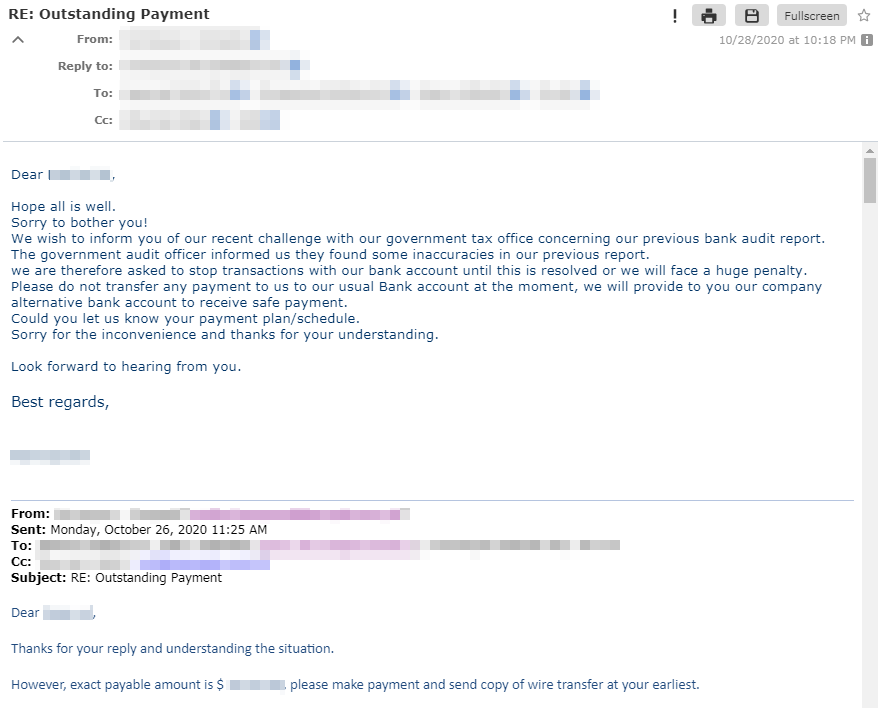

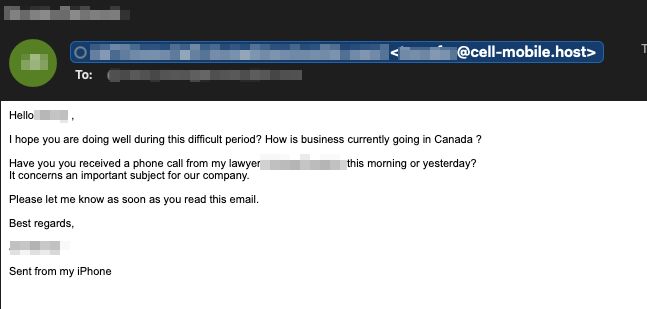

此外,變臉詐騙集團還可以在被駭的電子郵件帳號中尋找看看有沒有跟財務和購物相關的電子郵件對話記錄,也許可找到一些訂單跟發票之類的。如果有,他們就會建立假的電子郵件帳號,然後撰寫一封回覆對話串的郵件來攔截接下來的對話,而他們回覆的對象通常是一些供應商。像這樣的手法也稱為中間人攻擊 (MiTM)。在這類案例中,變臉詐騙集團會仔細研究其鎖定的目標,甚至可能會入侵該公司的電子郵件服務。他們還會在原始的電子郵件對話串當中尋找一些警戒心較低的供應商或其他相關的收件人。

不但如此,變臉詐騙集團還會在假冒的電子郵件中使用跟受害者姓名或公司名稱很像的使用者名稱。在我們看到的幾個案例中,歹徒在電子郵件中使用含有「god」代號的客製化使的用者名稱,並將郵件帳號列在郵件副本 (CC) 的發送對象中。

- <BLOCKED>mygod@mail.com

- godpls<BLOCKED>@mail.com

- <BLOCKED>foods@post.com

- <BLOCKED>elco@dr.com

- <BLOCKED>pala@dr.com

- <BLOCKED>zado@dr.com

- nicola<BLOCKED>@dr.com

- <BLOCKED>com-int@dr.com

- ire<BLOCKED>@asia.com

- julien<BLOCKED>@mail.com

變臉詐騙集團有時會租用虛擬私人伺服器 (VPS) 並搭配 SMTP 和遠端桌面 (RDP) 服務,他們還會使用電子郵件行銷軟體 (如 Gammadyne Mailer) 來製作垃圾郵件,然後發送給上千個電子郵件地址。這些郵件地址有時是透過一些工具搜刮而來 (如 Email Extractor Lite),有時是之前的垃圾郵件攻擊行動所遺留下來。駭客會檢查資訊竊取程式的記錄檔,找到他們有興趣的電子郵件伺服器,其中就可能包含了一些採購訂單的對話串。接下來他們就會攔截電子郵件對話串、建立假的電子郵件帳號,並在接下來的對話中發動變臉詐騙攻擊。另一種方法是,篡改受害者發票上的收款銀行帳號,將它改成詐騙集團自己的帳號。如此一來,對方一旦透過轉帳付款,錢就會直接進入犯罪集團的口袋。

關鍵字與網域命名方式

我們發現變臉詐騙集團習慣使用某些關鍵字和網域命名方式,以下提供幾個範例並逐一說明。

1.較長且用連字號 (-) 連接的網域名稱。

有一些位於非洲的變臉詐騙網域似乎偏愛較長的名稱,並使用一些常用字來註冊頂層網域 (TLD),例如:「[.]management」、「[.]work」、「[.]one」。某些網域甚至還使用連字號 (-) 來串連一些常用字,例如:「management」、「mail」、「office」、「reply」、「secure」等等。以下列出一些我們見過的範例:

- admin-office-mail-server-ssl0.management

- reply-netsuite-mails.management

- system-mail-protection-outlook.management

- replys-mail-netsuite-com.management

- systerm-proctection-outlook.management

- mails-officesslappssecure-serversportal-execs.management

- reply-workplace-secure-protection-management-office.one

- servermail-reply-office-works-secure-protecty-inbound-netsuite.one

- office-xlsx-appspts-management-worksmailxls-cs.rest

- office-mails-appsslz-workmail-management.work

2.使用電信業關鍵字

還有一些變臉詐騙集團會註冊一些使用電信業相關字眼的網域,例如:「5g」、「4g」、「mobile」、「network」及「wireless」。此外,有時候也會使用電信廠商的名稱,如:「Verizon」和「T-Mobile」。而且也經常利用連字號來製造各種不同組合:

- 5g-verizou.com

- network-sprint.biz

- sprint-mobile.net

- mobile-celldata.online.

- verizon-private-wireless.com

- reply-tmobile.com

- tmobilecellular.space

- 5g-tmobile.com

- t-mobile4g-us.com

- verizone4g-device.com

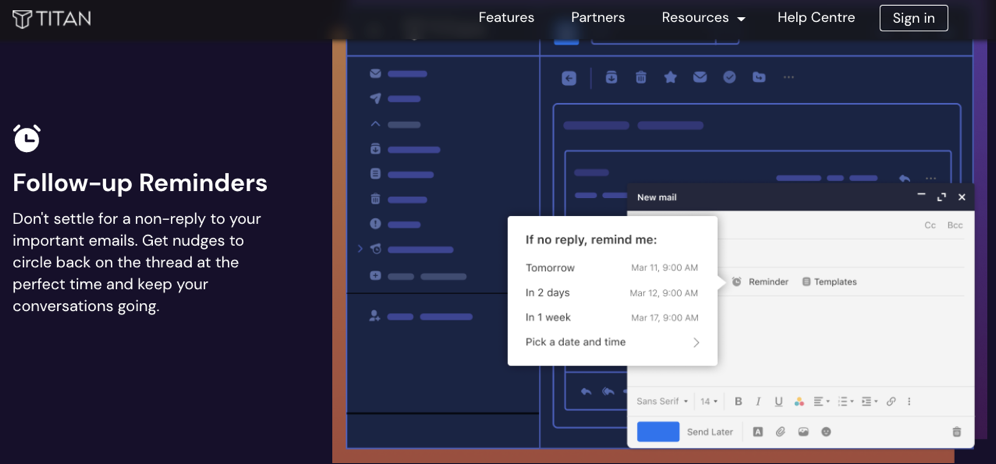

當我們在追查使用電信相關網域名稱的變臉詐騙郵件時,我們發現其電子郵件基礎架構 (透過網域的 DNS MX 記錄) 會使用到一些商用的電子郵件服務,如:Google Workspace (aspmx.l.google.com) 與 Titan[.]email。這些商用電子郵件服務提供了一些電子郵件追蹤、預約發信、後續提醒等等的進階功能,所以,變臉詐騙集團應該也是利用這些服務來改善其日常作業。

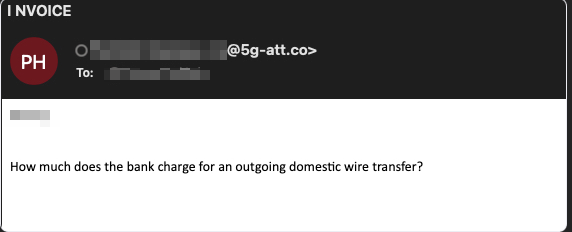

主旨「INVOICE」變成了「I NVOICE」,目的原來是…

下圖顯示一個變臉詐騙郵件範例,此範例的主旨當中刻意插入了一些額外的空白,讓「INVOICE」這個字變成了「I NVOICE」,藉此躲避一些利用關鍵字規則來過濾垃圾郵件的防護產品。類似的技巧也曾出現在一些性愛勒索與網路釣魚詐騙電子郵件。

結論

網路釣魚(Phishing)和變臉詐騙攻擊 (Business Email Compromise, BEC)跟一般的網路犯罪不同之處在於它們是專門針對特定收件人而量身訂做,因此有時不易偵測。變臉詐騙集團的目標是要駭入電子郵件帳號來竊取財務資料或一些與企業營運相關的其他資訊,有了這些資訊,詐騙集團就能輕易從事其他犯罪活動。從我們提供的範例可以看出,這類詐騙郵件本身並無一些典型的惡意程式附件檔案。所以,傳統的資安解決方案無法防範這類攻擊駭入使用者的帳號和系統。

根據我們觀察,變臉詐騙不僅會攻擊企業的重要人員,也會攻擊一些在社群媒體上 (如 LinkedIn) 提供詳細個人資訊的任何員工。這些資訊可讓歹徒冒充企業的員工和合作夥伴,對企業造成重大的財務損失。

由於我們在觀察中發現變臉詐騙會使用一些專業的電子郵件服務,因此我們相信變臉詐騙集團未來還會繼續採用各種新式服務和工具來改善其作業流程,就像這些服務可以改善一般企業的營運一樣。未來美洲和歐洲仍將是這類詐騙的主要獲利來源,因為這兩地的企業採用遠距上班的情況越來越普遍,不論是企業本身或企業的託管服務供應商 (MSP) 皆是如此。企業及員工應採取一些措施來隨時提防變臉詐騙及其他電子郵件詐騙的風險:

- 員工教育及訓練:透過持續的資安教育來防範企業遭到駭客入侵。企業的所有人員 (從 CEO 到一般員工) 都必須了解各種詐騙類型的伎倆,以及當可能遇到詐騙時該怎麼處理。

- 透過其他管道進行確認:避免點選電子郵件中的連結或直接回覆電子郵件。所有會處理到機敏資訊的員工,都必須謹守相關的驗證流程,例如必須經過多人簽署,或是經由額外的程序進行確認。

- 仔細觀察所有電子郵件:留意任何可疑的郵件,例如:來自不明或可疑寄件人或網域的郵件、寫作風格可疑的郵件,或是要求緊急處理一些事務的郵件。將可疑郵件送交給資安團隊進行分析、追蹤或攔截。

趨勢科技解決方案

趨勢科技產品能協助中小企業及大型企業防範網路釣魚和變臉詐騙郵件。趨勢科技 Email Security 解決方案結合了先進的機器學習技術與專家規則,能分析郵件的標頭及內容來攔截變臉詐騙與其他電子郵件威脅。此外更支援 Sender Policy Framework (SPF)、DomainKeys Identified Mail (DKIM) 以及 Domain-based Message Authentication, Reporting and Conformance (DMARC) 來提供電子郵件來源驗證及認證。

趨勢科技 Cloud App Security 解決方案能改善 Microsoft Office 365 與其他雲端服務的安全性,藉由沙盒模擬環境來分析變臉詐騙及其他進階威脅的惡意程式。它使用 Writing Style DNA (寫作風格 DNA)、Display Name Spoofing (姓名冒用偵測)、High-Profile Domain (高風險網域) 等功能來偵測變臉詐騙,並採用電腦視覺技術來偵測專門騙取登入憑證的網路釣魚網站 (需啟用進階垃圾郵件防護)。此外還可保護雲端檔案分享,防範威脅與資料外洩,管制機敏資料的使用。

入侵指標 (IoC),如需完整的入侵指標,請參閱這份文字檔

原文出處:Analyzing Email Services Abused for Business Email Compromise