正當企業才要從 Log4Shell 漏洞 (CVE-2021-44228) 的震撼中回神過來,瞄準開放原始碼網站伺服器 (如 Apache HTTP Server) 的攻擊便席捲而來。駭客利用人們對網站伺服器的依賴來發動各種攻擊,例如:執行遠端程式碼 (RCE)、略過存取控管、阻斷服務 (DoS),甚至利用受害的伺服器在背後偷挖虛擬加密貨幣。

面對駭客的惡意活動,企業單靠及時修補系統仍稍嫌不足。邁入 2022 年,採用一套軟體組成元件分析 (SCA) 解決方案來發掘軟體供應鏈上每一層環節的問題,將是一項不可或缺的要素。

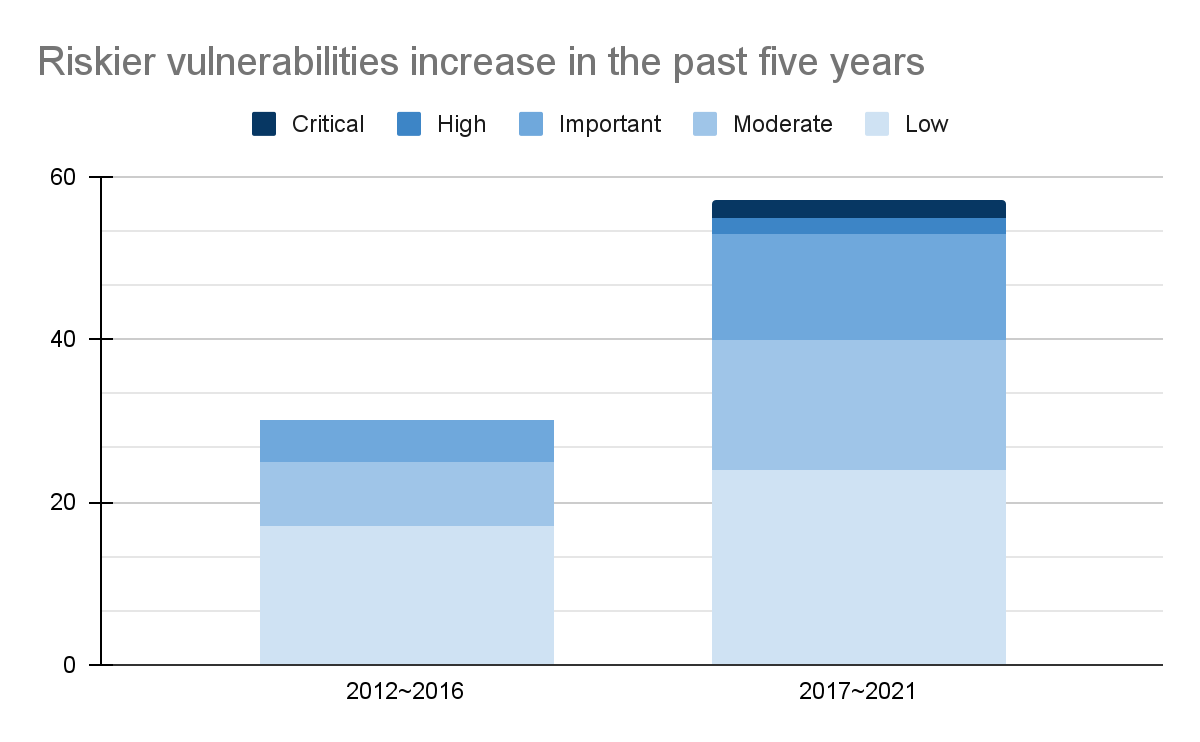

Apache HTTP Server 的漏洞從 2017 年起便不斷增加

過去五年當中,開放原始碼網站伺服器 (尤其是 Apache HTTP Server) 一直不斷遭到猛烈攻擊。相較於 Nginx (另一個相當流行的開放原始碼網站伺服器),Apache 在過去五年當中所新發現的漏洞數量最多,尤其是高風險的漏洞。

根據 Apache HTTP Server 網頁的資料,從 2012 至 2016 年,Apache HTTP Server 總共被發現了 31 個漏洞。但 2017 至 2021 年間卻竄升到 57 個。光是 2021 年就占了其中的 14 個,創下 17 年來的新高。

最重要的是,2021 下半年發現的兩個漏洞 (CVE-2021-42013 和 CVE-2021-41773) 被 Apache 自己的評分系統列為「重大」漏洞,而在這之前,Apache 從未有過該等級的漏洞。這些「重大」漏洞可能讓駭客從遠端在 Apache 伺服器上執行任意程式碼。此外,駭客還可使用蠕蟲來自動攻擊這些漏洞。

漏洞變成武器,資安風險升高

不僅 Apache HTTP Server 的漏洞增加,被駭客當成武器來使用的漏洞數量也變多。

在過去五年發現的 57 個漏洞當中,趨勢科技至少觀察到有 15 個漏洞已經被駭客當成武器來使用,經常出現在惡意攻擊當中。其中最常見的攻擊是阻斷服務 (DoS)、目錄瀏覽、伺服器端請求偽造 (SSRF) 以及遠端程式碼執行 (RCE)。事實證明,2021 年發現的幾個漏洞都是經常遭到攻擊的漏洞。

表 1:從 2017 年以來有 15 個漏洞已經被駭客變成了武器。

| CVE ID | CVSS3 評分 | 說明 |

| CVE-2021-42013 | 9.8 | 目錄瀏覽與遠端程式碼執行,Apache HTTP Server 2.4.49 與 2.4.50 (因為 CVE-2021-41773 漏洞修補不完全)。 |

| CVE-2021-41773 | 7.5 | 目錄瀏覽與檔案外洩,Apache HTTP Server 2.4.49。 |

| CVE-2021-40438 | 9 | mod_proxy 伺服器端請求偽造 (SSRF)。 |

| CVE-2020-11984 | 9.8 | mod_proxy_uwsgi 緩衝區溢位。 |

| CVE-2019-10098 | 6.1 | mod_rewrite 潛在的開放式重導。 |

| CVE-2019-10097 | 7.2 | mod_remoteip 堆疊緩衝區溢位與 NULL 指標位址解析。 |

| CVE-2019-0190 | 7.5 | mod_ssl 2.4.37 遠端 DoS (當搭配 OpenSSL 1.1.1 使用時)。 |

| CVE-2018-8011 | 7.5 | mod_md,使用特殊的請求來觸發核心記憶體傾印 (core dump),進而導致 DoS。 |

| CVE-2018-1303 | 7.5 | 可能導致 mod_cache_socache 讀取超出邊界。 |

| CVE-2018-11763 | 5.9 | 連續發送 SETTINGS 請求來占用大量 HTTP/2 連線進而導致 DoS。 |

| CVE-2017-9798 | 7.5 | 在 .htaccess 中使用 <Limit > 但卻指定一個不認得的方法 (method) 進而造成程式使用已釋放的記憶體 (此漏洞又稱為「OptionsBleed」) 。 |

| CVE-2017-9788 | 9.1 | mod_auth_digest 傳回內部未經初始化的記憶體內容。 |

| CVE-2017-7668 | 9.8 | ap_find_token() 緩衝區讀取超出邊界。 |

| CVE-2017-7659 | 7.5 | mod_http2 NULL 指標位址解析。 |

| CVE-2017-15715 | 8.1 | 在檔案名稱末端插入額外換行符號來避開 <FilesMatch>。 |

資料來源:Apache HTTP Server Project, Trend Micro Inc., NVD

CVE-2021-41773 和 CVE-2021-42013 兩個重大漏洞是駭客如何攻擊 Apache HTTP Server 漏洞的最佳寫照。如同趨勢科技所指出,這兩個目錄瀏覽漏洞可讓駭客經由 URL 來瀏覽網站根目錄 (webroot) 以外的檔案和目錄。在某些組態設定下,當它們被設定成 Common Gateway Interface (CGI) 路徑時,駭客就能從遠端在受害伺服器上執行任意程式碼。

CVE-2021-41773 和 CVE-2021-42013 都是在 2021 年 10 月初被發現,兩者在年底之前總共累積了 400 萬次以上的攻擊。另一個 Apache HTTP Server 漏洞 (CVE-2021-40438) 則演示了漏洞攻擊可能造成多大的衝擊。

CVE-2021-40438 是 mod_proxy 模組的一個伺服器端請求偽造 (SSRF) 漏洞。此漏洞可讓未經認證的遠端駭客經由 httpd 伺服器轉發請求至任意伺服器。如此一來,駭客就能取得、修改或刪除架設在防火牆後方、外界無法存取的其他服務上的資源。此漏洞的影響程度視 httpd 所在網路上的服務和資源而定。

CVE-2021-40438 可能對 Cisco、IBM QRadar SIEM、Debian Linux、F5 Os、Red Hat 等等的產品造成嚴重影響。2021 年 12 月 1 日,CISA 將 CVE-2021-40438 列為已知遭到攻擊的漏洞。

這類攻擊背後的意圖

開放原始碼網站伺服器一旦被駭客攻擊,就有可能帶來巨大的威脅。任何網站伺服器漏洞一旦被攻擊得逞,伺服器就有可能被駭客接管並用於惡意活動。

最常見情況的就是利用受害伺服器來發送垃圾郵件,或者對其他伺服器發動攻擊,這些都會占用伺服器的資源和頻寬。此外,駭客還可能在受害伺服器上架設網路釣魚網站來蒐集任何資料。

不過,近年來最熱門的用途是虛擬加密貨幣挖礦。駭客會攻擊伺服器的漏洞來接管伺服器,然後利用伺服器的運算效能來偷挖一些熱門的虛擬加密貨幣。趨勢科技曾撰文說明 駭客如何使用 GitHub 和 Netlify 儲存庫的漏洞來偷挖門羅幣 (Monero)。

Apache HTTP Server 向來是網路犯罪集團最愛的攻擊目標之一:根據 Netcraft 的數據指出,前一百萬個最繁忙的網站當中有 24.63% 使用的是 Apache HTTP Server。一些大型的網站服務供應商,如 Slack、Linkedin、The New York Times、GrubHub 等等,也都使用 Apache HTTP Server。對 IT 人員來說,要想在不影響使用者體驗的情況下修補這項關鍵服務的漏洞,實在有其挑戰性。

不但如此,今日軟體供應鏈的複雜性,也讓開放原始碼軟體漏洞的問題更加嚴重。駭客可以偷偷在第三方供應商軟體元件當中塞入惡意程式碼而不被發現。相較於傳統供應鏈,軟體供應鏈需要更多道的檢驗來確保安全性。

保護網站伺服器以防潛在的危害

要防範開放原始碼軟體的潛在風險,軟體組成元件分析 (SCA) 是一個不錯的有效方法。SCA 可搜尋並列出程式碼當中的所有元件及其版本,此外還會檢查每個服務是否含有一些老舊或含有漏洞的函式庫,這些都可能為應用程式帶來風險。而且,這類工具還可檢查使用不同授權條款與條件的開放原始碼軟體所可能衍生的法律問題。趨勢科技在 2020 年 10 月發表了一份白皮書來說明在雲端運算的時代該如何防範供應鏈攻擊。

制定一套風險導向的軟體修補更新管理政策,有助於企業發現並優先處理需要立即修補的漏洞。這套政策應包含以下幾點:

- 持續執行暴險評估以隨時掌握您環境當中含有哪些新、舊漏洞。

- 針對含有漏洞的系統,執行嚴重性評估。

- 持續執行簡易的風險評估:

- 針對找到的漏洞,評估其可能被用於實際攻擊的可能性,以及萬一真遭到攻擊,可能帶來哪些影響。

i. 是否已經有攻擊的概念驗證 (POC)。

ii. 是否已經有攻擊的實際案例。

如果您在修補更新管理上正陷入兩難的困境,您可採用虛擬修補或 IPS 技術來協助您,這類技術可偵測並攔截漏洞攻擊,提供您一些緩衝時間以便正式部署廠商提供的修補更新。趨勢科技 Zero Day Initiative 漏洞懸賞計畫及漏洞研究團隊,一直在持續發掘新的漏洞並開發虛擬可趨勢科技 Cloud One™ 、TippingPoint、趨勢科技Apex One 及Worry Free Services 客戶提供漏洞防護。有時候,我們甚至能在軟體廠商正式釋出修補更新前的幾個月就提供虛擬修補。

為了入侵企業,駭客隨時都在試圖攻擊應用程式、作業系統及裝置的漏洞。因此,若您對一些重要的應用程式 (如 Apache) 有更深入的認識,您將更了解該從何下手來盡量降低遭到駭客攻擊的風險。