零信任 (Zero Trust) 正逐漸變成一個經常聽到的術語,但這其中仍有許多問題有待解答。例如:如何將它應用到您現有的基礎架構?這會不會讓原本就負擔沉重的資安團隊工作更繁重?零信任方法的具體效益為何?我們在一份報告當中回答了這些以及其他問題: 到底什麼是零信任?(What is Zero Trust? [Really])

邁向零信任之路

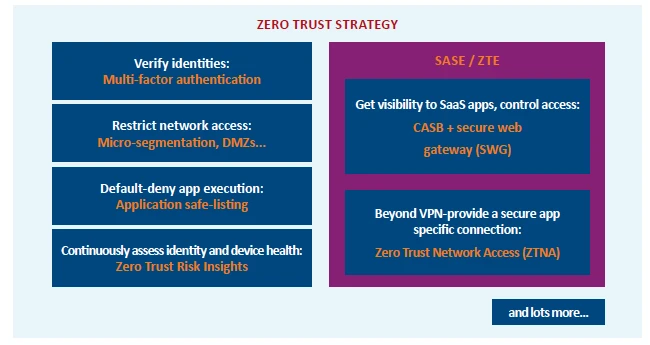

很重要必須記住的一點是,零信任是一套哲學方法,並非安裝了某套產品一切就能搞定。不過,採用可支援零信任基本要素 (掌握狀態、持續評估、假設已經遭到入侵) 的資安工具,您確實可以改善整體的資安狀況。下圖摘要列出有助於達成零信任基本要素的一些工具:

XDR 與零信任

XDR 本身就是一項很有效的資安工具,但若搭配零信任方法來使用,那企業將如虎添翼,更能改善資安。XDR 擁有支援零信任策略的兩大資產:強大的端點控管 (使用者、雲端工作負載、裝置等等) 以及涵蓋整個 IT 基礎架構的全企業資料蒐集與交叉關聯分析。它的運作方式如下:

強大的端點控管能為驗證及建立信任提供穩固的基礎,讓資安團隊取得潛在威脅與端點/裝置活動的完整可視性。少了可視性,您就無法驗證並建立良好的信任。

除此之外,由於 XDR 會隨時不斷蒐集並交叉關聯資料,因此它能支援零信任策略所需的持續評估。這表示,即使您一開始已經核准了某個端點的存取權限,但該資產還是會不斷被重新檢視及評估,以確保它沒有遭到駭客入侵。萬一端點開始出現可疑行為,例如在很短的時間內從多個不同地點登入,XDR 就會發送通知給資安團隊,讓他們撤銷其存取權限以切斷駭客可能的攻擊途徑。

不僅如此,零信任與 XDR 還可減輕資安團隊的工作負擔。採用 XDR 來支援零信任策略,許多資安弱點及漏洞都能被 XDR 所偵測,接下來就能在一些管制地點上加以封鎖,如此可消除大量的漏洞,並減輕資安團隊的工作。漏洞封鎖之後,資安團隊就有更多時間可以專心調查進階的駭客攻擊。總之,企業越少遭受攻擊,就越能達成業務目標,這對董事會來說不難理解。

該從何處著手?

儘管零信任的概念從 2010 年代初期就已存在,但直到最近才真正應用在實務上。所以,您或許還不太知道該從何處下手來建置 XDR 與零信任。更何況,許多資安廠商還令人混淆地宣稱其產品「通過零信任認證」,而這類認證根本不存在。

美國國家標準與技術局 (NIST) 發表了一套高階框架 (NIST SP-800-207) 來闡述零信任的重要性,並提供一些應用案例與技術建議。

知名分析機構,如:Gartner、Forrester、IDC 及 ESG 也都各自調整了零信任的定義與框架來幫企業簡化這過程。他們在描述這結合了 CASB、Secure Web Gateway 以及更高階 VPN 的零信任原則時,雖然各有自己的用詞,但他們一致認為這可用於軟體定義廣域網路 (SD-WAN) 環境當中。

最終,每一家企業仍必須考量自家環境的細微差別以及可用的資安工具,不過,採用 NIST 的 SP-800-207 框架並聽取分析師的建議倒是個不錯的開始。

如需更多有關如何運用 XDR 功能來奠定零信任基礎的資訊,請參閱我們的報告: 到底什麼是零信任?(What is Zero Trust? [Really])