5G 專網可讓私人機構與政府機關擁有自己的電信基礎架構。但這波「電信平民化」浪潮也暗藏著許多我們未知的風險。為此,趨勢科技架設了一個使用 5G 設備的煉鋼廠模擬實驗環境來試圖發掘這些風險。在這系列的第四篇 (最後一篇) 文章當中,我們將討論採用 5G 專網的企業有哪些必要的資安措施。

上一回,我們談到移轉至開放式 5G 專網系統時可能衍生的駭客滲透路徑。此外,我們也討論到駭客可能如何對工廠造成實體破壞,例如滲透到負責處理使用者資料的用戶層 (user plane) 然後執行中間人攻擊。有鑑於此,除了傳統的 IT 與 OT 防護之外,系統管理與資安人員還應採取一些措施來解決本研究中發現的 CT (通訊技術) 資安問題。

從駭客的角度看事情

當企業在思考防禦策略時,很重要一點是要從駭客的角度來看事情。換言之,若能了解駭客為何會花費力氣去攻擊核心網路,就能設計出有效的防禦。正如我們先前提到的,核心網路是所有資訊處理的基礎,因此對製造流程的機密性、一致性與可用性有直接的影響 (參見圖 1)。所以,對駭客而言,該系統有多種可能的攻擊手段,例如竊取資訊或造成破壞。

5G 專網與其他網路基礎架構一樣,一旦建置完成並開始運轉之後,就無法輕易改變或翻新。此一基礎架構對駭客的吸引力在於:他們可經由此處暗中深入到其他網路,而且有充分的時間讓他們完成最終目標。駭客隨時準備投入大量資源來駭入這套系統,因此企業一旦遭到攻擊,很可能就會遭受嚴重破壞。所以,企業機構若想要建置自己的 5G 專網,最好採取「將資安融入設計當中」的作法,從中長期的角度來規劃資安措施,並預先設想駭客有可能滲透到系統內部。尤其,我們建議採取以下三項作法:

- 在核心網路內部實施強制加密與認證/授權

- 在概念驗證 (PoC) 階段就確認安全性

- 建立一套能夠迅速偵測異常狀況的架構

將資安融入 5G 專網設計當中的三要素

1. 在核心網路內部實施強制加密與認證/授權

根據我們的研究顯示,核心網路是一個新的潛在攻擊領域,是 5G 專網建置上的一項資安風險。核心網路是建置行動通訊系統的基本要素,也是負責處理使用者資料的重要單元。為了確保核心網路的安全,首先應了解哪些是駭客可能攻擊的區域。我們的測試指出駭客有四個滲透路徑、三個訊號攔截點,以及六種攻擊手法。

| 名稱 | 可能造成的破壞 | 可降低風險的技術策略 | |

| 1 | MQTT 挾持 | 破壞產品 破壞製造流程 |

採用使用者名稱、密碼與憑證綁定,並建置 MQTTS (加密式 MQTT)。 |

| 2 | Modbus/TCP 挾持 | 破壞產品 破壞製造流程 |

在遠端據點與控制網路之間架設 VPN。 |

| 3 | PLC 韌體重設 | 破壞產品 破壞製造流程 |

在遠端據點與控制網路之間架設 VPN。在安裝 PLC 時啟用「讀/寫」保護。安裝支援 Challenge/Response (質詢/應答) 認證的新韌體。 |

| 4 | DNS 挾持 | 竊取機密資訊 讓設備感染惡意程式 |

安裝一套能偵測可疑 IP 位址的 EDR (端點偵測及回應) 或網路監控工具。採用支援加密和憑證綁定的工業通訊協定。 |

| 5 | 遠端桌面漏洞攻擊 | 竊取機密資訊 藉由提升權限來橫向移動 |

VNC:啟用 TLS 加密與憑證綁定。啟用用戶端認證。Microsoft RDP:採用 10.0 版或更高版本。 |

| 6 | SIM 卡偷換 (SIM Swapping) | 竊取機密資訊 橫向移動 |

將裝置與 SIM 卡綁定。趨勢科技的 Trend Micro Mobile Network Security (TMMNS) 可防範這項風險。 |

| 表 1:我們在研究當中發現的攻擊手法,以及對應的防範技術。 | |||

除了 SIM 卡偷換之外,所有前述攻擊手法都是從攔截核心網路內的訊號下手。因此,要在技術上有效對抗這類攻擊,主要是需靠通訊加密以及認證與授權的管理 (包括 SIM 卡在內)。更確切一點,就是採用支援加密的通訊協定、安裝 EDR、XDR 或其他偵測及回應工具,以及妥善管理 SIM 卡以確保每個 SIM 卡都有對應的裝置。這些全都是零信任 (Zero Trust) 資安的關鍵要素,因此也可以說,在設計 5G 專網的核心網路時,應該考慮到零信任的資安方法。當然,如果系統本身就存在著漏洞,加密也可能被駭客破解,因此,確實消除系統的任何弱點依然非常重要。

2.在概念驗證 (PoC) 階段就確認安全性

企業機構若想建置 5G 專網,首先必須在設計階段就釐清自己的資安需求,而且必須與系統整合商密切配合來做到這點。我們預料未來將有越來越多企業開始投入概念驗證,希望未來能打造一個完全的5G 專網。不過企業卻很少在概念驗證階段就確認好資安的需求。

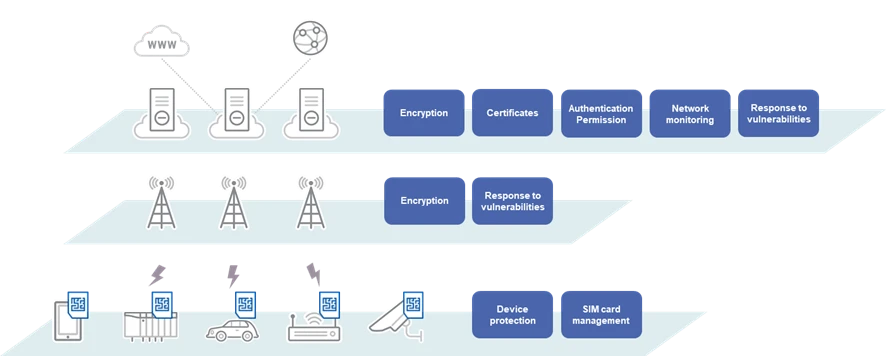

5G 專網是加快 IoT 部署的基礎,然而就像您在大樓蓋好之後就不會再動到地基一樣,您最好在一開始就將資安融入基礎架構當中,而非事後再來添加。正因如此,我們建議您在概念驗證階段就應該將我們研究中發現的風險列入考量 (參見圖 2)。如果能在設計階段就阻絕駭客可能滲透的路徑與訊號攔截點,勢必將可大幅降低資安風險。

3.建立一套能夠迅速偵測異常狀況的架構

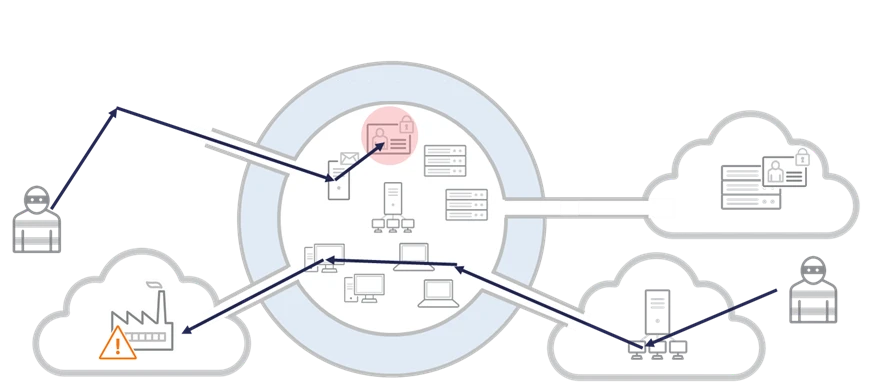

隨著駭客攻擊日益複雜且精密,從內部採取一些措施來防範這些風險將更加重要。隨著數位轉型的腳步加快,企業網路的邊界已越來越模糊、越來越複雜。駭客會試圖利用每一個可能的路徑來滲透系統並找到網路內的資源。在駭客的眼裡,工廠與生產基地都是有待挖掘的寶藏 (參見圖 3)。今年,美國大型輸油管營運商 Colonial Pipeline 因遭到駭客攻擊而停止營運五天。根據報導,由於該公司的 IT 系統遭到攻擊,所以他們閉了控制系統來防止損害擴大,而這項作法卻導致營運停擺。

就像這樣,駭客經常透過 IT 系統來攻擊控制系統。

所以,如果無法即時掌握系統當前的狀態,或可能遭遇的威脅,您就無法掌握攻擊可能的損害範圍。許多製造業都面臨了相同的問題:隨著系統越來越複雜,網路攻擊的手法也變得複雜。要對抗這類攻擊,很重要的就是能隨時監控整套系統並快速偵測任何變更。

因此,建置一套能夠涵蓋各個層面 (包括 IT、OT 及 CT) 的 XDR 將有助於大幅降低企業風險,在這方面,趨勢科技已提供了有效的解決方案。

以上就是根據我們的研究所提出的一些資安建議。

透過本系列的四篇文章,我們完整探討了製造業在建置 5G 專網時所可能面臨的網路資安風險,並根據趨勢科技的模擬工廠實驗,提供一些建議作法來防範這些風險。希望這份研究對於正在打算建置 5G 專網的企業機構能有所幫助。

作者:Yohei Ishihara

資安傳道師 / 全球 IoT 行銷辦公室

趨勢科技

畢業於美國加州州立大學弗雷斯諾分校 (California State University, Fresno) 犯罪學系。在加入趨勢科技之前曾在台灣的硬體製造商和日本的系統整合商擔任過銷售和行銷職務。目前與全球研究人員合作蒐集並提供威脅相關資訊,專精工廠資安、5G 及連網汽車的議題。目前擔任資安傳道師 (Security Evangelist),負責傳播有關各種社交環境資安風險的觀念,並從地緣政治的角度來提升資安意識。