趨勢科技設計了一個模擬工廠實驗來發掘建置 5G 專網時可能遭遇的資安風險,我們模擬一個煉鋼廠環境來研究它可能面臨的網路攻擊。以下是這項實驗發現的三大重點:

- 開放式 5G 專網系統有四個可能遭駭客滲透的路徑。

- 其核心網路 (CN) 有三個訊號可能被攔截的點。

- 此外,核心網路還可能被當成跳板來攻擊生產線。

以下詳細說明每一個重點。

四個滲透路徑

企業務必了解一點,當您採用開放式硬體和軟體來建構 5G 專網的核心網路 (CN) 與無線存取網路 (RAN),那就會跟開放式 IT 環境一樣面臨到系統漏洞的風險。近期許多企業都在嘗試進行一些概念驗證 (PoC),目的是希望未來能全面打造其 5G 專網。不過,僅有很少數的企業將網路資安也列入其檢驗的清單當中。由於這些 5G 專網所採用的是一般通用伺服器與開放原始碼軟體,因此這樣的網路基礎架構在建置時如果沒有仔細考慮到資安問題,很可能將含有嚴重的漏洞。假使生產線與行動通訊系統之間又存在著錯綜複雜的交互連結,那就會很難套用修補更新,因為企業很可能會為了維持生產線運作而犧牲資安。因此,企業必須注意那些可能潛藏的風險。

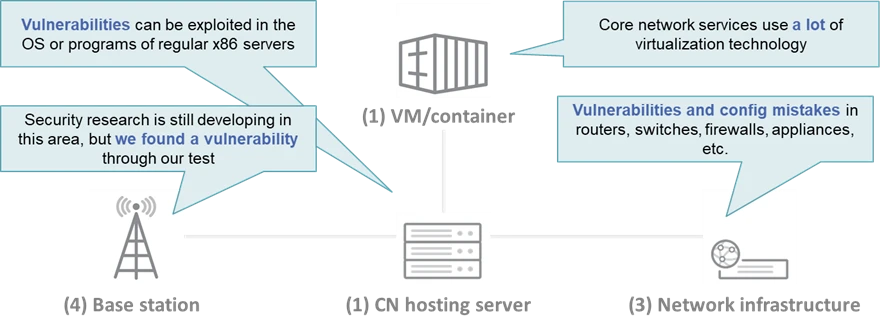

① 核心網路 (CN) 主機伺服器

未來,隨著 5G 專網越來越普及,可預料的是企業為了節省成本,很可能會使用一般通用伺服器來當成核心網路主機。所以在我們的 模擬工廠實驗當中,我們同樣也使用一般的 x86 伺服器來當成核心網路的主機。由於開放基礎架構將是未來的潮流,因此企業有必要特別防範核心網路主機本身遭到漏洞攻擊。這是企業在建構 5G 專網的核心網路時需要特別注意的問題,因為 Linux 作業系統的使用者和系統漏洞越來越多。

② 虛擬機器 (VM) 和容器

容器以及其他虛擬化環境的漏洞同樣也必是必須考慮的重點。有一種叫做「容器跳脫」(container escape) 的攻擊手法是經由容器來滲透主機。容器技術在 5G 核心網路當中扮演著很重要的角色,而容器映像一般大多是由開放原始碼套件 (如 SQL 資料庫引擎及程式語言) 所建構。所以,企業在使用這些套件時也應像使用外部下載的程式碼那樣小心謹慎,務必搜尋一下程式庫的作者,並且檢查一下內容來確定裡面沒有惡意程式碼。由於建置 5G 專網時,必須與系統整合商密切合作,因此企業 (設備持有人) 必須主動要求系統廠商與系統整合商要在容器環境當中建置一些資安措施。

③ 網路基礎架構

另一個駭客可能滲透的路徑是經由網路基礎架構,包括路由器和防火牆。5G 專網會在核心網路當中用到交換器、路由器,以及其他網路設備。這些設備的漏洞管理與防範,就跟其他任何 IT 系統一樣重要。

④ 基地台

基地台相關的資安研究目前還有好長一段路要走,但我們已經在我們的實驗當中發現到基地台的漏洞。我們已經將漏洞通報給廠商,不過廠商表示該漏洞僅出現在專為測試而販售的機型,並未出現在一般銷售的產品中。不過,就算是概念驗證環境也可能含有重要的文件和智慧財產,所以,概念驗證環境也應維持與線上生產環境同樣重要的資安等級。不管怎樣,我們強烈建議基地台設備持有人還是要在現場進行一些滲透測試,以確保基地台擁有足夠的安全防護,同時也確定線上生產環境沒有類似的問題。

以上就是我們實驗發現的四個駭客可能滲透的路徑。這些 5G 專網的漏洞也許不一定會暴露在網際網路上讓駭客有機會攻擊,但必須切記的一點是,隨著 5G 專網的基礎架構越來越開放,這些漏洞與攻擊手法就會隨著廣泛流傳。

三個訊號可能遭到攔截的點

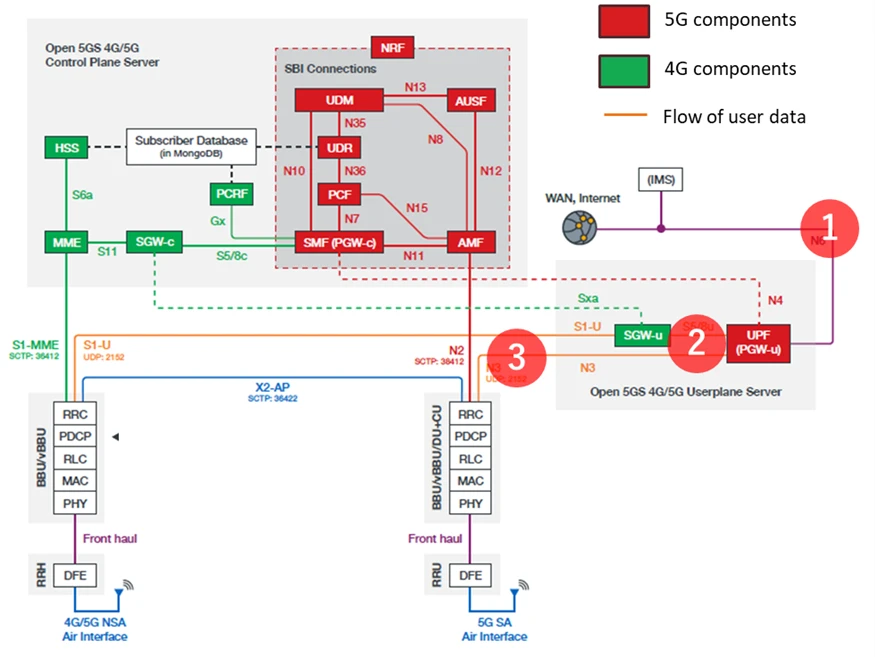

一旦駭客經由前述路徑滲透到核心網路內,接下來他們就能發動下一階段的攻擊,也就是:攔截及篡改資料。在我們的 實驗中,我們發現負責處理使用者資料的用戶層 (user plane) 有三個訊號攔截點 (參見圖 2)。

第一個點位於核心網路與網際網路之間的連接 (圖中標註 ① 的位置)。這是核心網路與外界連接的後端線路。第二個點位於 SGW 與 PGW 之間的通訊 (圖中標註 ② 的位置),這是使用者資料的伺服閘道 (Serving Gateway,簡稱 SGW) 與對外連線的封包資料網路閘道 (Packet Data Network Gateway,簡稱 PGW) 之間的連線。第三個點 (也就是最後一個點) 位於基地台與核心網路之間 (圖中標註 ③ 的位置)。這裡是資料從用戶設備 (UE) 進入核心網路用戶層 (user plane) 的地方。在這幾個點上,如果資料是以明碼方式傳輸而未加密的話,就有可能遭到攔截或篡改。

企業可採用一套具備加密的通訊協定,或者建置 IPsec 或 VPN 來有效防範這項風險。不管哪種方式,IT 系統管理員都必須謹記,5G 系統本身預設並不提供加密。

如果駭客真的成功利用了這幾個攔截點,他們就能對生產線發動攻擊。

六種攻擊手法

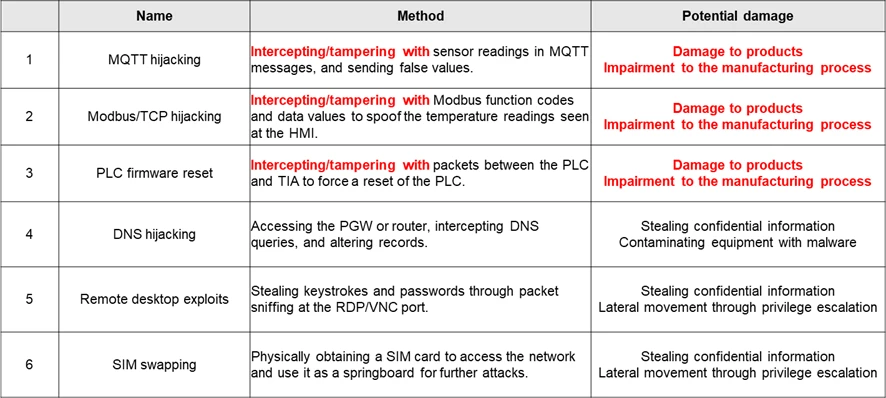

在研究過程中,我們總共發現了六種攻擊生產線的手法 (參見表 1)。

表中的前三種手法 (MQTT 挾持、Modbus/TCP挾持、PLC 韌體重設) 是藉由篡改核心網路內的使用者資料來造成實體損害,這是我們研究發現的六種攻擊手法當中特別需要注意的三種。第四和第五種手法 (「DNS 挾持」與「遠端桌面攻擊」),不會直接導致實體損害,但可用來竊取機密資訊或提升權限。第六種方法 (SIM 卡偷換) 專門攻擊用戶設備。SIM 卡是 IT 系統管理員必須管理的一種新的資產,因為這是行動通訊系統特有的資產。我們建議系統管理員應制定一套策略來防範 SIM 卡遭到惡意濫用。

接下來,我們來看一下一種可能的實際攻擊情境:藉由 Modbus/TCP 挾持來關閉警示。看看當不肖駭客利用這些方法來發動攻擊時有可能造成多大的實際損害。

攻擊情境:藉由 Modbus/TCP 挾持來關閉警示

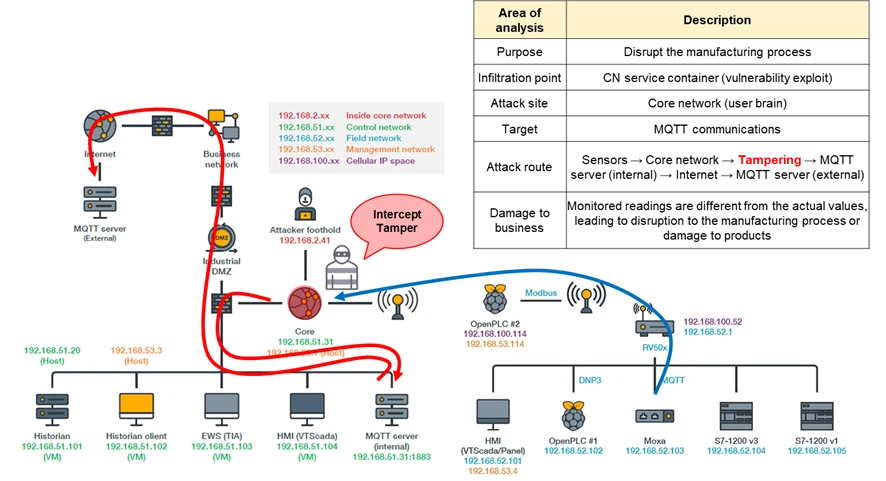

圖 3 顯示此一攻擊情的示意圖,駭客的目標是要破壞製造流程,駭客可攻擊核心網路主機伺服器的漏洞來進入核心網路。

接著,駭客利用核心網路做為跳板,發送不當的 Modbus/TCP 指令到連接某個溫控閥門的可程式化邏輯控制器 (PLC)。如此就能干擾控制閥門的運作,使得煉鋼廠某個流程環節的溫度設定超標。這樣就可以干擾製造流程,但駭客能做的還不只這樣,他們還可以對核心網路動手腳來造成更大範圍的損害。

對煉鋼廠來說,溫度的嚴格控制非常重要,因此生產線上的溫度隨時都有感測器在嚴密監控,這些溫度資訊會傳送到人機介面 (HMI)。如果 HMI 收到的資料超出了預先設定的範圍,HMI 就會發出警示。但是,駭客可以利用核心網路為跳板來攔截來自感測器的封包,並篡改其中的溫度值,讓溫度落在正常範圍內。接著,駭客篡改過的資料再傳送至系統管理員的 HMI,其效果就等於是將警示關閉。此時生產線上的溫度可能已經非常熱,但系統管理員卻渾然不知情,所以不僅製造流程,就連生產出來的產品也會受到影響。

以上就是我們的模擬工廠實驗所發現的四個滲透路徑、三個訊號攔截點,以及六種攻擊手法。下一回,也就是這一系列的最終回,我將討論企業該採取怎樣的防禦策略來因應我們發現的問題。我將討論構成這項策略的一些重要概念,如「融入設計當中的資安」以及「無縫接軌的協同防禦」,敬請期待。