ZBOT 木馬程式 (亦稱為 Zeus) 一直是過去 20 年來最多產、也最長青的惡意程式家族之一。此家族在 2006 年首次現身,但其原始程式碼卻在 2011 年遭到外流,進而衍生出大量的新變種,在接下來幾年當中不斷肆虐企業機構。

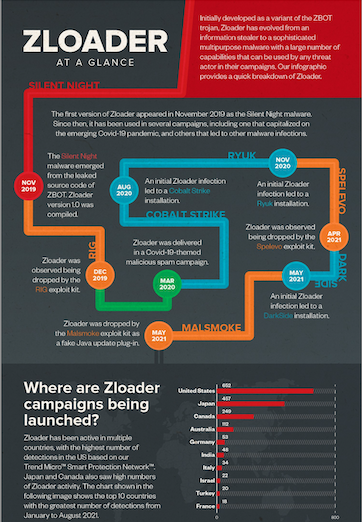

近期最值得關注的一個 ZBOT 變種是 Zloader,此變種最初以 Silent Night 之名出現於 2019 年,隨後便從一個資訊竊取程式進化成一個多用途惡意程式植入器,駭客用它來安裝和執行其他惡意程式,如:Cobalt Strike、DarkSide 與 Ryuk。除此之外,它還具備其他能力,例如為駭客提供遠端存取,以及安裝外掛程式來執行其他動作。

Zloader 可經由多種方式散布,例如:經由電子郵件,或經由其他惡意程式和駭客工具所下載。企業機構和一般使用者若想避免感染 Zloader 或其他經由類似散播技巧的惡意程式,最基本也是最可靠的一種方法就是養成良好的電子郵件資安習慣,包括:避免下載郵件附件檔案,或點選郵件內看似可疑或毫不相干的連結。

Zloader 多樣化的功能使得它成為熱門又有效的網路攻擊工具,任何駭客都願意花錢購買它。這一點我們在過去的攻擊行動當中已見識過,有些攻擊行動還會利用一些最新的新聞事件 (如 Covid-19 新冠肺炎(COVID-19)疫情),所以未來肯定還有其他駭客也會在攻擊中使用它。

企業機構可採用一些強大的資安解決方案和服務來防範 Zloader 所帶來的衝擊。趨勢科技的 Trend Micro Vision One™ 可提供強大的原生 XDR 功能來串連電子郵件、端點、伺服器、雲端工作負載、網路等防護層,提供更全方位的背景資訊與可視性,讓資安人員掌握駭客整起攻擊的所有事件,並從單一位置調查及回應事件。

除此之外,也可採用 Trend Micro™ Managed XDR 這類託管式資安服務,讓經驗豐富的網路資安專業人員,藉由單一、強大的偵測、分析、回應來源,為您提供專家威脅監控與交叉關聯分析。除了專業能力之外,更搭配人工智慧 (AI) 最佳化的趨勢科技解決方案,與全球威脅情報。

MITRE ATT&CK 攻擊技巧

Zloader 採用了以下幾種 MITRE ATT&CK 矩陣所定義的手法和技巧。

| 手法 | MITRE ID 和技巧 | 詳細資訊 |

| 突破防線 | T1189 – 偷渡式入侵 | Zloader 可經由 Malsmoke、RIG 漏洞攻擊套件和 Spelevo 植入到系統中。 |

| T1566 – 網路釣魚 | Zloader 可經由隨附 XLS 下載器的網路釣魚郵件進入系統。 | |

| 執行攻擊 | T1204 – 使用者執行 | 使用者可手動執行 XLS Zloader 下載器檔案。 |

| T1064 – 腳本執行 | Zloader 可經由 VBS 或 Javascript 腳本下載。 | |

| T1059 – 指令與腳本解譯器 | ||

| T1106 – 原生 API | Zloader 可攔截 user32.dll 和 ntdll.dll 程式庫內的 API 來將執行流程導向 Zloader DLL。 | |

| 常駐系統 | T1060 – 系統登錄的「Run」機碼或「啟動」資料夾 | 利用以下系統登錄機碼來常駐系統:HKCU\SOFTWARE\Microsoft\ Windows\CurrentVersion\Run |

| T1547- 開機或登入自動執行 | ||

| 提升權限 | T1055 – 處理程序注入 | Zloader 會將其載入器或核心元件注入到 msiexec.exe 處理程序。 |

| 躲避防禦 | T1027 – 加密編碼的檔案或資訊 | Zloader 會使用各種專用函式來將一些數學運算和常數加密編碼以混淆分析人員。 |

| T1140 – 解密/解碼檔案或資訊 | Zloader 會使用 XOR 運算來解開加密編碼的字串和資訊。 | |

| T1497 – 躲避虛擬化/沙盒模擬分析 | Zloader 下載器腳本會檢查自己是否正在虛擬環境中執行,如果是就不會正常執行。 | |

| 存取登入憑證 | T1056 – 擷取使用者輸入。 | Zloader 會擷取瀏覽器畫面上的鍵盤輸入。 |

| T1539 – 竊取網站連線階段 Cookie | Zloader 會竊取 Chrome、Firefox 和 Internet Explorer 的 Cookie。 | |

| 搜尋 | T1083 – 檔案與目錄搜尋 | Zloader 會搜尋特定目錄 (如「\Mozilla\Firefox\Profiles」) 中的檔案以竊取 Cookie。 |

| T1012 – 查詢系統登錄 | ||

| 蒐集 | T1185 – 瀏覽器中間人 (Man in the Browser) | Zloader 必須先安裝自己 (偽造) 的憑證並執行一個本地端代理器 (Proxy) 才能發動瀏覽器中間人 (MITB) 攻擊。 |

| T1179 – 攔截 (Hooking) | ||

| 幕後操縱 (C&C)。 | T1001 – 資料加密編碼 | 其 C&C 通訊採用 RC4 和 XOR 演算法加密,將字串的每一個字元與前一個已經 XOR 過的字元做 XOR 運算。 |

| T1090 – 代理器 (Proxy) | 注入瀏覽器中的 Zloader 元件會經由代理器將流量重導。 | |

| T1071 – 應用程式層通訊協定 | 可接受以下指令: user_execute – 下載一個執行檔到「%TEMP%」資料夾並將它執行 (可指定參數)。 user_cookies_get – 從所有已知的瀏覽器竊取 Cookie。 user_url_block – 防止目前的使用者連上網址。 bot_uninstall – 幫目前的使用者徹底清除殭屍網路程式。 user_password_get – 竊取指定瀏覽器儲存的密碼。 user_files_get – 搜尋並上傳受害者的文件 (.txt、.docx、.xls、wallet.dat)。 |

|

| T1219 – 遠端存取軟體 | Zloader 會下載並執行 VNC 工具來操控受害者的電腦。 | |

| 資料外傳 | T1041 – 透過幕後操縱 (C&C) 管道將資料外傳 | Zloader 會將蒐集到的資料 (如:偷來的 Cookie、螢幕截圖、處理程序清單) 外傳至 C&C 伺服器。 |

入侵指標資料:

有關 Zloader 的入侵指標 (IoC) 請參閱這份 附錄