惡名昭彰的駭客組織REvil,去年曾先後攻擊台灣多家知名企業,各勒索價值約5000萬美元的加密貨幣。 REvil 一貫的手法就是從受害企業內部竊取大量機敏性資料,並留下暗網地址,讓受害企業前往確認是否為內部資料,若不支付贖金將持續上傳企業機密資料並販售。

根據《美聯社》報導,REvil 之前就成功勒索全球最大肉品加工商JBS約1100萬美元(約新台幣3億400萬元),這次更要求支付相當7000萬美元(約新台幣19億5200萬元)的加密貨幣,就一次解開所有網路攻擊。

更新於美東時間 7 月 5日上午 01 時 48分:Dutch Security Hotline(DIVD CSIRT)已經確認 CVE-2021-30116是勒索攻擊所用的零時差漏洞之一。此 Kaseya 漏洞是在對系統管理工具進行的研究中所發現;在此事件發生前,Kaseya和 DIVD-CSIRT正在合作進行披露的工作。此外,關於 REvil 推動通用解密程式交易的報導也浮出水面。

Kaseya是一家為管理服務商(MSP)和IT公司提供IT管理軟體的公司,在7月4日(美國國慶日)前夕遭受到REvil(又名Sodinokibi)勒索病毒 Ransomware (勒索軟體/綁架病毒)的攻擊,該公司也發出了公告。

該公司稱此為針對其本地端VSA產品的「複雜網路攻擊」。該公司建議其所有客戶關閉其本地端VSA伺服器,直至進一步的通知。

作為保守的安全措施,Kaseya還決定在調查期間關閉其軟體即服務(SaaS)伺服器。

又來了:REvil 勒索病毒!

儘管截至本文撰寫時,Kaseya尚未發表關於此次攻擊的技術資訊,但美國國土安全部網路安全暨基礎設施安全局(CISA)分享提到,Kaseya的VSA軟體被用來推送惡意腳本。

VSA軟體通常用來向客戶推送軟體更新,這次被武器化來推送惡意PowerShell腳本,然後將REvil勒索病毒載入客戶系統。重要的是要注意,非Kaseya客戶也可能因為服務商而遭受到影響。

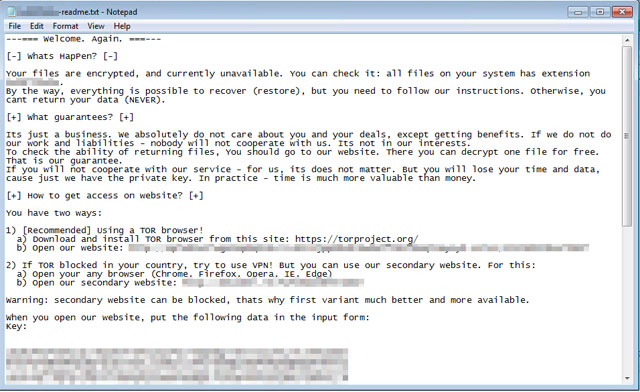

攻擊Kaseya VSA的Sodinokibi/REvil勒索病毒(偵測為Ransom.Win32.SODINOKIBI.YABGC)會停用某些服務並終止正常軟體(如瀏覽器和生產力工具)相關的程序。具體來說,它會終止下列程序:

- agntsvc

- dbeng50

- dbsnmp

- encsvc

- excel

- firefox

- infopath

- isqlplussvc

- msaccess

- mspub

- mydesktopqos

- mydesktopservice

- ocautoupds

- ocomm

- ocssd

- onenote

- oracle

- outlook

- powerpnt

- sqbcoreservice

- sql

- steam

- synctime

- tbirdconfig

- thebat

- thunderbird

- visio

- winword

- wordpad

- xfssvccon

如果Sodinokibi偵測到作業系統語系為下列任何一種語言,則會自行終止:

- Arabic – Syria

- Armenian Eastern

- Azeri Cyrillic

- Azeri Latin

- Belarusian

- Georgian

- Kazakh

- Kyrgyz Cyrillic

- Romanian – Moldova

- Russian

- Russian – Moldova

- Syriac

- Tajik

- Tatar

- Turkmen

- Ukranian

- Uzbek Cyrillic

- Uzbek Latin

REvil勒索病毒被認為是GandCrab的後繼任,以針對高知名受害者和採用雙重勒索策略迫使受害者支付贖金而聞名。REvil攻擊者也在最近對肉類供應商JBS發動了大規模的勒索病毒攻擊。

🔴延伸閱讀:

臺灣大型企業接連傳出遭REvil攻擊,該勒索軟體背景與特性為何?

檢視高調的 Sodinokibi (REvil)勒索病毒攻擊

REvil 等勒索病毒集團與系統駭入集團結盟,專攻大型企業

應對洗劫數百萬美元的勒索病毒,企業的七個預防對策

安全建議和趨勢科技的偵測解決方案

雖然調查仍在進行中,但受影響使用者必須遵循Kaseya的建議來保護自己的系統不被進一步破壞。截至美東時間2021年7月3日晚上9 點,該公司已建議關閉所有企業內部的VSA伺服器,只有在更新修補程式後才能重新啟動。

因為勒索病毒可能具備多重進入點和加密功能,所以企業必須擁有良好的備份策略和多層次安全防護來保衛其網路並保護其關鍵業務資料:

- 電子郵件和網頁防護技術能夠封鎖垃圾郵件和惡意連結來防止勒索病毒進入你的網路。

- 伺服器防護技術能夠保護伺服器抵禦漏洞攻擊。

- 網路防護技術能夠防止勒索病毒從伺服器散播到端點或在端點間散播來保護你的網路。

- 端點防護技術可以防止勒索病毒執行來保護端點系統。

趨勢科技為受此攻擊影響的客戶提供了特徵碼偵測和防護過濾器。我們的資安通報裡提供了完整的詳細資訊。

觀察到的入侵指標(IOC)

- 勒索病毒加密程式由{Path}\agent.exe植入,偵測為Trojan.Win32.SODINSTALL.YABGC,通過DLL側載(Side-loading)技術利用合法執行檔載入惡意DLL(Ransom.Win32.SODINOKIBI.YABGC)

- 此VSA程序名為「Kaseya VSA Agent Hot-fix」。

- 至少有兩個工作(加密和程序終止)會用前面所提到的加密程式執行特定的PowerShell腳本。

| SHA-256 | 檔案名稱 | 趨勢科技偵測名稱 |

| D55f983c994caa160ec63a59f6b4250fe67fb3e8c43a388aec60a4a6978e9f1e | Agent.exe | Trojan.Win32.SODINSTALL.YABGC |

| E2a24ab94f865caeacdf2c3ad015f31f23008ac6db8312c2cbfb32e4a5466ea2 | mpsvc.dll (側載的DLL) | Ransom.Win32.SODINOKIBI.YABGC |

| 8dd620d9aeb35960bb766458c8890ede987c33d239cf730f93fe49d90ae759dd | mpsvc.dll (側載的DLL, 替代版本) | |

| 2093c195b6c1fd6ab9e1110c13096c5fe130b75a84a27748007ae52d9e951643 | Agent.crt | Trojan.Win32.SODINSTALL.YABGC |

這些檔案目前都可以被趨勢科技防毒軟體所偵測。

趨勢科技還透過趨勢科技網頁信譽評比服務(WRS)主動的封鎖與該活動相關的多個已知惡意網域(病毒載體)。趨勢科技產品的預判式機器學習(Machine learning,ML)和行為監控技術也有助於偵測和封鎖此威脅。

為了跟上不斷變化的勒索病毒形勢,企業需要擁有一套多層次網路安全防禦系統。同樣重要的是避免來自網路、端點、電子郵件和伺服器的威脅情報各自為政。此時就需要跨越各個防護層的能見度。

OneTrend Micro Vision One™ 是專門打造的威脅防禦平台,它賦予了延伸式偵測及回應(XDR)解決方案更多價值和新優勢,讓企業能夠看到更多資訊並更快地做出回應。提供深入而廣泛的XDR功能,收集並自動關聯多個防護層(電子郵件、端點、伺服器、雲端工作負載和網路)的資料,讓 Trend Micro Vision One的自動保護能夠防止大多數的攻擊。

@原文出處:IT Management Platform Kaseya Hit With Sodinokibi/REvil Ransomware Attack