預防勒索程式攻擊

勒索程式攻擊者都有不同方法可以避開網絡保安措施,但您仍可以保護您的業務。減低感染風險的策略包括備份、用戶培訓、隔離可疑電郵及內容過濾。

您應否付贖金?

網絡保安研究師都不會同意支付贖金。美國聯邦調查局亦反對支付贖金。雖然有些受害者在付款後可以取回檔案,但不少已付出贖金人士卻不會收到解鎖鑰匙。以 Petya 為例,開發人員在建構軟件時並未制訂解密資料的機制。

整體而言,專家們都建議不支付贖金以減少損失。損失的資料可能會對您的機構帶來重大影響,而勒索者的贖金要求亦不斷上昇。Petya 開發者最初只要求價值 300 美元的比特幣,但較新版本的勒索程式已要求數以十萬的虛擬貨幣作贖金。勒索程式的業務模式可以繼續運作的唯一原因就是歹徒持續收到贖金。假如沒有人付款,勒索程式業務將會馬上崩潰。

支付贖金不保證您可以收到恢復資料的私有匙,相反您應該在日常運作中採用充份防護措施來保護檔案。一旦遭遇攻擊,您可以將檔案復原至本來的狀態。因此,備份是從攻擊中復原的重要一環。

保護措施

- 備份

- 用戶培訓

- 隔離可疑電郵

- 內容過濾

訓練用戶偵測勒索程式

維持軟件補丁及更新

確保韌體、反惡意程式軟件、作業系統及第三者軟件都己安裝最新的補丁。新版本的勒索程式都會經常出現,而更新軟件可確保您的反惡意程式軟件可辨識最新的威脅。

WannaCry 就是作業系統威脅的一個例子,它包含由美國國家安全局(NSA)開發的漏洞EternalBlue。這威脅利用 Windows 作業系統 Server Message Block (SMB)網絡傳輸協定的弱點,而 Microsoft 在感染前的 30 天已發出補丁以阻止 WannaCry。沒有這補丁,Windows 作業系統極易受到攻擊。

較近期我們亦看到 ZeroLogon 被用作勒索程式攻擊。

經常進行備份

從勒索程式恢復的最佳方法就是從備份中復原資料,備份可以繞過勒索者而從另一數據源復原資料,而無須理會被加密的檔案。黑客也知道這個解決方法,因此他們亦會開發能掃瞄網絡上備份檔案的勒索程式。在復原備份的資料後,您亦要移除網絡上的勒索程式。

一個有效防止惡意程式加密備檔案的方法就是將備份檔案放在場外,其中雲端備份是機構在需要場外備份方案時的常見選擇。採用雲端備份,您可以擁有一個免受勒索程式及其他網絡威脅的檔案副本。

偵測勒索程式

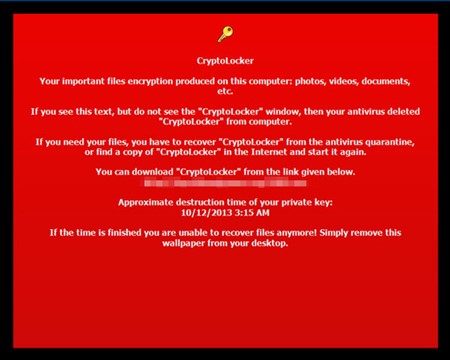

勒索程式攻擊一般源於可執行檔案或是下載可執行檔案及將之運行的文本。並非所有勒索程式攻擊都是即時生效的,有些勒索程式會維持休眠直至指定的時間,例如,名為 Locker 的 CryptoLocker 勒索程式一直休眠至 2015 年 5 月 25 日半夜才執行運作。

網絡管理員都會利用監控可疑網絡流量的應用程式來偵測勒索程式,這些應用程式會在惡意程式重新命名一大批檔案時發出警報。反惡意程式軟件可防護數以千計的勒索程式,它包含可識別勒索程式在執行前的數碼簽章。但它們並不能經常抓獲零時差攻擊,因為被針對系統的開發人員也未知道這些漏洞。

現時的反惡意程式方案包括人工智能、機器學習及行為監控。這些方案以現有檔案狀態為基準,以對比變更及存取檔案的要求。然後它們會就可疑活動向管理員發出警示,令攻擊可更早被解決及防止檔案被加密及資料損毀。

更早偵測協助預防攻擊

有效的勒索程式預防措施需結合良好的監控程式、頻密的檔案備份、反惡意程式軟件及用戶培訓。雖然沒有網絡防護方案可以完全消除風險,您仍然可以大大減低攻擊者成功的機會。

相關研究

相關資料