ELF_NETWRD.A

Publish Date: 03 settembre 2012

Piattaforma:

Linux

Valutazione del rischio complessivo:

Potenziale dannoso: :

Potenziale di distribuzione: :

Reported Infection:

Basso

Medio

Alto

Critico

Tipo di minaccia informatica:

Backdoor

Distruttivo?:

No

Crittografato?:

Sì

In the wild::

Sì

Panoramica e descrizione

Canale infezione: Eliminado por otro tipo de malware, Descargado de Internet

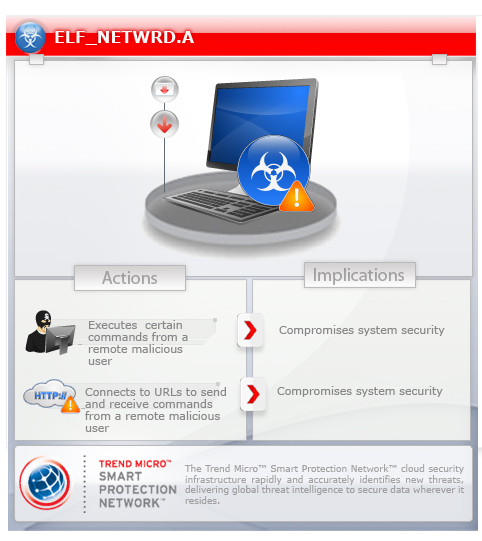

Para obtener una visión integral del comportamiento de este Backdoor, consulte el diagrama de amenazas que se muestra a continuación.

Ejecuta comandos desde un usuario remoto malicioso que pone en peligro el sistema afectado.

Dettagli tecnici

Dimensione file: 64,400 bytes

Tipo di file: ELF

Residente in memoria: Sì

Data di ricezione campioni iniziali: 24 agosto 2012

Carica distruttiva: Connects to URLs/IPs, Compromises system security

Instalación

Crea las siguientes copias de sí mismo en el sistema afectado:

- {user's home path}/WIFIADAPT

Técnica de inicio automático

Infiltra los archivos siguientes:

- {user's home path}/.config/autostart/WIFIADAPTER.desktop

Rutina de puerta trasera

Ejecuta los comandos siguientes desde un usuario remoto malicioso:

- Get OS version, user name, host name, $PATH variable, home directory, malware process ID, current process path

- Download a file and save it as /tmp/{random file name 1}, then execute the downloaded file

- Exit

- List files in a directory

- Read a file

- Write and close a file

- Copy a file

- Execute a file

- Rename a file

- Delete a file

- Create a directory

- Start remote shell

- Kill a process

- Get currently logged in users

- Enumerate window titles of all processes

- Download a file and save it as /tmp/{random file name 2}

- Simulate keyboard press

- Simulate mouse event

- Get stored login credentials in Google Chrome, Chromium, Opera, Mozilla

- Get the size of a file

- Take a screenshot

- Upload keylogger file {user's home path}/.m8d.dat

- Clear keylogger file {user's home path}/.m8d.dat

- Delete a file

- Search for a file

- Stop remote shell

- List processes

- Perform window operation

- Get Pidgin passwords from {user's home path}/.purple/accounts.xml

- Uninstall

Rutina de infiltración

Este malware infiltra el/los siguiente(s) archivo(s), que utiliza para su rutina de captura de teclado:

- {user's home path}/.m8d.dat

Soluzioni

Motore di scansione minimo: 9.200

Versione pattern VSAPI OPR: 9.369.00

Data di pubblicazione del pattern VSAPI OPR: 04 settembre 2012

Explorar el equipo con su producto de Trend Micro y anotar los archivos detectados como ELF_NETWRD.A

Sondaggio