HTML_EXPLOIT.PB

Windows 2000, Windows Server 2003, Windows XP (32-bit, 64-bit), Windows Vista (32-bit, 64-bit), Windows 7 (32-bit, 64-bit)

Type de grayware:

Trojan

Destructif:

Non

Chiffrement:

Non

In the wild::

Oui

Overview

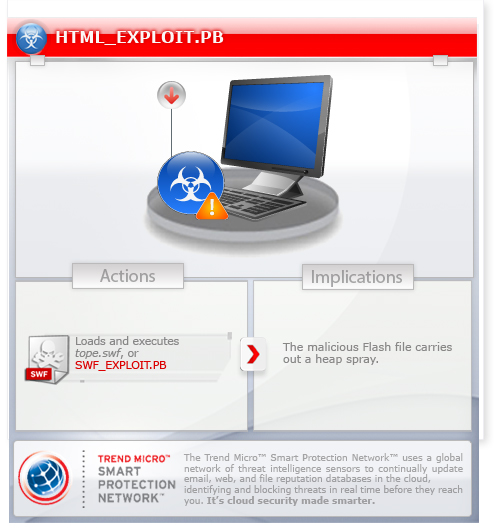

Um einen Überblick über das Verhalten dieser Trojan zu erhalten, verwenden Sie das unten gezeigte Bedrohungsdiagramm.

Wird ausgeführt, wenn ein Benutzer auf bestimmte Websites zugreift, auf denen sie gespeichert ist.

Wird zum Laden und Ausführen einer Datei verwendet.

Détails techniques

Übertragungsdetails

Wird ausgeführt, wenn ein Benutzer auf bestimmte Websites zugreift, auf denen sie gespeichert ist.

Download-Routine

Speichert die heruntergeladenen Dateien unter den folgenden Namen:

- %User Temp%\sqlrenew.txt

- %User Temp%\stream.exe - detected as BKDR_ZXSHELL.V

(Hinweis: %User Temp% ist der Ordner 'Temp' des aktuellen Benutzers, normalerweise C:\Dokumente und Einstellungen\{Benutzername}\Lokale Einstellungen\Temp unter Windows 2000, XP und Server 2003.)

Andere Details

Wird zum Laden und Ausführen der folgenden Datei verwendet:

- tope.swf - detected as SWF_EXPLOIT.PB

Solutions

Step 1

Für Windows ME und XP Benutzer: Stellen Sie vor einer Suche sicher, dass die Systemwiederherstellung deaktiviert ist, damit der gesamte Computer durchsucht werden kann.

Step 2

Malware-Dateien entfernen, die hinterlassen/heruntergeladen wurden von HTML_EXPLOIT.PB

Step 3

Schließen Sie alle geöffneten Browser-Fenster

Step 4

Durchsuchen Sie Ihren Computer mit Ihrem Trend Micro Produkt, und löschen Sie Dateien, die als HTML_EXPLOIT.PB entdeckt werden. Falls die entdeckten Dateien bereits von Ihrem Trend Micro Produkt gesäubert, gelöscht oder in Quarantäne verschoben wurden, sind keine weiteren Schritte erforderlich. Dateien in Quarantäne können einfach gelöscht werden. Auf dieser Knowledge-Base-Seite finden Sie weitere Informationen.

Step 5

Diese Sicherheits-Patches herunterladen und übernehmen Verwenden Sie diese Produkte erst, wenn die entsprechenden Patches installiert wurden. Trend Micro empfiehlt Benutzern, wichtige Patches nach der Veröffentlichung sofort herunterzuladen.

- Upgrade to Internet Explorer 11

- Install Microsoft’s Enhanced Mitigation Experience Toolkit (EMET)

Participez à notre enquête!