Backdoor.PHP.DEWMODE.A

Windows

Threat Type: Backdoor

Destructiveness: No

Encrypted: No

In the wild: Yes

OVERVIEW

This Backdoor arrives on a system as a file dropped by other malware or as a file downloaded unknowingly by users when visiting malicious sites. It may arrive using one or multiple arrival methods.

It executes commands from a remote malicious user, effectively compromising the affected system.

TECHNICAL DETAILS

Arrival Details

This Backdoor arrives on a system as a file dropped by other malware or as a file downloaded unknowingly by users when visiting malicious sites.

It arrives via the following means:

- It may be delivered by exploiting the following vulnerabilities:

- CVE-2021-27101

- CVE-2021-27102

- CVE-2021-27103

- CVE-2021-27104

Backdoor Routine

This Backdoor executes the following commands from a remote malicious user:

- Download files from victim server

- Delete traces in the system

Dropping Routine

This Backdoor drops the following files:

- /tmp/.scr → temporary file used to delete traces of the malware when requested by the C&C; deleted afterwards.

- /tmp/.out → temporary file used to redirect logging of malware trace deletion; deleted afterwards.

Other Details

This Backdoor does the following:

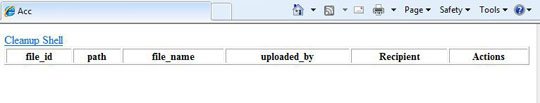

- Once accessed, it will display the list of files existing in the SQL database hosted in the target server

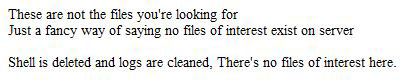

- It displays the following if no files are present in the database:

- It uses the dropped file /tmp/.scr to delete traces of itself in the server. This dropped file does the following:

- Remove the line referencing the malware in all of the logs located in "/var/opt/apache".

- Overwrite the contents of adminpl.log with blanks.

- Delete malware trace in the machine.

- Overwrite /var/log/secure with blanks.

It requires being hosted on a web server in order to proceed with its intended routine.

SOLUTION

Step 1

Before doing any scans, Windows 7, Windows 8, Windows 8.1, and Windows 10 users must disable System Restore to allow full scanning of their computers.

Step 2

Note that not all files, folders, and registry keys and entries are installed on your computer during this malware's/spyware's/grayware's execution. This may be due to incomplete installation or other operating system conditions. If you do not find the same files/folders/registry information, please proceed to the next step.

Step 3

Scan your computer with your Trend Micro product to delete files detected as Backdoor.PHP.DEWMODE.A. If the detected files have already been cleaned, deleted, or quarantined by your Trend Micro product, no further step is required. You may opt to simply delete the quarantined files. Please check the following Trend Micro Support pages for more information:

Did this description help? Tell us how we did.