趨勢科技發現最新的 White Rabbit 勒索病毒家族在 2021 年 12 月暗中攻擊了一家美國當地銀行。這個新的勒索病毒跟知名的 Egregor 勒索病毒一樣會隱藏自己的行為,而且可能跟知名的「FIN8」「進階持續性滲透攻擊」(APT攻擊) 集團有所關聯。

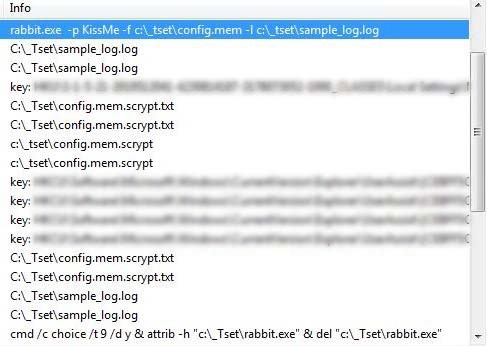

在指令列輸入密碼

White Rabbit 最值得注意的一點是,它的惡意程式需要在指令列輸入一個特殊的密碼,才能解開其內部的組態設定並執行勒索病毒行為。這種避免暴露惡意行為的技巧是知名勒索病毒家族 Egregor 為了防止研究人員分析其惡意程式而採用的密技。

雖然 White Rabbit 惡意程式乍看之下毫不起眼,因為只是一個大約 100KB 的小檔案,裡面沒有甚麼特別值得注意的字串,也沒有明顯的活動。唯一露餡的地方是它用來寫入記錄檔的字串,不過它的實際行為如果沒有正確的密碼,很難觀察得到。

趨勢科技分析到的樣本使用的密碼是「KissMe」(如圖 1 所示),但別的樣本使用的密碼可能不同。圖 1 顯示勒索病毒所接受的指令列參數:

- -p: 密碼

- -f: 要加密的檔案

- -l: 記錄檔

- -t: 惡意程式的啟動時間

如何感染系統以及與進階持續性滲透攻擊 (APT) 的關聯

從我們的監測資料可以看到一些 Cobalt Strike 執行偵查、滲透並將惡意檔案植入系統的跡象。

根據 Lodestone 的研究人員指出,該勒索病毒的惡意網址似乎跟 FIN8 進階持續性滲透攻擊 (APT) 駭客集團有所關連。此外,他們還注意到 White Rabbit 使用了一個從未見過的 Badhatch 惡意程式版本以及 FIN8 所使用的 F5 後門程式。只可惜在我們分析的時候,前述網址所指向的檔案已經無法取得。

勒索病毒行為

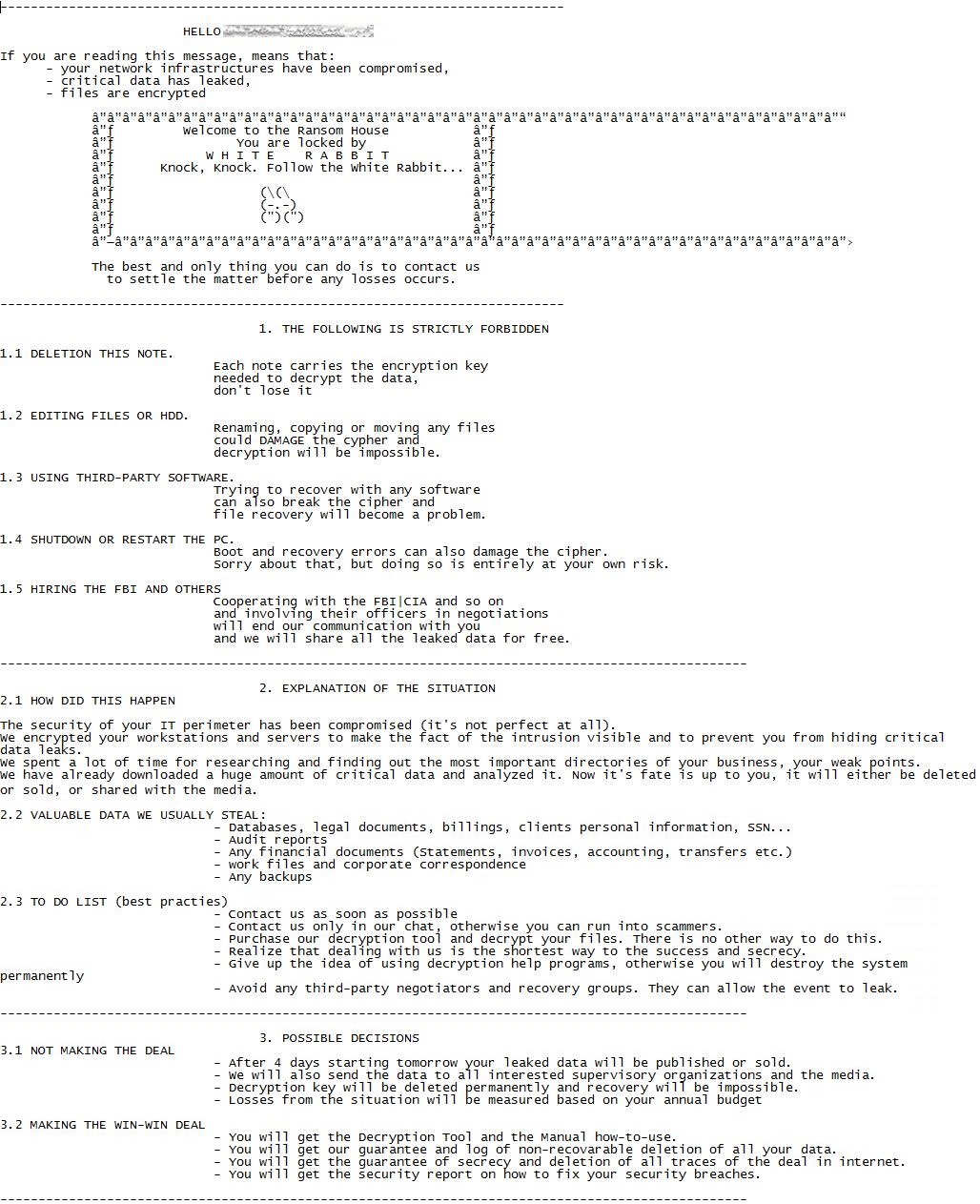

這個勒索病毒本身並不複雜,但就像許多 現代化勒索病毒家族一樣,White Rabbit 採用了雙重勒索手法,它會在勒索訊息當中威脅要將其偷到的資料公開或販售。

這個勒索病毒每加密一個檔案就會產生一份勒索訊息。每份訊息的檔案名稱就是被加密的檔案名稱再加上「.scrypt.txt」副檔名。惡意程式在發動勒索病毒行為之前,還會先終止系統上的一些處理程序和服務,特別是防毒軟體。

接著,惡意程式會試著將本機硬碟、隨身碟、網路硬碟上的檔案及資源加密 (如果指令列沒有指定 -f 參數的話)。加密時,它會避開下列路徑和目錄,以免造成系統當機並損毀自己的勒索訊息:

- *.scrypt.txt

- *.scrypt

- c:\windows\*

- *:\sysvol\*

- *:\netlogon\*

- c:\filesource\*

- *.exe

- *.dll

- *\desktop.ini

- *:\windows\*

- c:\programdata\*

- *:\programfiles\*

- *:\program files (x86)\*

- *:\program files (x64)\*

- *.lnk

- *.iso

- *.msi

- *.sys

- *.inf

- %User Temp%\*

- *\thumbs.db

結論

目前我們仍在研究 FIN8 與 White Rabbit 是否真有關聯,或者只是共用相同的駭客所開發的惡意程式。由於 FIN8 使用的大多是滲透和偵查工具,因此若兩者真有關聯,很可能意味著該集團也開始將勒索病毒納入他們的工具當中。至目前為止,White Rabbit 的攻擊目標還不多,有可能是他們還在測試水溫,或者還在熱身準備發動大規模攻擊。

就 White Rabbit 勒索病毒的行為還算不複雜的這點來看,它有可能仍在開發階段。不過就算還處於早期階段,我們仍必須強調它依然像現代化勒索病毒一樣麻煩。畢竟它也相當具針對性,並採用雙重勒索手法,所以,仍然值得密切注意。

採用多層式的防禦有助於防範現代化勒索病毒,並有效防範它們的躲避偵測技巧。企業機構可採取以下步驟和解決方案來降低這類勒索病毒的風險:

- 部署多層式偵測及回應解決方案:採用一些能在威脅升高之前預先預測及防範勒索病毒活動、技巧與行動的解決方案。例如,威萬Trend Micro Vision One™ 能協助企業偵測及攔截勒索病毒的各種元件,在攻擊影響到企業之前就預先加以攔截。

- 預先擬好一份防範與復原教戰手冊:事件回應 (IR) 教戰手冊與框架有助於企業針對各種攻擊 (包括勒索病毒) 預先做好妥善規劃。

- 執行攻擊演練:讓員工接受擬真的網路模擬攻擊,這有助於決策人員、資安團隊、事件回應 (IR) 團隊發掘潛在的資安漏洞與攻擊,以便預做準備。

入侵指標 (IoC)

| SHA256 | 偵測名稱 |

| b0844458aaa2eaf3e0d70a5ce41fc2540b7e46bdc402c798dbdfe12b59ab32c3 | Ransom.Win32.WHITERABBIT.YACAET |

網址:hxxps://104-168-132-128[.]nip[.]io/cae260

原文出處:New Ransomware Spotted:White Rabbit and Its Evasion Tactics