甚麼是零信任架構?

零信任架構模式假定,在未驗證之前沒有一個連線、用戶或資產是值得信任的。與之相反的,傳統周邊保安會在認證及信任一個連線後發出登入整個網絡的權限,亦令企業面對將資產開放予網絡歹徒的風險。零信任是一個具變革性及曠日持久的項目,以現有架構為基礎進行重建。

零信任架構

零信任架構是一個不斷演變的概念,現時並未有任何認證或實務標準。很多企業都會依賴認證來作遵規標準,例如國際標準化組織(ISO),而零信任亦因缺乏這些明確定義的參數而造成一些困惑。

除了此困惑外,有些廠商更將一些產品或服務標籤為全面的零信任方案,而漠視了零信任的基本前提是利用現有及新開發產品與服務的方法,而非屬於某一特定產品或服務。更壞的是,很多機構會在缺乏核心屬性的情況下對老舊產品進行「零信任清洗」。

零信任框架

現時業界提供不少零信任框架及方法。零信任是一個概念,但美國國家標準技術研究所(NIST)及其他分析機構如 Gartner、Forrester、IDC 及 ESG 都已定義零信任框架的基本原則。

- 在其零信任架構特別刊物中,NIST 討論了美國政府如何執行零信任策略。這份長達 50 頁的文件定義了實施理想零信任方式的基本要求,並提供了美國聯邦政府的部署狀況及用戶案例。而 Gartner、Forrester、IDC、ESG 及其他分析機構雖然也同意 NIST 對「零信任」的定義、工作方式及框架,但他們卻使用不同的術語來形容同一概念。

- 例如,Gartner 以安全存取服務前端(SASE)來形容雲端存取資訊保安代理(CASB)、安全網頁閘道(SWG)及進階虛擬私人網絡(VPN),而 Forrester 則稱之為零信任邊緣 Zero Trust Edge(ZTE)。

隨著分析機構開始提供路線圖及有用的指引,企業機構也可以從中找到有質素的資訊來開始零信任之旅。

零信任原則

零信任始於企業根據其業務及保安需要而實施的一套原則。

- 將所有資料及服務視為資源——今日的網絡是由很多不同級別的裝置及服務組成的,而 SaaS、雲端服務及存取企業資源的個人裝置都應該納入零信任的範圍。

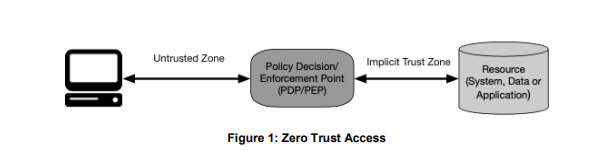

- 不要信任網絡位置或身份——傳統監察周邊保安的方案會透過單一門戶讓用戶存取企業資源,一旦獲得認證,用戶就可以得到存取大量企業資訊的權限,而這安排亦為歹徒打開一度大門,當歹徒取得登入權後,他們可以在網絡內橫向移動,並可隨意安裝惡意程式及勒索程式。

- 只發出在某一時段存取某一資源的權限——在發出權限前先建立信任,並且只會發出完成任務所需的最低權限。

- 根據動態政策決定存取權限——根據項目、資源或應用程式而設定的存取規則。根據業務需要及可承受風險程度設定政策。動態政策可能包括持續監控用戶、裝置及行為屬性的風險程度,包括使用模式等。這可能包括環境屬性,例如網絡位置、時間及活躍的攻擊等。

- 假定沒有資產是在創建之始即已受信任,就應使用持續監察系統在每次收到存取要求時評估資源的保安狀況,甚至個人裝置也應設定它們的存取級別。這並沒有看起來那麼進取,因為即使已確認安全的伺服器也可以很快的因漏洞被發現或一個細小部份的改變而遭入侵,例如開放源碼資料庫的內容。

- 持續核實信任度——信任度並非永恆不變的。假如用戶或裝置的風險提高,應馬上採取行動終止連線或重設帳號。

- 嚴格執行認證及授權——在系統進行交流期間使用動態原則來不斷地掃瞄、評估威脅、修正及重新評估信任度。建立一個身份、憑證及存取管理系統(ICAM),並為相關資源設立多重認證,例如根據時間、突如其來的活動或新資源要求來重新評估基本政策。

- 盡量搜集最多資料——包括資產的保安狀況、網絡流量及存取要求等極為重要資料。並利用它們來取得啟示以改善保安策略及執行情況。

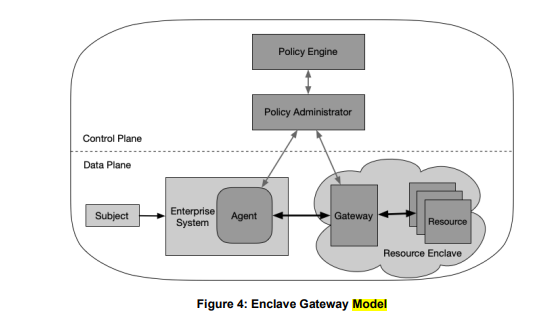

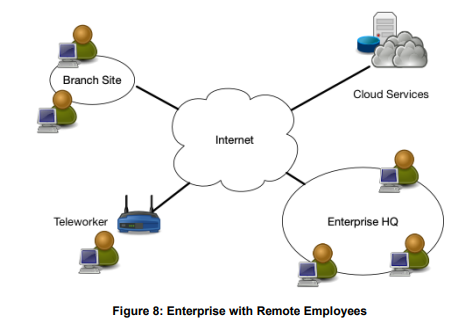

零信任模式組成部份

零信任部署包含不同的組成部份,有些是駐場服務,而有些可能是雲端服務。任何在零信任架構的實施都會隨著時間的推移而落實,在這段期間,最重要的是教育持份者所有可能出現的改變,並要他們清楚零信任是一個持續行動,沒有明確的起點及終點。由於改變資訊科技及業務需求會擾亂進度,您可以透過持續重新評估架構來最大化零信任方式的影響力。

專家都強調,並沒有一個一刀切適合任何人的零信任架構。由於不同企業都有其差異,因此每個零信任部署都有所不同。此外,零信任架構一般都透過一系列小型的基建現代化項目,按時間進度逐步實施。而理想的零信任模式是非常罕見的,甚至可能從未出現。

零信任模式的其中一個屬性就是它的動態本質,因此在今天被視為理想的零信任模式到明天可能已不再理想。

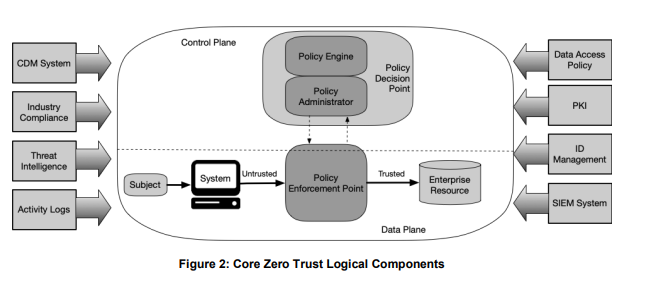

在 NIST 文件中第 18 頁的圖例。零信任模式構成部分

- 政策引擎(PE)——政策引擎決定是否基於政策及在 CDM 系統與威脅情報服務輸入的資料而發出存取權限。

- 政策管理員(PA) ——他根據策引擎的決定來建立或終結一個通訊連線。

- 政策封行點(PEP) ——授權、監察及終結連線。

一系列數據源會協助政策引擎作出授權存取決定。

- 持續診斷及緩解系統(CDM)——知會政策引擎關於一個要求存取企業或非企業資產的行動是否使用正確的作業系統、軟件組成部份的完整性及有否已知的漏洞。

- 工業遵規系統(ICM)——大部份企業都要遵守不同的法規,例如醫療界。ICM 的政策包含並監察這些規定,確保遵規。

- 威脅情報輸入 ——向政策引擎提供來自內部及外部單位的資訊,涵蓋新漏洞、軟件缺陷及惡意程式,讓它可決定是否批准存取。

- 網絡及系統活動目錄——即時反饋有關資產、流量、存取行動及其他事件的訊息,讓您可以評估最近的活動及作出相應的政策決定。

- 資料存取政策 ——決定如何發出存取權利的規則。它們都基於機構的使命、角色及需要而決定。

- 企業公有匙架構(PKI) ——產生及記錄資源、項目、服務及應用程式的認證文件。

- 身份管理系統——建立、儲存及管理用戶訊息,包括名字、電郵及證書等,亦管理與企業合作的非員工的資訊。

- 安全信息和事件管理系統(SIEM) ——搜集保安資訊協助創建政策及作攻擊警告。

零信任架構圖

其他關鍵成功因素

其他關鍵考慮因素包括為現有架構中已過期或影響重大的組成部份設定優先次序,與及聚焦於早期零信任項目經常忽略的一環——視野。零信任先導者都一致提出:您只能信任您見到的。

微分段是一個可行的技術,但沒有強大的零信任身份組成部份,在分段上的額外投資將影響零信任的回報。