랜섬웨어 공격시 일어나는 일

랜섬웨어는 중요한 데이터를 손상시킵니다

랜섬웨어는 중요한 데이터를 손상시키기 때문에 비즈니스에 치명적입니다. 랜섬웨어는 중요한 파일을 검색하고 암호화하여 다른 악성 애플리케이션보다 빠르게 기업의 업무를 손상시킵니다.

랜섬웨어 위협 시작

대부분의 랜섬웨어 공격은 악성 이메일에서 시작됩니다. 이메일에는 악성 프로그램을 다운로드하도록 유도하는 웹사이트 링크가 포함되어 있는 경우가 많습니다. 또한 사용자가 파일을 연 후 랜섬웨어를 다운로드하는 악의적인 첨부 파일이 포함될 수도 있습니다.

공격자는 대게 Microsoft Office 문서를 첨부 파일로 사용합니다. Office에는 공격자가 스크립트를 프로그래밍하는데 사용하는 VBA(Visual Basic for Applications) 인터페이스가 있습니다. 최신 Office 버전은 파일이 열릴 때 매크로 스크립트를 자동으로 실행하는 기능을 비활성화합니다. 악성코드는 사용자에게 스크립트를 실행하라는 메시지를 표시하며 많은 사용자가 이를 실행하게 됩니다. 이것이 악성 매크로가 여전히 위험한 이유입니다.

Office 매크로는 공격자의 서버에서 랜섬웨어를 다운로드하고 악성코드는 로컬 기기에서 실행됩니다. 랜섬웨어는 네트워크와 로컬 스토리지에서 중요한 파일을 검색하고 암호화합니다. 암호화는 일반적으로 128 또는 256 비트를 사용하는 대칭 AES (Advanced Encryption Standard) 암호화입니다. 이는 무차별 대입 공격에 저항하는 프로세스를 만듭니다. 일부 랜섬웨어는 RSA (Rivest-Shamir-Adleman)와 같은 공개/개인 키 암호화도 사용합니다.

데이터 복구 및 랜섬웨어 제거

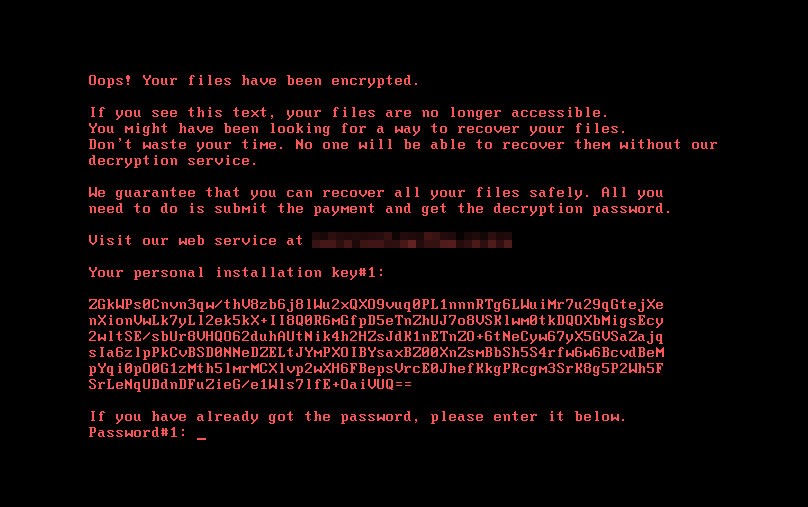

랜섬웨어 개발자는 사용자가 먼저 랜섬을 지불하지 않고는 애플리케이션을 제거하지 못하도록 차단하는 기능을 만듭니다. 일부 해커는 화면 잠금 장치를 사용하므로 사용자가 Windows 바탕 화면에 액세스 할 수 없습니다. 파일을 암호화하는데 사용되는 암호화 라이브러리는 멀웨어를 제거하더라도 데이터가 암호화되고 액세스 할 수 없게 됩니다.

FBI는 피해 기업들에게 몸값을 지불하지 말라고 충고합니다. 몸값을 지불하면 파일 암호 해독이 가능하다고 합니다. 그러나 때때로 공격자는 몸값을 지불 한 후에도 암호 해독 키를 전달하지 않습니다. 그러면, 파일 복구 없이 금전적 손실로 남게 됩니다. 랜섬웨어는 제거 할 수는 있지만 백업이 없으면 몸값을 지불하지 않고 파일을 복구 할 수 없을 것입니다.

대부분의 멀웨어 방지 보안 업체에는 랜섬웨어를 제거하는 패치 또는 다운로드 가능한 솔루션이 있습니다. 멀웨어를 제거한 후 백업에서 파일을 복원 할 수 있습니다. 컴퓨터를 공장 설정으로 복원 할 수도 있습니다. 후자의 솔루션을 사용하면 컴퓨터가 처음 구입했을 때와 동일한 상태로 돌아갑니다. 소프트웨어를 다시 설치해야 합니다.

영국 보안회사인 Sophos Group은 공격 킬 체인이라고도하는 Ryuk의 공격 흐름을 확인했습니다. 아래 다이어그램 보기

랜섬웨어 보호 기능

여러 가지 방법으로 랜섬웨어로부터 기기와 데이터를 보호할 수 있습니다. 일반적으로 악성 이메일 메시지로 시작되므로 수신 메시지에서 의심스러운 링크나 첨부 파일을 검사하는 멀웨어 방지 솔루션을 사용하십시오. 메시지가 발견되면 메시지를 검역하여 사용자 받은편지함에 도달하지 못하게 합니다.

네트워크상의 컨텐츠 필터링도 효과적입니다. 공격자가 제어하는 웹 이트에 액세스하는 것을 차단합니다. 이메일 필터와 결합된 컨텐츠 필터링은 랜섬웨어와 대부분의 멀웨어가 내부 네트워크에 액세스하는 것을 차단합니다.

멀웨어 방지 소프트웨어는 스마트폰을 포함한 모든 네트워크 장치에서 실행되어야합니다. 멀웨어 방지 프로그램은 랜섬웨어가 파일을 암호화하지 못하도록 차단하고 페이로드를 보내기 전에 시스템에서 제거해야 합니다. 기업에서는 BYOD (Bring-Your-Own-Device) 정책으로 멀웨어 방지 프로그램을 사용자 기기에서 실행해아 합니다.

사용자 교육은 랜섬웨어 피해 방지를 위한 사전예방적 방법입니다. 랜섬웨어는 종종 피싱 및 소셜 엔지니어링 기법으로 시작되기 때문에 공격을 식별하도록 훈련이 필요합니다. 사용자 교육 및 멀웨어 방지 시스템으로 사이버 보안 위험을 줄일 수 있습니다. 멀웨어 방지 시스템으로 방어가 어렵더라도 공격을 식별하도록 훈련된 사용자는 악성 실행 파일을 실행하지 않을 수 있습니다.

랜섬웨어 사례

멀웨어의 글로벌 위협이 많이 사라졌지만 여러 유형의 랜섬웨어가 여전히 비즈니스에 영향을 미칩니다. 공격자는 보호 수단이 없는 개인이나 기업의 돈을 갈취하기 위해 지속적으로 공격을 감행합니다.

전 세계에 영향을 미친 랜섬웨어 애플리케이션 중 하나는 CryptoLocker입니다. CryptoLocker는 Windows 시스템을 대상으로하며 2014년에 널리 퍼졌습니다. 이메일과 악성 첨부 파일로 감염을 시작합니다. 그런 다음 소프트웨어는 비대칭 (RSA) 공개/개인 키 암호화로 중요한 파일을 암호화합니다.

Locky는 소셜 엔지니어링을 사용한 랜섬웨어의 예입니다. 2016년에 출시된 Locky는 이메일에 첨부 된 악성 Word 문서로 시작했습니다. 사용자가 파일을 열때 매크로를 켜라는 메시지를 제외한 내용이 뒤섞인 것처럼 보입니다. 사용자가 매크로를 켜고 파일을 다시 열면 Locky가 실행됩니다.

배드 래빗은 사용자가 자발적으로 다운로드한 악성 프로그램의 예입니다. 일반적으로 Adobe Flash 업데이트인 것처럼 가장하여 배포됩니다. 악성 프로그램이 실행된 후 파일을 암호화하고 시스템을 재부팅됩니다. Bad Rabbit은 컴퓨터 부팅을 제한하고 대신 파일의 암호를 해독하려면 몸값을 지불해야 한다는 메시지를 표시합니다.

랜섬웨어 방지

위의 예들은 기업을 괴롭히는 몇가지 랜섬웨어 버전일 뿐입니다. 랜섬웨어 개발자들은 몸값을 위해 파일을 인질로 잡을 수 있는 새로운 방법을 계속해서 만들고 있습니다. 랜섬웨어의 작동 방식을 이해한다면 올바른 방어 수단을 구현할 수 있습니다. 악성 메시지를 차단하는 효과적인 악성 프로그램 방지 솔루션, 사용자 교육 및 이메일 필터를 통해 랜섬웨어를 방지할 수 있습니다.