RYUK 랜섬웨어란?

Ryuk는 정부, 학계, 의료, 제조 및 기술 산업 분야에 피해를 입힌 해커 그룹 WIZARD SPIDER의 랜섬웨어 버전입니다. 2019년 Ryuk의 몸값 요구가 1,250만 달러로 가장 많았고, 2020년 말까지 총 1억 5천만 달러의 순이익을 올린 것으로 보입니다.

Ryuk 랜섬웨어 공격

Ryuk는 2018년 중후반에 처음 등장한 랜섬웨어 계열입니다. 2018년 12월 New York Times는 Tribune Publishing이 Ryuk에 감염되어 샌디에이고와 플로리다에서 인쇄에 지장을 받았다고 보도했습니다. New York Times와 Wall Street Journal은 로스앤젤레스에 있는 인쇄 시설을 공유했습니다. 그 공격의 영향을 받아 토요일 자 신문 배급 문제를 일으켰습니다.

구형 Hermes 랜섬웨어의 변종인 Ryuk은 가장 위험한 랜섬웨어 공격 목록에서 1위를 차지했습니다. CrowdStrike 2020 글로벌 위협 보고서에서 Ryuk은 올해 가장 큰 10대 몸값 중 3개를 차지합니다. 530만 달러, 990만 달러, 1,250만 달러 Ryuk은 전세계 산업과 기업을 공격했습니다. 해커들은 대기업을 표적으로 삼는 관행을 ‘빅 게임 사냥’(BGH)이라고 부릅니다.

흥미롭게도 이 랜섬웨어 계열은 애니메이션 영화 Death Note에서 이름을 따 왔습니다. 이름은 ‘신의 선물’을 의미합니다. 데이터나 돈을 잃게 되는 랜섬웨어 위협은 곤혹스럽습니다. 그러나 해커의 관점에서는 신의 선물로 간주 될 수 있습니다.

WIZARD SPIDER로 알려진 러시아 사이버 범죄 그룹은 Ryuk 랜섬웨어를 운영하는 것으로 알려져 있습니다. 동유럽 공격자인 UNC1878은 일부 의료 관련 공격의 배후에 있습니다. 랜섬웨어는 바로 배포되지 않고 컴퓨터에 먼저 다른 멀웨어를 다운로드합니다.

Ryuk이 시스템을 감염시키면 먼저 180 개의 서비스와 40개의 프로세스를 종료합니다. 이러한 서비스 및 프로세스는 Ryuk이 작업을 수행하는 것을 용이하게 합니다.

이 시점에서 암호화가 발생할 수 있습니다. Ryuk은 AES-256 암호화를 사용하여 사진, 비디오, 데이터베이스 및 문서와 같은 파일(귀하가 관심 있는 모든 데이터)을 암호화합니다. 그런 다음 대칭 암호화 키는 비대칭 RSA-4096을 사용하여 암호화 됩니다.

Ryuk은 원격으로 암호화 할 수 있습니다. 또한 암호화를 위해 컴퓨터를 깨우는 Wake-On-Lan을 수행할 수 있습니다. 이러한 능력은 암호화와 데이터 손상을 일으킵니다.

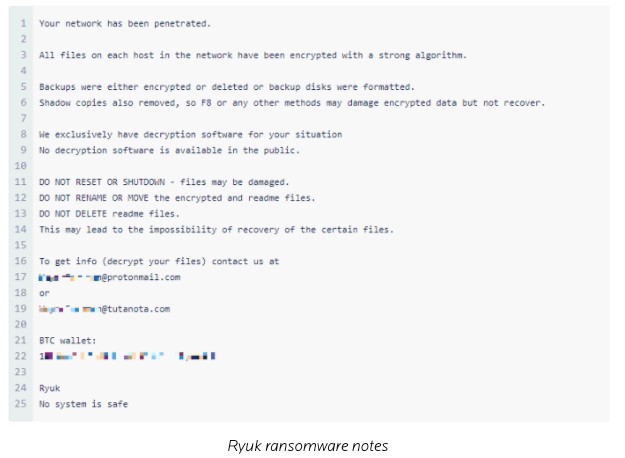

해커는 다음 스크린 샷과 같은 내용을 읽는 RyukReadMe.txt 및 UNIQUE_ID_DO_NOT_REMOVE.txt로 시스템에 몸값 메모를 남깁니다.

출처: Malwarebytes

Ryuk 공격 벡터

Ryuk은 DaaS(Download as a Service)를 사용하여 대상 시스템을 감염시킬 수 있습니다. DaaS는 해커가 다른 해커에게 제공하는 서비스입니다. 해커가 랜섬웨어를 개발했지만 배포 방법을 모르면 해당 기술을 가진 다른 해커가 랜섬웨어를 배포를 지원합니다.

종종 사용자는 피싱 공격의 희생양이 됩니다. AdvIntel은 공격의 91%가 피싱 이메일로 시작한다고 보고합니다. 사용자가 피싱 이메일을 알아채도록 교육하는 것이 매우 중요합니다. 이러한 교육은 감염 가능성을 크게 줄입니다. 피싱 인사이트를 확인하십시오.

Ryuk는 감염 측면에서 가장 악명 높고 잘 알려진 서비스형 랜섬웨어(RaaS) 프로그램 중 하나입니다. 서비스형 랜섬웨어(RaaS)는 랜섬웨어 개발자가 다른 해커의 사용을 위해 제공하는 모델입니다. 개발자는 몸값의 일정 비율을 받습니다. RaaS는 서비스형 소프트웨어(SaaS) 모델을 채택했습니다.

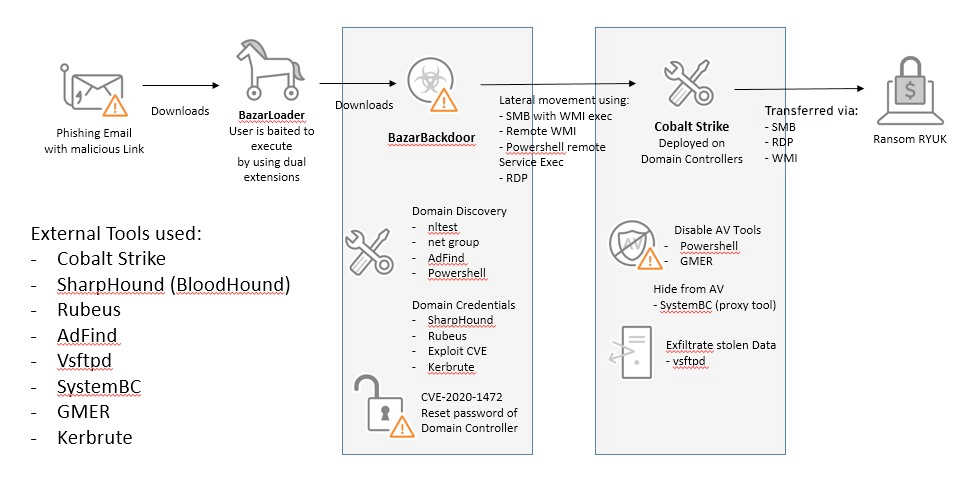

사용자가 피싱 이메일을 클릭하면 Ryuk는 드롭퍼라는 추가 악성코드를 다운로드합니다. 추가 멀웨어에는 Trickbot, Zloader, BazarBackdoor 등이 포함됩니다. 이 드롭퍼는 Ryuk를 직접 설치할 수 있습니다.

또한 Cobalt Strike Beacon과 같은 또 다른 멀웨어를 설치하여 명령 및 제어(C2) 네트워크와 통신 할 수 있습니다. Ryuk은 악성코드가 설치되면 다운로드합니다. Ryuk은 또한 Windows 서버의ZeroLogon 취약점과 같은 악용을 이용했습니다.

아래 다이어그램은 Ryuk의 감염 경로 또는 공격 킬 체인을 보여줍니다.

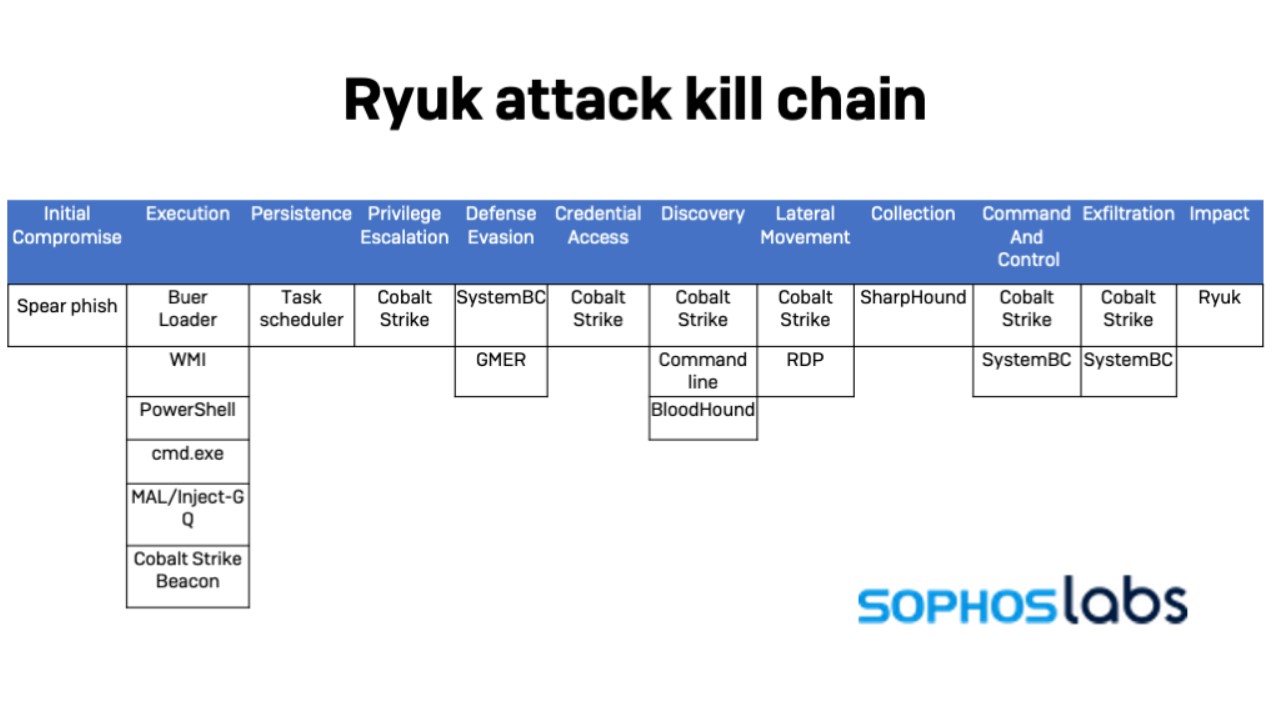

영국 보안회사인 Sophos Group은 공격 킬 체인이라고도 하는 Ryuk의 공격 흐름을 확인했습니다. 아래 다이어그램 보기

출처: Sophos

Trickbot

Trickbot은 2016년에 등장했으며, Ryuk을 운영하는 해킹 그룹인 WIZARD SPIDER가 운영하는 것으로 추정됩니다. 이 멀웨어는 사용자 자격 증명, 개인 식별 정보 및 비트코인을 훔치는 뱅킹 트로이목마로 사용되었습니다.

숙련된 해커가 Trickbot을 설계했습니다. 그들은 감염된 시스템에서 파일을 검색하는 것과 같은 추가 목적으로 사용되도록 설계했습니다. 또한 한 시스템에서 다른 시스템으로 네트워크를 통해 측면 이동할 수 있습니다. 이제 Trickbot의 기능에는 자격 증명 수집, 암호화 채굴 등이 포함되지만 가장 중요한 기능은 Ryuk 랜섬웨어를 배포하는 것입니다.

Ryuk의 침해 지표

랜섬웨어의 피해는 재앙이 될 수 있으므로 감염이 발생하기 전에 예방하여야 합니다. 항상 가능한 것은 아니므로 보안팀은 공격의 시작을 주시하고 추가 피해를 방지하기 위해 즉각적인 조치를 취해야 합니다.

Ryuk은 다양한 공격 벡터에 의해 시스템을 감염시킬 수 있기 때문에 이를 탐지하는 작업이 복잡합니다. 네트워크 및 보안 관리자는 Ryuk 감염의 전조를 알 수 있는 많은 침해 지표(IOC)가 있습니다.

드롭퍼인 BazarLoader는 Ryuk의 일반적인 진입점입니다. 드롭퍼 또는 DaaS는 다른 멀웨어를 다운로드하는 악성코드입니다. 주의해야 할 BazarLoader IOC는 다음과 같습니다.

- ‘StartAd-Ad’라는 예약된 작업이 자동 실행 항목과 함께 Windows 레지스트리에 나타납니다.

- Report.DOC.exe와 같은 실행 가능한 이중 확장 파일

TrickBot은 위에서 언급했듯이 Ryuk의 또 다른 일반적인 항목입니다. IOC는 임의로 생성된 12자의 파일 이름을 가진 실행 파일입니다. 예를 들어 TrickBot이 mnfjdieks.exe 파일을 생성하면 다음 디렉터리 중 하나에 있습니다.

- C:\Windows\

- C:\Windows\SysWOW64

- C:\Users\[Username]\AppData\Roaming

TrickBot 침해 지표의 전체 목록을 보려면 미국 사이버보안 및 인프라 보안국(CISA) 웹사이트의 알림을 참조하십시오.

회사에서 처음으로 보는 침해 지표는 다음과 같은 스크린샷인 경우가 많습니다. 이 스크린샷은 Ryuk이 조직을 감염시키고 민감한 데이터를 암호화했음을 나타냅니다. 회사에 준비된 사고 대응팀과 플레이북이 준비되어 있고 데이터를 오프라인으로 백업한 경우는 복구가 훨씬 더 빠릅니다.

출처: 2SPYWARE

2020 Ryuk 랜섬웨어 공격

Ryuk은 BGH로 사용되기 때문에 정부, 기술 회사 및 학교 시스템을 공격하는 데 사용되었습니다. 사이버 보안 브랜드를 보유한 프랑스 IT 서비스 회사인 Sopra Steria는 2020년에 Ryuk에 감염되었습니다. 그들은 완전히 회복하는 데 몇 주가 걸릴 것이라고 믿었습니다.

Ryuk은 의료산업에 가장 큰 위협 중 하나입니다. UHS(Universal Health Services)는 미국과 영국에 병원을 두고있는 Fortune 500대 의료 회사입니다.이 회사는 2020년 9 월 27일 Ryuk 랜섬웨어 공격을 받았습니다.

BleepingComputer는 UHS의 가장 많은 감염원은 피싱 이메일이라고 보고했습니다. 피싱 이메일에는 트로이목마인 Emotet이 포함되었을 것입니다. Emotet은 해커 그룹인 WIZARD SPIDER가 리버스 쉘을 통해 Ryuk을 수동으로 설치할 수 있도록 Trickbot을 설치했을 것입니다.

2020년 10월 해커는 Ryuk을 통해 2개의 의료 센터를 더 감염 시켰습니다. 하나는 오레곤 Sky Lakes Medical Cente )에 있었고 다른 하나는 뉴욕에 있는 Lawrence Health System이었습니다. 이 공격은 컴퓨터 시스템을 오프라인으로 만들어 전자건강기록을 사용할 수 없게 했습니다. COVID-19 환자 치료로 힘든 시점에 또 다른 문제로 상황이 더욱 악화되었습니다. 이러한 병원 공격의 대부분은 몇 주 동안 지속되었습니다.

랜섬웨어 모범 사례

기업과 개인이 멀웨어, 특히 랜섬웨어로부터 자신을 보호하기 위해 할 수 있는 일은 많습니다. 다음은 몇 가지 주요 예입니다.

- OS, 소프트웨어 및 펌웨어에 대한 패치 적용 확인합니다.

- 가능한 모든 곳에서 다단계 인증을 사용합니다. 예를 들어 2FA가 있습니다. 미국국립표준기술연구소(NIST)는 SMS를 두번째 요소로 사용하지 말 것을 권장합니다.

- 계정, 액세스, 로그 및 기타 구성 및 활동을 확인할 수 있는 모든 것을 자주 감사합니다.

- 특히 중요한 시스템의 경우 데이터 백업을 정기적으로 생성하고 오프라인으로 저장합니다.

- 사용자, 특히 피싱 이메일에 대해 교육합니다. 사용자는 이메일을 수신하고 읽고 응답하는 최전선에 있습니다.