トレンドマイクロTech Day 2021 Julyの開催報告

公開日

2022年1月12日

皆さん、こんにちは!トレンドマイクロでテクニカルサポートをしている野木です。

今回は、少し前になりますが、トレンドマイクロ社内のエンジニアコンテスト‘Tech Day July 2021’をご紹介させていただきます。

‘Tech Day July 2021’ 概要

今回のTech Dayは、2021年1月に開催されたものと同様に2日間に渡りオンラインで開催されました。

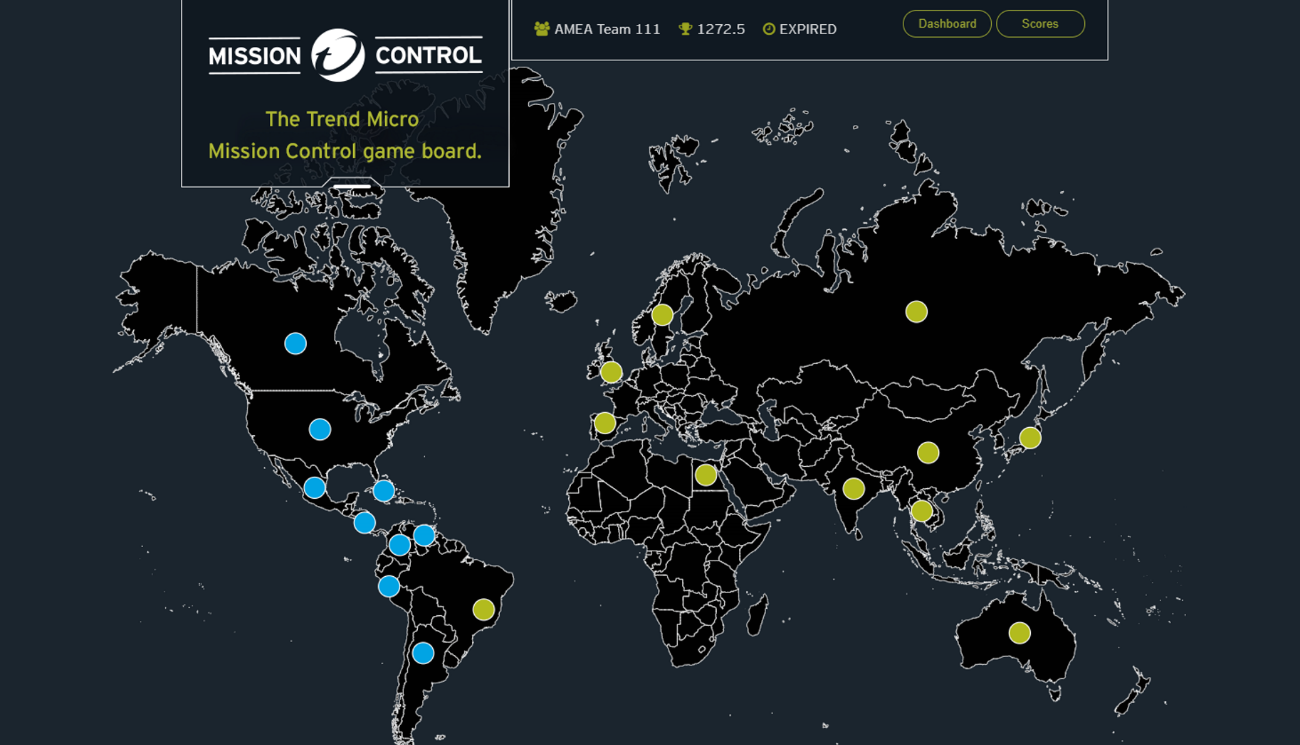

SEを中心にテクニカルサポートや開発メンバーを含め、世界のトレンドマイクロから総勢800名以上のエンジニアが参加しました。

イベントの内容としては、トレンドマイクロの製品を利用したCTF(Capture The Flag)形式で弊社のソリューションを活用した問題が出題されます。その問題を回答して得点を獲得し総合得点数をチームで競い合うイベントとなります。

図1:今回利用した環境の概要

過去のTech Day同様、今回の ‘Tech Day July 2021’ でも、イベントで使用されるチャレンジャーの操作環境やシステムは AWS 基盤上で展開されており、これらの膨大なリソースを AWS CloudFormation や AWS Service Catalog を使用して展開しました。

私は問題作成、環境設計を担当させていただいたのですが、各チャレンジャーの環境で不整合が起こさない設計や、正規回答以外の抜け道が発生しないような設計を心がけて実施いたしました。

具体的には、Day1とDay2で一つずつの Stack を親にして全ての Stack を展開するため、Amazon Virtual Private Cloud (VPC)やAmazon Elastic Kubernetes Service (Amazon EKS) 、AWS CodePipeline等の各子 Stack で展開されるサービスの展開順を意識し、またそこで展開されるサービスには、必要以上の権限を付与しない最小権限の実装を行いました。

準備は大変ですが、一度作成してしまえば同様の環境を複数のAWS環境で展開することが出来、修正などの編集もコードで管理ができるため差分が可視化できます。

これは IaC (Infrastructure as Code) の大きな利点ではないでしょうか。

実際に出題された問題について

今回の‘Tech Day July 2021’ でも前回に引き続き「企業のオンプレ環境をクラウドへマイグレーションしセキュリティを実装する」というテーマで各問題が出題されました。

では、これから問題の一部を紹介したいと思います。みなさんもその企業のセキュリティエンジニアになったつもりで考えてみてください。

(1)[Trend Micro Cloud One - Conformity] Auto-Remediation(自動修復) 機能とAmazon Simple Notification Service (Amazon SNS) 通知設定を実装せよ

(2)[Trend Micro Cloud One - Container Security] コンテナに含まれたマルウェアを特定せよ

(3)[Trend Micro Cloud One - Network Security] ネットワークの設定のミスを探し修正せよ

※Trend Micro Cloud One – Conformity は以降Conformity、Trend Micro Cloud One - Container SecurityはContainer Security、Trend Micro Cloud One - Network SecurityはNetwork Securityと表記します。

(1)[Trend Micro Cloud One - Conformity] Auto-Remediation 機能とAmazonSNS通知設定を実装せよ

Trend Micro Cloud One - Conformityとは情報漏えいなどのインシデントにつながる設定不備・設定ミスを検知して、リスクを可視化するソリューションです。

この問題ではAuto-Remediation機能というConformityが検知した設定ミスの修正方法を提示、AWS Lambdaと連携することで簡易的なセキュリティやガバナンスの自動化を実現する機能の実装および、Amazon SNS を使用してイベントの通知を行う設定を実施します。

※Auto-Remediation機能はオープンソースプロジェクトで提供されております。

https://github.com/cloudconformity/auto-remediate

Auto-Remediation機能はAWS CloudFormation を使用しデプロイされます。

そして展開されたAWS Lambda内のconfig.jsonで設定ミスの自動修正を実行するルールを有効化します。

今回の問題ではパブリックアクセスが有効化されたAmazon Simple Storage Service (Amazon S3)を検知するルールで有効化を行います。

上記設定を行った後、実際にパブリックアクセスが有効化されたAmazon S3が検知され、Auto-Remediation機能によってプライベート設定に変更されたことが確認できますね!

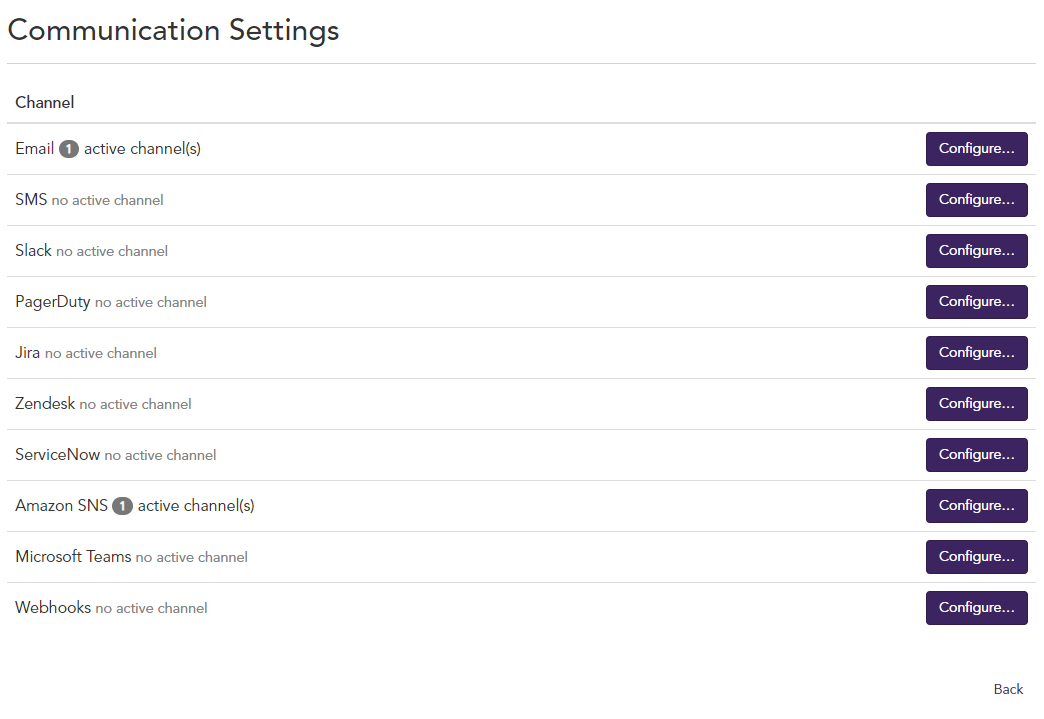

図2:Conformityの管理画面

Amazon SNS を使用したイベント通知の設定はConformityのコンソールから使用するAmazon SNSトピックを入力することで、出力されたイベントを通知することができます。

余談ですが、Conformityは、Amazon SNSの他にSlackやMicrosoft TeamsといったコミュニケーションツールやJira、 Service Nowなどのチケット管理システムにも通知することができます!

図3:Conformityの通知先の例

このような機能を使用することでクラウド環境の設定ミスや不備を、通知のみならず、自動で修正してくれるのは管理者の工数も削減することができますね!

実際に管理者は一つ一つの設定の確認を行うほど時間に余裕がないことが多いと思いますので、この機能はとても管理者の助けになるものと思います!

(2)[Trend Micro Cloud One - Container Security] コンテナに含まれたマルウェアを特定せよ

Trend Micro Cloud One - Container Security とは、コンテナ環境開発プロセスの中で、レジストリに保存されているコンテナイメージに対して脆弱性や不正プログラムなどを検知してリスクを可視化します。また、決められたポリシーベースでデプロイを制御、さらに、ランタイム環境の監視を行うソリューションです。

この問題では、Amazon Elastic Container Registry (ECR) に置かれているイメージをもとに、AWS CodeDeploy を使用してコンテナをデプロイするパイプラインがAWS CodePipeline によって構築されています。

このデプロイに使用されるコンテナイメージにマルウェアが含まれているため、このマルウェアを特定してください、というお題です。

また、この問題ではAWS CodePipelineの中にカスタムアクションとして、デプロイするイメージをContainer Securityでスキャンする仕組みになっています。

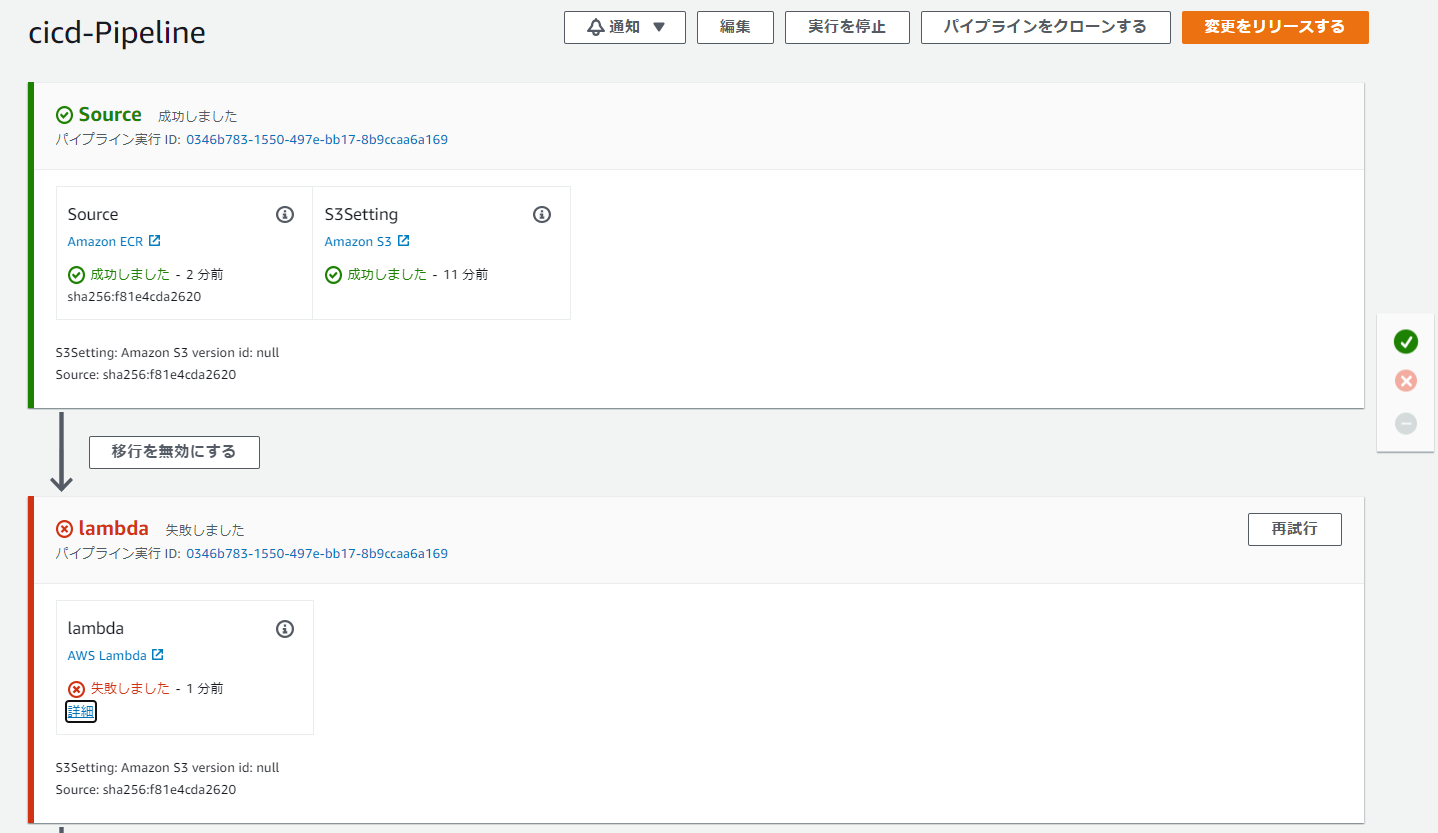

実際にAWS CodePipelineの実行ログを確認してみましょう。

図4:AWS CodePipelineの実行ログ

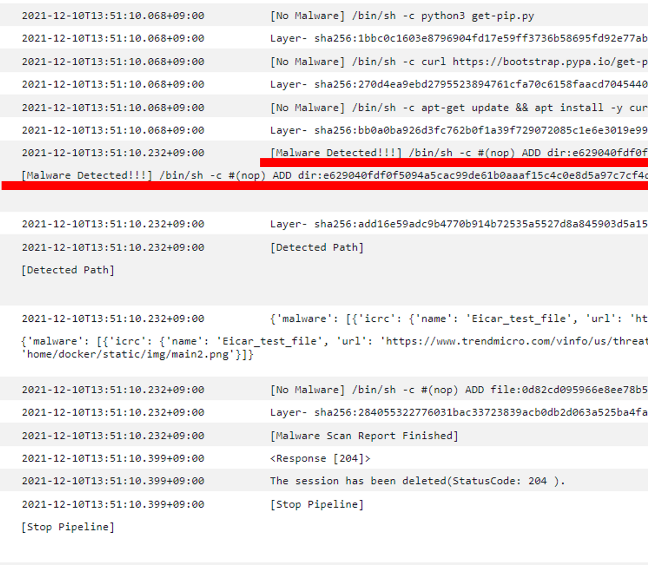

カスタムアクションの実行で失敗しているのでAmazon CloudWatch Logsで詳細を確認すると、

”main2.png”という名前に偽装されたマルウェアが検知されパイプラインの処理を止めたことを確認することができます。

図5:マルウェア検知とパイプラインの処理停止のログ

このようにContainer Securityを使用することでパイプラインを使用してコンテナのデプロイを自動化している場合でも、デプロイするイメージに脆弱性や不正なプログラムが含まれている場合はパイプラインを停止してセキュリティリスクを検出させることが可能となります!

(3)[Trend Micro Cloud One – Network Security] ネットワークの設定のミスを探し修正せよ

Trend Micro Cloud One - Network Security とは脆弱性を突く悪意ある攻撃や、マルウェアに感染した端末からの不正通信により、クラウド上の仮想マシンを保護するアプライアンス型IPS/IDSソリューションです。

この問題は、Network Securityアプライアンスを通過し検査するよう設定してあったはずのルーティングテーブルが、同僚の設定ミスによりNetwork Securityアプライアンスを通過しない設定に変更されてしまったため誤った設定箇所を探して修正するというものとなります。

Network SecurityではAssetという機能でアプライアンスによって保護されていないAmazon VPCを確認することができるため、この機能を使用して誤った設定箇所を確認していきます。

Amazon VPCを複数作成して運用している環境等ではセキュリティの実装可否が可視化されるのはとても便利な機能ですね!

図6:Network Securityの管理画面

コンソールからAssetを確認すると、特定のサブネットにアタッチされているルートテーブルの設定に問題があることが確認できるので、そのルートテーブルをアプライアンスに通信するように修正することでこの問題はクリアです!

みなさま、いかがでしたでしょうか。

「企業のオンプレ環境をクラウドへマイグレーションしセキュリティを実装する」というミッションを実現するには、クラウド環境にあわせて、セキュリティも適切な手段で対策を行う必要があります。

企業環境のクラウドマイグレーションやサーバレス化が進むタイミングは、企業にとって、セキュリティ対策や運用方法の見直しをする良い機会かと思います。

また、新たな技術を取り入れる際はセキュリティの検討漏れや、設定の不備というところも起こりがちかと思います。そこへ可視化や自動化の技術を取り入れることで、よりクラウド環境に寄り添ったセキュリティを取り入れていきたいですね。

執筆

野木 健

トレンドマイクロ株式会社

エンタープライズSE本部 エンタープライズテクニカルサポート部

ネットワークディフェンスチーム

監修

根本 恵理子

トレンドマイクロ株式会社 セキュリティエキスパート本部

セールスエンジニアリング部 サーバセキュリティチーム

ソリューションアーキテクト

CDN業界にて大規模なWebサービスの負荷分散やパフォーマンス改善、セキュリティ対策等の提案・導入を経験した後にセキュリティ業界へ転身し7年業務に従事。Trend Cloud Oneシリーズのソリューションアーキテクトとして、クラウド全体のセキュリティ対策の検討やストレージ環境に対するセキュリティ対策の普及に注力。またトレンドマイクロとAWSのアライアンスにてTech担当をしており、共催イベント、エンジニア連携企画等のリードに従事。

電子公告 | ご利用条件 | 個人情報保護方針 | Privacy and Legal |利用者情報の外部送信について | 製品使用許諾契約 |プレスリリース | サポート | サイトマップ | RSS

Copyright ©2026 Trend Micro Incorporated. All rights reserved