- Support

- Hotline Articles

- 2017

- Apache Struts2 취약점 (CVE-2017-5638) 보호 방안

보안공지

Apache Struts2 취약점 (CVE-2017-5638) 보호 방안

등록일 : 2017-3-9

Apache Struts2 (CVE-2017-5638)관련 취약점이 3월 7일자로 긴급하게 발표되었습니다.

이 취약점으로 인해 원격 공격자가 임의의 코드를 실행하여 국내 대부분의 웹사이트를 공격, deface하는 사례가 발생하고 있습니다.

Apache재단은 보안 업데이트를 발표하고 가능한 한 빨리 Struts 2.5.10.1과 Struts 2.3.32 로 업데이트를 하도록 권고하였습니다. 취약점에 대한 자세한 내용은 다음 URL을 참조 할 수 있습니다.

https://cwiki.apache.org/confluence/display/WW/S2-045

트렌드마이크로 Deep Security 고객 적용 방안:

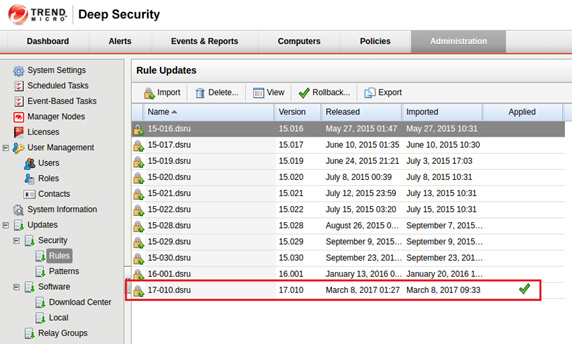

서버보안 솔루션인 Deep Security 의 가상 패치 보안 기능으로 취약한 서버를 보호 할 수 있습니다. Apache Struts2 Remote Code Execution Vulnerability (CVE-2017-5638) 취약점은 이미 3월8일자로 업데이트(DSM IPS룰의 DSRU17-010 규칙)를 통해 해당 취약점을 방어할 수 있습니다.

고객은 가능한 한 빨리 2017년 3월 8일자 업데이트를 다운로드 후 적용하는 것을 권고 드립니다.

DSM의 [Administration] > [Updates] > [Security]> [Rule Update] 을 통해 Rule 업그레이드 가능

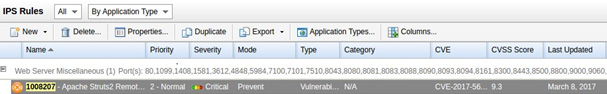

아래 Rule이 보안 Policy뿐만 아니라, 해당 서버에 적용되어 있는지 확인:

1008207 - Apache Struts2 Remote Code Execution Vulnerability (CVE-2017-5638)

Deep Security 사용자가 아닌 경우 다음 웹 사이트에서 Deep Security 평가판을 신청할 수 있습니다.

https://forms.trendmicro.com/product_trials/download/index/apac/123

가상 패치기능을 제공하는 Deep Security에 대해 자세히 알아보기 위해서는 다음 소개 페이지를 참조하십시오.

추가 지원이 필요한 경우 Trend Micro 기술 지원팀에 문의하십시오.

[Trend Micro 기술 지원 연락처]

- 기술지원팀 메일 : support@trendmicro.co.kr