Amazon AppFlowとWorkload Securityの連携について

~後編~

公開日

2020年6月24日

トレンドマイクロでAWSアライアンスのTech Leadをしている、姜(かん)です。

前回は6月にリリースしている、Trend Micro Cloud One – Workload Security™(以下、Workload Security※1)とAmazon AppFlow(以下、AppFlow)が連携する事のメリットやユースケースをご紹介させて頂きました。

※1 旧製品名:Trend Micro Deep Security as a Service™(2020年6月1日より名称変更)

今回は、Workload Security と AppFlowの連携方法についてご紹介させて頂きます。

目次

1.AppFlowとは?

2.Workload Security と AppFlowが連携する事の3つのメリット

3.Workload Security と AppFlow連携のユースケース

4.Workload Security と AppFlow の連携方法 ← 今回の内容はこちらとなります。

(1~3については前回の記事をご確認ください)

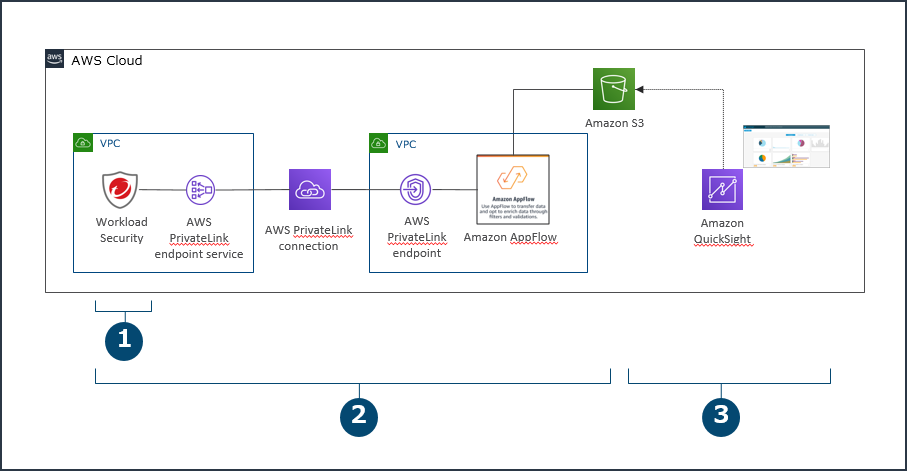

最初に、今回作成する構成を簡単にご紹介させて頂きます。

Workload Securityで保持している構成情報を、AWS Private Link、AppFlowを利用して、Amazon S3へ保存します。

その保存されたデータをAmazon QuickSightを利用してダッシュボードに可視化するような構成となります。

トレンドマイクロのWorkload SecurityはAppFlowで利用するAWS PrivateLinkに対応しており、Workload SecurityとAppFlow間のデータ通信をAWS内部で完結する事が可能となります。(2020年6月18日時点3社のみ対応:Singular、Snowflake、トレンドマイクロ)

参考サイトはこちら

では、実装についてご紹介させて頂きます。

大まかな手順は下記となり(下記番号は図中の番号を指しております)、本記事では1,2の手順を中心にご紹介させて頂きます。

1.Workload SecurityにてAPIアクセスの設定を実施

2.Workload SecurityとAppFlowの連携設定を実施

3.Amazon QuickSightにてダッシュボードの作成を実施

1.Workload SecurityにてAPIアクセスの設定を実施

※Workload Securityのアカウントをお持ちでない方はCloud Oneポータルへアクセスし、「アカウント作成」にて体験アカウントの作成をお願い致します。

1.Workload Securityにログインし、AppFlow連携で利用する「役割」を作成する

「管理」→「ユーザ管理」→「役割」→「新規」をクリックする

■「一般」タブ

「名前」:appflow_auditor

「アクセスの種類」:「WebサービスAPIへのアクセスを許可」 にチェックを入れる

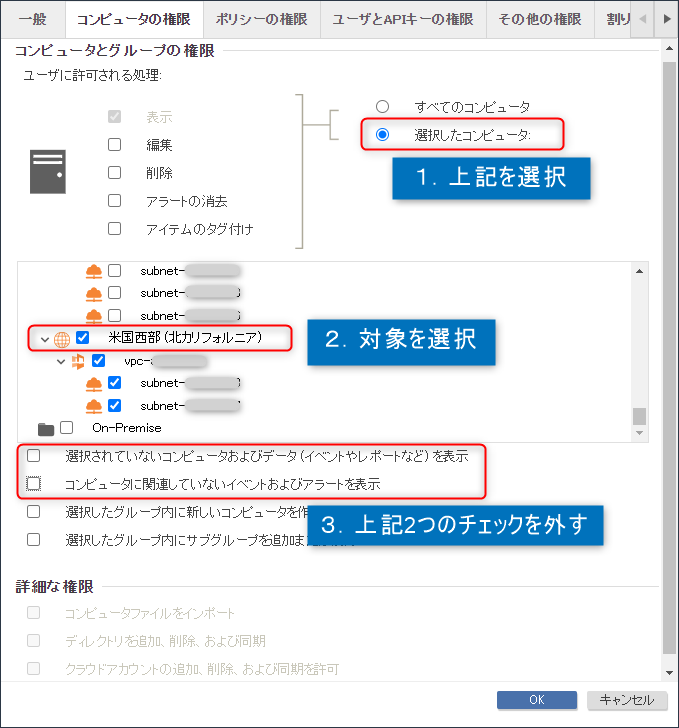

■「コンピュータの権限」タブ

「ユーザに許可される処理」:

「表示」にチェックが入っている事を確認

「すべてのコンピュータ」が選択されている事を確認

※本連携で必要な権限は「表示」権限となり、「書き込み」権限は不要です。

最後に「OK」を押下し終了。

※特定のコンピュータを対象としたい場合は下記を参考に設定を行ってください。

例として、ここでは北カリフォルニアRegionを抽出対象としております。

2.APIキーを発行する

「管理」→「ユーザ管理」→「APIキー」→「新規」をクリックする

■下記設定を行う

「名前」:appflow_auditor

「役割」:appflow_auditor

「言語」、「タイムゾーン」、「有効期限」は環境に合わせて設定してください。

最後に「次へ」を押下すると、連携に必要な秘密鍵が出力されるので別途保存をしておく。Workload Security側の設定はこれで完了となります。

2.Workload SecurityとAppFlowの連携設定を実施

AppFlowでフローを作成する

Amazon AppFlowにて「フローを作成」をクリックする

■「フローの詳細を指定」にて下記設定を行う

【フローの詳細】

「フロー名」:WorkloadSecurity_Integration

「データ暗号化」:デフォルトのまま何もチェックをつけない

※ここではデフォルトのキーを利用しております。環境に合わせてKMSキーを作成してください。

「次へ」を押下。

設定内容:

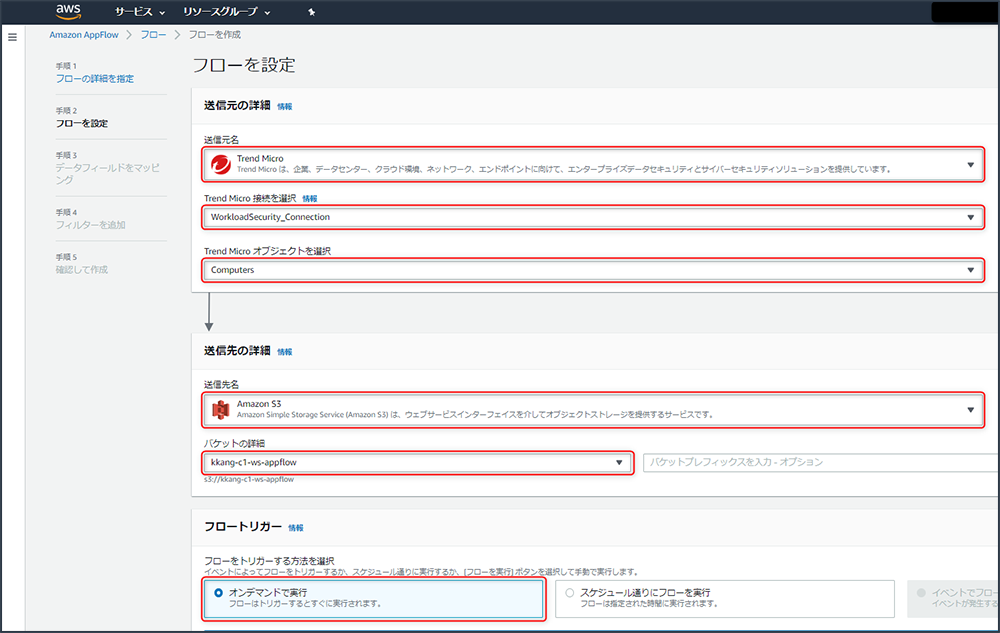

■「フローを設定」にて下記設定を行う

【送信元の詳細】

「送信元名」:Trend Micro

「PrivateLinkを使用して接続する」:APIシークレット(先程保存したWorkload SecurityのAPIキー)

「Trend Micro接続を選択」:WorkloadSecurity_Connection

「Trend Micro オブジェクトを選択」:Computers

※ここの選択がWorkload Securityから取り込めるデータの種類となります。

【送信先の詳細】

「送信先名」;Amazon S3

「バケットの詳細」:kkang-c1-ws-appflow

※上記は伝送されたデータを格納するバケットとなります。環境に合わせてバケットを指定(作成)してください。

【フロートリガー】

「フローをトリガーする方法を選択」:オンデマンドで実行

「次へ」を押下。

設定内容:

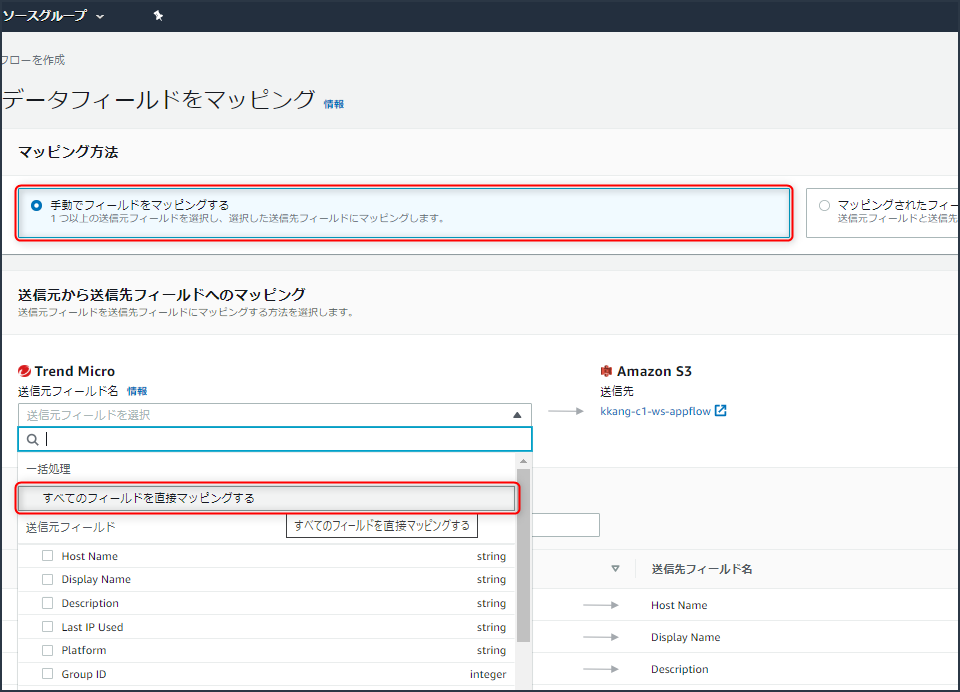

■「データフィールドをマッピング」にて下記設定を行う

「マッピング方法」:手動でフィールドをマッピングする

「送信元から送信先フィールドへのマッピング」:すべてのフィールドを直接マッピングする

「次へ」を押下。

今までの設定確認画面へ遷移するので、相違が無い事を確認し、「フローを作成」を押下。フローが作成される事を確認する。

設定内容:

参考情報:

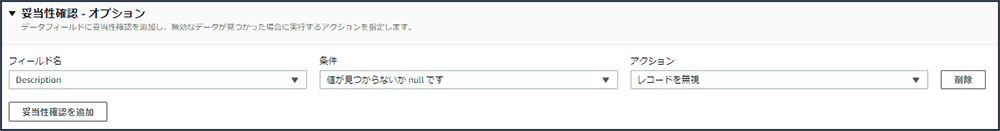

AppFlowには値を整形する機能も最低限備わっており、データのマスキングやテキスト値の切り捨て、値の連結、送信除外項目などを設定する事が可能です。

■例:マスキングとテキスト値の切り捨て

■例:値の連結

■例:除外設定

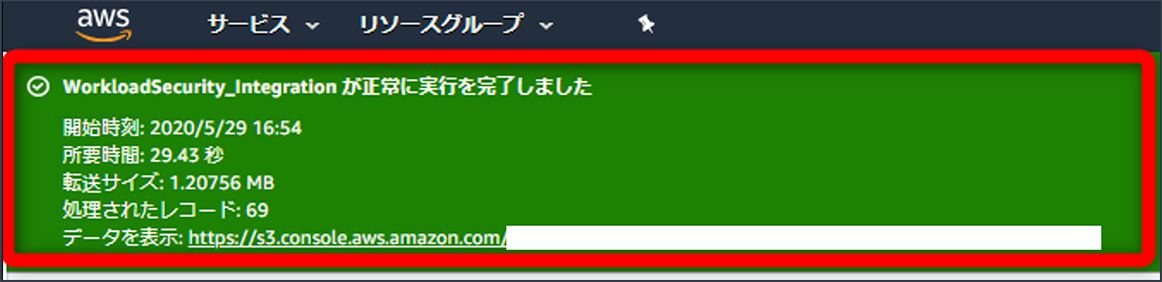

■「フローを実行」を行い、問題なくデータ連携出来る事を確認

該当S3バケットへアクセスし、データが保存されている事を確認してください

以上で、Workload SecurityとAppFlowの連携設定は完了となります。

3.Amazon QuickSightにてダッシュボードの作成を実施

(ダッシュボード化の手順は省略しております)

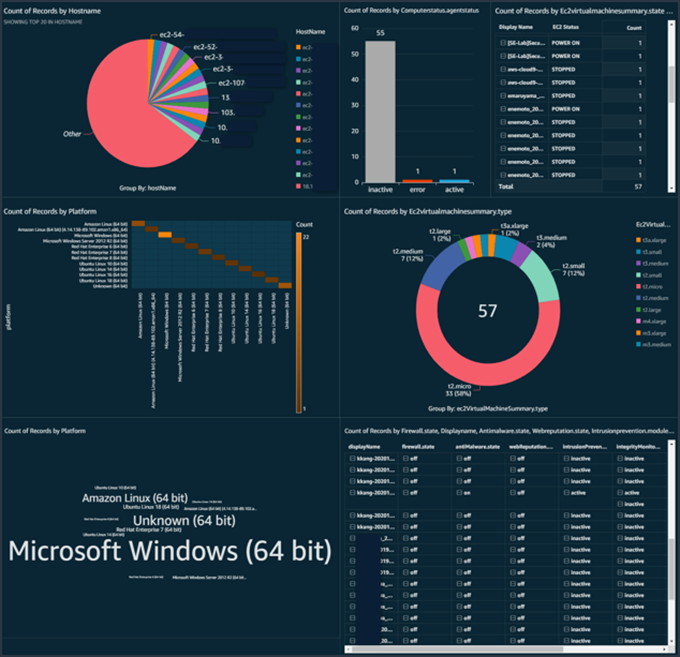

Amazon S3に保存されたデータをAmazon QuickSightでダッシュボード表示したものが下記となります。

Workload Securityで利用されているOS種別、インストールされているAgentのステータスやEC2の状態、EC2のインスタンスタイプ別占有率、各機能のステータスなどが一元的に視覚化出来るようになっております。

今回はデモ用に作成した簡易ダッシュボードですが、自分達の運用にあったカスタマイズしたダッシュボードを作る事で運用の効率化や作業工数の削減、また、他社SaaSと連携する事で今までになかった気付きやユースケースに繋がっていくかと思います。

【ご注意:エラーが表示されてしまった場合の確認事項】

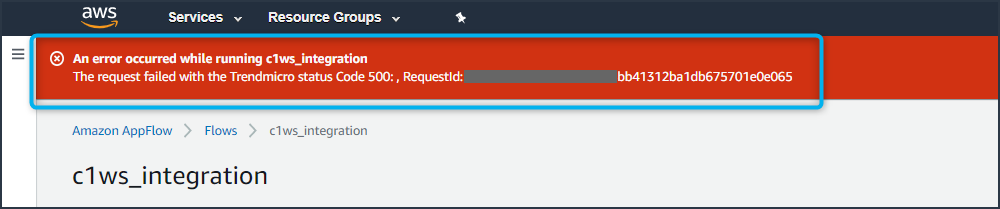

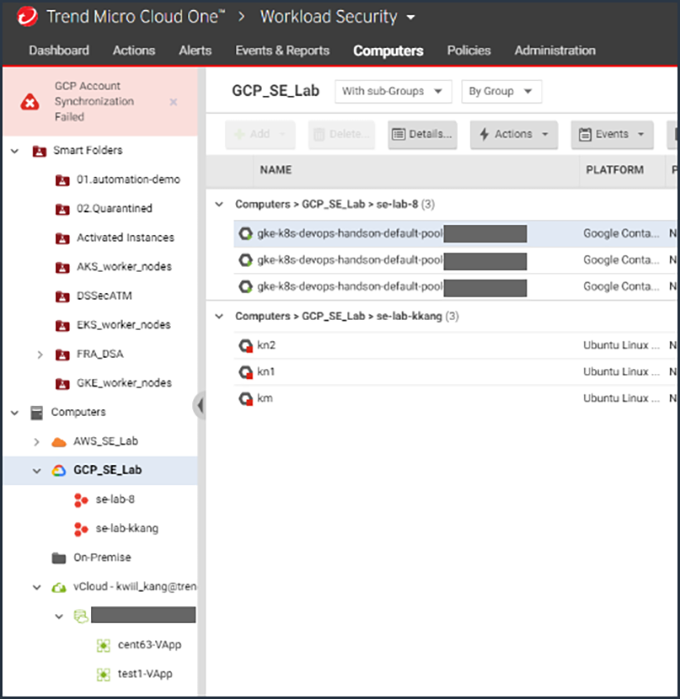

Workload SecurityとAppFlowの連携設定が完了し、データの取り込みを行おうとしたところ下記エラーが発生し、データの取り込みに失敗しておりました。

調査を行ったところ、Workload SecurityのCloud Connector※で同期処理が失敗しているのが原因で発生しておりました。

Cloud Connectorでの同期が正常にされていれば本事象は発生しませんので、もし同様の現象が発生した場合は、Cloud Connectorの設定に不備がないかをご確認ください。

※Cloud Connectorは各社Cloud Providerのアカウント情報をWorkload Securityと同期するための機能となります。

まとめ

今回は、「Workload Security」と「AppFlow」との連携方法についてご紹介させて頂きました。

今まで、AWSのマネージドサービスとSaaSベンダー製品を連携させる場合はある程度の作りこみが必要でしたが、AppFlowのようなiPaaSが提供される事により、簡単で安全なデータ伝送フローが実装可能となりました。

今後、様々なセキュリティベンダーとの連携が増える事で、各社のセキュリティ情報が一元的に管理され、製品を横断した、効率化されたセキュリティ分析基盤を手に入れる事が可能となるのではないでしょうか?

また、AWSの各種サービス連携が充実されていく事で、「発見的統制(AWS Well-Architected Framework セキュリティ柱の中のベストプラクティスの1つ)」を運用していく1つの手段として利用出来るかと思います。

個人的には、セキュリティベンダー同士がAppFlow経由でデータのやり取りを行い、ユーザが意識せずともベンダー間相関分析などを行い、高度な脅威に対しても、複数ベンダーだからこそ気付ける新しい価値をサービスとしてご提供出来たら素晴らしいと思いました。

執筆

姜 貴日

トレンドマイクロ株式会社 エンタープライズSE本部

セールスエンジニアリング部 シニアソリューションアーキテクト

AWSアライアンス テクニカル担当

監修

根本 恵理子

トレンドマイクロ株式会社 セキュリティエキスパート本部

セールスエンジニアリング部 サーバセキュリティチーム

ソリューションアーキテクト

CDN業界にて大規模なWebサービスの負荷分散やパフォーマンス改善、セキュリティ対策等の提案・導入を経験した後にセキュリティ業界へ転身し7年業務に従事。Trend Cloud Oneシリーズのソリューションアーキテクトとして、クラウド全体のセキュリティ対策の検討やストレージ環境に対するセキュリティ対策の普及に注力。またトレンドマイクロとAWSのアライアンスにてTech担当をしており、共催イベント、エンジニア連携企画等のリードに従事。

電子公告 | ご利用条件 | 個人情報保護方針 | Privacy and Legal |利用者情報の外部送信について | 製品使用許諾契約 |プレスリリース | サポート | サイトマップ | RSS

Copyright ©2025 Trend Micro Incorporated. All rights reserved