DSVA展開後に仮想マシンをVLAN

セグメントに接続できなくなる件について

公開日

2021年11月11日

<本記事の対象:VMware NSX-T(NSX-T Data Center)3.x>

トレンドマイクロVMwareテクニカルアライアンス担当の野村です。

今回は、VMware NSX-T Data Center(以下NSX-T)3.x環境でのDeep Security Virtual Appliance(以下DSVA)展開にあたっての重要な留意事項についてお伝えします。

今回の記事のサマリ:

・DSVAを導入する環境(同一NSX、vCenter管理下)において、仮想マシンをNSXのVLANセグメントに接続する場合、同ノードスイッチにはオーバーレイトランスポートゾーンの展開が必須となる(VMware社KB83527)

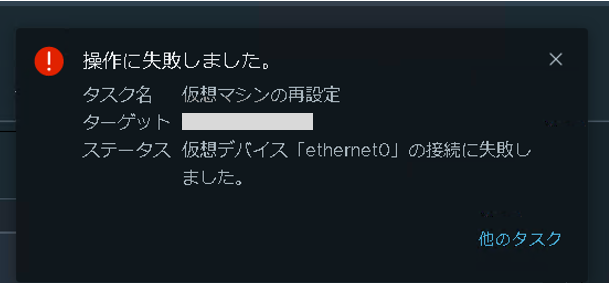

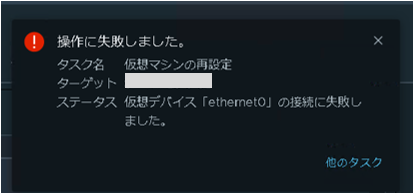

[事象発生時のエラーメッセージ(vSphere Clientより)]

DSVAを展開後、仮想マシンをNSXのVLANセグメントに接続できなくなる事象が発生するケースがあります。そうした事態を未然に防ぐために、今回の記事をご覧いただければ幸いです。

既に公開されているVMware社のKB『Unable to attach VMs to NSX-T Segment: "Failed to connect virtual device" (83527)』は、NSX-Tサービスインサーション(ネットワークイントロスペクション)が設定されている環境において、仮想マシンをNSXセグメントに接続しようとした際に失敗する、というものです。この要因として、各ホストのノードスイッチにおいてオーバーレイトランスポートゾーンが展開されていないことにあります。こちらに類する事象がDSVA展開時にも発生する、というのが今回お伝えする内容となります。

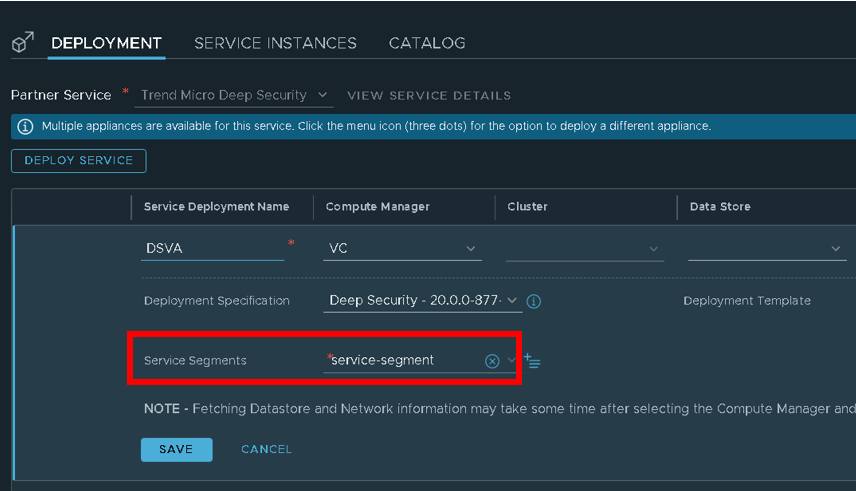

以前にご紹介した『DSVA展開時にオーバーレイトランスポートゾーンが必須となる点についての解説』の通り、DS 20.0/NSX-T 3.xの環境においてDSVAを展開する際オーバーレイトランスポートゾーンの指定(サービスセグメントの設定)が必須です。こちらのサービスセグメントの設定がNSX-Tサービスインサーションの設定に該当し、同KBに類する事象が発生する要因となります。

[DSVA展開の設定(サービスセグメントの指定箇所) (NSX-T Managerより)]

特にご留意いただきたい点は以下の通りです。

・DSVAを展開後に発生するため、利用機能に関係なく事象が発生します。(ネットワークイントロスペクションを必要とする侵入防御やWebレピュテーション機能でなく、ネットワークイントロスペクションを必要としない不正プログラム対策機能のみを利用の場合にも、当該事象が発生します。)

・DSVAを展開するクラスタのみでなく、同一NSX Manager、vCenter配下のノードスイッチ全ての(発生条件に該当する)NSX VLANセグメントにて事象が発生します。

以下にDSVA展開時に発生する事象に関する詳細を記述します。

<対象バージョン>

NSX-T 3.x 執筆時点の最新版であるNSX-T 3.1.3.1においても発生

DS 20.0 執筆時点の最新版においても発生

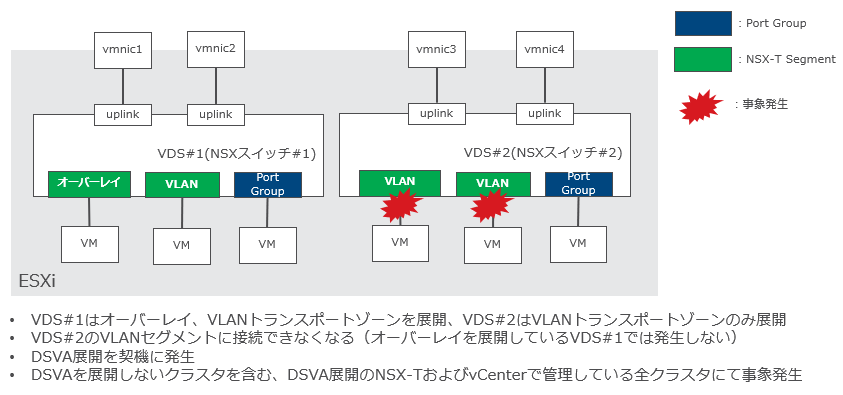

<発生箇所>

VLANトランスポートゾーンのみが展開されたトランスポートノードスイッチのVLANセグメント

(NSXにより作成されたセグメント)

▶同ノードスイッチにオーバーレイトランスボートゾーンも併せて展開されている場合は

接続可能(事象発生しない)

▶同スイッチのDPortGroupへの接続可能(事象発生しない)

DSVAを展開していない別クラスタを含む、同一NSX-T/vCenter管理の全クラスタ内の上記に該当するセグメントが対象となりうる

[事象発生箇所のイメージ図]

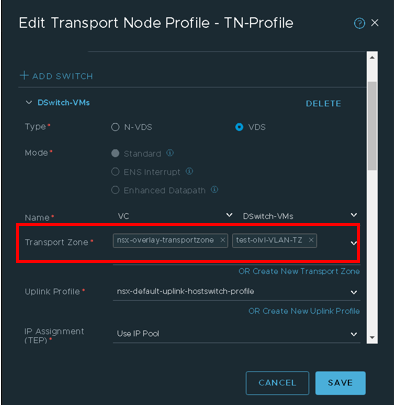

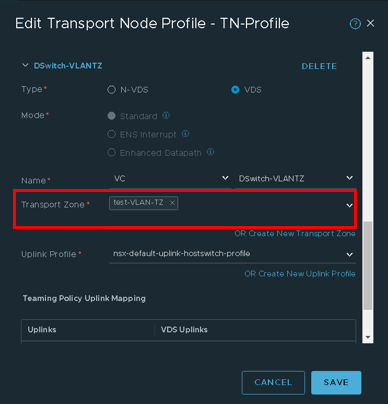

[トランスポートノードプロファイル設定箇所(右図のVLANトランスポートゾーンのみ展開で事象発生) (NSX-T Managerより)]

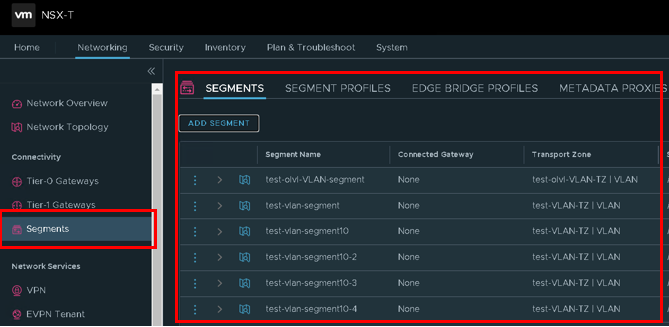

[VLAN TZセグメント作成箇所(NSX-T Managerより)]

<発生条件>

DSVAを展開すること

▶加えて、仮想マシンを上記の対象セグメントに接続しようとすることで事象が発生

▶サービスセグメントの設定をした時点で、新規の対象セグメントに対して事象発生

▶DSVAを展開後は、既存の対象セグメント全てに対して事象発生

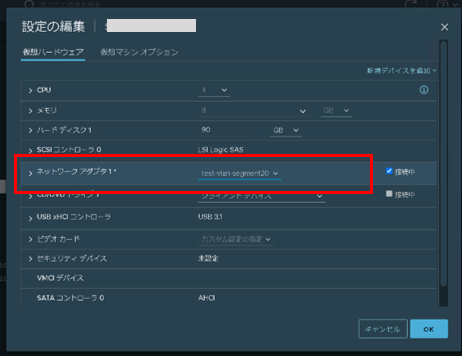

[該当するVLANセグメントに接続を試みる(左図でOKを押下する)と事象発生(vSphere Clientより)]

<解決策>

VMware社の同KB (83527) および下記ドキュメントの通り、NSX-TおよびvCenterで管理している全クラスタ(DSVA展開を問わず)の各ESXiホストにおいて、次の設定を実施すること。

▶1つのNSXスイッチ(トランスポートノードスイッチ)にトランスポートゾーンを集約する

▶NSXスイッチにオーバーレイトランスポートゾーンが追加されていない場合には、

オーバーレイトランスポートゾーンを追加する

※上記[事象発生箇所のイメージ図]の例では、VDS#2を使用せず、VDS#1に全てのトランスポートゾーンとセグメントを集約するイメージになります。

VMware NSX-T Data Center Product Documentation

■ Deploy a Service for East-West Traffic Introspection

---

Prerequisites

.....

Ensure only one overlay transport zone is connected to hosts that are running the partner service.

---

■ NSX-T Data Center Requirements for East-West Traffic

---

Requirements for East-West Network Introspection

....

All the segments must be backed by the same host switch on each host.

---

※正確な影響範囲や事象発生のトリガー、解決策の詳細については、今回ご案内したVMware社のKBおよびドキュメント、ならびにVMware社にお問合せください。

まとめ

今回は、NSX サービスインサーション設定に起因したVLANセグメントの留意事項をご紹介しました。

今回の事象を回避するため、DSVA導入に当たっては、導入環境にVLANセグメントの利用の有無を確認ください。もし、VLANセグメントの利用がある場合には、1つのNSXスイッチにトランスポートゾーンを集約して、同スイッチにオーバーレイトランスポートゾーンを展開いただくようにお願い致します。

なお、今回の事象はNSXのコンポーネント間で発生する事象となるため、ご紹介したVMware社KB(83527)の詳細につきましてはVMware社にご確認ください。

参考情報:

Unable to attach VMs to NSX-T Segment: “Failed to connect virtual device” (83527)

DSVA展開時にオーバーレイトランスポートゾーンが必須となる点についての解説

執筆者:

トレンドマイクロ株式会社

エンタープライズSE本部

セールスエンジニアリング部 サーバセキュリティチーム

ソリューションアーキテクト

野村 達広(Tatsuhiro Nomura)