Qu’est-ce qu’un ransomware ?

Le ransomware est un malware qui chiffre les fichiers importants sur le stockage local et sur le réseau, et demande une rançon pour déchiffrer les fichiers. Les pirates développent ce malware pour gagner de l'argent par extorsion numérique.

Le ransomware est chiffré, de sorte qu’il est impossible de trouver la clé. Le seul moyen de récupérer les informations consiste à accéder à une sauvegarde.

Le fonctionnement du ransomware cause particulièrement de dégâts. Les autres types de malwares détruisent ou volent les données, mais permettent de recourir à d'autres options de récupération. Avec le ransomware, en l'absence de sauvegardes, vous devez payer la rançon pour récupérer les données. Il arrive même qu’une entreprise paie la rançon et que l’attaquant n’envoie pas la clé de déchiffrement.

Le ransomware cible les informations importantes

Lorsque le ransomware se lance, il parcourt le stockage local et sur le réseau, à la recherche de fichiers à chiffrer. Il cible les fichiers qu’il considère comme importants pour votre entreprise ou pour les individus. Cela inclut les fichiers de sauvegarde qui pourraient aider à récupérer les informations. Voici quelques types de fichiers ciblés par les ransomware :

- Microsoft Office : .xlsx, .docx, et .pptx et versions plus anciennes

- Images : .jpeg, .png, .jpeg, .gif

- Images professionnelles : .dwg

- Données : .sql et .ai

- Vidéo : .avi, .m4a, .mp4

Les différents types de ransomware ciblent différents ensembles de fichiers, mais il existe également des cibles courantes. La plupart des ransomware ciblent les fichiers Microsoft Office, car ils contiennent souvent des informations stratégiques. Le fait de cibler des fichiers importants augmente les chances que vous acceptiez de payer la rançon.

Les emails de phishing contiennent souvent des ransomware

Les ransomware sont différents des autres malware en raison de leur action après leur activation : Ils s’exécutent généralement lorsqu’un utilisateur ouvre une pièce jointe ou clique sur un lien dans un email de phishing. Le malware se télécharge ensuite à partir d'un serveur contrôlé par un attaquant.

Une fois le ransomware téléchargé, il peut rester en veille sur votre disque réseau ou s’exécuter directement sur un ordinateur infecté. Lorsqu'il s’exécute, il analyse les systèmes de stockage local et réseau disponibles pour détecter les extensions de fichier ciblées, puis il les chiffre. Le chiffrement est soit asymétrique, soit symétrique, mais de nombreuses attaques de ransomware récentes utilisent les deux modes.

Les attaquants demandent un paiement.

Un attaquant demande toujours un paiement en cryptomonnaie, généralement en Bitcoins. En effet, il risque moins d’être retrouvé grâce à ce type de paiement. Les attaquants utilisent également des serveurs derrière TOR, un réseau anonyme, pour éviter d’être identifiés.

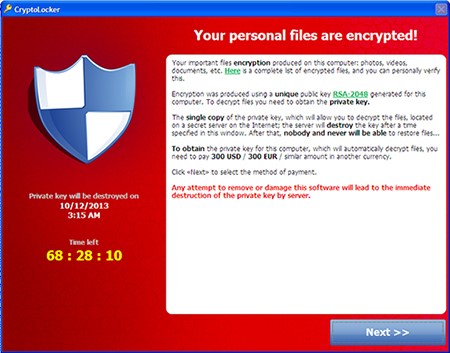

Une fois que le ransomware a chiffré les fichiers, il affiche un message destiné à votre entreprise. Les attaquants exigent un paiement en l’échange des clés permettant de déverrouiller les fichiers. La rançon peut aller de quelques centaines de dollars à plusieurs millions. Si vous ne payez pas immédiatement, le malware augmente la rançon.

Certaines attaques de ransomware présentent une double extorsion. L'attaquant demande une somme pour libérer les fichiers. Il publie également une liste des organisations qui ont été attaquées, mais qui ont refusé de payer. La double extorsion vous pousse davantage à payer la rançon pour éviter que la réputation de votre marque ne soit entachée.

Les ransomware évoluent

Il existe plusieurs variantes de ransomware, qui diffèrent dans leur façon de chiffrer les données et empêchent les utilisateurs d'obtenir la clé de déchiffrement. Les ransomware plus anciens utilisaient le chiffrement asymétrique client ou serveur, ou le chiffrement symétrique simple. Les ransomware plus récents associent les deux techniques pour augmenter l’efficacité de l'attaque.

Chiffrement symétrique

De nos jours, les créateurs de ransomware utilisent rarement le chiffrement symétrique uniquement. Le chiffrement symétrique en lui-même utilise une clé unique pour le chiffrement et le déchiffrement. La clé est souvent stockée sur le système local. Les spécialistes et chercheurs peuvent la trouver et déchiffrer les données sans payer la rançon. Pour résoudre ce problème, les pirates utilisent désormais plus fréquemment la cryptographie hybride.

Chiffrement asymétrique côté client

Le chiffrement asymétrique utilise une clé publique pour chiffrer des données, et une clé privée distincte pour les déchiffrer. La cryptographie RSA est une méthode de chiffrement courante, que le HTTPS utilise également. La méthode RSA est plus lente que le chiffrement symétrique, et tous les fichiers doivent être chiffrés avant que l’attaquant ne puisse envoyer la clé privée au serveur.

Le logiciel termine le chiffrement, envoie la clé privée au serveur de l'attaquant et la supprime du stockage local. Le risque est que l’ordinateur se mette hors ligne avant la fin du chiffrement. Dans ce cas, la clé privée n’est jamais transférée au serveur de l'attaquant. L'attaquant ne peut alors pas demander de rançon.

Chiffrement asymétrique côté serveur

Le chiffrement asymétrique côté serveur résout le problème du chiffrement côté client en chiffrant les fichiers lorsque l’ordinateur se connecte. Le serveur de l’attaquant génère une paire de clés privées/publiques et chiffre les fichiers avec la clé publique du serveur.

Lorsque vous payez la rançon, l'attaquant transfère la clé privée pour le déchiffrement. Le risque pour l’attaquant est que vous puissiez intercepter et obtenir la clé lors de son transfert. Le risque pour l’attaquant est que vous puissiez intercepter et obtenir la clé lors de son transfert. Elle peut alors être partagée avec d'autres entreprises affectées, ce qui anéantit l’efficacité du ransomware.

Chiffrement hybride

Les pirates ont découvert que les versions antérieures des ransomware étaient vulnérables, et ont donc conçu des versions hybrides. Dans ces types de versions, le logiciel génère deux ensembles de clés. Une chaîne de chiffrement résout les problèmes liés aux anciennes versions. La chaîne de chiffrement fonctionne de cette manière :

- La clé symétrique chiffre les fichiers.

- Le logiciel génère une paire de clés côté client. La clé publique côté client chiffre le fichier de clé symétrique.

- Le logiciel génère une paire de clés côté serveur. La clé publique côté serveur chiffre la clé privée côté client, puis revient à l'attaquant.

- Lorsque vous payez la rançon, la clé privée côté serveur déchiffre la clé privée côté client. Cette clé est envoyée à votre entreprise, où la chaîne de chiffrement s’inverse.

Éviter les ransomware grâce aux sauvegardes

La meilleure manière de se protéger contre les ransomware consiste à réaliser des sauvegardes. Les fichiers de sauvegarde stockés localement ou sur un disque réseau sont vulnérables. Le stockage Cloud est protégé contre les analyses de réseau effectuées par les ransomware ; il constitue donc une bonne solution pour la récupération. Le fait que vous mappiez le stockage Cloud en tant que disque local ou sous-dossier peut constituer une exception.

Pour éviter les dommages liés aux ransomware, mieux vaut les arrêter avant qu'ils ne se déclenchent. La plupart des attaques commencent lorsque les utilisateurs téléchargent le logiciel, involontairement et directement, ou exécutent un script malveillant par accident.

Le filtrage de contenu basé sur DNS et la cybersécurité des emails, intégrant une mise en quarantaine grâce à l’intelligence artificielle, sont deux moyens d’éviter que les utilisateurs ne téléchargent des ransomware. Le filtrage de contenu basé sur DNS évite que les utilisateurs ne naviguent sur des sites Web présents sur une liste noire. Les filtres d’emails envoient le contenu et les pièces jointes malveillants en quarantaine, où ils pourront être examinés par l’administrateur.

Enfin, exécutez toujours des logiciels antimalware qui bénéficient de l'apprentissage automatique et de la surveillance du comportement sur chaque appareil, y compris mobile. Une bonne application antimalware détecte les ransomware avant qu’ils ne puissent accéder à la mémoire et chiffrer les fichiers. Pour plus d’efficacité, les logiciels antimalware doivent toujours bénéficier de correctifs et être à jour, afin de pouvoir reconnaître les dernières menaces.

Les attaques de ransomware affectent des milliers

Les attaques de ransomware affectent des milliers d'utilisateurs dans le monde. Dans certains cas, même lorsque les victimes pensent avoir résolu le problème, le ransomware continue d’infliger des dégâts. Les programmes antimalware détectent de nombreuses versions plus anciennes, mais les pirates développent de nouveaux types en continu pour éviter d’être détectés.

Par exemple, en 2018 et en 2019, le ransomware Ryuk désactivait la fonctionnalité Restauration du système de Windows. Les utilisateurs ne pouvaient donc pas récupérer leurs fichiers à partir d'un point de restauration précédent sur le système d’exploitation. Ryuk, qui ciblait des entreprises, exigeait des centaines de milliers de dollars en rançon.

CryptoLocker, WannaCry et Petya étaient différentes formes de ransomware qui ont causé des arrêts d’infrastructures au niveau mondial, et qui sont allés jusqu'à toucher des banques et des organismes gouvernementaux. WannaCry, en particulier, ciblait des machines Windows et utilisait un exploit développé par la NSA (National Security Agency) des États-Unis pour analyser les risques réseau ouverts et chiffrer les fichiers vulnérables.

Gandcrab, SamSam, Zeppelin et REvil sont des ransomware toujours d'actualité. Ces variantes sont plus récentes, mais elles restent des malwares dangereux avec la capacité de détruire des systèmes d’entreprise.

Le ransomware reste une menace

Le ransomware cible les entreprises de toutes les tailles et bloque votre organisation si elle ne dispose pas de sauvegardes. Le fait de comprendre comment fonctionnent les ransomware et comment ils peuvent affecter votre entreprise peut vous aider à mieux vous en défendre. Le meilleur moyen d’arrêter une attaque consiste à informer les utilisateurs, à exécuter un antimalware sur tous les appareils et à empêcher les utilisateurs d’accéder à des emails malveillants.

Recherches associées

Articles associés