RANSOM_SOREBRECT.B

Ransom.AESNI(Malwarebytes)

Windows

- マルウェアタイプ: 身代金要求型不正プログラム(ランサムウェア)

- 破壊活動の有無: なし

- 暗号化: はい

- 感染報告の有無: はい

概要

トレンドマイクロは、このマルウェアをNoteworthy(要注意)に分類しました。

このマルウェアは、トレンドマイクロが2017年6月に確認した、身代金要求型不正プログラム(ランサムウェア)「SOREBRECT」の亜種です。ファイルを利用せず、コードインジェクション機能を備えています。このマルウェアに感染すると、ユーザは重要な文書やファイルを暗号化される可能性があります。

マルウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

マルウェアは、特定のWebサイトにアクセスし、情報を送受信します。 マルウェアは、実行後、自身を削除します。

詳細

侵入方法

マルウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

インストール

マルウェアは、以下のファイルを作成します。

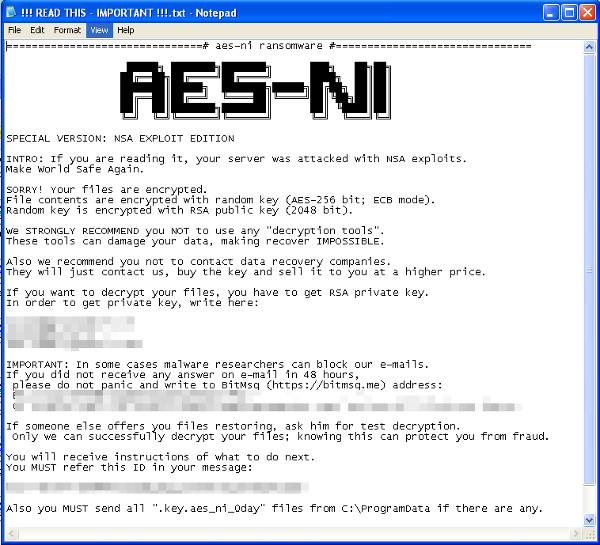

- {folder of encrypted files}\!!! READ THIS - IMPORTANT !!!.txt - ransom note

マルウェアは、以下のプロセスを追加します。

- svchost.exe

マルウェアは、以下のプロセスにコードを組み込みます。

- svchost.exe - added process

ファイル感染

マルウェアは、以下の文字列を含むフォルダには感染しません。

- Windows

- Desktop

その他

マルウェアは、以下のWebサイトにアクセスして感染コンピュータのIPアドレスを収集します。

- ipinfo.io

マルウェアは、以下のWebサイトにアクセスし、情報を送受信します。

- {BLOCKED}3nsydva3p2.onion/gate.php

マルウェアは、以下のファイル名を使用し、暗号化されたファイルを改称します。

- {original filename and extension}.aes_ni_0day

マルウェアは、実行後、自身を削除します。

マルウェアは、wevtutil.exeコマンドを利用して、すべてのWindowsイベントログを消去します。

マルウェアは、以下の文字列を含むサービスを終了します。

- Acronis VSS Provider

- AcronisAgent

- AcronisFS

- AcronisPXE

- AcrSch2Svc

- AdobeARMservice

- Altaro.Agent.exe

- Altaro.HyperV.WAN.RemoteService.exe

- Altaro.SubAgent.exe

- Altaro.UI.Service.exe

- AMS

- Apache2.2

- Apache2.4

- ARSM

- BackupExecAgentAccelerator

- BackupExecAgentBrowser

- BackupExecDeviceMediaService

- BackupExecJobEngine

- BackupExecManagementService

- BackupExecRPCService

- BCFMonitorService

- bedbg

- Browser

- cbVSCService11

- CertPropSvc

- CertSvc

- CobianBackup11

- ComarchAutomatSynchronizacji

- ComarchML

- ComarchUpdateAgentService

- CrashPlanService

- dashboardMD Sync

- DataCollectorSvc

- dbupdate

- dbupdatem

- DbxSvc

- DLOAdminSvcu

- DLOMaintenanceSvc

- DomainManagerProviderSvc

- EDBSRVR

- eXchange POP3 6.0

- FBSServer

- FBSWorker

- FirebirdGuardianDefaultInstance

- FirebirdServerDefaultInstance

- GenetecSecurityCenterMobileServer

- GenetecServer

- GenetecWatchdog

- KAORCMP999467066507407

- LMIRfsDriver

- LogisticsServicesHost800

- MELCS

- memcached Server

- MEMTAS

- MEPOCS

- MEPOPS

- MESMTPCS

- MicroMD AutoDeploy

- MicroMD Connection Service

- MICROMD72ONCOEMR

- MMS

- MsDtsServer

- MsDtsServer100

- MSExchangeADTopology

- MSExchangeAntispamUpdate

- MSExchangeEdgeSync

- MSExchangeFBA

- MSExchangeFDS

- MSExchangeImap4

- MSExchangeIS

- MSExchangeMailboxAssistants

- MSExchangeMailSubmission

- MSExchangeMonitoring

- MSExchangePop3

- MSExchangeRep

- MSExchangeRepl

- MSExchangeSA

- MSExchangeSearch

- MSExchangeServiceHost

- MSExchangeTransport

- MSExchangeTransportLogSearch

- msftesql$SBSMONITORING

- msftesql-Exchange

- MSSQL$ACRONIS

- MSSQL$BKUPEXEC

- MSSQL$MICROSOFT##SSEE

- MSSQL$MICROSOFT##WID

- MSSQL$PROBA

- MSSQL$SBSMONITORING

- MSSQL$SHAREPOINT

- MSSQL$SQL2005

- MSSQL$SQLEXPRESS

- MSSQL$VEEAMSQL2008R2

- MSSQLFDLauncher

- MSSQLFDLauncher$PROBA

- MSSQLFDLauncher$SBSMONITORING

- MSSQLFDLauncher$SHAREPOINT

- MSSQLSERVER

- MSSQLServerADHelper

- MSSQLServerADHelper100

- MSSQLServerOLAPService

- MSSQLSERVR

- MySQL

- MySQL56

- NAVSERVER

- ONCOEMR2MICROMD7

- PleskControlPanel

- PleskSQLServer

- plesksrv

- PopPassD

- postgresql-8.4

- postgresql-9.5

- PRIMAVERAWindowsService

- PrimaveraWS800

- PrimaveraWS900

- QBFCService

- QBVSS

- QuickBooksDB23

- QuickBooksDB25

- RBMS_OptimaBI

- RBSS_OptimaBI

- RemoteSystemMonitorService

- ReportServer

- SBOClientAgent

- ServerService

- sesvc

- ShadowProtectSvc

- SPAdminV4

- spiceworks

- SPSearch4

- SPTimerV3

- SPTrace

- SPTraceV4

- SPWriter

- SPWriterV4

- SQLAgent$PROBA

- SQLAgent$SBSMONITORING

- SQLAgent$SHAREPOINT

- SQLAgent$SQLEXPRESS

- SQLAgent$VEEAMSQL2008R2

- SQLBrowser

- SQLSERVERAGENT

- SQLWriter

- stc_raw_agent

- StorageNode

- swprv

- TeamViewer

- TTESCheduleServer800

- vds

- Veeam Backup and Replication Service

- Veeam Backup Catalog Data Service

- VeeamCatalogSvc

- VeeamCloudSvc

- VeeamDeploymentService

- VeeamMountSvc

- VeeamNFSSvc

- VeeamTransportSvc

- vmicvss

- vmms

- VSNAPVSS

- VSS

- W32Time

- W3SVC

- WinVNC4

- wsbexchange

- WSearch

- WseComputerBackupSvc

- WseEmailSvc

- WseHealthSvc

- WseMediaSvc

- WseMgmtSvc

- WseNtfSvc

- WseStorageSvc

- WSS_ComputerBackupProviderSvc

- WSS_ComputerBackupSvc

- zBackupAssistService

- ZWCService

マルウェアは、匿名通信システム「The Onion Router(Tor)」を利用して接続します。

マルウェアは、以下の情報を収集し、自身のサーバに報告します。

- コンピュータ名

- ユーザ名

- マルウェアのパス

- 新しい感染

- auth.txt と info.txt の内容

マルウェアが作成する以下のファイルは、脅迫状です。

- <暗号化されたファイルのフォルダ>\READ ME ABOUT DECRYPTION.txt

脅迫状には以下が含まれています。

対応方法

手順 1

以下のファイルを検索し削除します。

- {folder of encrypted files}\!!! READ THIS - IMPORTANT !!!.txt

手順 2

Windows XP、Windows Vista および Windows 7 のユーザは、コンピュータからマルウェアもしくはアドウェア等を完全に削除するために、ウイルス検索の実行前には必ず「システムの復元」を無効にしてください。

手順 3

このマルウェアもしくはアドウェア等の実行により、手順中に記載されたすべてのファイル、フォルダおよびレジストリキーや値がコンピュータにインストールされるとは限りません。インストールが不完全である場合の他、オペレーティングシステム(OS)の条件によりインストールがされない場合が考えられます。手順中に記載されたファイル/フォルダ/レジストリ情報が確認されない場合、該当の手順の操作は不要ですので、次の手順に進んでください。

手順 5

Windowsをセーフモードで再起動します。

手順 6

コンピュータを通常モードで再起動し、最新のバージョン(エンジン、パターンファイル)を導入したウイルス対策製品を用い、「RANSOM_SOREBRECT.B」と検出したファイルの検索を実行してください。 検出されたファイルが、弊社ウイルス対策製品により既に駆除、隔離またはファイル削除の処理が実行された場合、ウイルスの処理は完了しており、他の削除手順は特にありません。

ご利用はいかがでしたか? アンケートにご協力ください