RANSOM_CRYPTRITU.A

Windows

- マルウェアタイプ: トロイの木馬型

- 破壊活動の有無: なし

- 暗号化:

- 感染報告の有無: はい

概要

トレンドマイクロは、このマルウェアをNoteworthy(要注意)に分類しました。

これは、Javaスクリプトで書かれた最新の「身代金要求型不正プログラム(ランサムウェア)」の亜種のトレンドマイクロでの検出名です。報告によると、このマルウェアは、WindowsおよびMac OS X、Linux上で実行する機能を備えています。

マルウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

マルウェアは、Internet Explorer(IE)のゾーン設定を変更します。

マルウェアは、特定のWebサイトにアクセスし、情報を送受信します。

詳細

侵入方法

マルウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

インストール

マルウェアは、以下のファイルを作成します。

- %Application Data%\Chrome Browser\chrome - copy of the GPL licensing agreement

- %Application Data%\Chrome Browser\chrome.exe - NW.js package application contains the actual malicious routine.

- %Application Data%\Chrome Browser\icudtd.dat - NW.js framework component

- %Application Data%\Chrome Browser\ffmpegsumo.dll - NW.js framework component

- %Application Data%\Chrome Browser\nw.pak - NW.js framework component

- %Application Data%\Chrome Browser\g - config file (Bitcoin address, Error Message, Affiliate ransom amount)

- %Application Data%\Chrome Browser\rundll32.exe - Renamed TOR client used for C2 communication

- %Application Data%\Chrome Browser\msgbox.vbs - script used to display the Error Message

- %Application Data%\Chrome Browser\s.exe - used to drop the shortcut file in %User Startup% folder

- %Application Data%\Chrome Browser\u.vbs - Enumerates and deletes all files and folder in the specified directory.

(註:%Application Data%フォルダは、Windows 2000、XP および Server 2003 の場合、通常 "C:\Documents and Settings\<ユーザ名>\Local Settings\Application Data"、Windows Vista 、 7 、8、8.1 、Server 2008 および Server 2012の場合、"C:\Users\<ユーザ名>\AppData\Roaming" です。.. %User Startup%フォルダは、Windows 2000、XP および Server 2003 の場合、通常、"C:\Documents and Settings\<ユーザ名>\Start Menu\Programs\Startup" 、Windows Vista 、 7 、8、8.1 、Server 2008 および Server 2012の場合、" C:\Users\<ユーザ名>\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup" です。.)

マルウェアは、以下のフォルダを作成します。

- %Application Data%\Chrome Browser

(註:%Application Data%フォルダは、Windows 2000、XP および Server 2003 の場合、通常 "C:\Documents and Settings\<ユーザ名>\Local Settings\Application Data"、Windows Vista 、 7 、8、8.1 、Server 2008 および Server 2012の場合、"C:\Users\<ユーザ名>\AppData\Roaming" です。.)

自動実行方法

マルウェアは、Windows起動時に自動実行されるよう<User Startup>フォルダ内に以下のファイルを作成します。

- ChromeService.lnk - shortcut file that points to %Application Data%\Chrome Browser\chrome.exe

(註:%Application Data%フォルダは、Windows 2000、XP および Server 2003 の場合、通常 "C:\Documents and Settings\<ユーザ名>\Local Settings\Application Data"、Windows Vista 、 7 、8、8.1 、Server 2008 および Server 2012の場合、"C:\Users\<ユーザ名>\AppData\Roaming" です。.)

Webブラウザのホームページおよび検索ページの変更

マルウェアは、IEのゾーン設定を変更します。

その他

マルウェアは、以下のWebサイトにアクセスし、情報を送受信します。

- http://{BLOCKED}.{BLOCKED}.40.189:443

- http://{BLOCKED}.{BLOCKED}.244.244:443

- http://{BLOCKED}.{BLOCKED}.105.57:9001

- http://{BLOCKED}.{BLOCKED}.92.11:9101

- http://{BLOCKED}.{BLOCKED}.93.36:9001

- http://{BLOCKED}.{BLOCKED}.92.11:9001

- http://{BLOCKED}.{BLOCKED}.18.110:80

マルウェアは、以下の拡張子をもつファイルを暗号化します。

- *.jpg

- *.jpeg

- *.raw

- *.tif

- *.gif

- *.png

- *.bmp

- *.3dm

- *.max

- *.accdb

- *.db

- *.dbf

- *.mdb

- *.pdb

- *.sql

- *.*sav*

- *.*spv*

- *.*grle*

- *.*mlx*

- *.*sv5*

- *.*game*

- *.*slot*

- *.dwg

- *.dxf

- *.c

- *.cpp

- *.cs

- *.h

- *.php

- *.asp

- *.rb

- *.java

- *.jar

- *.class

- *.aaf

- *.aep

- *.aepx

- *.plb

- *.prel

- *.prproj

- *.aet

- *.ppj

- *.psd

- *.indd

- *.indl

- *.indt

- *.indb

- *.inx

- *.idml

- *.pmd

- *.xqx

- *.xqx

- *.ai

- *.eps

- *.ps

- *.svg

- *.swf

- *.fla

- *.as3

- *.as

- *.txt

- *.doc

- *.dot

- *.docx

- *.docm

- *.dotx

- *.dotm

- *.docb

- *.rtf

- *.wpd

- *.wps

- *.msg

- *.xls

- *.xlt

- *.xlm

- *.xlsx

- *.xlsm

- *.xltx

- *.xltm

- *.xlsb

- *.xla

- *.xlam

- *.xll

- *.xlw

- *.ppt

- *.pot

- *.pps

- *.pptx

- *.pptm

- *.potx

- *.potm

- *.ppam

- *.ppsx

- *.ppsm

- *.sldx

- *.sldm

- *.wav

- *.mp3

- *.aif

- *.iff

- *.m3u

- *.m4u

- *.mid

- *.mpa

- *.wma

- *.ra

- *.avi

- *.mov

- *.mp4

- *.3gp

- *.mpeg

- *.3g2

- *.asf

- *.asx

- *.flv

- *.mpg

- *.wmv

- *.vob

- *.m3u8

- *.csv

- *.efx

- *.sdf

- *.vcf

- *.xml

- *.ses

- *.dat

マルウェアが作成する以下のファイルは、GPLライセンス契約のコピーです。

- %Application Data%\Chrome Browser\chrome

マルウェアが作成する以下のファイルは、不正活動を含んだNW.jsパッケージアプリケーションです。

- %Application Data%\Chrome Browser\chrome

マルウェアが作成する以下のファイルは、NW.jsフレームワークコンポーネントです。

- %Application Data%\Chrome Browser\icudtd.dat

- %Application Data%\Chrome Browser\ffmpegsumo.dll

- %Application Data%\Chrome Browser\nw.pak

マルウェアが作成する以下のファイルは、環境設定ファイルです。(「Bitcoin(ビットコイン)」のアドレス、エラーメッセージ、アフィリエイトの身代金総額を含む)

- %Application Data%\Chrome Browser\g

マルウェアが作成する以下のファイルは、C2通信に利用される改称された匿名通信システム「The Onion Router(Tor)」のクライアントです。

- %Application Data%\Chrome Browser\rundll32.exe

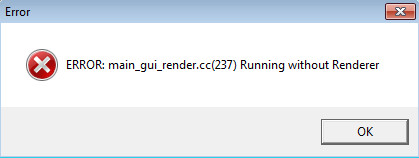

マルウェアが作成する以下のファイルは、エラーメッセージを表示するために利用されるスクリプトです。

- %Application Data%\Chrome Browser\msgbox.vbs

マルウェアが作成する以下のファイルは、フォルダ"%User Startup%"内にショートカットファイルを作成するために利用されます。

- %Application Data%\Chrome Browser\s.exe

マルウェアが作成する以下のファイルは、すべてのファイルと特定のディレクトリ内のフォルダを列挙および削除します。

- %Application Data%\Chrome Browser\u.vbs

マルウェアは、以下の文字列を含むディレクトリ内のファイルの暗号化を回避します。

:\winnt\

programdata\

boot\

temp\

tmp\

$recycle.bin\

マルウェアは、以下のコマンドを実行します。

- to cscript msgbox.vbs 16 {ERROR MESSAGE}

{ERROR MESSAGE}は、環境設定ファイルの内容によります。

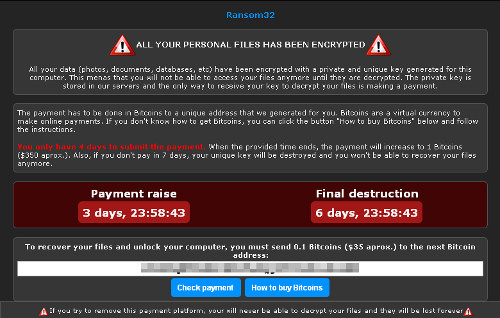

暗号化の後、マルウェアは脅迫状および暗号化されたファイルの復元方法に関する情報を含んだ以下のウィンドウを表示します。

対応方法

手順 1

Windows XP、Windows Vista および Windows 7 のユーザは、コンピュータからマルウェアもしくはアドウェア等を完全に削除するために、ウイルス検索の実行前には必ず「システムの復元」を無効にしてください。

手順 2

このマルウェアもしくはアドウェア等の実行により、手順中に記載されたすべてのファイル、フォルダおよびレジストリキーや値がコンピュータにインストールされるとは限りません。インストールが不完全である場合の他、オペレーティングシステム(OS)の条件によりインストールがされない場合が考えられます。手順中に記載されたファイル/フォルダ/レジストリ情報が確認されない場合、該当の手順の操作は不要ですので、次の手順に進んでください。

手順 3

Windowsをセーフモードで再起動します。

手順 4

以下のフォルダを検索し削除します。

- %Application Data%\Chrome Browser

手順 5

以下のファイルを検索し削除します。

- %User Startup%\ChromeService.lnk

手順 6

コンピュータを通常モードで再起動し、最新のバージョン(エンジン、パターンファイル)を導入したウイルス対策製品を用い、「RANSOM_CRYPTRITU.A」と検出したファイルの検索を実行してください。 検出されたファイルが、弊社ウイルス対策製品により既に駆除、隔離またはファイル削除の処理が実行された場合、ウイルスの処理は完了しており、他の削除手順は特にありません。

手順 7

Internet Explorer(IE)のセキュリティ設定を修正します。

ご利用はいかがでしたか? アンケートにご協力ください