公開日

2022年12月12日

Cloud One Workload Security™ のXDR機能を利用しよう! #3 XDRの運用について

こんにちは! サーバセキュリティ製品 ソリューションアーキテクトの齊藤です。

XDR機能を利用しようシリーズの第3回の本編では、Cloud One Workload Security™のXDR機能をご利用いただくための運用についてご紹介します!

・セキュリティ運用って何をすべきなのか?

・XDRを活用することでセキュリティ運用をどの範囲までカバーできるのか?

・具体的にXDRで何ができるのか?

といった疑問をクリアにしていただけるような内容となっております!

本コンテンツを読み終わった後には、XDRを活用したセキュリティ運用イメージが具体化され、XDRの利用シーンが想像がしやすくなります!

XDR機能における過去のブログはこちらから!

そもそものXDRとは?について確認されたい場合は「Cloud One Workload Security™ のXDR機能を利用しよう! #1 XDRの概要説明」へ

XDRの導入方法については「Cloud One Workload Security™のXDR機能を利用しよう! #2 XDR導入手順解説」へ

セキュリティ運用の基本

XDRの運用をご説明する前に、まずは、そもそものセキュリティ運用の基本について整理していきたいと思います。

セキュリティ運用は①検出/②調査/③対処の3ステップで構成されております。

①検出:攻撃を検知するフェーズ

このフェーズで重要なのは、運用するセキュリティ対策製品/サービスの検出技術および検出イベントの内容や検出ロジックを理解することです。

例えば、パターンマッチングの技術による検出イベントは信用度は高いですが、ふるまい検知のような場合は過検知の可能性もありますので、利用する機能のオン/オフ、もしくは設定のチューニングを検討する必要があります。

②調査:検出した攻撃のアラートから攻撃状況/影響範囲を調査するフェーズ

検出した結果をもとに、内容を深堀りインシデントの深刻度を判定する必要があります。

特にインシデントを調査する上で解析力と工数は比例するため、これからセキュリティ運用を始める場合は、段階的に運用をステップアップしていくことを検討しましょう。

はじめは狭い範囲で確認ポイントを絞り、概要レベルの調査深度での運用を開始します。次の段階でインシデント解析力を広げます。調査の粒度や確認ポイントの数は相関関係にあるため、確認ポイントを増やすと調査の粒度も連動して上がります。

③対処:調査した結果から、対処が必要であると判断した場合の対応フェーズ

調査結果から、隔離や情報採取といった対処が必要である場合、迅速に対応する必要があります。

特に標的型攻撃の場合、感染を抑えることや感染を広げないためには、迅速な初動対応が必要です。感染や感染の疑いがある端末を隔離し、感染原因や疑わしいファイルなどを調査します。

しかし、検出イベントの内容や社内のポリシー、業務への影響によって対処は異なりますので、すべての検出イベントで実施すべき汎用的な対処はありません。その時々で必要な対処ができるような仕組みやツールを準備する必要があります。

※もちろん、③対処をせずに、②調査で問題なしと判断するケースも多くあり、必ずしも3ステップとはいかず①検出と②調査のフェーズをぐるぐる回す運用があることも念頭に置いておいてください。

それでは、これらセキュリティ運用の基本ステップを抑えたうえで、XDRではどこまでカバーすることができるのかを見ていきたいと思います。

XDRでできること

結論、XDRでは①検出/②調査/③対処のフェーズすべてに対応することができます。

具体的に、XDRの何の機能を利用することで各フェーズのセキュリティ運用を行うことができるのかをまとめてみました。

| フェーズ | XDR機能名 | 概要 |

|---|---|---|

| 検出 |

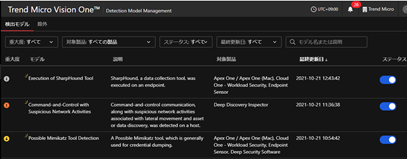

検出モデル | 収集したアクティビティデータを相関分析して検出モデル(Detection Model)に沿って脅威を検出します。 [図1] |

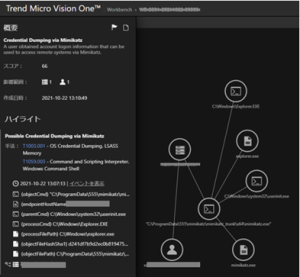

| 調査 | Workbench | 検出モデルによって脅威イベントの関連性を可視化します。 [図2] |

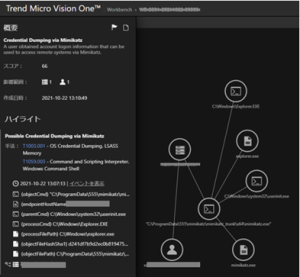

| 実行プロファイル | プロセスツリーを表示します。 Workbenchよりもさらに詳細なプロセスのフローを可視化できます。 [図3] |

|

| Search | アクティビティデータの検索結果を検索します。 Workbenchから抽出した情報をもとに、より詳細な情報(アクティビティデータ)を調査できます。 [図4] |

|

| Observed Attack Techniques | 粒度の細かい攻撃手法の検知情報を表示します。 [図5] | |

| 対処 | Response Management | 実行したレスポンス機能のステータスを表示します。 [図6] |

[図1]

[図2]

[図3]

[図3]

[図4]

[図5]

[図6]

XDRによる"検出"

検出フェーズではXDRの機能"検出モデル"を利用した検出を実現します。

●検出モデルは不要なアラートを削減するために、『モデル』-『ルール』-『フィルタ』の3層構造となっています。

●各フィルタやルールはトレンドマイクロが収集したビッグデータからアナリストによる脅威解析や機械学習技術による脅威情報が実装されています。

●Vision Oneのデータレイクのデータを検出モデルで相関分析を行い、Workbench Alertが検出されます。

Workbenchへ表示されるアラートは3層構造の最上位である"モデル"に合致した攻撃パターンを検出します。

そのため、XDRによる検知は、対応すべきである脅威レベルの高い攻撃が検出されるのも特徴の一つであります。

XDRによる"調査"

モデルに合致した攻撃が実行されたことを検知したことで、次は調査フェーズに移行します。

まずは、攻撃と判断された結果としてWorkbenchにアラートが生成されるので、Workbenchを確認します。

基本的にはすべてのWorkbenchアラートを確認しますが、複数のアラートが表示されている場合は、脅威スコアが高いアラートを優先して調査を進めます。

次に、アラートの内容を確認します。

主に、Workbench アラートの「ハイライト」情報を調査していきます。

確認ポイントは以下です。

確認ポイント1 実行コマンドの確認

確認ポイント2 アクセス元/先のIPアドレスの確認

確認ポイント3 不審なファイルの確認

これらの情報が検出結果の判断材料となります。

必要に応じて、"実行プロファイル"、”Search”や"Observed Attack Techniques"を確認し、より詳細な情報を確認します。

調査の結果、攻撃によるものではない場合、ここまでの調査で対応完了となります。

対応が必要である場合は、XDRのResponse機能を利用することで、その後の"対処"を施すことができます。

XDRによる"対処"

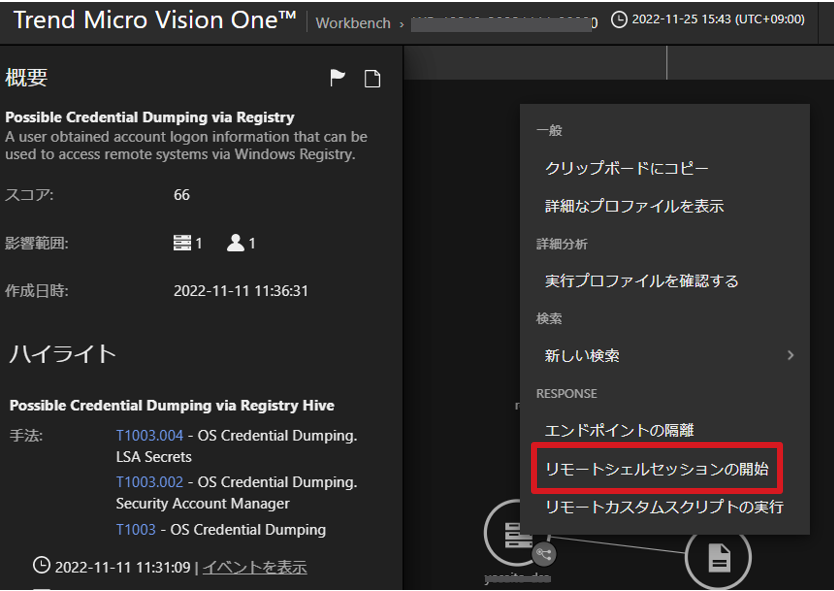

Workbenchによる調査が完了し、対処が必要と判断したWorkbench アラートについては、必要に応じて"Response"機能で対処を施します。

| 対処 |

XDR機能 |

|---|---|

| スクリプトを実行させたい | カスタムスクリプト [図7] |

| 不審ファイルをダウンロードしたい | ファイルの収集 [図8] |

| 対象サーバ/エンドポイントへリモートでコマンド実行したい | リモートシェル [図9] |

| 対象サーバ/エンドポイントを隔離したい | エンドポイントの隔離 [図10] |

[図7]

[図8]

[図9]

[図10]

さいごに

いかがでしたでしょうか?

セキュリティ運用の基本である3ステップをXDR機能でカバーできることがご理解いただけたかと思います。

このブログでは、理屈ベースでXDRの運用について記してきました。

第4回では、実際にアラート発生させて、調査し対応するデモンストレーションを行います。

「Cloud One Workload Security™のXDR機能を利用しよう! #4 XDR動作確認方法 編」

併せてご覧いただければ幸いです!

また、XDR機能をご利用いただく前段階として、Cloud Oneをご利用いただくための30日間の無料トライアルで体験いただくことも可能となります。

無料トライアルのご利用方法につきましては以下をご覧ください。

■XDR オンラインヘルプページ

https://docs.trendmicro.com/ja-jp/documentation/productgroup/?groupname=xdr-and-management-platforms

本ブログシリーズでは、皆さんがCloud One Workload SecurityのXDR機能を

簡単に利用できるようなコンテンツをお届けしていきます!

ブログシリーズ『Cloud One Workload Security™のXDR機能を利用しよう!』

ここまでお読みいただき、ありがとうございました!

トレンドマイクロ株式会社

セキュリティエキスパート本部 セールスエンジニアリング部

サーバセキュリティチーム ソリューションアーキテクト

齊藤 陽介