DÉFIS

Opérationnaliser le Zero Trust

Le Zero Trust est complexe. Il requiert une compréhension approfondie des actifs en réseau, du comportement des utilisateurs et des flux de données. Sans la visibilité nécessaire dans ces domaines, l’identification et le traitement des risques de sécurité potentiels peut rendre les entreprises vulnérables face aux exploits. Les systèmes, applications et appareils existants ne permettent pas d'évaluer facilement les risques dans l’entreprise.

Comment les organisations développent leurs stratégies Zero Trust :

ESG a interrogé 379 professionnels de l’IT et de la cybersécurité en Amérique du Nord, impliqués dans les technologies et les processus prenant en charge le Zero Trust. Points de données essentiels :

- 675 000 $ de réduction dans les coûts de sécurité moyens.

- Réduit de 34 % le nombre de violations de données et de 32 % les cyberincidents

- A diminué le temps moyen de réponse (MTTR) de 10 jours !

Évaluer l’exposition aux risques avec précision

Il est essentiel de disposer d'une compréhension approfondie des risques potentiels et de l’exposition auxquels votre entreprise est soumise. Le fait de connaître ces risques peut vous aider à prendre des décisions éclairées et à mettre en place des mesures proactives pour les limiter. L’incertitude ou l'ignorance peuvent rendre votre entreprise vulnérable.

Mise en œuvre de stratégies Zero Trust

La consolidation de la visibilité et la réalisation d'évaluations des risques en temps réel, tout en intégrant les personnes, les processus et les technologies, sont des tâches titanesques. Si vous ne disposez pas des ressources et des compétences adaptées en interne, elles peuvent même être plus difficiles.

Trouver la solution adaptée

La mise en œuvre un modèle Zero Trust, tout en intégrant les technologies existantes, peut être difficile sans une approche de plateforme qui consolide la visibilité et l’analytique dans votre entreprise.

SOLUTIONS

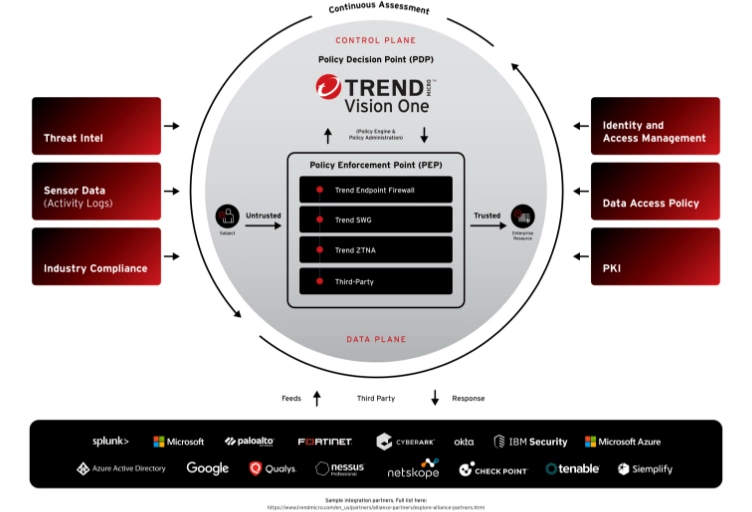

Simplifiez la sécurité Zero Trust avec Trend Vision One™

Commencez par une base solide d’architecture Zero Trust, respectueuse des bonnes pratiques du secteur. Comprenez votre surface d’attaque, évaluez vos risques en temps réel et ajustez les politiques dans le réseau, les charges de travail et les appareils, à partir d'une seule et même console. Intégrez les meilleures technologies de leur catégorie, issues des partenaires de notre écosystème, pour opérationnaliser le Zero Trust en toute fluidité.

Marquez toutes les entités

Assurez une transparence complète et maintenez un inventaire précis et en temps réel de toutes les ressources. Détectez les adresses IP, les applications basées sur le cloud, le stockage cloud, les conteneurs, les tâches et les domaines accessibles publiquement des utilisateurs et des appareils, dans les réseaux externes et internes de l’entreprise.

Évaluez chaque risque avec précision

Bénéficiez d’une visibilité globale sur les risques pesant sur votre entreprise et identifiez des critères et facteurs de risques spécifiques, notamment la criticité de certaines ressources, les vulnérabilités, la posture de sécurité, l’activité des menaces et l’exposition aux menaces. Tirez parti de scores de risque automatisés, d’analyses de tendances et de benchmarks sectoriels pour identifier les initiatives et actions prioritaires en matière de sécurité.

Centralisez toutes les actions

Rationalisez la sécurité et réduisez la complexité du Zero Trust. Surveillez, gérez, ajustez et exécutez facilement des contrôles de sécurité axés sur les données. Allégez la charge de travail des équipes tout en vous concentrant sur des tâches plus générales, grâce à l’automatisation et à l’orchestration, le tout en une seule console.

Complétez les solutions de sécurité existantes

Complétez les processus actuels et intégrez les meilleures technologies de leur catégorie, nouvelles ou existantes, grâce à notre liste croissante de partenaires. Notre approche de plateforme compatible avec l’écosystème consolide les implémentations du Zero Trust essentielles, comme SWG, CASB et ZTNA avec XDR et des solutions de gestion de la surface d'attaque, avec des intégrations tierces et des API pour offrir une grande flexibilité et pour faciliter l’adoption.

Architecture Zero-Trust

Créez une posture de sécurité plus solide et résiliente

Protégez, prévenez, détectez et comblez rapidement les lacunes de sécurité grâce au Zero Trust. Explorez vos cas d’utilisation Zero Trust uniques avec les experts de Trend.

Protégez le personnel hybride

Bloquez automatiquement les connexions grâce à l'apprentissage automatique, aux politiques personnalisées et à l'évaluation dynamique des risques. Maintenez les bonnes pratiques de configuration, appliquez les politiques et les contrôles de sécurité, et évitez les mouvements latéraux des activités non autorisées. Le Zero Trust réduit les risques de violations de données en limitant l’accès des données sensibles uniquement aux utilisateurs qui en ont absolument besoin.

Fournissez un accès sécurité

Développez un cadre de sécurité Zero Trust flexible adapté à votre organisation. Créez des règles statiques (moindre privilège) et dynamiques (conditionnelles) pour des groupes d’utilisateurs et pour un accès spécifique, des contrôles spécifiques aux applications, des politiques basées sur le temps, un accès basé sur la géolocalisation, des restrictions sur la posture individuelle des appareils, et des politiques basées sur les scores de risques.

Bénéficiez d'une visibilité supérieure

Utilisez les données d'activité des réseaux, des charges de travail, des applications SaaS et des stations de travail pour évaluer les risques. Bloquez de manière proactive les malwares connus, les vulnérabilités du réseau exploitables (y compris les techniques Zero Day et d’exfiltration), grâce à une surveillance continue, à la détection des anomalies et à la protection préventive contre les menaces.

Optimisez la cyberassurance

Bénéficiez de meilleures primes de cyberassurance en démontrant que votre organisation gère les risques et limite les cyberattaques de manière proactive, grâce au Zero Trust. Fournissez des preuves d’authentification multifacteur (MFA), de microsegmentation du réseau, ainsi que d'évaluation des risques et de surveillance en continu.

Réduisez la complexité

Bénéficiez d’avantages métier et opérationnels importants et soutenez une stratégie Zero Trust en regroupant les outils de cybersécurité. Lorsqu’elles réduisent la complexité liée à la gestion de plusieurs solutions, les organisations peuvent minimiser les coûts tout en facilitant la complexité opérationnelle et de conformité, grâce à une gestion unifiée des politiques.

Votre cas d’utilisation est unique ?

Contactez nos experts

« Les organisations qui entament leur parcours ZT [Zero Trust] et qui ont besoin d’une solution pour bénéficier d’une visibilité et d’un traitement analytique avancés pour établir une base de référence doivent envisager Trend Micro. »

STATISTIQUES DU SECTEUR

L’impact des zones d’ombre

Les entreprises font face à d'importants défis liés à la surface d'attaque numérique en évolution constante. En alignant les bonnes pratiques de Zero Trust et en déployant des contrôles conçus sur une seule plateforme, les entreprises peuvent créer une posture de sécurité plus solide et résiliente. Cette approche peut combler efficacement les failles de sécurité, tout en respectant de manière proactive les exigences réglementaires et de conformité, dans le but d'atteindre un environnement numérique plus sécurisé et solide.

39%

des entreprises rencontrent des difficultés avec la surface d'attaque numérique changeante

Trend Micro

10%

des entreprises doivent maintenir des programmes Zero Trust d’ici 2026

Gartner

51%

des entreprises ont adopté des stratégies de sécurité Zero Trust

Ponemon

62%

des participants ont fait part d'une amélioration « importante » de la sécurité grâce à une stratégie de Zero Trust

Trend Micro

REJOIGNEZ 500 MILLIONS D’UTILISATEURS

Votre parcours vers le Zero Trust est complexe.

Confiez-le à des experts.