Ransomware

Auswirkungen der Operation Cronos auf LockBit

Der Ablauf der Operation Cronos zur Unterbrechung des Betriebs der größten Ransomware-Gruppe LockBit zeigt, dass sich die dieser neue Ansatz zur Bekämpfung der Kriminalität auszahlt. Das lässt sich an dem Geschehen nach der Operation deutlich ablesen.

Die seit Anfang 2020 aktive RaaS-Gruppe LockBit war 2023 für 25 % bis 33 % aller Ransomware-Angriffe verantwortlich, die Tausende Opfer betrafen. 2023 war sie mit Abstand die größte Gruppe von Finanzbedrohungsakteuren. Die Gruppe arbeitete mit einem Partner-Modell (Affiliates), wobei LockBit 20 % der Lösegeldzahlungen für sich beanspruchte und der Rest an die für die Ransomware-Angriffe verantwortlichen Partner ging.

Operation Cronos

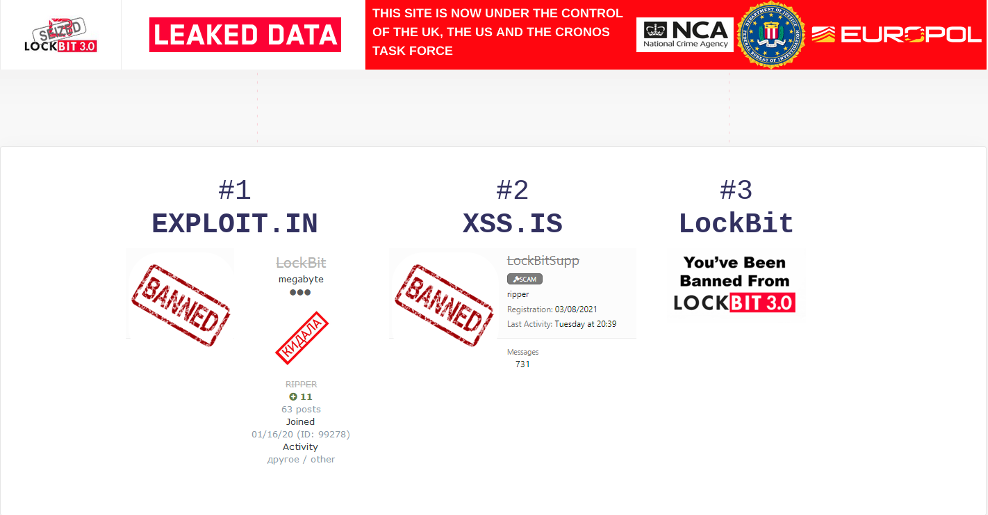

Am 19. Februar 2024 stellten wir fest, dass mehrere der mit LockBit verbundenen Onion-Sites eine 404-Fehlermeldung zeigten und jede Verbindung verweigerten. Das war der Auslöser für die Operation Cronos. Am Abend waren die Websites wieder online, allerdings mit einer Splash-Seite der Strafverfolgungsbehörde, die ankündigte, dass die Websites nun unter der Kontrolle der britischen NCA stünden.

Am nächsten Tag wurde die Leak-Website so verändert, dass sie das traditionelle Aussehen der LockBit-Website beibehielt, aber statt des üblichen Inhalts zeigte sie einen Countdown-Timer, der immer mit LockBit in Verbindung gebracht wurde.

Auf der beschlagnahmten Leak-Site wurden Pressemitteilungen der NCA, des FBI und von Europol veröffentlicht, die die gemeinsamen Anstrengungen der verschiedenen Behörden bei der Bekämpfung der größten Bedrohungen im Bereich der Cybersicherheit aufzeigten. Betont wurde auch, dass es sich um eine „Unterbrechung“ und nicht um einen „Takedown“ handelte, wie in der übliche Sprachregelung früherer Strafverfolgungsmaßnahmen gegen kriminelle Organisationen. Aus den veröffentlichten Informationen ging klar hervor, dass es sich nicht um einen opportunistischen Versuch handelte, einen Sieg gegen eine große Cyberkriminelle Gruppe zu erringen. Vielmehr war es ein sorgfältig durchdachter und gut ausgeführter Plan, der zeigt, dass die Strafverfolgungsbehörden durchaus in der Lage sind, auch schwierige Ziele ins Visier zu nehmen - sogar Gruppen, die als unerreichbar für die Strafverfolgungsbehörden gelten.

Es gab auch Informationen zur neuesten Statusänderung von LockBitSupp in Exploit und XSS, zwei der bekanntesten und traditionsreichsten Cybercrime-Foren. LockBitSupp war aus den beiden Foren ausgeschlossen worden aufgrund des negativen Verhaltens in der kriminellen Gemeinschaft. Dies hinterließ nicht nur einen negativen Eindruck im kriminellen Ökosystem, sondern schränkte auch die Möglichkeiten der Gruppe ein, ihre Botschaft und Kommentare im Anschluss an die Operation Cronos zu verbreiten, um die eigenen Partner zu beruhigen.

Ein weiterer Unterschied der Operation Cronos zu herkömmlichen Beschlagnahmungen von Websites war die Ankündigung, dass Entschlüsselungs-Keys zur Verfügung zu stellen. Dies Angebot macht auch deutlich, dass Lösegeldzahlungen nicht die beste Lösung sind. Auch hatte sich herausgestellt, dass die Daten der Opfer entgegen den Behauptungen von LockBit bei den Verhandlungen nicht nach der Lösegeldzahlung gelöscht wurden.

Trend Micros Analyse von LockBit-NG-Dev

Trend analysierte ein Sample das vermutlich eine in der Entwicklung befindliche Version eines plattformunabhängigen Builds ist, das wir als LockBit-NG-Dev nennen („NG“ ist Next Generation).

Die wichtigsten Ergebnisse der Analyse:

- LockBit-NG-Dev wurde in .NET geschrieben und mit CoreRT kompiliert. Wenn der Code zusammen mit der .NET-Umgebung eingesetzt wird, ist er dadurch plattformunabhängiger.

- Die Codebasis ist durch diese Umstellung völlig neu. Wahrscheinlich sind neue Sicherheits-Pattern erforderlich, um sie zu erkennen.

- NG verfügt zwar im Vergleich zu LockBit 2.0 (Red) und LockBit 3.0 (Black) über weniger Funktionen, doch werden wahrscheinlich noch welche hinzugefügt. Doch auch in der jetzigen Form handelt es sich um eine funktionale und leistungsstarke Ransomware.

- Die Fähigkeit, sich selbst zu verbreiten und Erpresserbriefe über die Drucker der Benutzer zu drucken, wurde entfernt.

- Die Ausführung ist nun mit einer Gültigkeitsdauer versehen, die anhand des aktuellen Datums ersichtlich ist. Dies dürfte den Betreibern helfen, die Kontrolle über die Nutzung durch Partner zu behalten, und es Sicherheitssystemen erschweren, automatische Analysen durchzuführen.

- Ähnlich wie LockBit Black verfügt auch diese Version über eine Konfiguration, die Flags für Routinen, eine Liste von zu beendenden Prozessen und Dienstnamen sowie zu vermeidende Dateien und Verzeichnisse enthält.

- Außerdem kann sie verschlüsselte Dateien mit zufälligen Dateinamen umbenennen.

Neben der technischen Analyse des in der Entwicklung befindlichen Builds beschreibt unser Bericht auch die technischen Probleme der Gruppe sowie den offensichtlichen Verfall der Reputation von LockBit dargelegt.

LockBit Backend-Leaks enthüllen Informationen über Opfer und Partner

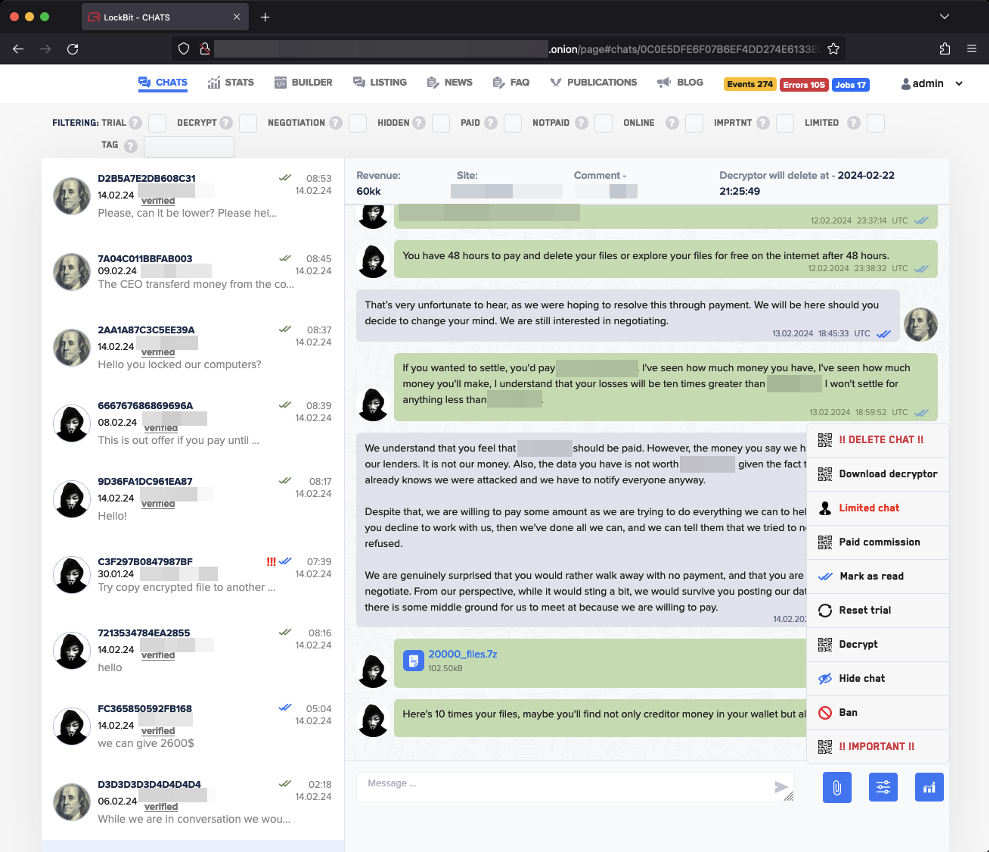

Letzte Zweifel daran, dass die Strafverfolgungsbehörden die Leak-Site nicht nur einfach verunstaltet hatten, wurden schnell zerstreut, als die Details des LockBit-Administrations Panels bekannt wurden. Dieses Leak machte es für jeden Partner offensichtlich, dass LockBit nicht mehr in der Lage sein würde, normal zu arbeiten.

Die Statistikseite zeigt die Anzahl der Besucher und welche Opfer die Website besucht und/oder eine Testdatei entschlüsselten. Dies diente wahrscheinlich dazu, vorherzusagen, ob ein Opfer aufgrund der Art seiner Beschäftigung mit der Leak-Site zahlt. Die Polizei konnte auch auf Konversationen zwischen Affiliate und Opfer im Chat Tab zugreifen.

Die Admin-Seite umfasst auch eine Liste mit Affiliates. „Lockbit's Hackers exposed“ zeigt, dass Affiliates, die sich in ihr LockBit-Kontrollpanel eingeloggt hatten, mit einer personalisierten Nachricht begrüßt wurden, dass die Strafverfolgungsbehörden die Kontrolle übernommen hatten und möglicherweise mit ihnen in Kontakt treten würden. Die Liste enthält ausschließlich des Admin Account 193 Konten von Affiliates. Es gibt dort einige interessante Nutzernamen, wobei einiger der Handles mit solchen der Conti-Gruppe übereinstimmen. Auffällig ist auch, dass viele neue Partner in den letzten 18 Monaten hinzugekommen sind, was mit dem Aus von ALPHV (aka AlphaV or BlackCat) in Verbindung stehen könnte.

Weitere Informationen zu den verschiedenen Tabs enthält der Originalbeitrag. Dort finden sich auch Informationen zu den Verhaftungen und Anklagen.

Untergrund-Reaktionen auf die Operation Cronos

Die Reaktion zur Schließung von LockBit scheint zweigeteilt zu sein: Die eine Gruppe freut sich über die Nachricht, was wahrscheinlich durch den Ausschluss von LockBitSupp aus den XSS- und Exploit-Foren noch verstärkt wurde. Die zweite Gruppe geht anscheinend davon aus dass sich LockBit unweigerlich erholen und reformieren bzw. umbenennen würde. Interessant war auch die Selbstreflexion bei anderen aktiven RaaS-Gruppen. Insbesondere die Konkurrenten zeigten großes Interesse daran, zu erfahren, wie LockBit infiltriert wurde.

LockBitSupp versuchte, den Schein zu wahren, die Situation unter Kontrolle zu haben, um die Partner zu überzeugen, die Operationen seien nicht in Gefahr. Die Gruppe präsentierte sich seinen Kunden in einer Position der Stärke, während sie gleichzeitig intern versuchte, sich neu aufzustellen und wieder ins Geschäft zu kommen.

Alle Reaktionen und Diskussionen des Untergrunds rund um die Unterbrechung finden sich ebenfalls im Originalbeitrag.

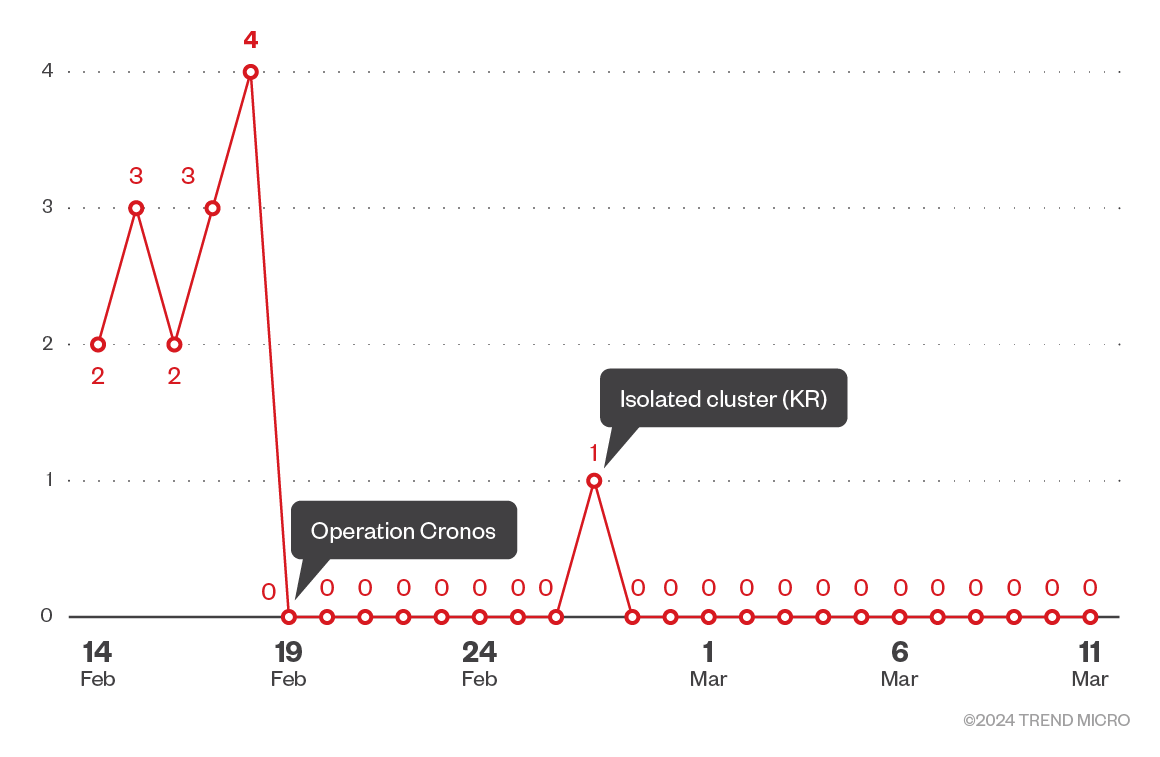

LockBit-Aktivitäten nach Operation Cronos

Während der „Disruption“-Aktion überwachten wir unsere internen Telemetriedaten, um die Auswirkungen auf die LockBit-Infektionen zu messen. Diesen Daten zufolge ging die Zahl der tatsächlichen Infektionen deutlich zurück. Wir nutzten auch die neuen Onion-Websites, um alle neu veröffentlichten Angriffe zu verfolgen, und in den drei Wochen nach der Unterbrechung wurde nur eine kleine Gruppe beobachtet.

Eine der Opferkonversationen auf der LockBit-Chat-Seite zeigt, dass die Lösegeldforderung nur 2.800 Dollar betrug, was deutlich niedriger ist als das, was für eine LockBit-Verhandlung zu erwarten wäre. Es könnte sich um einen kleinen Partner handeln, der verzweifelt versucht, seinen Geldfluss zu erhalten.

LockBit breaches post-Operation Cronos

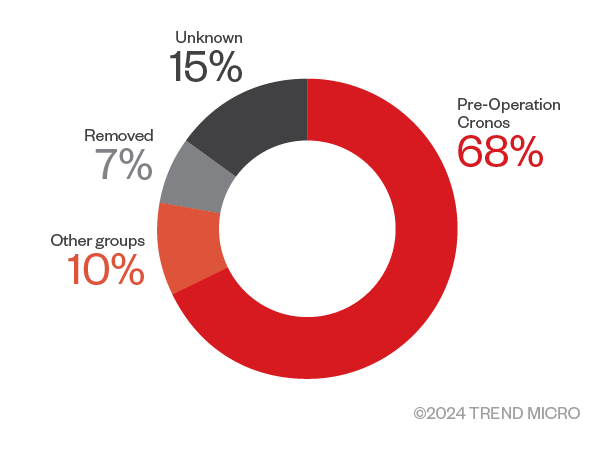

Würde LockBit in der Lage sein, den Sturm zu überstehen und den Betrieb fortzusetzen? Oberflächlich betrachtet sieht es so aus, aber eine Untersuchung der Leak-Site-Opfer und ihrer Ergebnisse ergibt ein ganz anderes Bild. Zum gegenwärtigen Zeitpunkt wurden nach der Operation Cronos 95 Opfer auf der Leak-Site gemeldet.

Durch die Überprüfung früherer LockBit-Posts und der Zeitstempel auf den geleakten Daten einige Highlights:

- Mehr als zwei Drittel der Opfer wurden erneut hochgeladen, und die Angriffe hatten vor der Operation Cronos stattgefunden.

- Die Opfer, die auf der LockBit-Leak-Site veröffentlicht wurden, gab es vor kurzem bei anderen Gruppen - die meisten waren ALPHV-Opfer.

- Sieben Opfer wurden entfernt, bevor wir bestätigen konnten, wann die Angriffe wahrscheinlich durchgeführt wurden.

- 14 Opfer wurden immer noch nicht veröffentlicht, und wir fanden außer den Beiträgen auf der LockBit-Site keine anderen öffentlichen Daten, die angeblich die tatsächlichen Angriffsdaten verifizieren.

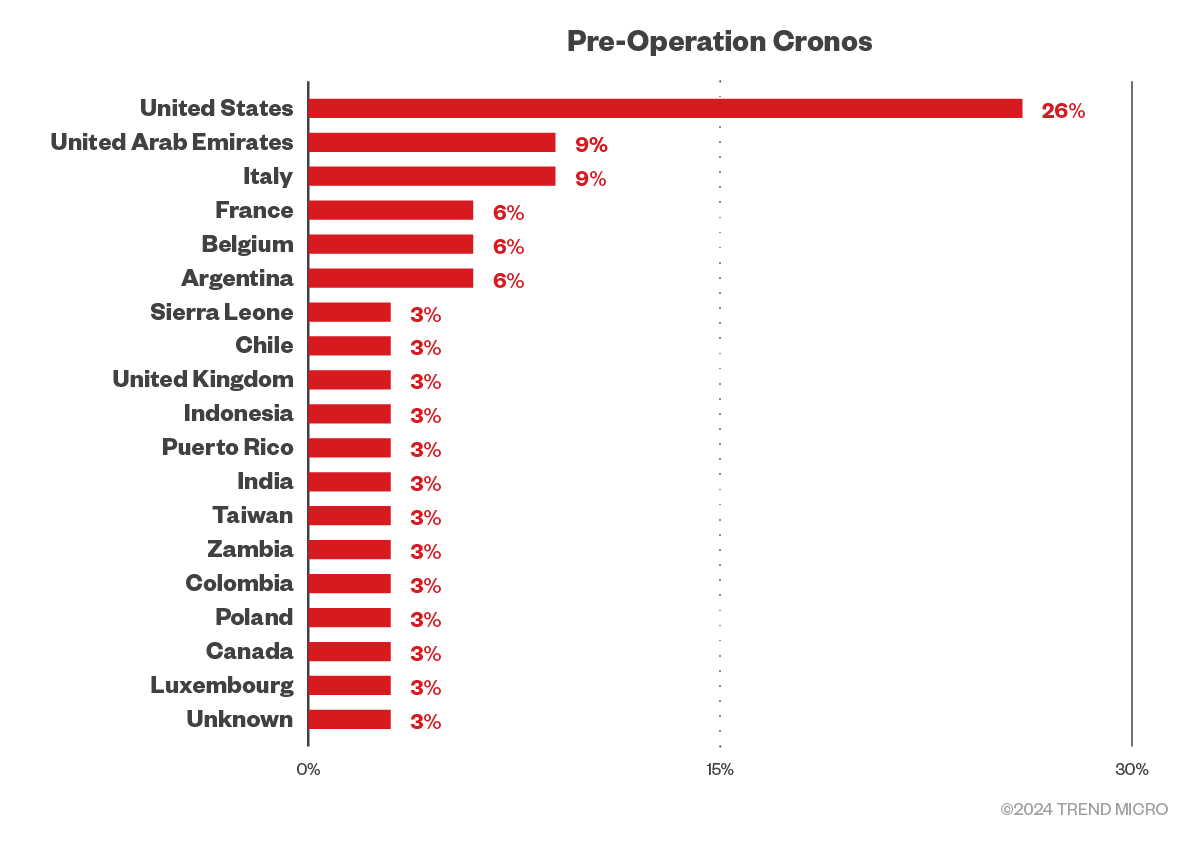

Des Weiteren interessant ist die Verteilung der Länder nach Cronos im Vergleich zu normalen LockBit-Operationen. LockBitSupp scheint zu versuchen, die Zahl der Opfer in die Höhe zu treiben und sich gleichzeitig auf die Veröffentlichung von Opfern aus Ländern zu konzentrieren, deren Strafverfolgungsbehörden an der Störung beteiligt waren. Dies ist möglicherweise ein Versuch, den Eindruck zu erwecken, gestärkt zurückzukommen und die Verantwortlichen für die Unterbrechung ins Visier zu nehmen.

Fazit

Die Unterbrechung und Unterminierung des Geschäftsmodells durch die Operation Cronos scheint eine weitaus größere Wirkung zu haben als die Durchführung eines technischen Takedowns. Die Partner werden sich wahrscheinlich dafür entscheiden, für andere Gruppen zu arbeiten; oder besser noch, sie könnten es sich noch einmal überlegen, ob Ransomware ein zu hohes Risiko darstellt.

Aus der Operation Cronos lässt sich eine wertvolle Lehre ziehen: Dieser moderne Ansatz zur Bekämpfung der Cyberkriminalität zeigt, wie wirkungsvoll die Zusammenarbeit zwischen mehreren Strafverfolgungsbehörden, die Kooperation zwischen vertrauenswürdigen Partnern in der Branche und der wohl wichtigste Faktor - Geduld - bei der Vereitelung hochkarätiger Cyberkriminalität sein können.