'Social engineering' via phishing vervangt exploit kits als aanvalsvector

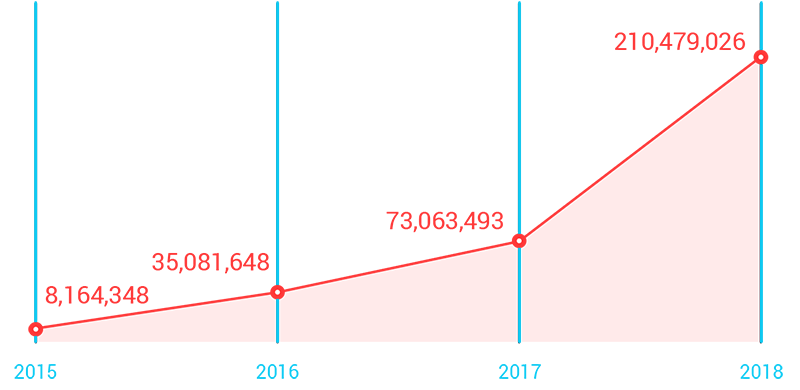

Het aantal phishing-aanvallen neemt aanzienlijk toe in 2019. De diversiteit in marktaandeel van software en besturingssystemen (OS) is groter dan ooit: geen enkel besturingssysteem heeft meer dan de helft van de markt in handen (vergeleken met bijvoorbeeld vijf jaar geleden) en dus passen cybercriminelen zich aan door terug te vallen op het exploiteren van een meer algemeen “besturingssysteem”: menselijke emoties. Het is waar dat het aantal phishing-aanvallen in de laatste jaren is toegenomen. Dit kunnen we afleiden uit het aantal URL's dat is geblokkeerd vanwege phishing-aanvallen.

Toename in het aantal geblokkeerde URL's vanwege phishing, gebaseerd op data van de Trend MicroTM Smart Protection NetworkTM-infrastructuur vanaf het derde kwartaal van 2018.

Toename in het aantal geblokkeerde URL's vanwege phishing, gebaseerd op data van de Trend MicroTM Smart Protection NetworkTM-infrastructuur vanaf het derde kwartaal van 2018.

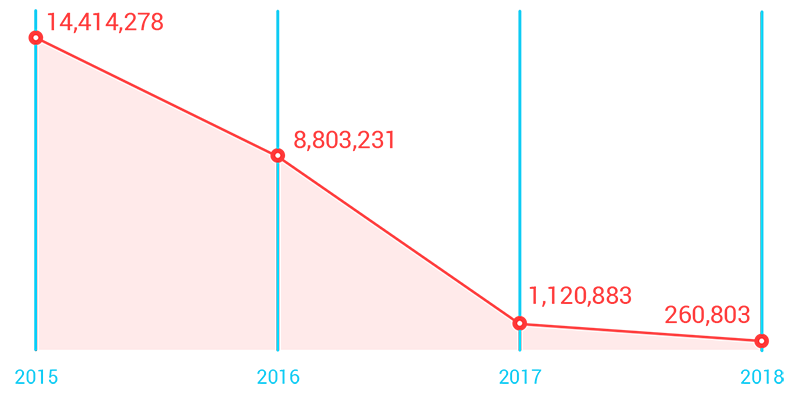

We zullen ook een afname zien in de activiteiten van exploit kits, en dit wordt eveneens beaamd door onze exploit kit-gegevens.

Afname in exploit kit-activiteiten over de afgelopen jaren, gebaseerd op data van de Trend Micro Smart Protection Network-infrastructuur vanaf het derde kwartaal van 2018.

Afname in exploit kit-activiteiten over de afgelopen jaren, gebaseerd op data van de Trend Micro Smart Protection Network-infrastructuur vanaf het derde kwartaal van 2018.

Massale toename in het gebruik van geschonden referenties

Geschonden referenties zullen actief en in hoge mate worden gebruikt in frauduleuze transacties. Het logische gevolg van het massaal verwerven van persoonlijke gegevens door cybercriminelen in de afgelopen jaren is: het toepassen van de gestolen gegevens. Een recent rapport van Ponemon Institute en Akamai toont aan dat het aantal 'credential stuffing'-aanvallen — de geautomatiseerde injectie van gestolen gebruikersnaam-wachtwoordcombinaties van een enkele inbreuk op meerdere andere populaire websites — sterk toeneemt.

Cybercriminelen zullen zich aanmelden met gestolen accountreferenties op kortingsprogramma's zoals voor airmiles en andere beloningen, en deze gebruiken om trollen te registreren voor cyberpropaganda. Ook zullen ze consumentenportals manipuleren door het posten van fake-beoordelingen, of vervalste stemmen toevoegen aan community-enquêtes — het aantal toepassingen is eindeloos.

Gevallen van sextortion nemen toe

We zullen meer professionele en herhaalde aanvallen zien van digitale afpersing. Zo zullen we een toename zien in het aantal afpersingsgevallen van tieners en jong volwassenen voor andere redenen dan geld. En zelfs als de afperser geen bewijs heeft, of dat niet zal gebruiken, is de aard van dit soort aanvallen zo persoonlijk dat het slachtoffer serieus zal overwegen om aan de eisen van de aanvaller tegemoet te komen, of het nu gaat om geld of om seksuele diensten. In sommige gevallen zal deze situatie gruwelijke gevolgen hebben, zoals zelfmoord — dit soort afpersing zal meer levens claimen in 2019.

Thuisnetwerken voor werkzaamheden vanuit huis zullen leiden tot BYOD-beveiligingsrisico's voor ondernemingen

Thuisapparaten van werknemers die via internet zijn verbonden, vormen een nieuw en onwaarschijnlijk toegangspunt tot bedrijfsnetwerken. Dit is het onverwachte, maar onvermijdelijke kruispunt van twee trends:

- De toename in extern werken biedt allerlei uitdagingen met betrekking tot de zichtbaarheid van de zakelijke dataoverdracht, of het nu gaat om werknemers die toegang hebben tot apps in de cloud, of om videoconferencing en het delen van bestanden vanuit een thuiskantoor.

- De adoptie van slimme apparaten voor de woning die veel werknemers ook erg handig vinden om te gebruiken bij hun werkzaamheden, leiden tot een gemengd scenario met zakelijke en persoonlijke apparatuur.

Onze onderzoekers hebben al bewezen hoe persoonlijke gegevens kunnen worden gelekt door slimme speakers. Een aantal doelgerichte aanvalsscenario's in 2019 zullen gebruikmaken van kwetsbaarheden in slimme speakers om toegang te krijgen tot bedrijfsnetwerken via het thuisnetwerk van werknemers.

Automatisering vormt een nieuw risico voor BPC (Business Process Compromise)

In geval van BPC worden specifieke bedrijfsprocessen stilletjes gewijzigd om winst te genereren voor aanvallers. Dit is een doorlopend risico voor bedrijven. Met automatisering ontstaat een nieuw probleem in de beveiliging van bedrijfsprocessen tegen BPC. Forrester voorspelt dat automatisering zal leiden tot een verlies in banen van 10 procent in 2019.

Aangezien steeds meer controle- en functieaspecten via software of onlineapplicaties worden uitgevoerd, zullen aanvallers steeds meer kansen krijgen om deze processen te infiltreren indien ze niet van meet af aan zijn beveiligd. Automatiseringssoftware is kwetsbaar en de integratie met bestaande systemen zal leiden tot zwakke plekken.

Bovendien brengt automatisering ook risico's met zich mee voor de toeleveringsketen van een bedrijf, aangezien kwaadwillenden ook de toeleveranciers, partners of vendors bij hun zoektocht naar kwetsbare plekken zullen betrekken.

Het gevecht tegen fake news zal bezwijken onder de druk van meerdere verkiezingen

De enorme rol die social media heeft gespeeld tijdens de afgelopen verkiezingen, en dan met name de rol in het verspreiden van fake news, laat duidelijk zien met welke problemen ook andere landen te maken zullen krijgen. Meerdere factoren dragen bij tot de aanhoudende stroom van fake news: motivatie, beschikbaarheid van tools en toegankelijkheid van platforms. Overheden hebben interesse getoond in de regulering van social media-platforms, maar er is niet genoeg tijd om de internet “airwaves” op te schonen van fake news.

De verbeteringen die social media na 2016 moesten doorvoeren in het gevecht tegen fake news, zijn niet afdoende om de stormvloed aan cyberpropaganda over verkiezingen en het verloop ervan in 2019 tegen te gaan. Het feit dat grote geografische gebieden zoals de EU, zijn opgesplitst in allerlei regio's met verschillende talen maakt het extra lastig om fake news tegen te gaan.

Er zullen onschuldige slachtoffers vallen door de steeds krachtigere cyberaanwezigheid van landen

Doelgerichte aanvallen komen nog steeds voor bij de traditionele spelers, maar in 2019 zullen ook andere landen als wisselspeler het veld betreden. Naties die streven naar een krachtigere cyberaanwezigheid zullen hun nationale hackers ondersteunen en allerlei mogelijkheden bieden, ofwel in voorbereiding op, of als reactie op (vermeende) aanvallen.

Helaas zullen deze ontwikkelingen negatieve overloopeffecten hebben voor onschuldige slachtoffers. Effecten die niets te maken hebben met deze cyberreacties. Dit zagen we al gebeuren met WannaCry en NotPetya — de nevenschade zal alleen maar toenemen.

Cybercriminelen zullen meer technieken gebruiken om niet op te vallen

Als reactie op de technologieën van beveiligingsleveranciers, met name de hernieuwde interesse in machine learning voor cyberbeveiliging, zullen cybercriminelen agressievere tactieken toepassen om “niet op te vallen.” Er worden nieuwe manieren ontdekt, gedocumenteerd en gedeeld waarop normale computing-objecten worden toegepast voor andere doeleinden dan waarvoor ze zijn gebruikt of ontworpen. Deze praktijk wordt ook wel “living off the land” genoemd. We zullen er een paar bespreken.

Ondernemingen die vertrouwen op machine learning-technologieën als hun enige beveiligingsoplossing zullen in problemen komen, aangezien steeds meer cybercriminelen (onder andere) deze technieken gebruiken om systemen te infecteren. We verwachten dat dergelijke tactieken in 2019 veel vaker worden toegepast door cybercriminelen.

99,99% van alle exploit-aanvallen zullen nog steeds niet zijn gebaseerd op 'zero-day'-kwetsbaarheden

Zero-day exploit-aanvallen hebben alle aandacht van IT-beveiliging vanwege het volgende:

- De bestaande infrastructuur van verplichte openbaarmaking waardoor onderzoekers van kwetsbaarheden worden beloond voor hun werk, inclusief het Trend Micro Zero Day-initiatief (ZDI).

- Het feit dat het ontdekken van een aanval voldoende is om ervoor te zorgen dat leveranciers de juiste actie ondernemen.

De grootste kans op inbreuk door cybercriminelen bestaat in het tijdvenster tussen de release van een nieuwe patch en de implementatie ervan op bedrijfssystemen.

In 2019 zullen succesvolle exploit-aanvallen gebruikmaken van kwetsbaarheden waarvoor er al weken of zelfs maanden een patch bestaat, maar die nog niet is geïmplementeerd. Gevallen van n-dag exploits zullen schade blijven veroorzaken in netwerkbeveiliging.

Praktijkgerichte aanvallen op ICS's leiden tot grote zorgen

Landen die hun cyberaanwezigheid willen uitbreiden, zullen aanvallen uitvoeren op de kritieke infrastructuur van kleinere spelers. Deze landen worden gemotiveerd door politiek of militair voordeel, of om hun capaciteiten uit te testen op landen die nog niet kunnen terugslaan.

Of de aanvallen zijn gericht op de industriële controlesystemen (ICS) van water-, elektriciteits-, of productiebedrijven zal afhangen van de bedoelingen van de dreigende partij, of van de geboden mogelijkheden. Maar deze aanvallen zullen kwetsbaarheden aantonen, zoals de kwetsbaarheden die de EU wil aanpakken met de NIS-richtlijn en de bijbehorende regelgeving voor essentiële dienstverleners.

Een succesvolle ICS-aanval zal voor het betreffende bedrijf leiden tot uitval van de dienstverlening, beschadigde apparatuur, indirecte financiële schade en in het slechtste geval, tot gezondheids- en veiligheidsrisico's

Er zullen meer kwetsbare plekken worden ontdekt in cloudsoftware.

Zowel Docker, een containerprogramma en Kubernetes, een orkestratiesysteem voor containers, worden op grote schaal gebruikt voor allerlei cloudimplementaties. In de afgelopen jaren zijn er al wat kwetsbaarheden ontdekt in Kubernetes en recentelijk is er ook een “kritiek” beveiligingsprobleem vastgesteld. Ook ontdekte Kromtech dat er in het afgelopen jaar minstens vijf miljoen kopieën van meer dan tien kwaadaardige Docker-images zijn gedownload voordat de images werden verwijderd.

Naarmate meer ondernemingen naar de cloud migreren, zal ook het onderzoek naar kwetsbaarheden in de cloudinfrastructuur toenemen, vooral ook omdat de opensourcecommunity meer en meer toepassingen ontdekt voor cloudsoftware en deze software steeds intensiever wordt gebruikt.

Cybercriminelen streven naar dominantie in een nieuwe IoT ‘Worm-oorlog’

Routers blijven een aantrekkelijke aanvalsvector voor cybercriminelen die de controle van allerlei connected-apparaten willen overnemen. We zien waarschijnlijk een herhaling van de zogenaamde “worm-oorlogen“ van de beginperiode voor slimme woningen, aan het begin van dit millennium.

Bij recente routeraanvallen op slimme apparaten en bij IoT-aanvallen gaat het meestal om dezelfde gelekte broncode van de Mirai-malware of vergelijkbare malware. Deze twee malwarevarianten scannen het internet en ontdekken precies dezelfde apparaten.

Aangezien het aantal apparaten beperkt is, en er slechts één malwareprogramma in controle hoeft te zijn van een enkel apparaat om een DDoS-aanval (Distributed Denial of Service) of een andere aanval uit te voeren, zullen cybercriminelen code toevoegen om het apparaat te vergrendelen voor andere hackers die het apparaat willen gebruiken, of een bestaande malware-infectie verwijderen om zelf exclusief controle te houden.

De eerste gevallen waarin senioren een gemakkelijke prooi vormen voor aanvallen op slimme gezondheidsapparaten komen in het nieuws

De eerste slachtoffers van aanvallen op slimme gezondheidsapparaten zijn waarschijnlijk bejaarden. Het bedrijfsleven heeft de groeiende markt ontdekt van senioren als potentiële gebruikers van slimme trackers of andere gezondheidsapparaten die zijn verbonden met internet, zoals apparaten voor het bijhouden van de hartslag of voor het verzenden van een alarm wanneer iemand is uitgegleden of gevallen. In het verleden waren bejaarden vanwege hun relatief aanzienlijke spaar- en pensioengelden het doelwit van allerlei telefonische oplichtingspraktijken .

Wij denken dat bejaarden al in 2019 het slachtoffer zullen zijn van aanvallen op dergelijke apparaten. Oudere gebruikers van gezondheidstrackers hebben onvoldoende kennis op het gebied van computers om hun privacyinstellingen op deze apparaten te controleren (wat leidt tot datalekken), noch om hun accounts veilig te houden (wat ertoe zal leiden dat cybercriminelen toegang krijgen tot hun gezondheidsgegevens en andere persoonlijke gegevens).

Bij het gevaar van allerlei onbekende factoren wordt intelligente meerlaagse beveiliging voor ondernemingen een eerste vereiste

De realiteit van moderne hybride architecturen voor datacenters en de toegenomen mobiliteit en toegang via endpoint/eindgebruikersystemen — inclusief partners en andere derde partijen die verbinding maken met het netwerk — zullen in 2019 veel meer vereisen van IT-beveiligingsteams dan ooit tevoren.

Het tekort aan IT-beveiligingskennis en vaardigheden zal steeds duidelijker naar voren treden, en het versterken van de bestaande expertise met intelligente, efficiënte en meerlaagse beveiligingstechnologieën zal kritiek blijken.

Ontwikkelaars dienen een DevOps-cultuur met de focus op beveiliging te omarmen

DevSecOps — DevOps met de focus op beveiliging — resulteert in krachtige beveiligingspraktijken en een ingebakken beveiliging op elke stap van uw pad naar een veilige toekomst. Softwareontwikkelaars dienen deze mindset te adopteren en de bijbehorende praktische tools te gebruiken, niet alleen uit het oogpunt van beveiliging, maar ook van kostenvermindering.

Gebruikers dienen als verantwoordelijke burgers de beste werkwijzen voor beveiliging in acht te nemen

Gebruikers moeten net zo kritisch handelen ten aanzien van wat ze op social media delen, als bij het controleren van hun e-mail of telefoon: is de persoon die schrijft of belt wel betrouwbaar?

In 2019 wordt het nog belangrijker dat internetgebruikers het kaf van het koren kunnen scheiden. Doordat er achtergrondinformatie wordt geboden over hoe fake news werkt, is het grote publiek hopelijk beter bestand tegen manipulatie.

Als het gaat om de beveiliging van accountgegevens en dataprivacy, moeten gebruikers hun wachtwoorden regelmatig wijzigen, unieke wachtwoorden gebruiken voor verschillende accounts, wanneer mogelijk hun voordeel halen uit authenticatiefuncties met meerdere factoren of een tool voor wachtwoordbeheer gebruiken om hun gegevens veilig op te slaan.

Bij tools voor slimme woningen moeten de routers en apparaten goed worden beveiligd door de gebruikers.

Het dreigingslandschap van 2019 bevat allerlei uitdagingen voor praktisch alle sectoren van het internetpubliek. Een goed begrip van deze kwesties is een eerste stap in de goede richting.

Like it? Add this infographic to your site:

1. Click on the box below. 2. Press Ctrl+A to select all. 3. Press Ctrl+C to copy. 4. Paste the code into your page (Ctrl+V).

Image will appear the same size as you see above.

Complexity and Visibility Gaps in Power Automate

Complexity and Visibility Gaps in Power Automate AI in the Crosshairs: Understanding and Detecting Attacks on AWS AI Services with Trend Vision One™

AI in the Crosshairs: Understanding and Detecting Attacks on AWS AI Services with Trend Vision One™ Trend 2025 Cyber Risk Report

Trend 2025 Cyber Risk Report The Road to Agentic AI: Navigating Architecture, Threats, and Solutions

The Road to Agentic AI: Navigating Architecture, Threats, and Solutions