Virus.MacOS.THIEFQUEST.A-O

Ransom:MacOS/Filecoder.YA!MTB (MICROSOFT); HEUR:Trojan-Ransom.OSX.FileCoder.gen (KASPERSKY)

MacOS

- マルウェアタイプ: ファイル感染型ウイルス

- 破壊活動の有無: なし

- 暗号化: なし

- 感染報告の有無: はい

概要

ウイルスは、標的とするファイルの先頭に自身のコードを追加して感染活動を行います。 ウイルスは、「infection marker(感染したことを示す印)」をファイルに追加します。

ウイルスは、不正リモートユーザからのコマンドを実行し、感染コンピュータを改ざんします。

特定のファイル拡張子を持つファイルを暗号化します。 特定のフォルダ内のファイルを暗号化します。

詳細

侵入方法

ウイルスは、以下の方法でコンピュータに侵入します。

- It arrives on a system as part of an application bundle downloaded by users who look for pirated software installers.

インストール

ウイルスは、以下のファイルを作成します。

- /private/var/root/.ncspot – text files containing a 43-byte string to be used by the Virus

ウイルスは、感染したコンピュータ内に以下のように自身のコピーを作成します。

- ~/Library/AppQuest/com.apple.questd

- /Library/AppQuest/com.apple.questd

- /private/var/root/Library/.{random generated string}

- (Note: The character <~>indicates the main directory accessible to the current logged in user only. If the file path does not contain the character <~> specified file is located in the local main directory accessible to all users.)

ファイル感染

ウイルスは、以下の形式のファイルに感染します。

- Mach-O Executable File

ウイルスは、標的とするファイルの先頭に自身のコードを追加して感染活動を行います。

ウイルスは、以下のフォルダ内で対象とするファイルを検索します。

- /Users

ウイルスは、「infection marker(感染したことを示す印)」をファイルに追加します。

バックドア活動

ウイルスは、不正リモートユーザからの以下のコマンドを実行します。

- Load and execute received data from memory

- Save received data as specified file

- Log keystrokes

ウイルスは、以下のWebサイトにアクセスし、不正リモートユーザからのコマンドを送受信します。

- {BLOCKED}.{BLOCKED}.237.219

ダウンロード活動

ウイルスは、以下のWebサイトにアクセスし、ファイルをダウンロードします。

- http://andrewka6.{BLOCKED}anywhere.com/ret.txt → Contains specified C&C Server

その他

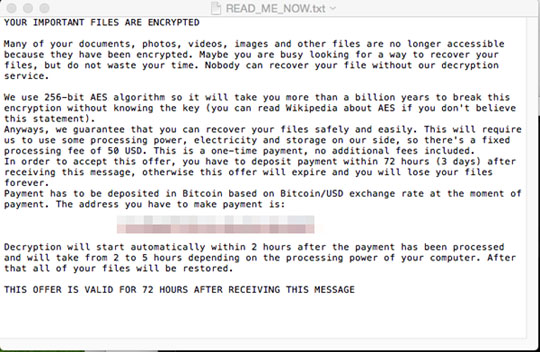

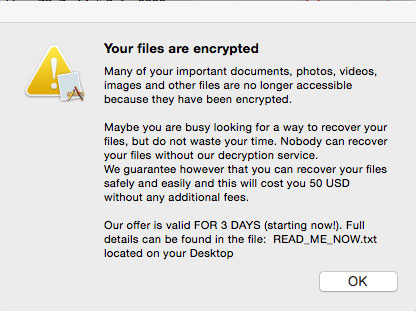

ウイルスは、以下のメッセージが記載されたポップアップウィンドウを表示します。

ウイルスは、以下を実行します。

- Installs the following autorun items:

- ~/Library/LaunchAgents/com.apple.questd.plist

- /Library/LaunchDaemons/com.apple.questd.plist

- (Note: The character <~>indicates the main directory accessible to the current logged in user only. If the file path does not contain the character <~> specified file is located in the local directory accessible to all users.)

- It avoids the Mach-O Executable files that are included in application bundles(.app file extension)

- Infected files from this Virus will drop and execute its original code as a hidden file to deceive the user into thinking that the infected executed file was not affected while the malware performs its routines in the background.

- It will first attempt to download the file to get the specified C&C. If unsuccessful it will instead use the IP Address as C&C Server.

- It does not append a different file extension to the file name of the encrypted files. Instead, it leaves an encryption marker at the end each file.

- It is capable of file exfiltration. It searches the following folder for files of interest to encode and send to the server:

- /Users

- It searches for files that match the following regular string expressions to encrypt:

- *id_rsa*/i

- *.pem/i

- *.ppk/i

- known_hosts/i

- *.ca-bundle/i

- *.crt/i

- *.p7!/i

- *.!er/i

- *.pfx/i

- *.p12/i

- *key*.pdf/i

- *wallet*.pdf/i

- *key*.png/i

- *wallet*.png/i

- *key*.jpg/i

- *wallet*.jpg/i

- *key*.jpeg/i

- *wallet*.jpeg/i

ランサムウェアの不正活動

以下の拡張子を持つファイルを暗号化します:$$ DATA $$

- .tar

- .rar

- .tgz

- .zip

- .7z

- .dmg

- .gz

- .jpg

- .jpeg

- .png

- .gif

- .psd

- .eps

- .mp4

- .mp3

- .mov

- .avi

- .mkv

- .wav

- .aif

- .aiff

- .ogg

- .flac

- .doc

- .txt

- .docx

- .xls

- .xlsx

- .pages

- .rtf

- .m4a

- .csv

- .djvu

- .epub

- .pub

- .key

- .dwg

- .c

- .cpp

- .ovpn

- .download

- .pem

- .numbers

- .keynote

- .ppt

- .aspx

- .html

- .xml

- .json

- .js

- .sqlite

- .pptx

- .pkg

- .vb

- .asp

- .ppk

- .crt

- .p7

- .pfx

- .p12

- .dat

- .hpp

- .ovpn

- .download

- .pem

- .numbers

- .keynote

- .ppt

- .aspx

- .html

- .xml

- .json

- .js

- .pkg

- .webarchive

マルウェアは、以下のディレクトリ内で確認されたファイルを暗号化します。

- /Users

マルウェアは、以下の内容を含む脅迫状のテキストファイルを残します。

対応方法

最新のバージョン(エンジン、パターンファイル)を導入したウイルス対策製品を用い、ウイルス検索を実行してください。「Virus.MacOS.THIEFQUEST.A-O」と検出したファイルはすべて削除してください。 検出されたファイルが、弊社ウイルス対策製品により既に駆除、隔離またはファイル削除の処理が実行された場合、ウイルスの処理は完了しており、他の削除手順は特にありません。

ご利用はいかがでしたか? アンケートにご協力ください